適用対象:

攻撃面の縮小は Windows の一部ですか?

攻撃面の縮小は、もともと、Windows 10バージョン 1709 の Microsoft Defender ウイルス対策の主要な更新プログラムとして導入されたエクスプロイト ガード機能のスイートの機能でした。 Microsoft Defenderウイルス対策は、Windows のネイティブマルウェア対策コンポーネントです。 ただし、完全な攻撃面の縮小機能セットは、Windows エンタープライズ ライセンスでのみ使用できます。 また、一部のMicrosoft Defenderウイルス対策の除外は、攻撃面の縮小ルールの除外に適用されることに注意してください。 「攻撃面の縮小ルールリファレンス - Microsoft Defenderウイルス対策の除外と攻撃面の縮小ルール」を参照してください。

攻撃面の縮小ルールを実行するには、エンタープライズ ライセンスが必要ですか?

攻撃面の縮小ルールと機能の完全なセットは、Windows 10またはWindows 11のエンタープライズ ライセンスを持っている場合にのみサポートされます。 制限された数のルールは、エンタープライズ ライセンスなしで動作する場合があります。 Microsoft 365 Business をお持ちの場合は、プライマリ セキュリティ ソリューションとして [ウイルス対策] Microsoft Defender設定し、PowerShell を使用してルールを有効にします。 エンタープライズ ライセンスなしで攻撃面の縮小を使用することは公式にはサポートされていないため、攻撃面の縮小の完全な機能を使用することはできません。

Windows ライセンスの詳細については、「Windows 10 ライセンス」を参照し、Windows 10のボリューム ライセンス ガイドを入手してください。

E3 ライセンスを持っている場合、攻撃面の縮小はサポートされていますか?

はい。 攻撃面の縮小は、Windows Enterprise E3 以降でサポートされています。

E5 ライセンスでサポートされている機能はどれですか?

E3 でサポートされているすべてのルールは、E5 でもサポートされています。

E5 により、Defender for Endpoint との統合が強化されます。 E5 を使用すると、アラートをリアルタイムで表示したり、ルールの除外を微調整したり、攻撃面の縮小ルールを構成したり、イベント レポートの一覧を表示したりできます。

現在サポートされている攻撃面の縮小ルールは何ですか?

攻撃面の縮小では、現在、以下のすべてのルールがサポートされています。

有効にするルールは何ですか? すべて、または個々のルールを有効にできますか?

環境に最適なものを理解するために、 監査モードで攻撃面の削減ルールを有効にすることをお勧めします。 この方法では、organizationに対して考えられる影響を判断できます。 たとえば、基幹業務アプリケーションなどです。

攻撃面の縮小ルールの除外はどのように機能しますか?

攻撃面の縮小ルールの場合、1 つの除外を追加すると、すべての攻撃面の縮小ルールに影響します。

攻撃面の縮小ルールの除外では、ワイルドカード、パス、環境変数がサポートされます。 攻撃面の縮小ルールでワイルドカードを使用する方法の詳細については、「 ファイル拡張子とフォルダーの場所に基づいて除外を構成および検証する」を参照してください。

攻撃面の縮小ルールの除外 (ワイルドカードや env. 変数を含む) に関する次の項目に注意してください。

- ほとんどの攻撃面の縮小ルールの除外は、Microsoft Defenderウイルス対策の除外とは独立しています。 ただし、Microsoft Defenderウイルス対策の除外は、一部の攻撃面の縮小ルールに適用されます。 「攻撃面の縮小ルールリファレンス - Microsoft Defenderウイルス対策の除外と攻撃面の縮小ルール」を参照してください。

- ワイルドカードを使用してドライブ文字を定義することはできません。

- 1 つのパスで複数のフォルダーを除外する場合は、 の複数のインスタンスを使用して、複数の

\*\入れ子になったフォルダーを示します (例:c:\Folder\*\*\Test) - Microsoft Endpoint Configuration Managerでは、ワイルドカード (* または ?) がサポートされています。

- ランダム文字 (自動ファイル生成) を含むファイルを除外する場合は、'?' 記号 (例:

C:\Folder\fileversion?.docx) を使用できます。 - グループ ポリシーでの攻撃面の縮小除外は引用符をサポートしていません (エンジンは長いパスやスペースなどをネイティブに処理するため、引用符を使用する必要はありません)。

- 攻撃面の縮小ルールは NT AUTHORITY\SYSTEM アカウントで実行されるため、環境変数はマシン変数に制限されます。

除外する必要がある内容操作方法知っていますか?

攻撃面の縮小ルールによって保護フローが異なります。 構成する攻撃面の縮小ルールによって保護される内容と、実際の実行フローがどのようにパンアウトされるかを常に考慮してください。

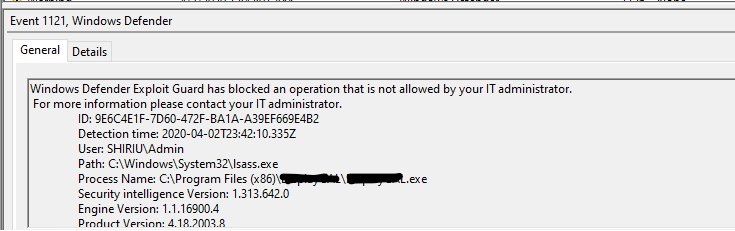

例: Windows ローカル セキュリティ機関サブシステムからの資格情報の盗用をブロックローカル セキュリティ機関サブシステム (LSASS) プロセスから直接読み取ると、企業の資格情報が公開される可能性があるため、セキュリティ 上のリスクになる可能性があります。

この規則は、信頼されていないプロセスが LSASS メモリに直接アクセスできないようにします。 プロセスが OpenProcess() 関数を使用して LSASS にアクセスしようとするたびに、アクセス権がPROCESS_VM_READ、規則はそのアクセス権を特にブロックします。

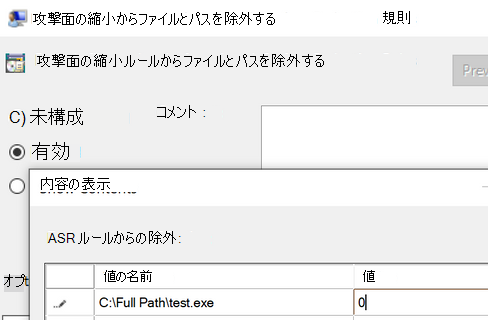

上記の例を見ると、アクセス権がブロックされたプロセスの例外を実際に作成する必要がある場合は、完全なパスと共にファイル名を追加すると、LSASS プロセス メモリへのアクセスが許可された後で、ファイル名がブロックされずに除外されます。 値 0 は、攻撃面の縮小ルールがこのファイル/プロセスを無視し、ブロック/監査しないことを意味します。

ルールごとの除外を構成操作方法?

ルールごとの除外の構成の詳細については、「 攻撃面の縮小ルールをテストする」を参照してください。

Microsoft が有効にすることを推奨する規則は何ですか?

可能なすべてのルールを有効にすることをお勧めします。 ただし、ルールを有効にしてはならない場合もあります。 たとえば、Microsoft Endpoint Configuration Manager (または System Center Configuration Manager - SCCM) を使用してエンドポイントを管理している場合は、PSExec および WMI コマンドから生成されたプロセスの作成をブロックするルールを有効にすることはお勧めしません。

各ルール固有の情報や警告を読み取うことを強くお勧めします。この情報は、 パブリック ドキュメントで入手できます。 Office、資格情報、スクリプト、電子メールなど、複数の保護の柱にまたがる。WMI イベント サブスクリプションによる永続化のブロックを除くすべての攻撃面の削減規則は、Windows 1709 以降でサポートされています。

- 悪用された脆弱な署名付きドライバーの悪用をブロックする

- 電子メール クライアントと Web メールから実行可能なコンテンツをブロックする

- すべての Office アプリケーションが子プロセスを作成できないようにブロックする

- Office アプリケーションによる実行可能コンテンツの作成をブロックする

- Office アプリケーションによるコードの他のプロセスへの挿入をブロックする

- ダウンロードした実行可能コンテンツの起動を JavaScript または VBScript でブロックする

- 難読化される可能性のあるスクリプトの実行をブロックする

- Office マクロから Win32 API 呼び出しをブロックする

- ランサムウェアに対する高度な保護を使用する

- Windows ローカル セキュリティ機関サブシステムからの資格情報の盗み取りをブロックする (lsass.exe)

- PSExec および WMI コマンドからのプロセスの作成をブロックする

- USB から実行される信頼されていないプロセスと署名されていないプロセスをブロックする

- 有病率、年齢、または信頼されたリストの条件を満たしていない限り、実行可能ファイルの実行をブロックする

- Office 通信アプリケーションによる子プロセスの作成をブロックする

- Adobe Reader による子プロセスの作成をブロックする

- WMI イベント サブスクリプションを使用して永続化をブロックする

ローカル セキュリティ機関サブシステムは既定で有効になっていますか?

攻撃 Surface の縮小ルール "Windows ローカル セキュリティ機関サブシステム (lsass.exe) からの資格情報の盗み取りをブロックする" の既定の状態が [ 未構成] から [ 構成 済み] に変更され、既定のモードが [ブロック] に設定されています。 その他のすべての攻撃面の縮小ルールは、既定の状態のままです。 未構成です。 エンド ユーザー通知を減らすために、追加のフィルター処理ロジックがルールに既に組み込まれています。 お客様は、既定のモードをオーバーライドする 監査モード、 警告 モード、または 無効 モードにルールを構成できます。 このルールの機能は、ルールが既定のオン モードで構成されているか、ブロック モードを手動で有効にした場合でも同じです。

攻撃面の縮小を開始するための適切な推奨事項は何ですか?

攻撃面の縮小ルールを監査モードで短時間実行して、攻撃表面の縮小ルールを有効にする前に、攻撃面の縮小ルールがorganizationにどのような影響を与えるかをテストします。 監査モードでルールを実行している間に、誤ってブロックされる可能性のある基幹業務アプリケーションを特定し、攻撃面の縮小から除外できます。

大規模な組織では、より広範なデバイスのサブセットでルールを監査して有効にすることで、"リング" の攻撃面の縮小ルールをロールアウトすることを検討する必要があります。 Intuneまたはグループ ポリシー管理ツールを使用して、organizationのデバイスをリングに配置できます。

有効にする前に、監査モードで攻撃面の縮小ルールをどのくらいの期間テストする必要がありますか?

ルールを監査モードに約 30 日間保持して、organization全体で有効になると、ルールの動作に関する適切なベースラインを取得します。 監査期間中に、ルールによってブロックされる可能性がある基幹業務アプリケーションを特定し、それらを除外するようにルールを構成できます。

サードパーティのセキュリティ ソリューションから Defender for Endpoint に切り替えています。 別のセキュリティ ソリューションからルールをエクスポートして、攻撃面の縮小を行う "簡単な" 方法はありますか?

ほとんどの場合、別のセキュリティ ソリューションからルールをインポートするよりも、 Defender for Endpoint によって提案されたベースラインの推奨事項から始める方が簡単で優れています。 次に、監査モード、監視、分析などのツールを使用して、独自のニーズに合わせて新しいソリューションを構成します。

ほとんどの攻撃面削減ルールの既定の構成は、Defender for Endpoint のリアルタイム保護と組み合わせて、多数の悪用や脆弱性から保護します。

Defender for Endpoint 内から、カスタム インジケーターを使用して防御を更新して、特定のソフトウェア動作を許可およびブロックできます。 攻撃面の縮小では、ファイルとフォルダーの除外の形式で、ルールの一部をカスタマイズすることもできます。 一般的な規則として、一定期間ルールを監査し、ブロックされる可能性がある基幹業務アプリケーションの除外を構成することをお勧めします。

攻撃対象領域の縮小では、パスにシステム変数とワイルドカードを含むファイルまたはフォルダーの除外がサポートされていますか?

はい。 攻撃面の縮小ルールからファイルまたはフォルダーを除外する方法の詳細については、「 攻撃面の縮小ルールからファイルとフォルダーを除外 する」を参照してください。除外されたファイル パスでのシステム変数とワイルドカードの使用の詳細については、「ファイル拡張子とフォルダーの場所に基づいて除外を構成して検証する」を参照してください。

攻撃面の縮小ルールは、既定ですべてのアプリケーションに対応していますか?

ルールによって異なります。 ほとんどの攻撃面の縮小ルールは、Word、Excel、PowerPoint、OneNote、Outlook などの Microsoft Office 製品とサービスの動作をカバーしています。 難読化される可能性のあるスクリプトの実行のブロックなど、特定の攻撃面の縮小ルールは、より一般的なスコープです。

攻撃面の縮小はサードパーティのセキュリティ ソリューションをサポートしていますか?

攻撃面の縮小では、Microsoft Defenderウイルス対策を使用してアプリケーションをブロックします。 現時点では、ブロックに別のセキュリティ ソリューションを使用するように攻撃面の縮小を構成することはできません。

E5 ライセンスがあり、Defender for Endpoint と組み合わせて攻撃面の縮小ルールを有効にしました。 攻撃面の縮小イベントが Defender for Endpoint のイベント タイムラインにまったく表示されない可能性はありますか?

攻撃面の縮小ルールによって通知がローカルでトリガーされるたびに、イベントに関するレポートも Defender for Endpoint ポータルに送信されます。 イベントが見つからない場合は、検索ボックスを使用してタイムラインイベントをフィルター処理できます。 また、Defender for Cloud タスク バーの [構成管理] アイコンから[攻撃対象領域の管理に移動] にアクセスして、攻撃面の縮小イベントを表示することもできます。 攻撃表面管理ページには、レポート検出用のタブが含まれています。これには、Defender for Endpoint に報告される攻撃面の縮小ルール イベントの完全な一覧が含まれています。

GPO を使用してルールを適用しました。 Microsoft Outlook でルールのインデックス作成オプションをチェックしようとすると、"アクセスが拒否されました" というメッセージが表示されます。

Windows 10またはWindows 11から直接インデックス作成オプションを開いてみてください。

Windows タスク バーのSearch アイコンを選択します。

検索ボックス に「インデックス作成オプション 」と入力します。

"実行可能ファイルが普及、年齢、または信頼されたリストの条件を満たしていない限り、実行可能ファイルの実行をブロックする" というルールで使用される条件は、管理者によって構成可能ですか?

その必要はありません。 この規則で使用される条件は、世界中から収集されたデータで信頼されたリストを常に最新の状態に保つために、Microsoft クラウド保護によって維持されます。 ローカル管理者は、このデータを変更するための書き込みアクセス権を持っていません。 このルールを構成して企業に合わせて調整する場合は、特定のアプリケーションを除外リストに追加して、ルールがトリガーされないようにすることができます。

攻撃面の縮小ルールである '実行可能ファイルが普及率、年齢、または信頼されたリストの基準を満たしていない限り、実行可能ファイルの実行をブロックする' を有効にしました。 しばらくして、私はソフトウェアの一部を更新し、ルールは今、それが前になかったにもかかわらず、それをブロックしています。 何か問題が発生しましたか?

このルールは、普及率、年齢、または信頼できるアプリの一覧への含めによって測定される、既知の評判を持つ各アプリケーションに依存します。 アプリケーションをブロックまたは許可するルールの決定は、最終的には、Microsoft クラウド保護によるこれらの基準の評価によって決定されます。

通常、クラウド保護は、アプリケーションの新しいバージョンが以前のバージョンと十分に似ているため、長さで再評価する必要はないことを判断できます。 ただし、バージョンの切り替え後、特に大規模な更新後にアプリが評判を構築するまでに時間がかかる場合があります。 その間に、アプリケーションを除外リストに追加して、このルールによって重要なアプリケーションがブロックされないようにすることができます。 新しいバージョンのアプリケーションを頻繁に更新して操作する場合は、代わりにこの規則を監査モードで実行することを選択できます。

私は最近、攻撃面の縮小ルール「Windowsローカルセキュリティ機関サブシステム(lsass.exe)からの資格情報の盗難をブロックする」を有効にし、大量の通知を受け取っています。 どうなっているのですか。

このルールによって生成された通知は、必ずしも悪意のあるアクティビティを示すわけではありません。ただし、このルールは、マルウェアがアカウントへの不正アクセスを lsass.exe を標的とすることが多いため、悪意のあるアクティビティをブロックする場合に引き続き役立ちます。 lsass.exe プロセスでは、ユーザーがログインした後、ユーザーの資格情報がメモリに格納されます。 Windows では、これらの資格情報を使用してユーザーを検証し、ローカル セキュリティ ポリシーを適用します。

一般的な 1 日を通じて多くの正当なプロセスが資格情報の lsass.exe を呼び出しているため、この規則は特にノイズが多い場合があります。 既知の正当なアプリケーションによってこのルールが過剰な数の通知を生成する場合は、除外リストに追加できます。 他のほとんどの攻撃面の縮小ルールでは、lsass.exe での呼び出しは多くのアプリケーションの正常な機能に典型的であるため、これと比較して、比較的少ない数の通知が生成されます。

LSA 保護と共に、"Windows ローカル セキュリティ機関サブシステム (lsass.exe) からの資格情報の盗み取りをブロックする" という規則を有効にすることをお勧めしますか?

LSA 保護が有効になっている場合、この規則を有効にしても追加の保護は提供されません。 ルールと LSA 保護の両方が同じように機能するため、両方を同時に実行すると冗長になります。 ただし、LSA 保護を有効にできない場合があります。 このような場合は、このルールを有効にして、lsass.exe を対象とするマルウェアに対して同等の保護を提供できます。