攻撃面の減少ルールを有効にする

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

- Microsoft Defender ウイルス対策

プラットフォーム

- Windows

ヒント

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

攻撃面の縮小ルール は、マルウェアが多くの場合、デバイスやネットワークを侵害するアクションを防ぐのに役立ちます。

要件

Windows バージョン間での攻撃面の縮小機能

次のいずれかのエディションとバージョンの Windows を実行しているデバイスに対して、攻撃面の縮小ルールを設定できます。

- Windows 11 Pro

- Windows 11 Enterprise

- Windows 10 Proバージョン 1709 以降

- Windows 10 Enterpriseバージョン 1709 以降

- Windows Server バージョン 1803 (半期チャネル) 以降

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

攻撃面の縮小ルールの機能セット全体を使用するには、次のものが必要です。

- プライマリ AV としてのMicrosoft Defenderウイルス対策 (リアルタイム保護オン)

- Cloud-Delivery Protection on (一部のルールでは、 が必要です)

- Windows 10 Enterprise E5 または E3 ライセンス

攻撃面の縮小ルールでは Windows E5 ライセンスは必要ありませんが、Windows E5 ライセンスを使用すると、Defender for Endpoint で使用できる監視、分析、ワークフローなどの高度な管理機能と、Microsoft Defender XDR ポータルのレポートと構成機能を利用できます。 これらの高度な機能は E3 ライセンスでは使用できませんが、イベント ビューアーを使用して攻撃面の縮小ルール イベントを確認することはできます。

各攻撃面の縮小ルールには、次の 4 つの設定のいずれかが含まれています。

- 未構成 | 無効: 攻撃面の縮小ルールを無効にする

- ブロック: 攻撃面の縮小ルールを有効にする

- 監査: 攻撃面の縮小ルールが有効な場合にorganizationにどのような影響を与えるかを評価する

- 警告: 攻撃面の縮小ルールを有効にしますが、エンド ユーザーがブロックをバイパスすることを許可します

Microsoft Defender for Endpoint (Defender for Endpoint) で利用できる高度な監視およびレポート機能を利用するには、Windows E5 ライセンス (または同様のライセンス SKU) で攻撃面の縮小ルールを使用することをお勧めします。 ただし、高度な監視とレポート機能を含まない Windows Professional や Windows E3 などの別のライセンスがある場合は、攻撃面の縮小ルールがトリガーされたときに各エンドポイントで生成されるイベント (イベント転送など) の上に独自の監視およびレポート ツールを開発できます。

ヒント

Windows ライセンスの詳細については、「Windows 10 ライセンス」を参照し、Windows 10のボリューム ライセンス ガイドを入手してください。

攻撃面の縮小ルールを有効にするには、次のいずれかの方法を使用します。

IntuneやMicrosoft Configuration Managerなどのエンタープライズ レベルの管理をお勧めします。 エンタープライズ レベルの管理は、起動時に競合するグループ ポリシーまたは PowerShell 設定を上書きします。

攻撃面の縮小ルールからファイルとフォルダーを除外する

ほとんどの攻撃面の縮小ルールによって評価されるファイルとフォルダーを除外できます。 つまり、攻撃面の縮小ルールによってファイルまたはフォルダーに悪意のある動作が含まれていると判断された場合でも、ファイルの実行をブロックしません。

重要

ファイルやフォルダーを除外すると、攻撃面の減少ルールで指定された保護機能が著しく低下します。 除外されたファイルの実行が許可され、レポートやイベントは記録されません。 攻撃面の縮小ルールで、検出すべきでないと思われるファイルが検出されている場合は、 最初に監査モードを使用してルールをテストする必要があります。 除外は、除外されたアプリケーションまたはサービスが開始されたときにのみ適用されます。 たとえば、既に実行されている更新サービスの除外を追加した場合、更新サービスは、サービスが停止して再起動されるまでイベントをトリガーし続けます。

除外を追加する場合は、次の点に注意してください。

- 除外は通常、個々のファイルまたはフォルダー (除外するファイルのフォルダー パスまたは完全パスを使用) に基づいています。

- 除外パスでは、環境変数とワイルドカードを使用できます。 「ファイル名とフォルダー パスまたは拡張機能の除外リストでワイルドカードを使用する」を参照してください

- グループ ポリシーまたは PowerShell を使用して展開する場合、除外はすべての攻撃面の縮小ルールに適用されます。 Intuneを使用して、特定の攻撃面の縮小ルールの除外を構成できます。 「ルールごとの除外に対する攻撃面の縮小ルールを構成する」を参照してください

- 指定した Defender for Endpoint ファイルと証明書インジケーターを許可することで、証明書とファイル ハッシュに基づいて除外を追加できます。 「 インジケーターの管理」を参照してください。

ポリシーの競合

競合するポリシーが MDM と GP を介して適用されている場合は、GP から適用された設定が優先されます。

マネージド デバイスの攻撃面の縮小ルールで、デバイスごとにポリシーのスーパーセットを作成するために、さまざまなポリシーの設定の統合の動作がサポートされるようになりました。 競合していない設定のみがマージされますが、競合している設定はルールのスーパーセットには追加されません。 以前は、2 つのポリシーに 1 つの設定の競合が含まれている場合、両方のポリシーが競合しているとフラグが設定され、どちらのプロファイルの設定も展開されません。 攻撃面の縮小ルールのマージ動作は次のとおりです。

- 次のプロファイルからの攻撃面縮小ルールは、ルールが適用されるデバイスごとに評価されます。

- デバイス>構成は、Exploit Guard>攻撃の表面の縮小Microsoft Defenderエンドポイント保護プロファイル>をプロファイル>します。

- エンドポイント セキュリティ >攻撃面の縮小ポリシー>攻撃面の縮小ルール。

- ATP ベースライン攻撃 Surface の削減ルールMicrosoft Defenderエンドポイント セキュリティ > ベースライン>>。

- 競合のない設定は、デバイスのポリシーのスーパーセットに追加されます。

- 2 つ以上のポリシーに競合する設定がある場合、競合する設定は組み合わせポリシーに追加されず、競合しない設定はデバイスに適用されるスーパーセット ポリシーに追加されます。

- 競合する設定の構成のみが保留されます。

- 次のプロファイルからの攻撃面縮小ルールは、ルールが適用されるデバイスごとに評価されます。

構成方法

このセクションでは、次の構成方法の構成の詳細について説明します。

攻撃面の縮小ルールを有効にする次の手順には、ファイルとフォルダーを除外する手順が含まれています。

Intune

デバイス構成プロファイル

[ デバイス構成プロファイル]>を選択します。 既存のエンドポイント保護プロファイルを選択するか、新しいエンドポイント保護プロファイルを作成します。 新しいプロファイルを作成するには、プロファイルCreate選択し、このプロファイルの情報を入力します。 [ プロファイルの種類] で、[ エンドポイント保護] を選択します。 既存のプロファイルを選択した場合は、[ プロパティ ] を選択し、[設定] を選択 します。

[エンドポイント保護] ウィンドウで、[Exploit Guard Windows Defender] を選択し、[攻撃面の縮小] を選択します。 攻撃面の縮小ルールごとに目的の設定を選択します。

[ 攻撃面の縮小の例外] で、個々のファイルとフォルダーを入力します。 [ インポート ] を選択して、攻撃面の縮小ルールから除外するファイルとフォルダーを含む CSV ファイルをインポートすることもできます。 CSV ファイルの各行は、次のように書式設定する必要があります。

C:\folder,%ProgramFiles%\folder\file,C:\path3 つの構成ウィンドウで [ OK] を選択します 。 次に、新しいエンドポイント保護ファイルを作成する場合は [Create] を選択し、既存のエンドポイント保護ファイルを編集している場合は [保存] を選択します。

エンドポイント セキュリティ ポリシー

[ エンドポイント セキュリティ>攻撃の軽減] を選択します。 既存の攻撃面縮小ルールを選択するか、新しい攻撃面の縮小ルールを作成します。 新しいポリシーを作成するには、[ポリシー Create選択し、このプロファイルの情報を入力します。 [ プロファイルの種類] で、[ 攻撃面の縮小ルール] を選択します。 既存のプロファイルを選択した場合は、[ プロパティ ] を選択し、[設定] を選択 します。

[ 構成設定 ] ウィンドウで[ 攻撃面の縮小 ] を選択し、攻撃面の縮小ルールごとに目的の設定を選択します。

[ 保護する必要がある追加のフォルダーの一覧]、[ 保護されたフォルダーへのアクセス権を持つアプリの一覧]、[ 攻撃面の縮小ルールからファイルとパスを除外する] で、個々のファイルとフォルダーを入力します。 [ インポート ] を選択して、攻撃面の縮小ルールから除外するファイルとフォルダーを含む CSV ファイルをインポートすることもできます。 CSV ファイルの各行は、次のように書式設定する必要があります。

C:\folder,%ProgramFiles%\folder\file,C:\path3 つの構成ウィンドウで [次へ] を選択し、新しいポリシーを作成する場合は [Create] を選択し、既存のポリシーを編集している場合は [保存] を選択します。

Intuneのカスタム プロファイル

Microsoft Intune OMA-URI を使用して、カスタム攻撃面の縮小ルールを構成できます。 次の手順では、この例の 脆弱な署名付きドライバーの悪用をブロック するルールを使用します。

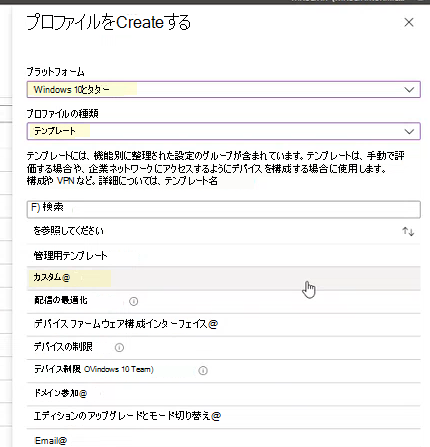

Microsoft Intune 管理センターを開きます。 [ホーム] メニューの [デバイス] をクリックし、[構成プロファイル] を選択し、[プロファイルのCreate] をクリックします。

プロファイルCreate、次の 2 つのドロップダウン リストで、次を選択します。

- [プラットフォーム] で、[Windows 10 以降] を選択します

- [ プロファイルの種類] で、[テンプレート] を選択 します

- 攻撃面の縮小ルールがエンドポイント セキュリティによって既に設定されている場合は、[プロファイルの種類] で [設定カタログ] を選択します。

[カスタム] を選択し、[Create] を選択します。

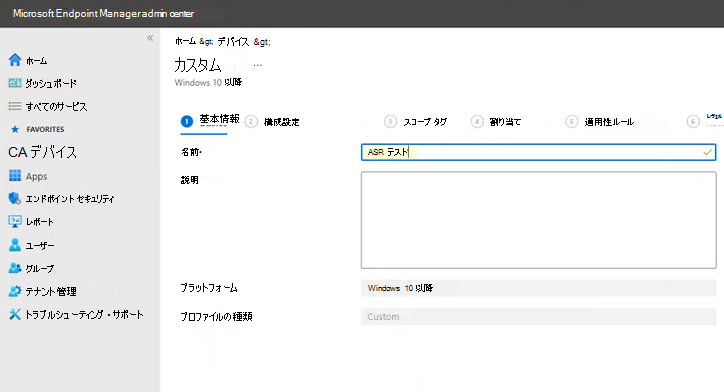

[カスタム テンプレート] ツールが開き、手順 1 の [基本] に進みます。 [1 基本] の [名前] にテンプレートの名前を入力し、[説明] に説明を入力できます (省略可能)。

[次へ] をクリックします。 手順 2 構成設定 が開きます。 [OMA-URI 設定] で、[ 追加] をクリックします。 [ 追加] と [ エクスポート] の 2 つのオプションが表示されるようになりました。

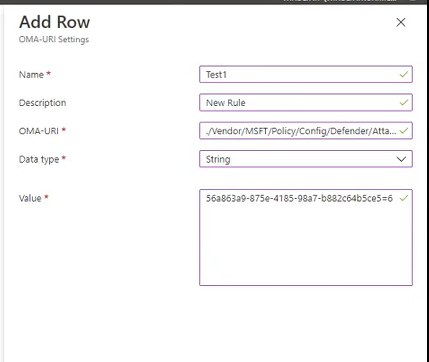

もう一度 [ 追加] をクリックします。 [ 行 OMA-URI 設定の追加] が開きます。 [ 行の追加] で、次の操作を行います。

[ 名前] に、ルールの名前を入力します。

[ 説明] に簡単な説明を入力します。

OMA-URI で、追加するルールの特定の OMA-URI リンクを入力または貼り付けます。 この例のルールで使用する OMA-URI については、この記事の MDM セクションを参照してください。 攻撃面の縮小ルール GUID については、「攻撃面の縮小ルール」の「 ルールごとの説明 」を参照してください。

[ データ型] で、[文字列] を選択 します。

[ 値] に、GUID 値、= 記号、およびスペースのない State 値 (GUID=StateValue) を入力または貼り付けます。 ここで、

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にするが、エンド ユーザーがブロックをバイパスできるようにする)

[保存] を選択します。 [行の追加] を閉じます。 [ カスタム] で、[ 次へ] を選択します。 手順 3 スコープ タグでは、スコープ タグは省略可能です。 次のいずれかの操作を行います。

- [ スコープ タグの選択] を選択し、スコープ タグ (省略可能) を選択し、[ 次へ] を選択します。

- または、[次へ] を選択します

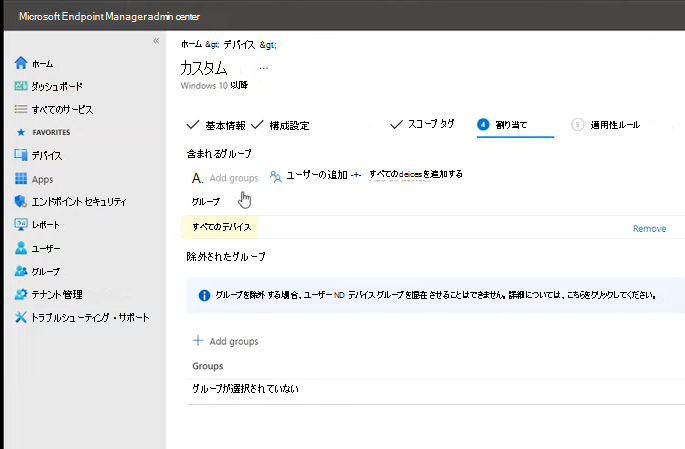

手順 4[割り当て] の [ 含まれるグループ] で、このルールを適用するグループについて、次のオプションから選択します。

- グループの追加

- すべてのユーザーを追加する

- すべてのデバイスを追加する

[ 除外されたグループ] で、このルールから除外するグループを選択し、[ 次へ] を選択します。

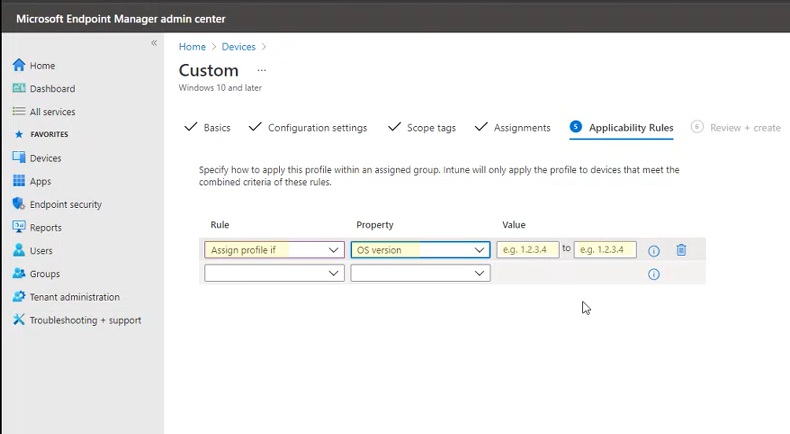

手順 5 次の設定の 適用規則 で、次の操作を行います。

[ルール] で、[Assign profile if]\(プロファイルの割り当て\) を選択するか、[プロファイルを割り当てない] を選択します。

[ プロパティ] で、このルールを適用するプロパティを選択します

[ 値] に、該当する値または値の範囲を入力します

[次へ] を選択します。 手順 6 [確認と作成] で、選択して入力した設定と情報を確認し、[Create] を選択します。

ルールはアクティブであり、数分以内に有効です。

注:

競合処理:

デバイスに 2 つの異なる攻撃面削減ポリシーを割り当てると、ルールに異なる状態が割り当てられているかどうか、競合管理が実施されているかどうか、および結果がエラーかどうかによって、潜在的なポリシーの競合が発生する可能性があります。 不一致ルールではエラーが発生せず、そのようなルールが正しく適用されます。 最初のルールが適用され、後続の不適合ルールがポリシーにマージされます。

MDM

./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules 構成サービス プロバイダー (CSP) を使用して、各ルールのモードを個別に有効にして設定します。

次に示すのは、 攻撃面縮小ルールリファレンスの GUID 値を使用した参照用のサンプルです。

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules

Value: 75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84=2|3b576869-a4ec-4529-8536-b80a7769e899=1|d4f940ab-401b-4efc-aadc-ad5f3c50688a=2|d3e037e1-3eb8-44c8-a917-57927947596d=1|5beb7efe-fd9a-4556-801d-275e5ffc04cc=0|be9ba2d9-53ea-4cdc-84e5-9b1eeee46550=1

監査モードで有効にする (ブロック)、無効化、警告、または有効にする値は次のとおりです。

- 0: 無効にする (攻撃面の縮小ルールを無効にする)

- 1: ブロック (攻撃面の縮小ルールを有効にする)

- 2: 監査 (攻撃面の縮小ルールが有効な場合にorganizationに与える影響を評価する)

- 6: 警告 (攻撃面の縮小ルールを有効にしますが、エンド ユーザーがブロックをバイパスすることを許可します)。 警告モードは、攻撃面の縮小ルールのほとんどで使用できます。

除外を追加するには、 ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions 構成サービス プロバイダー (CSP) を使用します。

例:

OMA-URI path: ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions

Value: c:\path|e:\path|c:\Exclusions.exe

注:

スペースを含まない OMA-URI 値を必ず入力してください。

Microsoft 構成マネージャー

Microsoft Configuration Manager で、[資産とコンプライアンス]>[エンドポイントの保護]>[Windows Defender Exploit Guard] に移動します。

[ホーム] > [Exploit Guard ポリシーの作成] を選択します。

名前と説明を入力し、[ 攻撃面の縮小] を選択し、[ 次へ] を選択します。

アクションをブロックまたは監査するルールを選択し、[ 次へ] を選択します。

設定を確認し、[ 次へ ] を選択してポリシーを作成します。

ポリシー作成後、[閉じる] を選択します。

警告

実際の適用なしで準拠としてマークされている、サーバー OS バージョンでの攻撃面の縮小の適用性に関する既知の問題があります。 現時点では、これがいつ修正されるのかについては、ETA はありません。

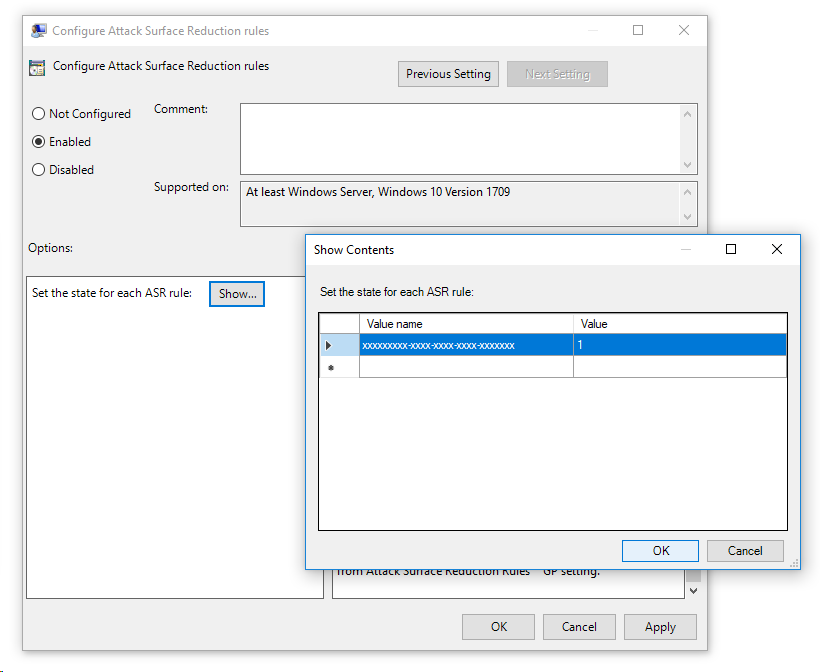

グループ ポリシー

警告

Intune、Configuration Manager、またはその他のエンタープライズ レベルの管理プラットフォームを使用してコンピューターとデバイスを管理すると、起動時に競合するグループ ポリシー設定が管理ソフトウェアによって上書きされます。

グループ ポリシー管理コンピューターで、[グループ ポリシー管理コンソール] を開き、構成するグループ ポリシー オブジェクトを右クリックして、[編集] をクリックします。

[グループ ポリシー管理エディター] で、[コンピューターの構成] に移動し、[管理用テンプレート] を選択します。

ツリーを Windows コンポーネント>Microsoft Defenderウイルス対策>Microsoft Defender Exploit Guard>攻撃の表面の縮小に展開します。

[ 攻撃面の縮小ルールの構成] を選択し、[有効] を選択 します。 その後、[オプション] セクションで各ルールの個々の状態を設定できます。 [ 表示]を 選択し、[ 値名 ] 列にルール ID を入力し、[ 値 ] 列に選択した状態を次のように入力します。

攻撃面の縮小ルールからファイルとフォルダーを除外するには、[攻撃面の縮小ルール からファイルとパスを除外する ] 設定を選択し、オプションを [有効] に設定します。 [ 表示 ] を選択し、[ 値名 ] 列に各ファイルまたはフォルダーを入力します。 各項目の [値] 列に「0」と入力します。

警告

[値名] 列または [値] 列ではサポートされていないため、引用符は使用しないでください。 ルール ID には、先頭または末尾のスペースを含めないようにしてください。

PowerShell

警告

Intune、Configuration Manager、またはその他のエンタープライズ レベルの管理プラットフォームを使用してコンピューターとデバイスを管理する場合、起動時に競合する PowerShell 設定が管理ソフトウェアによって上書きされます。

スタート メニューに「powershell」と入力し、[Windows PowerShell] を右クリックして [管理者として実行] を選択します。

次のいずれかのコマンドレットを入力します。 (ルール ID などの詳細については、「 攻撃面の縮小ルールリファレンス」を参照してください)。

タスク PowerShell コマンドレット 攻撃面の減少ルールを有効にする Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Enabled監査モードで攻撃面の縮小ルールを有効にする Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode警告モードで攻撃面の縮小ルールを有効にする Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Warn攻撃面の縮小を有効にする 悪用された脆弱な署名付きドライバーの悪用をブロックする Add-MpPreference -AttackSurfaceReductionRules_Ids 56a863a9-875e-4185-98a7-b882c64b5ce5 -AttackSurfaceReductionRules_Actions Enabled攻撃面の縮小ルールをオフにする Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions Disabled重要

ルールごとに状態を個別に指定する必要がありますが、コンマ区切りの一覧でルールと状態を組み合わせることができます。

次の例では、最初の 2 つのルールが有効になり、3 番目のルールが無効になり、4 番目のルールが監査モードで有効になっています。

Set-MpPreference -AttackSurfaceReductionRules_Ids <rule ID 1>,<rule ID 2>,<rule ID 3>,<rule ID 4> -AttackSurfaceReductionRules_Actions Enabled, Enabled, Disabled, AuditModePowerShell 動詞を使用して、既存の

Add-MpPreference一覧に新しいルールを追加することもできます。警告

Set-MpPreferenceは、既存のルール セットを上書きします。 既存のセットに追加する場合は、代わりに を使用Add-MpPreferenceします。 を使用して、ルールとその現在の状態の一覧をGet-MpPreference取得できます。攻撃面の縮小ルールからファイルとフォルダーを除外するには、次のコマンドレットを使用します。

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"引き続き を使用

Add-MpPreference -AttackSurfaceReductionOnlyExclusionsして、ファイルとフォルダーを一覧に追加します。重要

を使用して

Add-MpPreference、アプリを一覧に追加または追加します。 コマンドレットをSet-MpPreference使用すると、既存のリストが上書きされます。

関連記事

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

![Microsoft Intune 管理センター ポータルの [Create プロファイル] ページ。](media/mem01-create-profile.png)

![Microsoft Intune管理センター ポータルの [確認と作成] オプション](media/mem08-6-review-create.png)