Microsoft Intune でのデバイス プロファイルの作成

デバイス プロファイルを使用すると、設定を追加および構成してから、組織内のデバイスにそれらの設定をプッシュすることができます。 ポリシーを作成する場合、いくつかのオプションがあります。

管理用テンプレート: Windows 10/11 デバイスでは、これらのテンプレートは、構成する ADMX 設定です。 ADMX ポリシーまたはグループ ポリシー オブジェクト (GPO) を使い慣れている場合は、管理用テンプレートを使用することが Microsoft Intune に対して自然な手順となります。

詳細については、管理用テンプレートに移動してください

ベースライン: Windows 10/11 デバイスでは、これらのベースラインにはあらかじめ構成されたセキュリティ設定が含まれます。 Microsoft セキュリティ チームによるおすすめを使用してセキュリティ ポリシーを作成したい場合は、セキュリティ ベースラインが適しています。

詳細については、セキュリティ ベースラインに移動してください。

設定カタログ: Apple および Windows デバイスでは、設定カタログを使用してデバイスの機能と設定を構成できます。 設定カタログには、使用可能なすべての設定が 1 か所にまとめられています。 たとえば、BitLocker に適用されるすべての設定を確認し、BitLocker のみに焦点を当てたポリシーを作成することができます。 macOS デバイスでは、設定カタログを使用して Microsoft Edge バージョン 77 と設定を構成できます。

詳細については、「設定カタログ」を参照してください。

テンプレート: Android、iOS および iPadOS、macOS、および Windows デバイスでは、テンプレートに、VPN、電子メール、キオスク デバイスなどの機能や概念を構成する設定の論理的なグループが含まれています。 Microsoft Intune でのデバイス構成ポリシーの作成に慣れている場合は、既にこれらのテンプレートを使用しています。

使用可能なテンプレートを含む詳細については、「デバイス プロファイルを使用してデバイスに機能と設定を適用する」に移動してください。

この記事の内容:

- プロファイルを作成する手順を示します。

- ポリシーを "フィルター処理" するためにスコープのタグを追加する方法を示します。

- Windows クライアント デバイスの適用性ルールについて、およびルールを作成する方法を示します。

- デバイスがプロファイルとプロファイルの更新プログラムを受信するときのチェックイン更新サイクル時間に関する詳細情報があります。

この機能は、以下に適用されます。

- Android

- iOS/iPadOS

- macOS

- Windows

プロファイルを作成する

プロファイルは Microsoft Intune 管理センターで作成されます。 この管理センターで、[デバイス] を選択します。 以下のオプションがあります。

![[デバイス] を選択して、Microsoft Intune で構成および管理できる内容を確認する方法を示したスクリーンショット。](media/device-profile-create/devices-overview.png)

- 概要: プロファイルの状態が一覧表示され、ユーザーとデバイスに割り当てたプロファイルに関する詳細情報が提供されます。

- モニター: プロファイルの状態が成功か失敗かを確認し、プロファイルのログも表示します。

- プラットフォーム別: プラットフォーム別にポリシーとプロファイルを作成して表示します。 このビューでは、プラットフォーム固有の機能も表示できます。 たとえば、 Windows 10 以降を選択します。 Windows 更新リングや PowerShell スクリプトなど、Windows 固有の機能が表示されます。

- デバイスの管理: デバイス プロファイルを作成し、デバイスで実行するカスタム PowerShell スクリプトをアップロードし、eSIM を使用してデバイスにデータ プランを追加します。

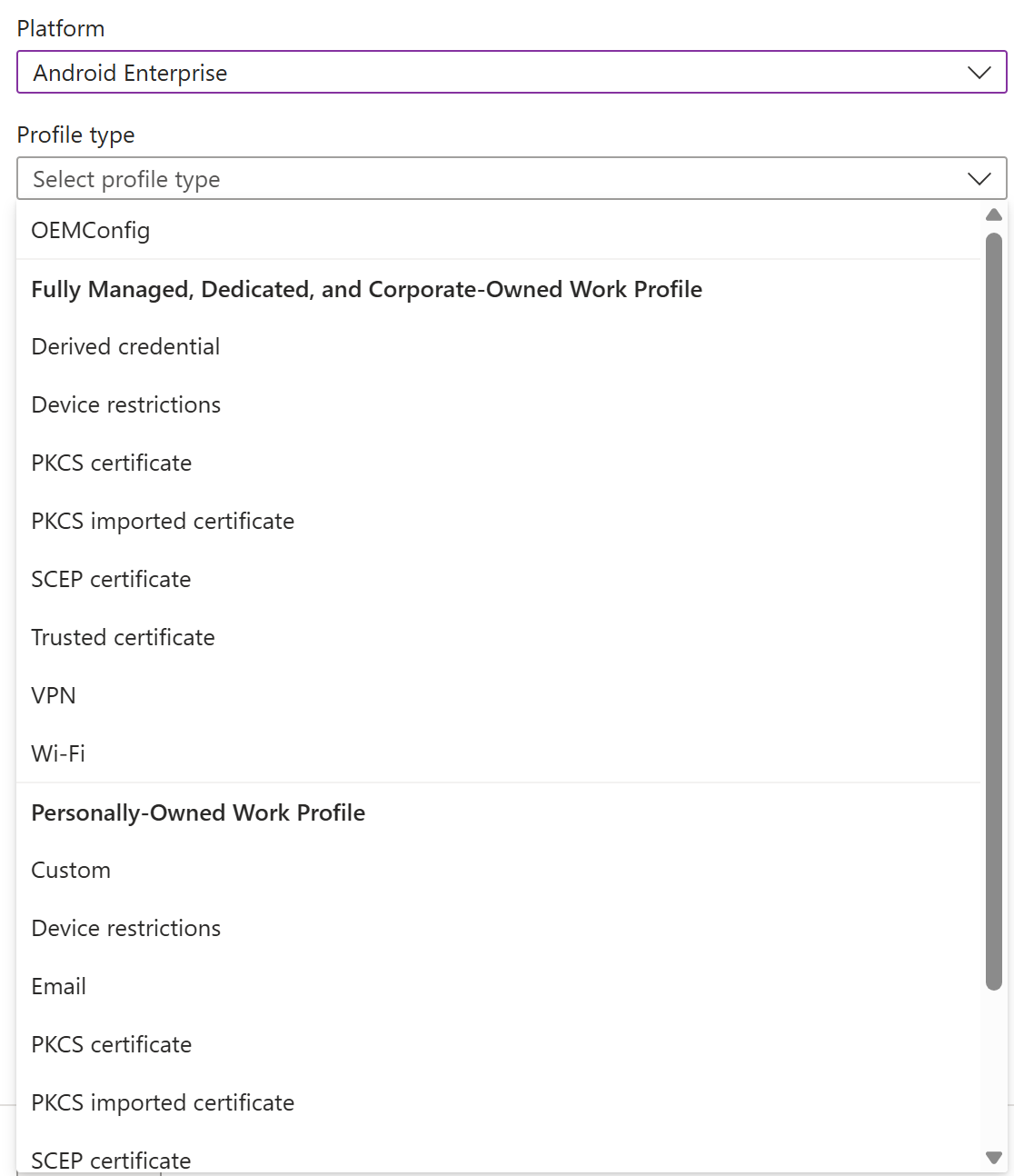

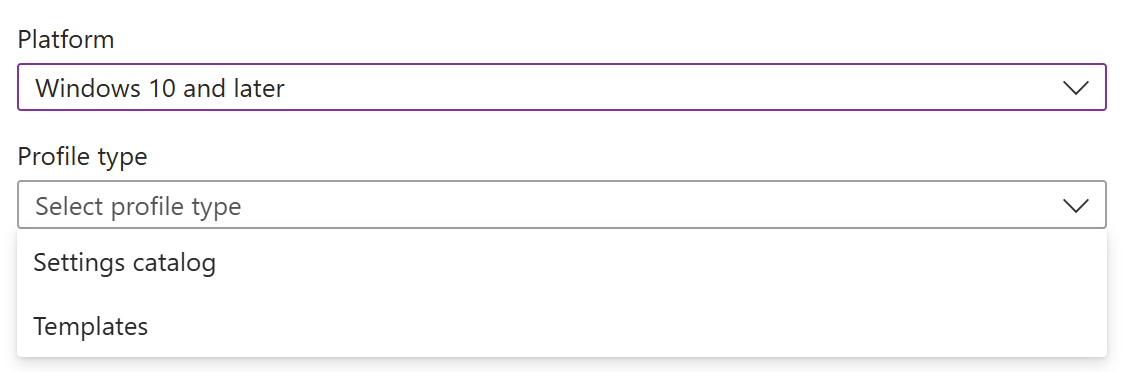

プロファイル (Devices>Manage devices>Configuration>Create) を作成するときは、プラットフォームを選択します。

- Android デバイス管理者

- Android エンタープライズ

- iOS/iPadOS

- macOS

- Windows 10 以降

- Windows 8.1 以降

次に、プロファイルを選択します。 選択したプラットフォームによって構成できる設定が異なります。 以下の記事では、さまざまなプロファイルについて説明されています。

- 管理用テンプレート (Windows)

- BIOS の構成とその他の設定

- Custom

- 配信の最適化 (Windows)

- 派生資格情報 (Android エンタープライズ、iOS、iPadOS)

- デバイスの機能 (macOS、iOS、iPadOS)

- デバイス ファームウェア構成インターフェイス (DFCI) (Windows)

- デバイスの制限

- ドメイン参加 (Windows)

- エディションのアップグレードとモードの切り替え (Windows)

- 教育 (iOS、iPadOS)

- 電子メール

- Endpoint Protection (macOS、Windows)

- 拡張機能 (macOS)

- キオスク

- Microsoft Defender for Endpoint (Windows)

- モビリティ拡張 (MX) プロファイル (Android デバイス管理者)

- ネットワーク境界 (Windows)

- OEMConfig (Android エンタープライズ)

- PKCS 証明書

- PKCS のインポートされた証明書

- 設定ファイル (macOS)

- SCEP 証明書

- セキュリティで保護された評価 (教育) (Windows)

- 共有のマルチユーザーのデバイス (Windows)

- 信頼された証明書

- VPN

- Wi-Fi

- Windows 正常性の監視

- 有線ネットワーク (macOS)

たとえば、プラットフォームとして Android Enterprise を選択した場合、オプションは次のプロファイルのようになります:

プラットフォームとして Windows 10 以降を選択した場合、オプションは次のプロファイルのようになります。

スコープ タグ

設定を追加したら、プロファイルにスコープ タグを追加することもできます。 スコープ タグを使うと、US-NC IT Team や JohnGlenn_ITDepartment など、特定の IT グループにプロファイルをフィルター処理することができます。 また、分散 IT で使用されます。

スコープ タグと可能な操作の詳細については、「分散 IT での RBAC とスコープのタグの使用」に移動してください。

適用性ルール

適用対象:

- Windows 11

- Windows 10

管理者は、適用性ルールを使用して、グループの特定の条件を満たすデバイスを対象にすることができます。 たとえば、すべての Windows 10/11 デバイス グループに適用されるデバイスの制限プロファイルを作成します。 また、Windows Enterprise を実行しているデバイスにのみプロファイルを割り当てる必要があります。

これを行うには、適用性ルールを作成します。 これらのルールは、次のシナリオに最適です。

- Windows 10 Education (EDU) を使用しています。 Bellows College では、RS3 から RS4 までのすべての Windows 10 EDU デバイスを対象にする必要があります。

- Contoso では、人事部のすべてのユーザーを対象にし、さらに Windows 10 Professional または Enterprise デバイスのみを対象にする必要があります。

これらのシナリオに取り組むには:

Bellows College のすべてのデバイスを含むデバイス グループを作成します。 プロファイルに、OS の最小バージョンが

16299であり、最大バージョンが17134である場合に適用される適用性ルールを追加します。 このプロファイルを Bellows College デバイス グループに割り当てます。プロファイルが割り当てられると、入力した最小バージョンと最大バージョンの間のデバイスに適用されます。 入力した最小バージョンから最大バージョンまでに含まれないデバイスの場合、その状態は [適用なし] と表示されます。

Contoso の人事部 (HR) のすべてのユーザーを含むユーザー グループを作成します。 プロファイルに、Windows 10 Professional または Enterprise を実行しているデバイスに適用される適用性ルールを追加します。 このプロファイルを HR ユーザー グループに割り当てます。

プロファイルが割り当てられると、Windows 10 Professional または Enterprise を実行しているデバイスに適用されます。 これらのエディションを実行していないデバイスの場合、その状態は [適用なし] と表示されます。

まったく同じ設定のプロファイルが 2 つある場合は、適用性ルールが含まれていないプロファイルが適用されます。

たとえば、ProfileA では Windows 10 デバイス グループを対象とし、BitLocker が有効ですが、適用性ルールは含まれていません。 ProfileB では同じ Windows 10 デバイス グループを対象とし、BitLocker が有効であり、Windows 10 Enterprise にのみプロファイルを適用するという適用性ルールが含まれています。

両方のプロファイルが割り当てられた場合、適用性ルールがないため、ProfileA が適用されます。

プロファイルをグループに割り当てると、適用性ルールはフィルターとして機能し、条件を満たすデバイスのみが対象になります。

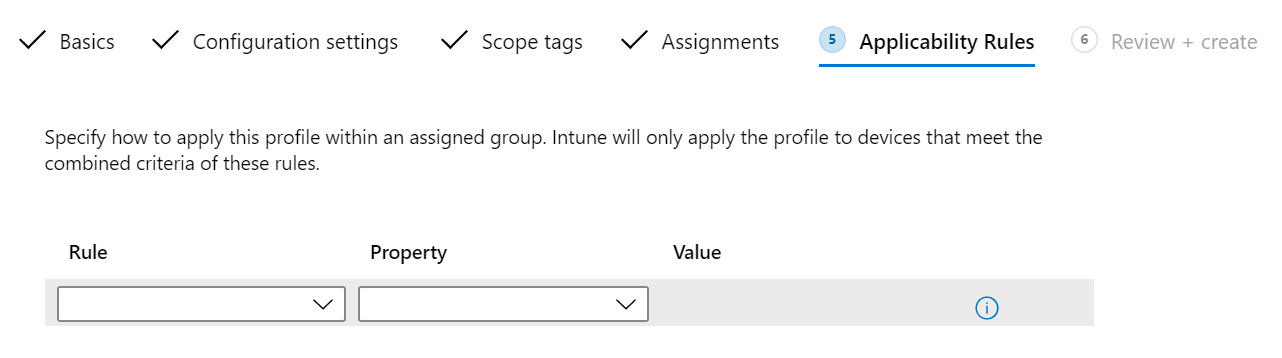

ルールを追加する

ポリシーで、[適用性ルール] を選択します。 次のように [ルール] と [プロパティ] を選択できます。

[ルール] で、ユーザーまたはグループを含めるか除外するかを選択します。 次のようなオプションがあります。

- プロファイルを割り当てる条件: 入力した条件を満たすユーザーまたはグループを含めます。

- プロファイルを割り当てない条件: 入力した条件を満たすユーザーまたはグループを除外します。

[プロパティ] で、フィルターを選択します。 次のようなオプションがあります。

OS のエディション: 一覧で、ルールに含む (または除外する) Windows クライアント エディションを確認します。

OS のバージョン: ルールに含む (または除外する) Windows クライアント バージョンの最小値および最大値を入力します。 両方の値が必要です。

たとえば、最小バージョンには

10.0.16299.0(RS3 または 1709) を、最大バージョンには10.0.17134.0(RS4 または 1803) を入力できます。 または、さらに細かい設定が可能であり、最小バージョンとして10.0.16299.001を、最大バージョンとして10.0.17134.319を入力できます。バージョンの値の詳細については、「Windows クライアント リリース情報」に移動してください。

[追加] を選択して変更を保存します。

ポリシーの更新サイクル時間

Intune では、複数の更新サイクルを使用して、構成プロファイルへの更新が確認されます。 登録してすぐのデバイスでは、チェックインの実行頻度が高くなります。 「ポリシーとプロファイルの更新サイクルに、おおよその更新間隔が一覧表示されています。

ユーザーはいつでもポータル サイト アプリを起動し、デバイスを同期して、プロファイルの更新をすぐに確認できます。

推奨事項

プロファイルを作成するとき、次の推奨設定を考慮してください。

それが何であり、何をするものなのかわかるようにポリシーに名前を付けます。 コンプライアンス ポリシーと構成プロファイルにはすべて、省略可能な [説明] プロパティがあります。 [説明] には、ポリシーの内容を他のユーザーが理解できるよう、具体的な情報を入力します。

いくつかの構成プロファイルの例を次に示します。

プロファイル名: 管理者テンプレート - Windows 10 の全ユーザー用の OneDrive 構成プロファイル

プロファイルの説明: Windows 10 の全ユーザー用の最小設定と基本設定が含まれる OneDrive 管理者テンプレート プロファイル。 ユーザーが組織データを個人 OneDrive アカウントと共有することを禁止する目的でuser@contoso.comにより作成されます。プロファイル名: iOS/iPadOS の全ユーザー用の VPN プロファイル

プロファイルの説明: すべての iOS/iPadOS ユーザーが Contoso VPN に接続するための最小設定と基本設定が含まれる VPN プロファイル。 ユーザー名とパスワードをユーザーに求めず、ユーザーが VPN で自動的に認証されるよう、user@contoso.comによって作成されます。Microsoft Edge 設定を構成する、Microsoft Defender のウイルス対策設定を有効にする、iOS/iPadOS 脱獄デバイスをブロックするなど、そのタスク別にプロファイルを作成します。

マーケティング、販売、IT 管理者などの特定のグループに適用されるプロファイルや、場所や学校のシステム別に適用されるプロファイルを作成します。 次のような組み込み機能を使用します:

ユーザー ポリシーとデバイス ポリシーを分離します。

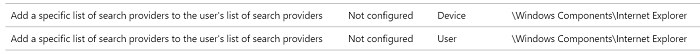

たとえば、Intune の管理テンプレートには、数千の ADMX 設定があります。 これらのテンプレートには、設定がユーザーに適用されるのか、デバイスに適用されるのかが示されます。 管理テンプレートを作成するときは、ユーザー設定をユーザー グループに割り当て、デバイス設定をデバイス グループに割り当てます。

次の画像は、ユーザーに適用するか、デバイスに適用するか、または両方に適用することができる設定の例を示しています。

Intune の Microsoft Copilot を使用して、ポリシーを評価し、ポリシー設定とそれがユーザーとセキュリティに与える影響について確認し、2 つのデバイス間でポリシーを比較します。

詳細については、「Intune の Microsoft Copilot」を参照してください。

制限の厳しいポリシーを作成するたびに、この変更についてユーザーに伝えます。 たとえば、パスコードの要件を 4 文字から 6 文字に変更する場合、ポリシーを割り当てる前にユーザーに通知できます。

次の手順

プロファイルを割り当て、その状態を監視します。