Microsoft Intune 向けの信頼されたルート証明書プロファイル

Intune を使用して、会社のリソースとネットワークにアクセスするための証明書をデバイスにプロビジョニングする場合は、"信頼された証明書" プロファイルを使用して、該当するデバイスに信頼されたルート証明書を展開します。 信頼されたルート証明書によって、デバイスから、他の証明書の発行元であるルートまたは中間 (発行元) CA への信頼が確立されます。

信頼された証明書プロファイルの展開先は、Simple Certificate Enrollment Protocol (SCEP)、Public Key Cryptography Standards (PKCS)、インポートされた PKCS の証明書プロファイルを受信する同じデバイスおよびユーザーとします。

ヒント

信頼された証明書プロファイルは、Windows Enterprise マルチセッション リモート デスクトップでサポートされています。

信頼されたルート CA 証明書をエクスポートする

PKCS、SCEP、PKCS インポートされた証明書を使用するには、デバイスがルート証明機関を信頼する必要があります。 信頼を確立するには、信頼されたルート CA 証明書だけでなく、中間または発行元の証明機関の証明書も公開証明書 (.cer) としてエクスポートします。 このような証明書は、発行元 CA か、発行元 CA を信頼する任意のデバイスから取得できます。

証明書をエクスポートするには、証明機関のドキュメントを参照してください。 公開証明書は、DER でエンコードされた .cer ファイルとしてエクスポートする必要があります。 秘密キー (.pfx ファイル) をエクスポートしないでください。

信頼された証明書プロファイルを作成し、その証明書をデバイスに配備するとき、この .cer ファイルを使用します。

信頼された証明書プロファイルを作成する

SCEP、PKCS、または PKCS のインポートされた証明書プロファイルを作成する前に、信頼された証明書プロファイルを作成して展開します。 他の種類の証明書プロファイルを受信するグループと同じグループに信頼された証明書プロファイルを展開すると、各デバイスで CA の正当性を認識できるようになります。 これには、VPN、Wi-Fi、電子メールなどのプロファイルが含まれます。

SCEP 証明書プロファイルでは、信頼された証明書プロファイルが直接参照されます。 PKCS 証明書プロファイルでは、信頼された証明書プロファイルが直接参照されず、CA をホストするサーバーが直接参照されます。 PKCS のインポートされた証明書プロファイルでは、信頼された証明書プロファイルが直接参照されませんが、デバイス上で利用されることがあります。 信頼された証明書プロファイルをデバイスに配備することで、この信頼が確立されます。 デバイスでルート CA が信頼されない場合、SCEP または PKCS 証明書プロファイル ポリシーは失敗します。

SCEP、PKCS、PKCS のインポートされた証明書プロファイルの場合と同様に、サポートするデバイス プラットフォームごとに別個の信頼された証明書プロファイルを作成します。

重要

プラットフォーム Windows 10 以降用に作成した信頼されたルート プロファイルは、プラットフォーム Windows 8.1 以降のプロファイルとして Microsoft Intune 管理センターに表示されます。

これは、信頼された証明書プロファイルのプラットフォームの表示に関する既知の問題です。 プロファイルには Windows 8.1 以降のプラットフォームが表示されますが、Windows 10/11 で機能します。

注:

Intune の "信頼された証明書" プロファイルは、ルート証明書または中間証明書を提供するためにのみ使用できます。 このような証明書を展開する目的は、信頼チェーンを確立することです。 信頼された証明書プロファイルを使用してルート証明書または中間証明書以外の証明書を配信することは、Microsoft ではサポートされていません。 Microsoft Intune 管理センターで信頼された証明書プロファイルを選択すると、ルート証明書または中間証明書と見なされない証明書のインポートがブロックされる場合があります。 このプロファイルの種類を使用して、ルート証明書でも中間証明書でもない証明書をインポートして展開できたとしても、iOS や Android など、異なるプラットフォーム間で予期しない結果が発生する可能性があります。

Android デバイス管理者向けの信頼された証明書プロファイル

重要

Microsoft Intune は、2024 年 12 月 31 日に Google Mobile Services (GMS) にアクセスできるデバイスでの Android デバイス管理者管理のサポートを終了します。 その日以降、デバイスの登録、テクニカル サポート、バグ修正、セキュリティ修正は利用できなくなります。 現在デバイス管理者管理を使用している場合は、サポートが終了する前に、Intune で別の Android 管理オプションに切り替えることを推奨します。 詳細については、「 GMS デバイスでの Android デバイス管理者のサポートの終了」を参照してください。

Android 11 以降、"Android デバイス管理者" として登録されているデバイスに信頼されたルート証明書を展開するために、信頼された証明書プロファイルを使用することはできなくなりました。 この制限は Samsung KNOX には適用されません。

SCEP 証明書プロファイルでは、信頼されたルート証明書をデバイス上にインストールすること、およびその証明書を参照する信頼された証明書プロファイルを参照することが両方とも必要であるため、次の手順を使用してこの制限を回避します。

信頼されたルート証明書をデバイスに手動でプロビジョニングします。 サンプルのガイダンスについては、次のセクションを参照してください。

デバイスにインストールした信頼されたルート証明書を参照する信頼されたルート証明書プロファイルをデバイスに展開します。

信頼されたルート証明書プロファイルを参照するデバイスに SCEP 証明書プロファイルを展開します。

この問題は、SCEP 証明書プロファイルに限定されるものではありません。 したがって、PKCS 証明書プロファイルまたは PKCS インポート証明書プロファイルの使用において必要な場合は、該当するデバイスに信頼されたルート証明書を手動でインストールすることを計画してください。

詳細については、techcommunity.microsoft.com の Android デバイス管理者向けのサポートの変更点に関するページを参照してください。

信頼されたルート証明書をデバイスに手動でプロビジョニングする

次のガイダンスは、信頼されたルート証明書を使用してデバイスを手動でプロビジョニングするために役立ちます。

信頼されたルート証明書を Android デバイスにダウンロードするか、転送します。 たとえば、メールを使用して証明書をデバイス ユーザーに配布することや、セキュリティで保護された場所から証明書をユーザーにダウンロードさせることができます。 証明書をデバイスに配置したら、開いて名前を付け、保存する必要があります。 証明書を保存すると、デバイス上のユーザー証明書ストアに追加されます。

- ユーザーがデバイス上の証明書を開くには、証明書を見つけてタップする (開く) 必要があります。 たとえば、メールで証明書を送信した後、デバイス ユーザーは証明書の添付ファイルをタップするか、開くことができます。

- 証明書が開いたら、証明書を管理するために、PIN を入力するか、デバイスに対して認証を行う必要があります。

認証後は証明書が開きます。ユーザー証明書ストアに保存するには名前を付ける必要があります。 証明書名は、デバイスに送信される信頼されたルート証明書プロファイルで指定されている証明書名と一致している必要があります。 証明書に名前を付けると、保存することができます。

保存すると、証明書を使用できるようになります。 ユーザーは、証明書がデバイスの正しい場所にあることを確認できます。

- [設定]>[セキュリティ]>[Trusted credentials]\(信頼済み資格情報\) を開きます。 [Trusted credentials]\(信頼済み資格情報\) の実際のパスは、デバイスによって異なる場合があります。

- [ユーザー] タブを開き、証明書を見つけます。

- ユーザー証明書の一覧に存在する場合、証明書は正しくインストールされています。

デバイスにルート証明書がインストールされている場合でも、SCEP または PKCS 証明書をプロビジョニングするには、以下を展開する必要があります。

- その証明書を参照する信頼済み証明書プロファイル

- 証明書プロファイルを参照して SCEP または PKCS 証明書をプロビジョニングする SCEP または PKCS プロファイル。

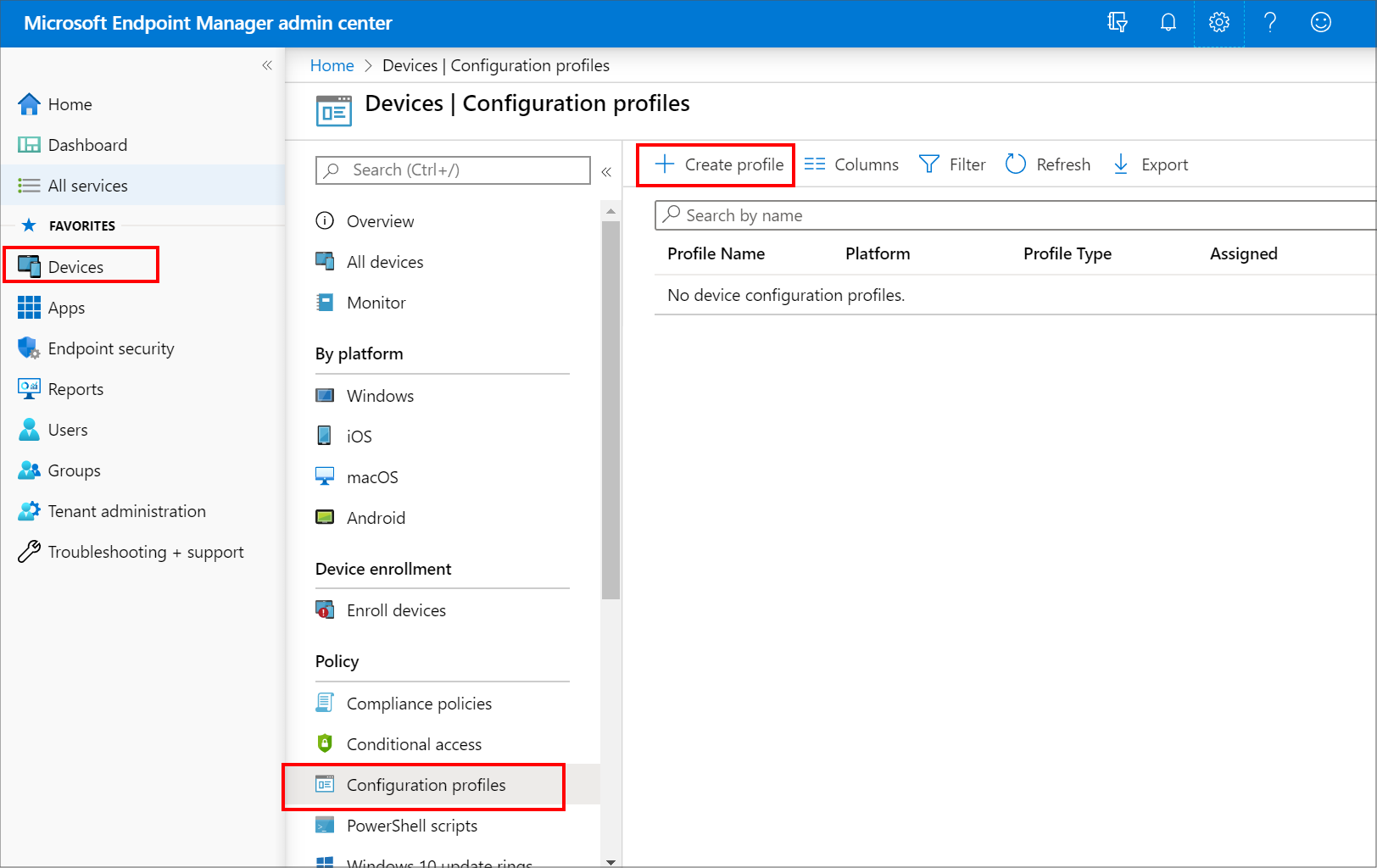

信頼された証明書プロファイルを作成するには

Microsoft Intune 管理センターにサインインします。

[ デバイス>管理デバイス>Configuration>Create] を選択して移動します。

次のプロパティを入力します。

- プラットフォーム: このプロファイルを受信するデバイスのプラットフォームを選択します。

- プロファイル: 選択したプラットフォームに応じて、[ 信頼された証明書 ] を選択するか、[ テンプレート>信頼された証明書] を選択します。

重要

2022 年 10 月 22 日、Microsoft Intune は Windows 8.1 を実行しているデバイスのサポートを終了しました。 これらのデバイスでは技術サポートや自動更新は利用できません。

現在 Windows 8.1 を使用している場合は、Windows 10/11 デバイスに移動します。 Microsoft Intune には、Windows 10/11 クライアント デバイスを管理するセキュリティ機能とデバイス機能が組み込まれています。

[作成] を選択します。

[Basics]\(基本\) で次のプロパティを入力します。

- 名前: プロファイルのわかりやすい名前を入力します。 後で簡単に識別できるよう、プロファイルに名前を付けます。 たとえば、「会社全体の信頼済み証明書プロファイル」は適切なプロファイル名です。

- 説明: プロファイルの説明を入力します この設定は省略可能ですが、推奨されます。

[次へ] を選択します。

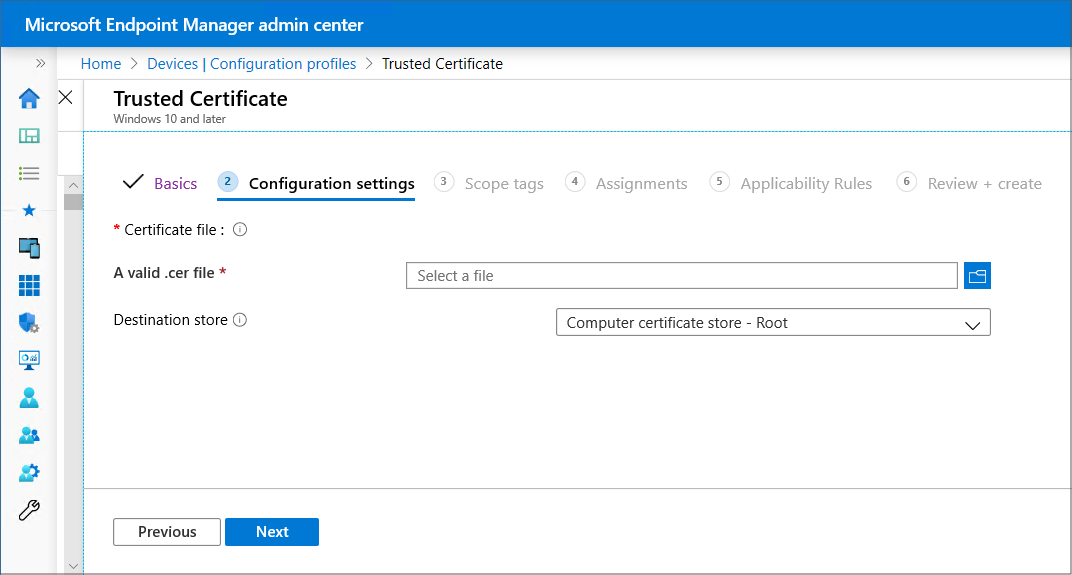

[構成設定] で、以前にエクスポートした信頼されたルート CA 証明書の .cer ファイルを指定します。

Windows 8.1 および Windows 10/11 デバイスの場合のみ、信頼済み証明書の保存先ストアを以下から選択します。

- コンピューター証明書ストア - ルート

- コンピューター証明書ストア - 中間

- ユーザー証明書ストア - 中間

[次へ] を選択します。

[割り当て] で、プロファイルを受け取るユーザーまたはグループを選択します。 プロファイルの割り当ての詳細については、ユーザーおよびデバイス プロファイルの割り当てに関するページを参照してください。

[次へ] を選択します。

(Windows 10/11 のみに適用) [適用性ルール] で、適用性ルールを指定してこのプロファイルの割り当てを調整します。 デバイスの OS エディションまたはバージョンに基づいて、プロファイルを割り当てるかどうかを選択できます。

詳細については、「Microsoft Intune でのデバイス プロファイルの作成」の「適用性ルール」を参照してください。

[確認と作成] で、設定を確認します。 [作成] を選択すると、変更内容が保存され、プロファイルが割り当てられます。 また、ポリシーがプロファイル リストに表示されます。

次の手順

証明書プロファイルの作成:

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示