他の Microsoft 365 クラウド環境のユーザーと会う

ユーザーが異なる Microsoft 365 クラウド環境 (商用や GCC など) で組織と組織の間の会議に参加するには、次の 3 つのオプションがあります。

- クロスクラウド会議接続を使用した認証済みアクセス

- ゲスト アカウントを使用した認証済みアクセス

- 匿名アクセス

この記事では、クロスクラウド会議接続を使用した認証済みの会議アクセスについて説明します。 これは、 外部アクセス を使用するクラウド内会議に似ています。参加者は、他の組織のゲスト アカウントを必要とせずに、認証された参加者として会議に参加できます。 (クラウド間会議では、外部アクセスを構成する必要はありません)。ゲストとして招待されたユーザーは、クロスクラウド認証会議接続を使用して会議に参加できないため、ゲスト アカウントを使用して参加する必要があります。

クロスクラウド会議接続を使用すると、組織と別のクラウド内の組織との間の会議を許可または禁止できます。 クロスクラウド会議接続では、 Microsoft Entra ID のクロステナント アクセス設定で定義された組織の関係が使用されます。

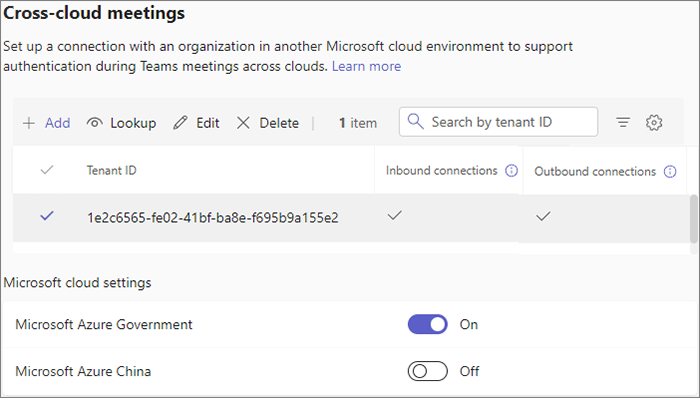

Microsoft Entra のクロステナント アクセス設定に組織間のテナント間接続が既に存在する場合は、Teams 管理センターの会議設定に表示されます。 この接続を編集して、2 つのテナント間で会議を許可するかどうかを選択できます。

接続が存在しない場合は、Teams の会議設定に接続を追加できます。 これにより、Microsoft Entra ID のクロステナント アクセス設定に、 受信および送信アクセスとテナントの制限に対して定義した既定の設定を使用して、新しい組織が追加されます。 (既定で許可されている場合は、他の組織との B2B コラボレーションが有効になります)。

注意

VDI クライアントは、クロスクラウド会議ではサポートされていません。

Important

会議を行う組織は、組織に対してこれらの設定も構成する必要があります。

前提条件

Microsoft クラウド全体で最適な会議エクスペリエンスを実現するには、ネットワークがMicrosoft Teamsの準備ができていることを確認します。 Microsoft Teamsのために組織のネットワークを準備 するには、Teams のネットワークを最適化する方法に関するガイダンスが含まれています。 また、ユーザーが共同作業を行っている M365 クラウドごとに、必要な DNS、IP、ポートが有効になっていることを確認します。 次の表は、M365 クラウド環境ごとのエンドポイント定義へのリンクです。

| Microsoft 365 Cloud Environment | エンドポイント |

|---|---|

| 商用、GCC | ワールドワイド エンドポイント |

| GCC High | 米国政府 GCC ハイ エンドポイント |

| 国防 総省 | 米国政府の DoD エンドポイント |

| 中国 (21Vianet) | 21Vianet が運営する Microsoft 365 |

他の Microsoft 365 クラウド環境とのテナント間接続を許可する

自分とは異なる Microsoft Azure クラウド環境にあるテナントとのクロスクラウド会議接続を設定する場合は、会議接続自体を設定する前に、そのクラウドとの接続を有効にする必要があります。

次の表は、Microsoft 365 クラウド環境が配置されている Microsoft Azure クラウド環境を示しています。

| Microsoft Azure クラウド環境 | Microsoft 365 クラウド環境 |

|---|---|

| Microsoft Azure Commercial | 商用、GCC |

| Microsoft Azure Government | GCC High、DoD |

| Microsoft Azure China | 中国 (21Vianet) |

別の Microsoft Azure クラウド環境でテナントとのクロスクラウド会議接続を設定する場合は、会議設定でそのクラウド環境を有効にします。

- Teams 管理センターで、[ 会議] を展開し、[ 会議の設定] を選択します。

- [ Microsoft クラウド設定] で、接続する必要がある Microsoft Azure クラウド環境が [オン] に設定されていることを確認します。

注意

これは、 Microsoft Entra のクロステナント アクセス設定の Microsoft クラウド設定と同じです。

新しいクロスクラウド会議接続を追加する

新しいクロスクラウド会議接続を作成するには、会議を行う組織のテナント ID または完全修飾ドメイン名が必要です。 Microsoft Azure Government (Microsoft 365 GCC High と DoD) のテナント間の会議では、Microsoft Azure China のテナントとのクロスクラウド会議接続を作成できません。

クロスクラウド会議接続を追加する

Teams 管理センターで、[ 会議] を展開し、[ 会議の設定] を選択します。

[ クロスクラウド会議] で、[ 追加] を選択します。

接続する組織のテナント ID を入力するか、完全修飾ドメイン名を使用して検索します。

他の組織のユーザーが組織でホストされている会議に出席できるようにする場合は、[ 受信接続] を [オン] に設定します。

組織内のユーザーが他の組織の会議に出席できるようにする場合は、[ 送信接続 ] を [オン] に設定します。

クロスクラウド会議接続を編集する

クロスクラウド会議接続を編集するには、会議を行う組織のテナント ID または完全修飾ドメイン名が必要です。 会議設定のテナントの一覧にはテナント ID が表示されますが、[ 参照 ] オプションを使用して完全修飾ドメイン名で検索し、一覧で正しいテナント ID を見つけることができます。

クロスクラウド会議接続を編集する手順

- Teams 管理センターで、[ 会議] を展開し、[ 会議の設定] を選択します。

- [ クロスクラウド 会議] で、更新するテナントを選択し、[編集] を選択 します。

- 変更する接続設定を更新し、[保存] を選択 します。

多要素認証 (MFA)

クロスクラウド会議接続を設定するときは、セキュリティ ポリシーがクロスクラウド会議に参加しようとしているユーザーに与える影響を考慮することが重要です。 クロスクラウド会議をホストしているテナントに、Multi-Factor Authentication ユーザーを適用するように構成された Entra 条件付きアクセス ポリシーがある場合、エラー AADSTS90072で会議へのサインインがブロックされる可能性があります。

このエラーを解決するには、次のいずれかを実行します。

- (推奨)「 MFA とデバイスの要求の受信信頼設定を変更するには」の手順に従って、クロスクラウド信頼の一部として、ユーザーのホーム テナントからの受信 Multi-Factor Authentication を信頼します。 この信頼は、テナント間アクセス設定で構成された特定のテナントにのみ影響し、ユーザーが自分のホーム テナント MFA プロセスを利用して会議ホストの MFA 要件を満たすことができます。

または、ユーザーのホーム テナントで MFA が有効になっていない場合は、次のようにします。

- 「条件付きアクセス ポリシーを 外部ユーザーの種類に割り当てる」の手順に従って、多要素認証を適用している条件付きアクセス ポリシーを変更して、"その他の外部ユーザー" を除外します。 注: このオプションは、クラウド間で認証された会議ユーザーへの影響に限定されるものではなく、テナントごとに構成することはできません。 提供されているリンクの [その他の外部ユーザー] の定義を確認して、テナントの外部ユーザーへの影響を評価します。