受信設定を使用して、選んだ内部アプリケーションに、どの外部ユーザーとグループがアクセスできるかを選びます。 構成しようとしているのが既定の設定であるか、組織固有の設定であるかを問わず、クロステナントの受信アクセス設定を変更するための手順は同一です。 このセクションで説明するように、[既定] タブに移動するか、[組織の設定] タブに示される組織に移動してから、変更を加えます。

セキュリティ管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[External Identities]>[テナント間アクセス設定] の順に移動します。

変更しようとしている設定に移動します。

-

[既定の設定]: 既定の受信設定を変更するには、[既定の設定] タブを選択してから、[受信アクセス設定] で [受信の既定値を編集] を選択します。

-

[組織の設定]: 特定の組織の設定を変更するには、[組織の設定] タブを選択し、一覧で目的の組織を見つけ (または組織を追加し) てから、[受信アクセス] 列のリンクを選択します。

変更しようとしている受信設定については、以下の詳細な手順に従います。

B2B Collaboration の受信設定を変更するには

セキュリティ管理者以上として Microsoft Entra 管理センターにサインインします。

ID>外部 ID>テナント間アクセス設定 を参照し、組織設定 を選択します

受信アクセス 列と B2B コラボレーション タブでリンクを選びます。

特定の組織の受信アクセス設定を構成している場合は、オプションを選びます。

[既定の設定]: 組織で既定の ([既定の設定] タブで構成されるとおりの) 受信設定を使用する場合は、このオプションを選択します。 この組織に対して、カスタマイズした設定が既に構成されている場合は、[はい] を選んで、すべての設定を既定の設定で置き換えることを確認する必要があります。 次に、[保存] を選択し、この手順の残りの部分をスキップします。

設定のカスタマイズ: 既定の設定ではなく、この組織に適用する設定をカスタマイズする場合は、このオプションを選びます。 この手順の残りの部分を続けます。

[外部のユーザーとグループ] を選択します。

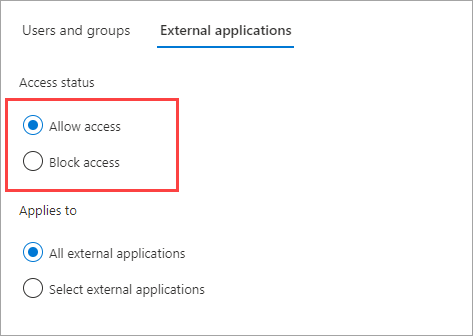

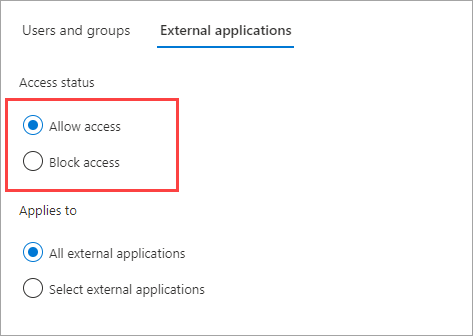

[アクセスの状態] で、次のいずれかを選択します。

-

[アクセスを許可]: B2B コラボレーションへの、[適用対象] で指定されているユーザーとグループの招待を許可します。

-

[アクセスのブロック]: B2B コラボレーションへの、[適用対象] で指定されているユーザーとグループの招待をブロックします。

![B2B コラボレーションのユーザーの [アクセス状態] の選択を示すスクリーンショット。](media/cross-tenant-access-settings-b2b-collaboration/generic-inbound-external-users-groups-access.png)

[適用対象] で、次のいずれかを選択します。

-

[すべての外部のユーザーとグループ]: [アクセスの状態] で選択したアクションを、外部 Microsoft Entra 組織のすべてのユーザーとグループに適用します。

-

[外部のユーザーとグループを選択] (Microsoft Entra ID P1 または P2 サブスクリプションが必要): [アクセスの状態] で選択したアクションを、外部組織内の特定のユーザーとグループに適用できます。

注意

すべての外部のユーザーとグループに対してアクセスをブロックする場合は、([アプリケーション] タブで) すべての内部アプリケーションへのアクセスをブロックする必要もあります。

![[ターゲットのユーザーとグループ] の選択を示すスクリーンショット。](media/cross-tenant-access-settings-b2b-collaboration/generic-inbound-external-users-groups-target.png)

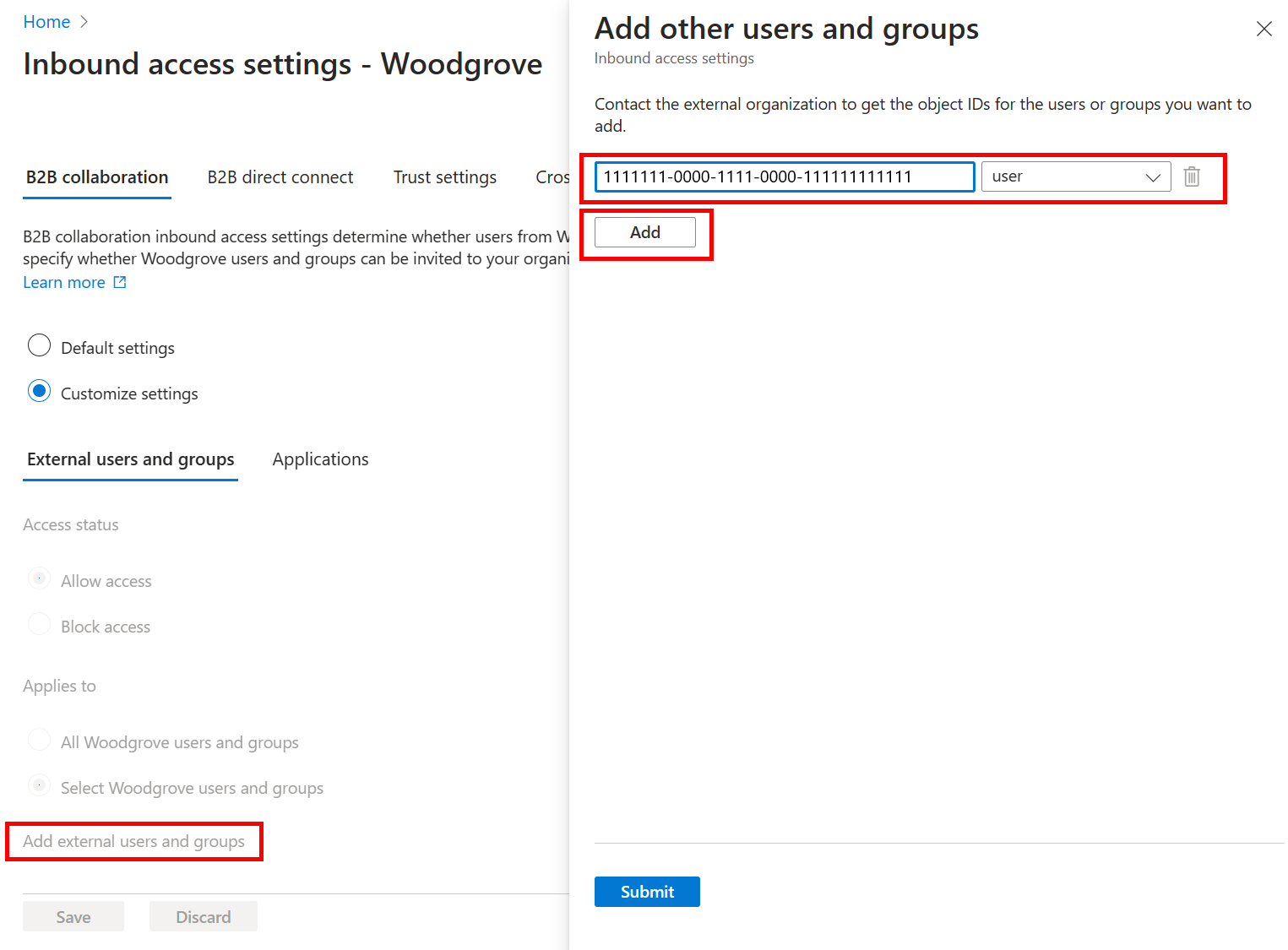

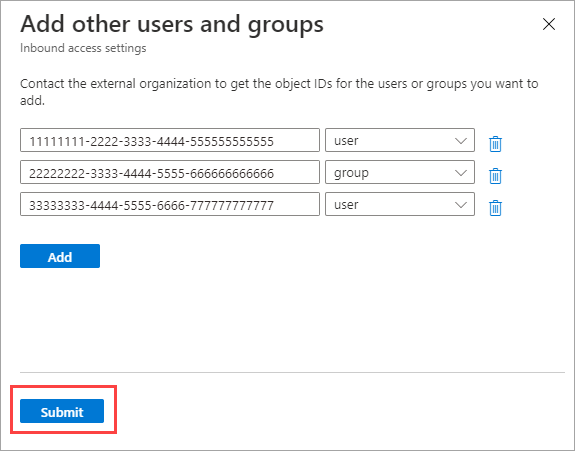

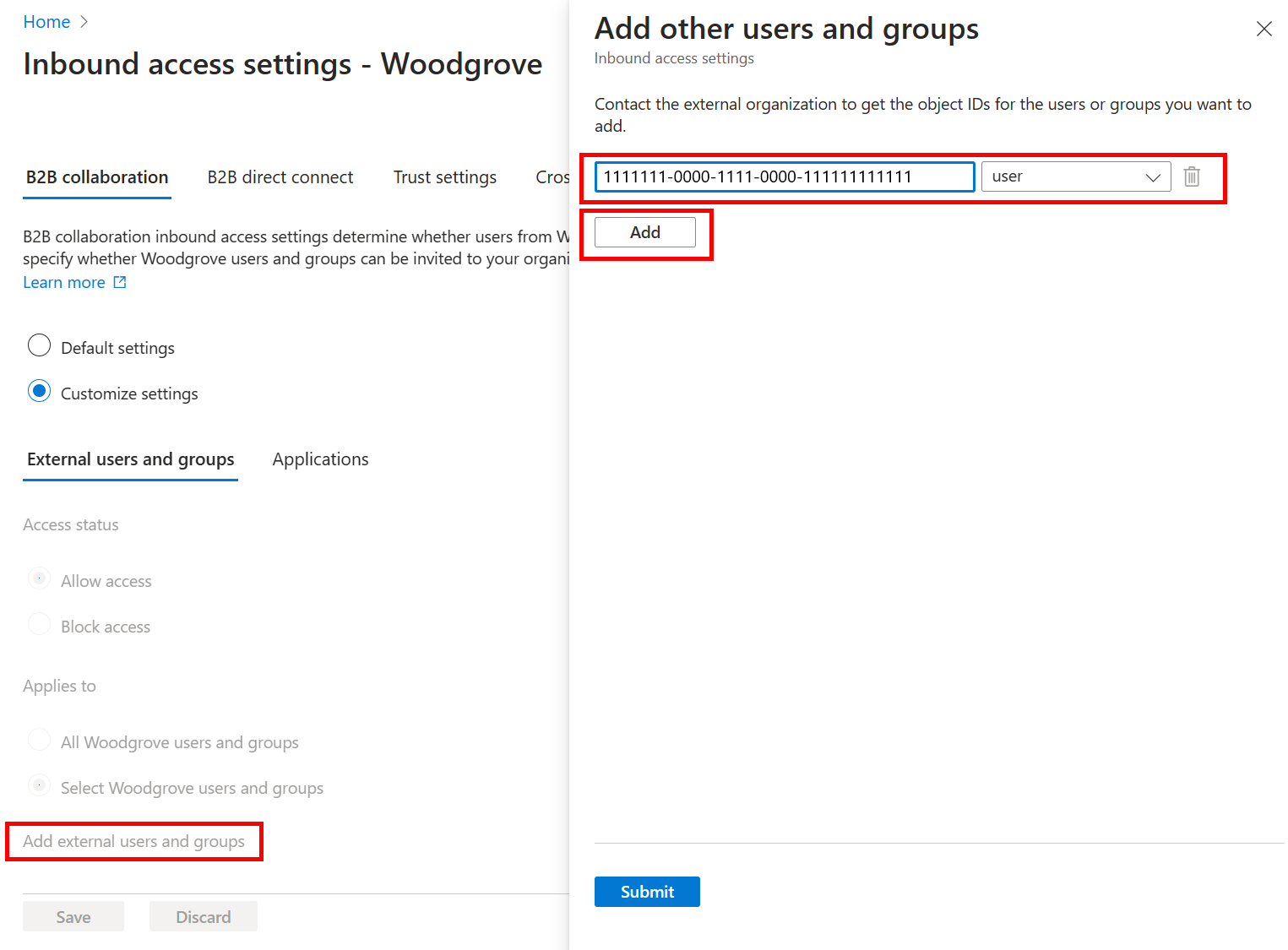

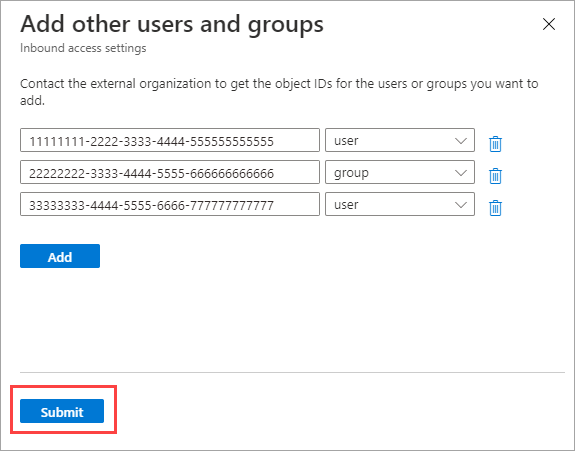

[外部のユーザーとグループを選択] を選択した場合は、追加するユーザーまたはグループごとに以下を実行します。

-

[外部のユーザーとグループを追加] を選択します。

-

[他のユーザーとグループの追加] ペインの検索ボックスに、パートナー組織から入手したユーザー オブジェクト ID またはグループ オブジェクト ID を入力します。

- 検索ボックスの横にあるメニューで、[ユーザー] または [グループ] を選択します。

-

[追加] を選択します。

注意

受信の既定の設定では、ユーザーまたはグループをターゲットにすることはできません。

ユーザーやグループの追加を終えたら、[送信] を選択します。

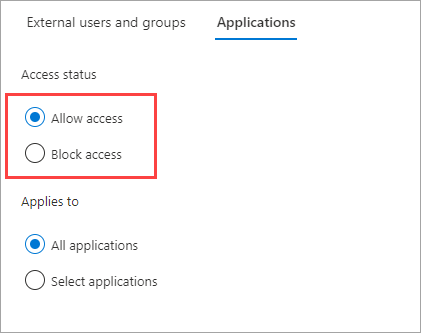

[アプリケーション] タブを選択します。

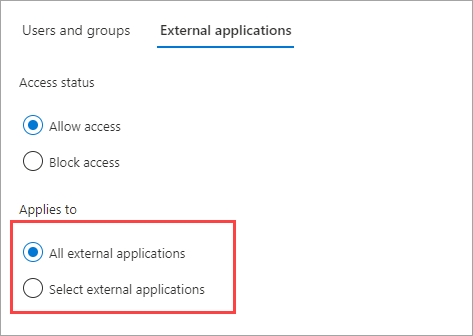

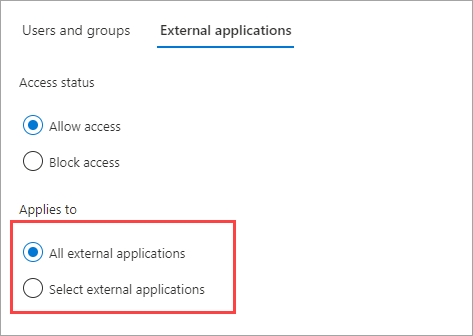

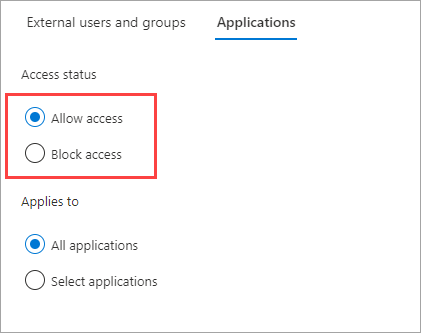

[アクセスの状態] で、次のいずれかを選択します。

-

[アクセスを許可]: B2B コラボレーション ユーザーによる [適用対象] で指定されているアプリケーションへのアクセスを許可します。

-

[アクセスのブロック]: B2B コラボレーション ユーザーによる [適用対象] で指定されているアプリケーションへのアクセスをブロックします。

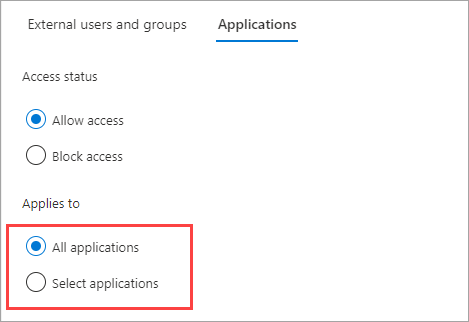

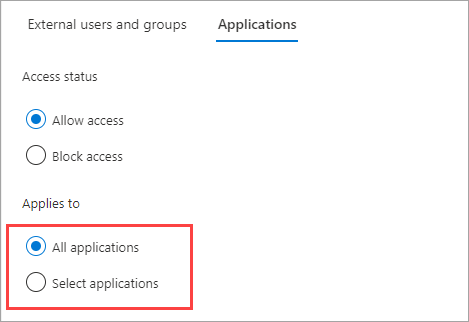

[適用対象] で、次のいずれかを選択します。

-

[すべてのアプリケーション]: [アクセスの状態] で選択したアクションをすべてのアプリケーションに適用します。

-

[アプリケーションを選択] (Microsoft Entra ID P1 または P2 サブスクリプションが必要): [アクセスの状態] で選択したアクションを、組織内の特定のアプリケーションに適用できます。

注意

すべてのアプリケーションへのアクセスをブロックする場合は、([外部のユーザーとグループ] タブで) すべての外部のユーザーとグループのアクセスをブロックする必要もあります。

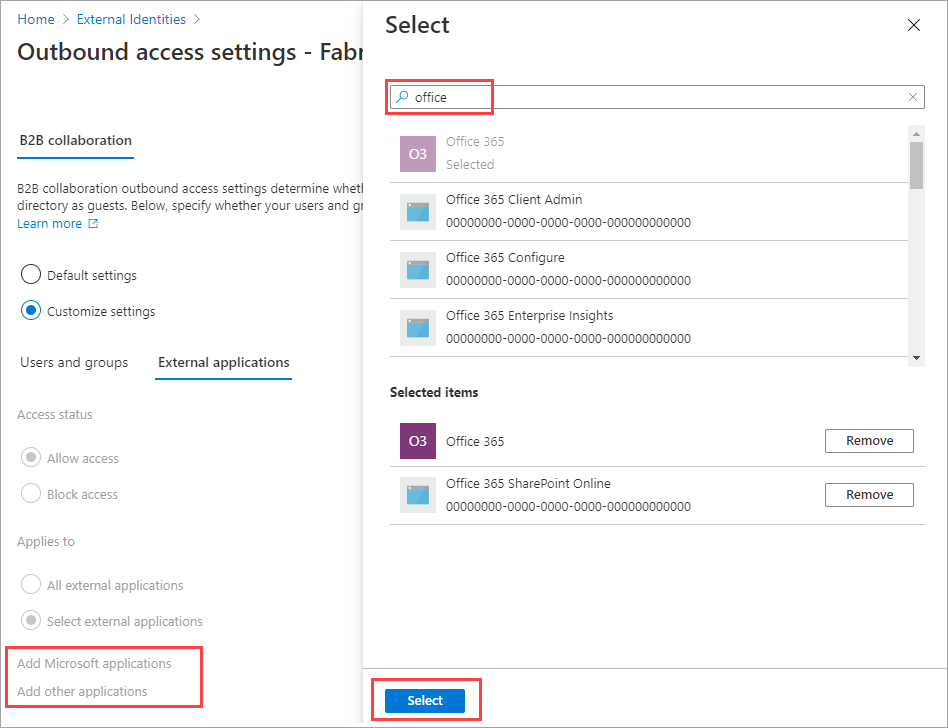

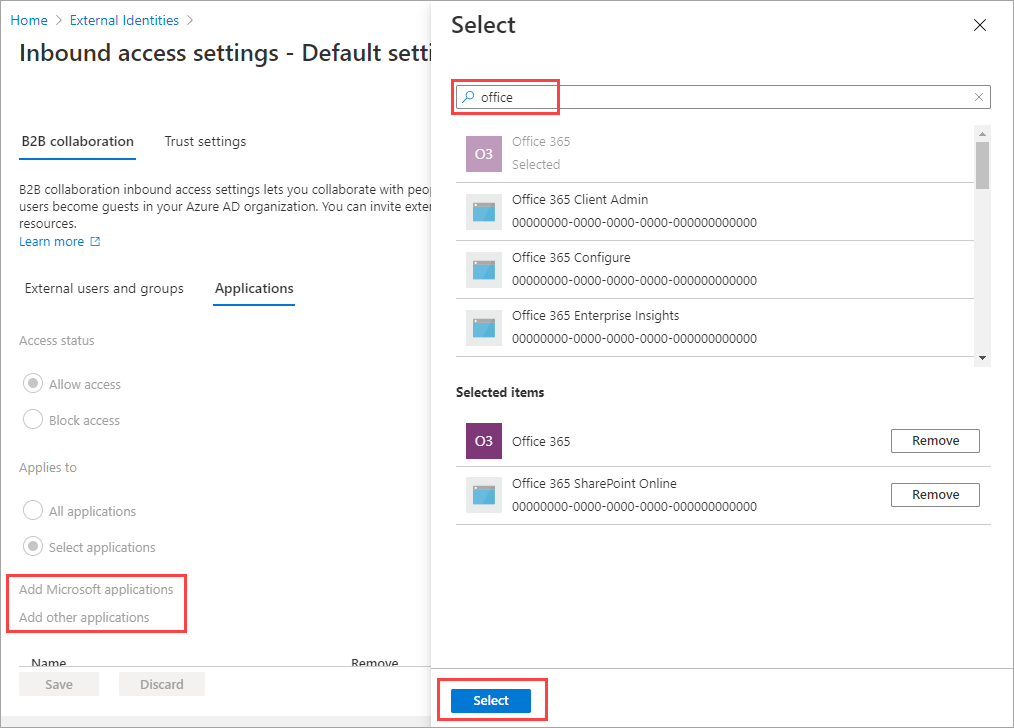

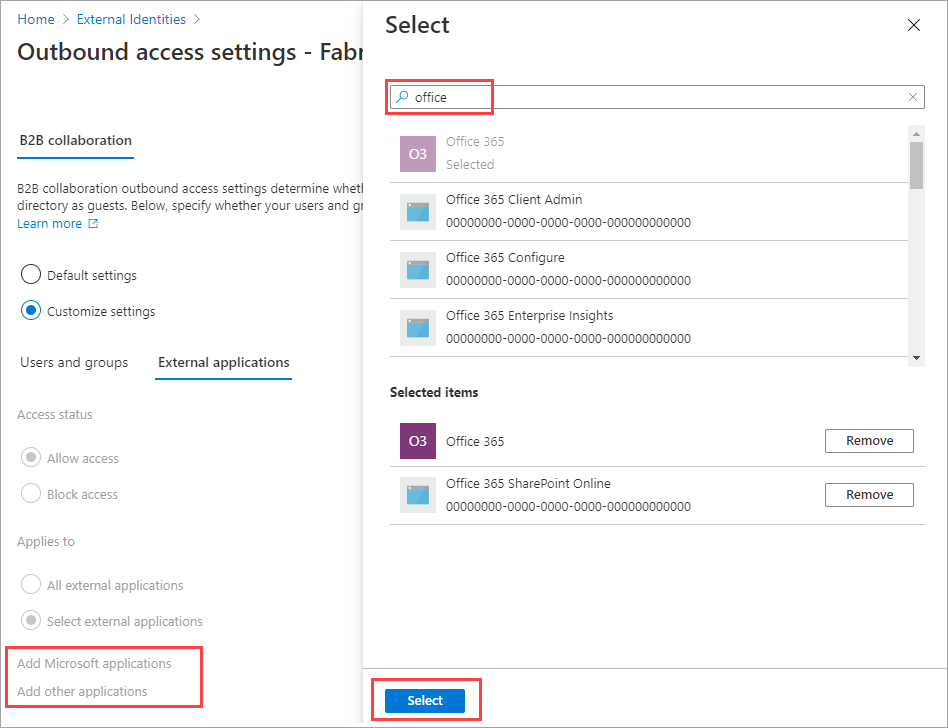

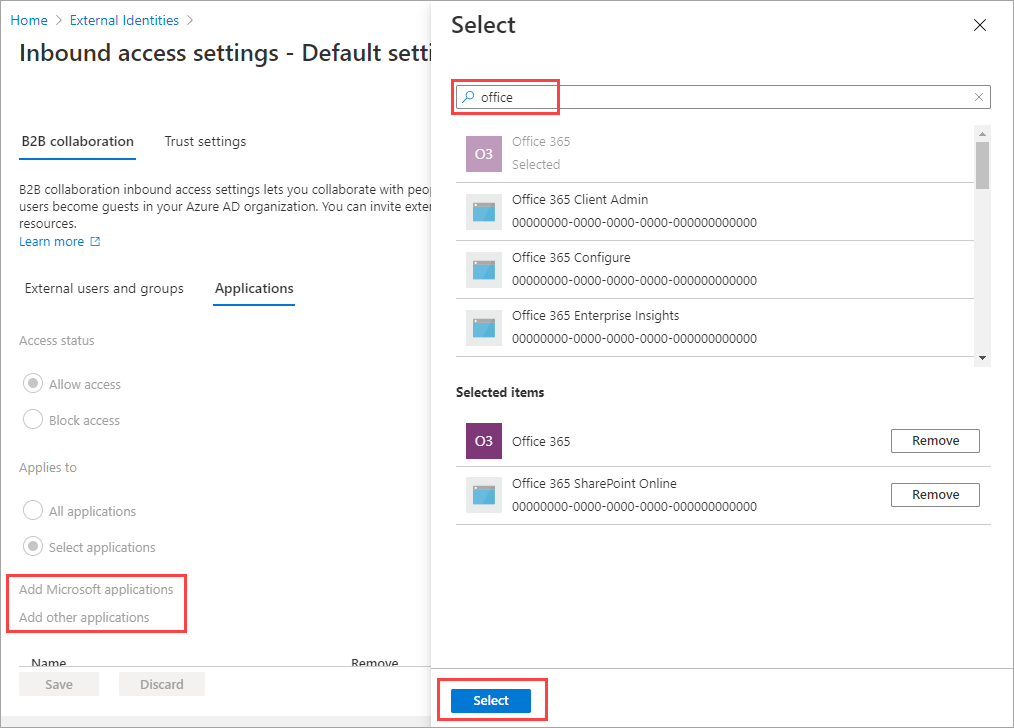

[アプリケーションを選択] を選択した場合は、追加するアプリケーションごとに以下を実行します。

-

[Microsoft アプリケーションの追加] または [その他のアプリケーションの追加] を選択します。

-

[選択] ペインで、検索ボックスにアプリケーション名またはアプリケーション ID ("クライアント アプリ ID" または "リソース アプリ ID") を入力します。 次に、検索結果でアプリケーションを選択します。 追加するアプリケーションごとに繰り返します。

- アプリケーションの選択を終えたら、[選択] を選択します。

[保存] を選択します。

Microsoft アプリケーションを許可するための考慮事項

指定された一連のアプリケーションのみを許可するようにテナント間アクセス設定を構成する場合は、次の表に示す Microsoft アプリケーションを追加することを検討してください。 たとえば、許可リストを構成し、SharePoint Online のみを許可する場合、ユーザーはリソース テナントのマイ アプリにアクセスしたり、MFA に登録したりすることはできません。 スムーズなエンド ユーザー エクスペリエンスを実現するには、受信と送信のコラボレーション設定に次のアプリケーションを含めます。

| アプリケーション |

リソース ID |

ポータルで使用可能 |

詳細 |

| マイ アプリ |

2793995e-0a7d-40d7-bd35-6968ba142197 |

はい |

招待を引き換えた後の既定のランディング ページ。 へのアクセスを定義します myapplications.microsoft.com。 |

| Microsoft アプリ アクセス パネル |

0000000c-0000-0000-c000-000000000000 |

いいえ |

マイ サインイン内の特定のページを読み込むときに、遅延バインディング呼び出しで使用されます。たとえば、[セキュリティ情報] ブレードや [組織] スイッチャーなどです。 |

| 自分のプロファイル |

8c59ead7-d703-4a27-9e55-c96a0054c8d2 |

はい |

マイ グループとマイ アクセス ポータルを myaccount.microsoft.com 含めるアクセスを定義します。 マイ プロファイル内の一部のタブでは、機能するためにここに記載されている他のアプリが必要です。 |

| マイ サインイン |

19db86c3-b2b9-44cc-b339-36da233a3be2 |

いいえ |

セキュリティ情報へのアクセスを mysignins.microsoft.com 含めるアクセスを定義します。 ユーザーにリソース テナントでの MFA の登録と使用を要求する場合は、このアプリを許可します (たとえば、MFA はホーム テナントから信頼されていません)。 |

前の表の一部のアプリケーションでは、Microsoft Entra 管理センターからの選択が許可されていません。 許可するには、次の例に示すように Microsoft Graph API で追加します。

PATCH https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/partners/<insert partner’s tenant id>

{

"b2bCollaborationInbound": {

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "2793995e-0a7d-40d7-bd35-6968ba142197",

"targetType": "application"

},

{

"target": "0000000c-0000-0000-c000-000000000000",

"targetType": "application"

},

{

"target": "8c59ead7-d703-4a27-9e55-c96a0054c8d2",

"targetType": "application"

},

{

"target": "19db86c3-b2b9-44cc-b339-36da233a3be2",

"targetType": "application"

}

]

}

}

}

注意

PATCH 要求には、以前に構成したアプリケーションが上書きされるため、許可する追加のアプリケーションを必ず含めるようにしてください。 既に構成されているアプリケーションは、ポータルから手動で取得するか、パートナー ポリシーで GET 要求を実行することで取得できます。 たとえば、GET https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/partners/<insert partner's tenant id> のように指定します。

注意

Microsoft Entra 管理センターで使用できるアプリケーションにマップされていない Microsoft Graph API を介して追加されたアプリケーションは、アプリ ID として表示されます。

Microsoft Entra 管理センターの受信および送信のクロステナント アクセス設定に Microsoft 管理ポータル アプリを追加することはできません。 Microsoft 管理ポータルへの外部アクセスを許可するには、Microsoft Graph API を使用して、Microsoft 管理ポータル アプリ グループに含まれる次のアプリを個別に追加します。

- Azure portal (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Microsoft Entra 管理センター (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Microsoft 365 Defender Portal (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Microsoft Intune 管理センター (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Microsoft Purview Compliance Portal (80ccca67-54bd-44ab-8625-4b79c4dc7775)

ゲスト ユーザーが招待を受けるときにサインインに使用できる ID プロバイダーの順序をカスタマイズするには、以下の手順を実行します。

セキュリティ管理者以上として Microsoft Entra 管理センターにサインインします。 次に、左側にある [ID] サービスを開きます。

[External Identities]>[クロステナント アクセス設定]を選択します。

[既定の設定] タブの [受信アクセス設定] で、[受信の既定値の編集] を選択します。

[B2B コラボレーション] タブで、[引き換え注文] タブを選択します。

ゲスト ユーザーが招待を受けたときにサインインできる ID プロバイダーを上下に動かして、順序を変更します。 引き換え順序を既定の設定にリセットすることもここでできます。

![[引き換え順序] タブを示すスクリーンショット。](media/cross-tenant-access-overview/redemption-order-tab-entra.png)

[保存] を選択します。

Microsoft Graph API を使用して引き換え順序をカスタマイズすることもできます。

Microsoft Graph Explorer を開きます。

少なくともセキュリティ管理者としてリソース テナントにサインインします。

次のクエリを実行して、現在の引き換え順序を取得します。

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default

- この例では、SAML/WS-Fed IdP フェデレーションを Microsoft Entra ID プロバイダーの上の引き換え順序に移動して、先頭にします。 次の要求本文で同じ URI にパッチを適用します。

{

"invitationRedemptionIdentityProviderConfiguration":

{

"primaryIdentityProviderPrecedenceOrder": ["ExternalFederation ","AzureActiveDirectory"],

"fallbackIdentityProvider": "defaultConfiguredIdp "

}

}

変更を確認するには、GET クエリをもう一度実行します。

引き換え順序を既定の設定にリセットするには、次のクエリを実行します。

{

"invitationRedemptionIdentityProviderConfiguration": {

"primaryIdentityProviderPrecedenceOrder": [

"azureActiveDirectory",

"externalFederation",

"socialIdentityProviders"

],

"fallbackIdentityProvider": "defaultConfiguredIdp"

}

}

Microsoft Entra ID 検証済みドメインの SAML/WS-Fed フェデレーション (直接フェデレーション)

参加している Microsoft Entra ID 検証済みドメインを追加して、直接フェデレーション関係を設定できるようになりました。 最初に、管理センター または API を使用して、直接フェデレーション構成を設定する必要があります。 ドメインが同じテナントで検証されていないことを確認します。

構成を設定したら、引き換え順序をカスタマイズできます。 SAML/WS-Fed IdP が、最後のエントリとして引き換え順序に追加されます。 引き換え順序で上に移動して、Microsoft Entra ID プロバイダーの上に設定できます。

B2B ユーザーが Microsoft アカウントを使用した招待の引き換えをできないようにする

B2B ゲスト ユーザーが既存の Microsoft アカウントを使用して招待を引き換えたり、招待を受けるための新しいアカウントを作成したりできないようにするには、次の手順に従います。

セキュリティ管理者以上として Microsoft Entra 管理センターにサインインします。 次に、左側にある [ID] サービスを開きます。

[External Identities]>[クロステナント アクセス設定]を選択します。

[既定の設定] タブの [受信アクセス設定] で、[受信の既定値の編集] を選択します。

[B2B コラボレーション] タブで、[引き換え注文] タブを選択します。

[フォールバック ID プロバイダー] で、[Microsoft サービス アカウント (MSA)] を無効にします。

[保存] を選択します。

任意の時点で少なくとも 1 つのフォールバック ID プロバイダーが有効になっている必要があります。 Microsoft アカウントを無効にする場合は、電子メールのワンタイム パスコードを有効にする必要があります。 両方のフォールバック ID プロバイダーを無効にすることはできません。 Microsoft アカウントでサインインしている既存のゲスト ユーザーは、以降のサインイン時に引き続きそのアカウントを使います。この設定を適用するには、引き換えの状態をリセットする必要があります。

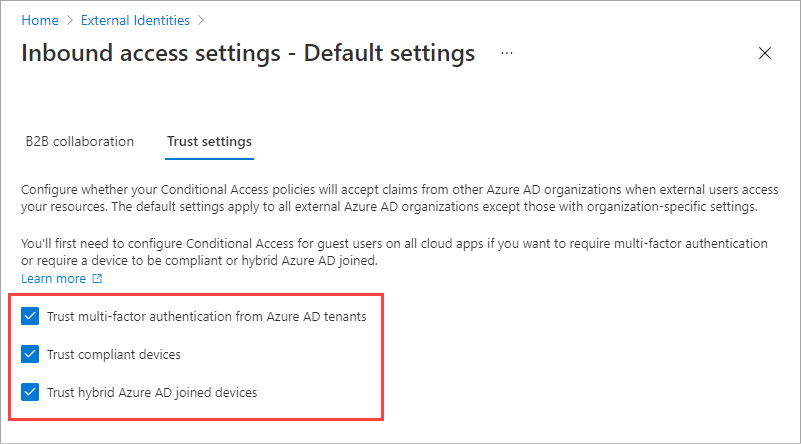

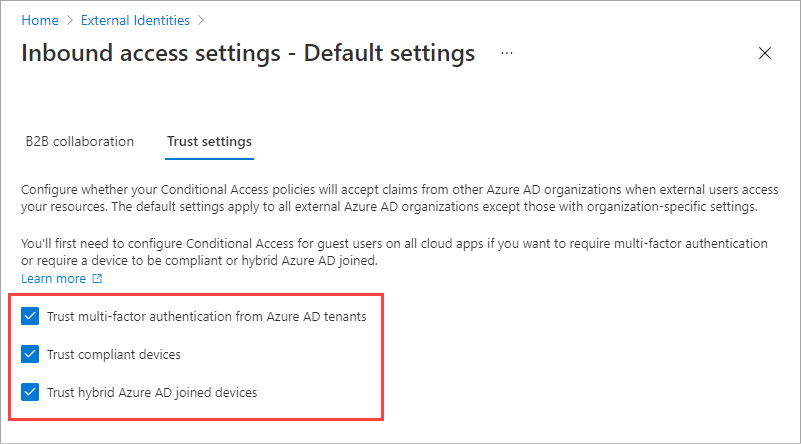

MFA およびデバイスの信頼性情報に関する受信の信頼の設定を変更するには

[信頼の設定] タブを選択します。

(この手順は [組織の設定] にのみ適用されます)。組織のための設定を構成している場合は、次のいずれかを選択します。

既定の設定: 組織は、[既定] 設定タブで構成された設定を使用します。この組織に対して、カスタマイズした設定が既に構成されている場合は、[はい] を選んで、すべての設定を既定の設定で置き換えることを確認します。 次に、[保存] を選択し、この手順の残りの部分をスキップします。

[設定のカスタマイズ]: 既定の設定の代わりに、この組織に適用するように設定をカスタマイズできます。 この手順の残りの部分を続けます。

次のオプションの中から、1つまたは複数選択します。

[Microsoft Entra テナントからの多要素認証を信頼する]: 条件付きアクセス ポリシーで、外部組織からの MFA 要求を信頼することを許可するには、このチェックボックスをオンにします。 ユーザーが MFA を完了したことを示す要求については、認証時に Microsoft Entra ID はユーザーの資格情報を確認します。 それ以外の場合は、ユーザーのホーム テナントで MFA チャレンジが開始されます。 テナント内のサービスを管理するクラウド サービス プロバイダーの技術者によって使用されるなど、外部ユーザーが詳細な委任された管理者特権 (GDAP) を使用してサインインする場合、この設定は適用されません。 外部ユーザーが GDAP を使用してサインインする場合、MFA は常にユーザーのホーム テナントで必要であり、リソース テナントでは常に信頼されます。 GDAP ユーザーの MFA 登録は、ユーザーのホーム テナントの外部ではサポートされていません。 組織に、ユーザーのホーム テナントの MFA に基づいてサービス プロバイダーの技術者へのアクセスを禁止する要件がある場合は、Microsoft 365 管理センターで GDAP リレーションシップを削除できます。

[準拠しているデバイスを信頼する]: ユーザーがリソースにアクセスしたときに、条件付きアクセス ポリシーで、外部組織からの準拠しているデバイスの信頼性情報を信頼することを許可します。

[Microsoft Entra ハイブリッド参加済みデバイスを信頼する]: ユーザーがリソースにアクセスしたときに、条件付きアクセス ポリシーで、外部の組織から Microsoft Entra ハイブリッドに参加したデバイスの信頼性情報を信頼することを許可します。

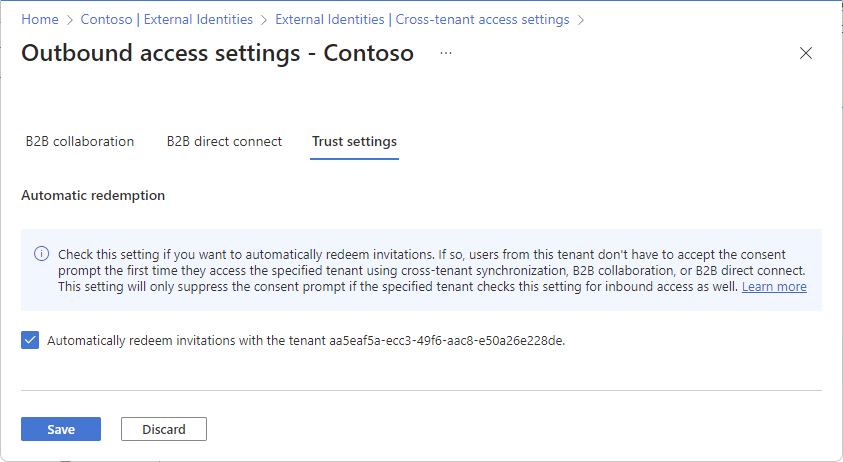

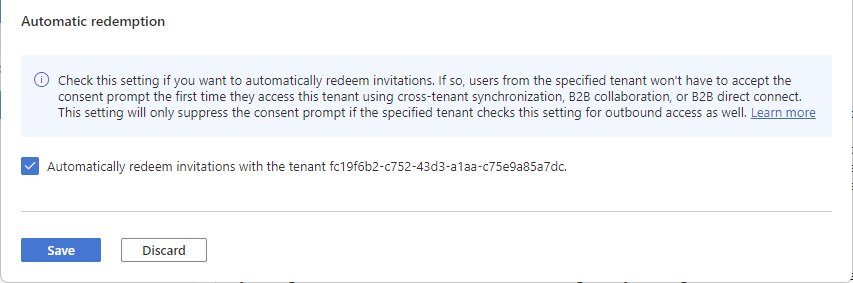

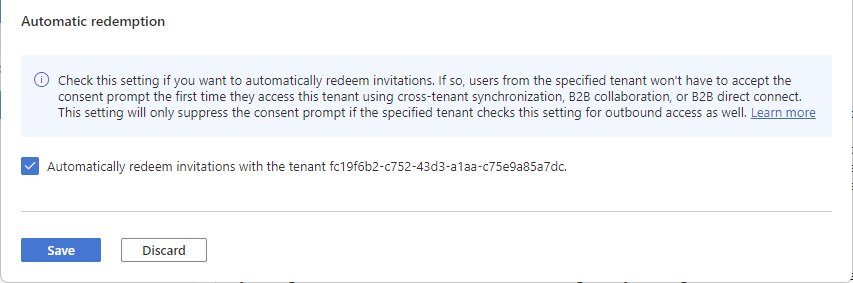

(この手順は、組織の設定にのみ適用されます。) 自動引き換え オプションを確認します。

-

テナントで招待を自動的に引き換える<tenant>: 招待の引き換えを自動的に行いたい場合は、この設定を確認します。 その場合、指定したテナントのユーザーは、テナント間同期、B2B コラボレーション、または B2B 直接接続を使用して、このテナントに初めてアクセスする際に同意プロンプトで同意する必要はありません。 この設定では、指定したテナントが、この設定で送信アクセスも確認する場合にのみ同意プロンプトが表示されなくなります。

[保存] を選択します。

このテナントへの同期をユーザーに許可する

追加された組織の受信アクセスを選ぶと、[テナント間同期] タブと [ユーザーにこのテナントへの同期を許可する] チェック ボックスが表示されます。 テナント間同期は、Microsoft Entra ID 一方向同期サービスであり、組織のテナント間で B2B コラボレーション ユーザーの作成、更新、削除を自動化します。 詳細については、「テナント間同期を構成する」と「マルチテナント組織のドキュメント」を参照してください。

![[テナント間同期] タブと [ユーザーにこのテナントへの同期を許可する] チェック ボックスを示すスクリーンショット。](media/cross-tenant-access-settings-b2b-collaboration/cross-tenant-sync-tab.png)

送信アクセス設定を変更する

送信設定を使用して、選んだ外部アプリケーションに、どのユーザーとグループがアクセスできるかを選びます。 構成しようとしているのが既定の設定であるか、組織固有の設定であるかを問わず、クロステナントの送信アクセス設定を変更するための手順は同一です。 このセクションで説明するように、[既定] タブに移動するか、[組織の設定] タブに示される組織に移動してから、変更を加えます。

セキュリティ管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[External Identities]>[テナント間アクセス設定] の順に移動します。

変更しようとしている設定に移動します。

[B2B コラボレーション] タブを選択します。

(この手順は [組織の設定] にのみ適用されます。)組織の設定を構成している場合は、次のオプションを選びます。

既定の設定: 組織は、[既定] 設定タブで構成された設定を使用します。この組織に対して、カスタマイズした設定が既に構成されている場合は、[はい] を選んで、すべての設定を既定の設定で置き換えることを確認する必要があります。 次に、[保存] を選択し、この手順の残りの部分をスキップします。

[設定のカスタマイズ]: 既定の設定の代わりに、この組織に適用するように設定をカスタマイズできます。 この手順の残りの部分を続けます。

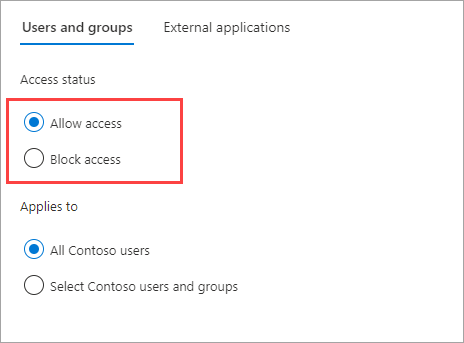

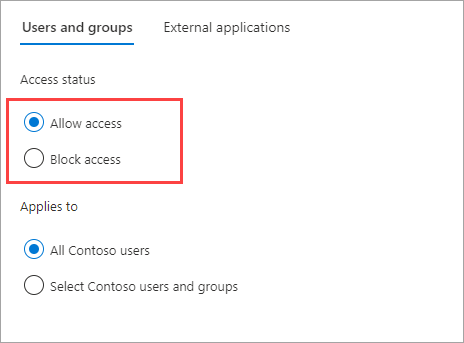

[ユーザーとグループ] を選択します。

[アクセスの状態] で、次のいずれかを選択します。

-

[アクセスを許可]: B2B コラボレーションの対象の外部組織への、[適用対象] で指定されているユーザーとグループの招待を許可します。

-

[アクセスのブロック]: B2B コラボレーションへの、[適用対象] で指定されているユーザーとグループの招待をブロックします。 すべてのユーザーとグループに対してアクセスをブロックすると、B2B コラボレーションを介したすべての外部アプリケーションへのアクセスもブロックされます。

[適用対象] で、次のいずれかを選択します。

-

[<組織> のすべてのユーザーとグループ]: [アクセスの状態] で選択したアクションを、すべてのユーザーとグループに適用します。

-

[<組織> のユーザーとグループを選択] (Microsoft Entra ID P1 または P2 サブスクリプションが必要): [アクセスの状態] で選択したアクションを、特定のユーザーとグループに適用できます。

注意

すべてのユーザーとグループのアクセスをブロックする場合は、([外部アプリケーション] タブで) すべての外部アプリケーションへのアクセスをブロックする必要もあります。

![B2B コラボレーションの [ターゲットユーザー] の選択を示すスクリーンショット。](media/cross-tenant-access-settings-b2b-collaboration/generic-outbound-external-users-groups-target.png)

[<組織> のユーザーとグループを選択] を選択した場合は、追加するユーザーまたはグループごとに以下を実行します。

-

[<組織> のユーザーとグループを追加] を選択します。

-

[選択] ペインで、検索ボックスにユーザー名またはグループ名を入力します。

- 検索結果で、ユーザーまたはグループを選択します。

- 追加するユーザーやグループの選択を終えたら、[選択] を選択します。

注意

ユーザーとグループを対象とする場合、SMS ベースの認証を構成したユーザーを選択することはできません。 これは、外部ユーザーが送信アクセス設定に追加されないように、ユーザー オブジェクトに "フェデレーション資格情報" を持つユーザーがブロックされるためです。 回避策として、Microsoft Graph API を使用して、ユーザーのオブジェクト ID を直接追加するか、ユーザーが属するグループをターゲットにすることができます。

[外部アプリケーション] タブを選択します。

[アクセスの状態] で、次のいずれかを選択します。

-

[アクセスを許可]: B2B コラボレーションを介した、[適用対象] で指定されている外部アプリケーションへのユーザーのアクセスを許可します。

-

[アクセスのブロック]: B2B コラボレーションを介した、[適用対象] で指定されている外部アプリケーションへのユーザーのアクセスをブロックします。

[適用対象] で、次のいずれかを選択します。

-

[すべての外部アプリケーション]: [アクセスの状態] で選択したアクションを、すべての外部アプリケーションに適用します。

-

[外部アプリケーションを選択]: [アクセスの状態] で選択したアクションを、すべての外部アプリケーションに適用します。

注意

すべてのアプリケーションへのアクセスをブロックする場合は、([ユーザーとグループ] タブで) すべてのユーザーとグループのアクセスをブロックする必要もあります。

[外部アプリケーションを選択] を選択した場合は、追加するアプリケーションごとに以下を実行します。

-

[Microsoft アプリケーションの追加] または [その他のアプリケーションの追加] を選択します。

- 検索ボックスに、アプリケーション名またはアプリケーション ID ("クライアント アプリ ID" または "リソース アプリ ID") を入力します。 次に、検索結果でアプリケーションを選択します。 追加するアプリケーションごとに繰り返します。

- アプリケーションの選択を終えたら、[選択] を選択します。

[保存] を選択します。

送信の信頼の設定を変更するには

(このセクションは、[組織の設定] にのみ適用されます)。

従業員テナント

従業員テナント  外部テナント (詳細はこちら)

外部テナント (詳細はこちら)![[クロステナント アクセス設定] の [既定の設定] タブを示すスクリーンショット。](media/cross-tenant-access-settings-b2b-collaboration/cross-tenant-defaults.png)

![[既定の設定] の [編集] ボタンを示すスクリーンショット。](media/cross-tenant-access-settings-b2b-collaboration/cross-tenant-defaults-edit.png)

![[組織の追加] を示すスクリーンショット。](media/cross-tenant-access-settings-b2b-collaboration/cross-tenant-add-organization.png)

![[既定の設定] で [組織の追加] を示すスクリーンショット。](media/cross-tenant-access-settings-b2b-collaboration/org-specific-settings-inherited.png)

![B2B コラボレーションのユーザーの [アクセス状態] の選択を示すスクリーンショット。](media/cross-tenant-access-settings-b2b-collaboration/generic-inbound-external-users-groups-access.png)

![[ターゲットのユーザーとグループ] の選択を示すスクリーンショット。](media/cross-tenant-access-settings-b2b-collaboration/generic-inbound-external-users-groups-target.png)

![[引き換え順序] タブを示すスクリーンショット。](media/cross-tenant-access-overview/redemption-order-tab-entra.png)

![[テナント間同期] タブと [ユーザーにこのテナントへの同期を許可する] チェック ボックスを示すスクリーンショット。](media/cross-tenant-access-settings-b2b-collaboration/cross-tenant-sync-tab.png)

![B2B コラボレーションの [ターゲットユーザー] の選択を示すスクリーンショット。](media/cross-tenant-access-settings-b2b-collaboration/generic-outbound-external-users-groups-target.png)