高度なネットワークを使用してラボ プランを仮想ネットワークに接続する

この記事では、Azure Lab Services の高度なネットワークを使用して、ラボ プランを仮想ネットワークに接続する方法について説明します。 高度なネットワークを使用すると、ラボの仮想ネットワーク構成をより詳細に制御できます。 たとえば、ライセンス サーバーなどのオンプレミス リソースに接続したり、ユーザー定義ルート (UDR) を使用したりします。 高度なネットワークでサポートされているネットワーク シナリオとトポロジの詳細について説明します。

ラボ プランの高度なネットワークは、ラボ アカウントで使用される Azure Lab Services 仮想ネットワーク ピアリングに代わるものです。

ラボ プランの高度なネットワークを構成するには、次の手順に従います。

- 仮想ネットワーク サブネットを Azure Lab Services ラボ プランに委任します。 委任により、Azure Lab Services は、ラボ テンプレートとラボ仮想マシンを仮想ネットワーク内に作成できます。

- ラボ テンプレート仮想マシンとラボ仮想マシンへの RDP または SSH 受信トラフィックを許可するようにネットワーク セキュリティ グループを構成します。

- 高度なネットワークを使用してラボ プランを作成し、それを仮想ネットワーク サブネットに関連付けます。

- (任意) 仮想ネットワークを構成します。

高度なネットワークは、ラボ プランの作成時にのみ有効にすることができます。 高度なネットワークは、後で更新できる設定ではありません。

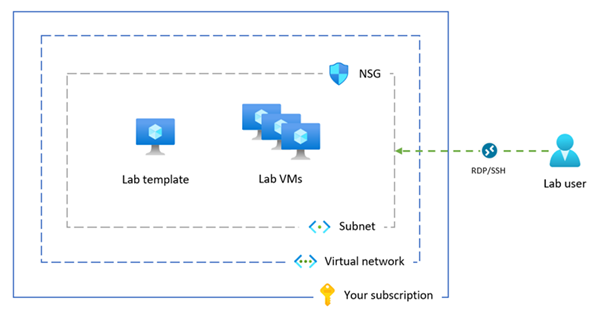

次の図は、Azure Lab Services の高度なネットワーク構成の概要を示しています。 ラボ テンプレートとラボ仮想マシンにはサブネット内の IP アドレスが割り当てられ、ネットワーク セキュリティ グループを使用すると、ラボ ユーザーは RDP または SSH を使用してラボ VM に接続できます。

Note

子供のインターネット保護法 (CIPA) に準拠するためなど、組織でコンテンツのフィルター処理を実行する必要がある場合は、サードパーティ製ソフトウェアを使用する必要があります。 詳細については、サポートされているネットワーク シナリオでのコンテンツ フィルタリングに関するガイダンスを参照してください。

前提条件

- アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成できます。

- 仮想ネットワークでは、Azure アカウントは、ネットワーク共同作成者ロール、またはこのロールの親です。

- ラボ プランを作成する場所と同じ Azure リージョン内の Azure 仮想ネットワークとサブネット。 仮想ネットワークとサブネットの作成方法を参照してください。

- サブネットには、ラボ プラン内のすべてのラボ (各ラボで 512 個の IP アドレスを使用) 用のテンプレート VM とラボ VM に十分な空き IP アドレスがあります。

1.仮想ネットワーク サブネットを委任する

Azure Lab Services の高度なネットワークに仮想ネットワーク サブネットを使用するには、Azure Lab Services ラボ プランにサブネットを委任する必要があります。 サブネットの委任では、Azure Lab Services に明示的なアクセス許可が付与され、サブネット内にラボ仮想マシンなどのサービス固有のリソースが作成されます。

1 つのサブネットで使用するために、一度に委任できるラボ プランは 1 つだけです。

ラボ プランで使用するサブネットを委任するには、次の手順に従います。

Azure portal にサインインします。

仮想ネットワークに移動し、[サブネット] を選択します。

Azure Lab Services に委任する専用サブネットを選択します。

重要

Azure Lab Services に使用するサブネットが、VNET ゲートウェイまたは Azure Bastion にすでに使用されていてはいけません。

[サブネットをサービスに委任する] で、Microsoft.LabServices/labplans を選択し、[保存] を選択します。

![Azure portal の [サブネット プロパティ] ページのスクリーンショット ([サブネットをサービスに委任する] 設定を強調表示)。](media/how-to-connect-vnet-injection/delegate-subnet-for-azure-lab-services.png)

サブネットの [委任先] 列に Microsoft.LabServices/labplans が表示されていることを確認します。

2.ネットワーク セキュリティ グループを構成する

ラボ プランを仮想ネットワークに接続する場合は、ユーザーのコンピューターからテンプレート仮想マシンとラボ仮想マシンへの RDP/SSH 受信トラフィックを許可するようにネットワーク セキュリティ グループ (NSG) を構成する必要があります。 NSG には、トラフィックの方向、プロトコル、ソース アドレスとポート、および送信先アドレスとポートに基づいて、トラフィックを許可または拒否するアクセス制御ルールが含まれています。

NSG のルールは、いつでも変更でき、変更は関連付けられているすべてのインスタンスに適用されます。 NSG の変更が有効になるまでに最大 10 分かかる場合があります。

重要

ネットワーク セキュリティ グループを構成しない場合、RDP または SSH 経由でラボ テンプレート VM とラボ VM にアクセスすることはできません。

高度なネットワークのネットワーク セキュリティ グループの構成は、次の 2 つの手順で構成されます。

- RDP/SSH トラフィックを許可するネットワーク セキュリティ グループを作成する

- ネットワーク セキュリティ グループを仮想ネットワークのサブネットに関連付ける

NSG を使用して、仮想ネットワーク内の 1 つまたは複数の仮想マシン (VM)、ロール インスタンス、ネットワーク アダプター (NIC)、またはサブネットに対するトラフィックを制御できます。 NSG には、トラフィックの方向、プロトコル、ソース アドレスとポート、および送信先アドレスとポートに基づいて、トラフィックを許可または拒否するアクセス制御ルールが含まれています。 NSG のルールは、いつでも変更でき、変更は関連付けられているすべてのインスタンスに適用されます。

NSG の詳細については、「 what is an NSG (NSG の概要)」を参照してください。

NSG を使用して、仮想ネットワーク内の 1 つまたは複数の仮想マシン (VM)、ロール インスタンス、ネットワーク アダプター (NIC)、またはサブネットに対するトラフィックを制御できます。 NSG には、トラフィックの方向、プロトコル、ソース アドレスとポート、および送信先アドレスとポートに基づいて、トラフィックを許可または拒否するアクセス制御ルールが含まれています。 NSG のルールは、いつでも変更でき、変更は関連付けられているすべてのインスタンスに適用されます。

NSG の詳細については、「 what is an NSG (NSG の概要)」を参照してください。

トラフィックを許可するネットワーク セキュリティ グループを作成する

NSG を作成し、RDP または SSH 受信トラフィックを許可するには、次の手順に従います。

まだネットワーク セキュリティ グループがない場合は、次の手順に従ってネットワーク セキュリティ グループ (NSG) を作成します。

仮想ネットワークおよびラボ プランと同じ Azure リージョンにネットワーク セキュリティ グループを作成してください。

RDP と SSH トラフィックを許可する受信セキュリティ規則を作成します。

Azure portal でネットワーク セキュリティ グループに移動します

[受信セキュリティ規則] を選び、それから [追加] を選びます。

新しい受信セキュリティ規則の詳細を入力します。

設定 値 ソース [任意] をクリックします。 ソース ポート範囲 「*」と入力します。 宛先 [IP アドレス] を選択します。 宛先 IP アドレス/CIDR 範囲 仮想ネットワーク サブネットの範囲を選択します。 サービス [カスタム] を選択します。 宛先ポート範囲 「22, 3389」と入力します ポート 22 は Secure Shell プロトコル (SSH) 用です。 ポート 3389 はリモート デスクトップ プロトコル (RDP) 用です。 プロトコル [任意] をクリックします。 操作 [許可] を選択します。 優先順位 「1000」と入力します。 優先順位は、RDP または SSH の他の拒否規則よりも高くする必要があります。 名前 「AllowRdpSshForLabs」と入力します。 [追加] を選択して、NSG に受信セキュリティ規則を追加します。

サブネットとネットワーク セキュリティ グループを関連付ける

次に、NSG を仮想ネットワーク サブネットに関連付けて、トラフィック規則を仮想ネットワーク トラフィックに適用します。

ネットワーク セキュリティ グループに移動して、[サブネット] を選びます。

上部のメニュー バーから [関連付け] を選択します。

[仮想ネットワーク] では、お使いの仮想ネットワークを選択します。

[サブネット] で、お使いの仮想ネットワーク サブネットを選びます。

[OK] を選んで、仮想ネットワーク サブネットとネットワーク セキュリティ グループを関連付けます。

3.高度なネットワークを使用してラボ プランを作成する

サブネットとネットワーク セキュリティ グループを構成したので、高度なネットワークを使用してラボ プランを作成できます。 ラボ プランで新しいラボを作成すると、Azure Lab Services によって、ラボ テンプレートとラボ仮想マシンが仮想ネットワーク サブネットに作成されます。

重要

ラボ プランを作成するときは、高度なネットワークを構成する必要があります。 後の段階で高度なネットワークを有効にすることはできません。

Azure portal で高度なネットワークを使用してラボ プランを作成するには:

Azure portal にサインインします。

Azure portal の左上隅にある [リソースの作成] を選択し、ラボ プランを検索します。

[ラボ プランの作成] ページの [基本] タブに情報を入力します。

詳細については、「Azure Lab Services を使用してラボ プランを作成する」を参照してください。

[ネットワーク] タブで、[高度なネットワークを有効にする] を選択して仮想ネットワーク サブネットを構成します。

[仮想ネットワーク] では、お使いの仮想ネットワークを選択します。 [サブネット] で、お使いの仮想ネットワーク サブネットを選びます。

仮想ネットワークが一覧に表示されない場合は、ラボ プランが仮想ネットワークと同じ Azure リージョンにあり、サブネットを Azure Lab Services に委任していること、および Azure アカウントに必要なアクセス許可があることを確認します。

![[ラボ プランの作成] ウィザードの [ネットワーク] タブのスクリーンショット。](media/how-to-connect-vnet-injection/create-lab-plan-advanced-networking.png)

[確認して作成] を選択して、高度なネットワークを使用してラボ プランを作成します。

ラボ ユーザーとラボ マネージャーは、RDP または SSH を使用してラボ仮想マシンまたはラボ テンプレート仮想マシンに接続できるようになりました。

新しいラボを作成すると、すべての仮想マシンが仮想ネットワークに作成され、サブネット範囲内の IP アドレスが割り当てられます。

4.(任意) ネットワーク構成設定を更新する

Azure Lab Services で高度なネットワークを使用する場合は、仮想ネットワークとサブネットの既定の構成設定を使用することをお勧めします。

特定のネットワーク シナリオでは、ネットワーク構成の更新が必要になる場合があります。 Azure Lab Services でサポートされているネットワーク アーキテクチャとトポロジ、および対応するネットワーク構成の詳細を参照してください。

高度なネットワークを使用してラボ プランを作成した後で、仮想ネットワークの設定を変更できます。 ただし、仮想ネットワーク の DNS 設定を変更する場合は、実行中のラボ仮想マシンを再起動する必要があります。 ラボ VM が停止すると、起動時に更新された DNS 設定が自動的に受信されます。

注意事項

高度なネットワークを構成した後は、次のネットワーク構成の変更はサポートされません。

- ラボ プランに関連付けられている仮想ネットワークまたはサブネットを削除する。 削除すると、ラボの動作が停止します。

- 作成された仮想マシン (テンプレート VM またはラボ VM) がある場合に、サブネットのアドレス範囲を変更する。

- パブリック IP アドレスの DNS ラベルを変更する。 変更すると、ラボ VM の [接続] ボタンが動作しなくなります。

- Azure Load Balancer のフロントエンド IP 構成を変更する。 変更すると、ラボ VM の [接続] ボタンが動作しなくなります。

- パブリック IP アドレスの FQDN を変更する。

- サブネットの既定のルート (強制トンネリング) でルート テーブルを使用する。 これにより、ユーザーはラボへの接続が失われます。

- Azure Firewall または Azure Bastion の使用はサポートされていません。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![Azure portal の仮想ネットワークのサブネットの一覧を示すスクリーンショット ([委任先] 列を強調表示)。](media/how-to-connect-vnet-injection/delegated-subnet.png)

![Azure portal の [サブネットの関連付け] ページのスクリーンショット。](media/how-to-connect-vnet-injection/associate-nsg-with-subnet.png)