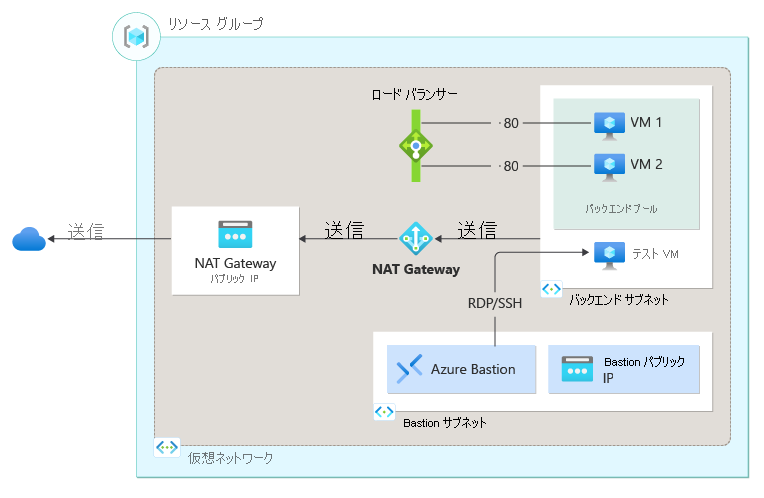

クイック スタート: Azure PowerShell を使用して仮想マシンの負荷を分散する内部ロード バランサーを作成する

Azure Load Balancer の使用を開始し、Azure PowerShell を使用して内部ロード バランサーと 2 つの仮想マシンを作成します。 また、Azure Bastion、NAT Gateway、仮想ネットワーク、必要なサブネットなどの他のリソースも展開します。

前提条件

アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成する

ローカルにインストールされた Azure PowerShell または Azure Cloud Shell

PowerShell をインストールしてローカルで使用する場合、この記事では Azure PowerShell モジュール バージョン 5.4.1 以降が必要になります。 インストールされているバージョンを確認するには、Get-Module -ListAvailable Az を実行します。 アップグレードする必要がある場合は、Azure PowerShell モジュールのインストールに関するページを参照してください。 PowerShell をローカルで実行している場合、Connect-AzAccount を実行して Azure との接続を作成することも必要です。

リソース グループを作成する

Azure リソース グループとは、Azure リソースのデプロイと管理に使用する論理コンテナーです。

New-AzResourceGroup を使用して Azure リソース グループを作成します。

$rg = @{

Name = 'CreateINTLBQS-rg'

Location = 'westus2'

}

New-AzResourceGroup @rg

仮想ネットワークを構成する

内部ロード バランサーを作成すると、仮想ネットワークがロード バランサー用のネットワークとして構成されます。 VM をデプロイしてロード バランサーをテストする前に、サポート用の仮想ネットワーク リソースを作成します。

NAT ゲートウェイのパブリック IP を作成します

バックエンド仮想マシン用の仮想ネットワーク カードを作成します

ネットワーク セキュリティ グループを作成して、仮想ネットワークへの受信接続を定義します

バックエンド プールで仮想マシンを安全に管理する Azure Bastion ホストを作成します

パブリック IP アドレスの作成

New-AzPublicIpAddress を使って、NAT ゲートウェイ用のパブリック IP アドレスを作ります。

## Create public IP address for NAT gateway and place IP in variable ##

$gwpublicip = @{

Name = 'myNATgatewayIP'

ResourceGroupName = $rg.name

Location = 'westus2'

Sku = 'Standard'

AllocationMethod = 'static'

Zone = 1,2,3

}

$gwpublicip = New-AzPublicIpAddress @gwpublicip

ゾーンのパブリック IP アドレスをゾーン 1 に作成するには、次のコマンドを使用します。

## Create a zonal public IP address for NAT gateway and place IP in variable ##

$gwpublicip = @{

Name = 'myNATgatewayIP'

ResourceGroupName = $rg.name

Location = 'westus2'

Sku = 'Standard'

AllocationMethod = 'static'

Zone = 1

}

$gwpublicip = New-AzPublicIpAddress @gwpublicip

Note

パブリック IP アドレスは、バックエンド プール内の仮想マシンの送信接続を提供するために NAT ゲートウェイによって使用されます。 これは、内部ロード バランサーを作成し、バックエンド プール リソースに送信接続が必要な場合に推奨されます。 詳細については、「NAT ゲートウェイ」を参照してください。

仮想ネットワーク、ネットワーク セキュリティ グループ、bastion ホスト、NATゲートウェイを作成する

New-AzVirtualNetwork を使用して、仮想ネットワークを作成します

New-AzNetworkSecurityRuleConfig を使用して、ネットワーク セキュリティ グループの規則を作成します

New-AzBastion を使用して Azure Bastion ホストを作成します。

New-AzNatGateway を使用して、NAT ゲートウェイ リソースを作成します

New-AzVirtualNetworkSubnetConfigを使用して、NAT ゲートウェイを仮想ネットワークのサブネットに関連付けます。

重要

時間単位の料金は、送信データの使用量に関係なく、Bastion がデプロイされた時点から発生します。 詳しくは、「価格」および「SKU」を参照してください。 チュートリアルまたはテストの一環として Bastion をデプロイしている場合は、使用終了後にこのリソースを削除することをお勧めします。

## Create NAT gateway resource ##

$nat = @{

ResourceGroupName = $rg.name

Name = 'myNATgateway'

IdleTimeoutInMinutes = '10'

Sku = 'Standard'

Location = 'westus2'

PublicIpAddress = $gwpublicip

}

$natGateway = New-AzNatGateway @nat

## Create backend subnet config ##

$subnet = @{

Name = 'myBackendSubnet'

AddressPrefix = '10.1.0.0/24'

NatGateway = $natGateway

}

$subnetConfig = New-AzVirtualNetworkSubnetConfig @subnet

## Create Azure Bastion subnet. ##

$bastsubnet = @{

Name = 'AzureBastionSubnet'

AddressPrefix = '10.1.1.0/24'

}

$bastsubnetConfig = New-AzVirtualNetworkSubnetConfig @bastsubnet

## Create the virtual network ##

$net = @{

Name = 'myVNet'

ResourceGroupName = $rg.name

Location = 'westus2'

AddressPrefix = '10.1.0.0/16'

Subnet = $subnetConfig,$bastsubnetConfig

}

$vnet = New-AzVirtualNetwork @net

## Create public IP address for bastion host. ##

$bastionip = @{

Name = 'myBastionIP'

ResourceGroupName = $rg.name

Location = 'westus2'

Sku = 'Standard'

AllocationMethod = 'Static'

}

$bastionip = New-AzPublicIpAddress @bastionip

## Create bastion host ##

$bastion = @{

ResourceGroupName = $rg.name

Name = 'myBastion'

PublicIpAddress = $bastionip

VirtualNetwork = $vnet

}

New-AzBastion @bastion -AsJob

## Create rule for network security group and place in variable. ##

$nsgrule = @{

Name = 'myNSGRuleHTTP'

Description = 'Allow HTTP'

Protocol = '*'

SourcePortRange = '*'

DestinationPortRange = '80'

SourceAddressPrefix = 'Internet'

DestinationAddressPrefix = '*'

Access = 'Allow'

Priority = '2000'

Direction = 'Inbound'

}

$rule1 = New-AzNetworkSecurityRuleConfig @nsgrule

## Create network security group ##

$nsg = @{

Name = 'myNSG'

ResourceGroupName = $rg.name

Location = 'westus2'

SecurityRules = $rule1

}

New-AzNetworkSecurityGroup @nsg

ロード バランサーの作成

このセクションでは、ロード バランサーの以下のコンポーネントを作成および構成する方法について説明します。

フロントエンド IP プールに対し、New-AzLoadBalancerFrontendIpConfig を使用してフロントエンド IP を作成します。 ロード バランサーでは、この IP で受信トラフィックを受け取ります。

ロード バランサーのフロントエンドから送信されるトラフィック用に、New-AzLoadBalancerBackendAddressPoolConfig でバックエンド アドレス プールを作成します。

バックエンド VM インスタンスの正常性を調べる正常性プローブを Add-AzLoadBalancerProbeConfig で作成します。

Add-AzLoadBalancerRuleConfig を使用して、複数の VM に対してどのようにトラフィックを配布させるかを定義するロード バランサー規則を作成します

New-AzLoadBalancer を使用して、次のようにパブリック ロード バランサーを作成します。

## Place virtual network created in previous step into a variable. ##

$net = @{

Name = 'myVNet'

ResourceGroupName = $rg.name

}

$vnet = Get-AzVirtualNetwork @net

## Create load balancer frontend configuration and place in variable. ##

$lbip = @{

Name = 'myFrontEnd'

PrivateIpAddress = '10.1.0.4'

SubnetId = $vnet.subnets[0].Id

}

$feip = New-AzLoadBalancerFrontendIpConfig @lbip

## Create backend address pool configuration and place in variable. ##

$bepool = New-AzLoadBalancerBackendAddressPoolConfig -Name 'myBackEndPool'

## Create the health probe and place in variable. ##

$probe = @{

Name = 'myHealthProbe'

Protocol = 'tcp'

Port = '80'

IntervalInSeconds = '360'

ProbeCount = '5'

}

$healthprobe = New-AzLoadBalancerProbeConfig @probe

## Create the load balancer rule and place in variable. ##

$lbrule = @{

Name = 'myHTTPRule'

Protocol = 'tcp'

FrontendPort = '80'

BackendPort = '80'

IdleTimeoutInMinutes = '15'

FrontendIpConfiguration = $feip

BackendAddressPool = $bePool

}

$rule = New-AzLoadBalancerRuleConfig @lbrule -EnableTcpReset

## Create the load balancer resource. ##

$loadbalancer = @{

ResourceGroupName = $rg.name

Name = 'myLoadBalancer'

Location = 'westus2'

Sku = 'Standard'

FrontendIpConfiguration = $feip

BackendAddressPool = $bePool

LoadBalancingRule = $rule

Probe = $healthprobe

}

New-AzLoadBalancer @loadbalancer

仮想マシンを作成する

このセクションでは、ロード バランサーのバックエンド プール用に 2 つの仮想マシンを作成します。

New-AzNetworkInterface を使用して、次のように 3 つのネットワーク インターフェイスを作成します

Get-Credential を使用して、次のように VM の管理者のユーザー名とパスワードを設定します

以下を使用して、仮想マシンを作成します。

# Set the administrator and password for the VMs. ##

$cred = Get-Credential

## Place virtual network created in previous step into a variable. ##

$net = @{

Name = 'myVNet'

ResourceGroupName = $rg.name

}

$vnet = Get-AzVirtualNetwork @net

## Place the load balancer into a variable. ##

$lb = @{

Name = 'myLoadBalancer'

ResourceGroupName = $rg.name

}

$bepool = Get-AzLoadBalancer @lb | Get-AzLoadBalancerBackendAddressPoolConfig

## Place the network security group into a variable. ##

$sg = @{

Name = 'myNSG'

ResourceGroupName = $rg.name

}

$nsg = Get-AzNetworkSecurityGroup @sg

## For loop with variable to create virtual machines for load balancer backend pool. ##

for ($i=1; $i -le 2; $i++)

{

## Command to create network interface for VMs ##

$nic = @{

Name = "myNicVM$i"

ResourceGroupName = $rg.name

Location = 'westus2'

Subnet = $vnet.Subnets[0]

NetworkSecurityGroup = $nsg

LoadBalancerBackendAddressPool = $bepool

}

$nicVM = New-AzNetworkInterface @nic

## Create a virtual machine configuration for VMs ##

$vmsz = @{

VMName = "myVM$i"

VMSize = 'Standard_DS1_v2'

}

$vmos = @{

ComputerName = "myVM$i"

Credential = $cred

}

$vmimage = @{

PublisherName = 'MicrosoftWindowsServer'

Offer = 'WindowsServer'

Skus = '2019-Datacenter'

Version = 'latest'

}

$vmConfig = New-AzVMConfig @vmsz `

| Set-AzVMOperatingSystem @vmos -Windows `

| Set-AzVMSourceImage @vmimage `

| Add-AzVMNetworkInterface -Id $nicVM.Id

## Create the virtual machine for VMs ##

$vm = @{

ResourceGroupName = $rg.name

Location = 'westus2'

VM = $vmConfig

Zone = "$i"

}

}

New-AzVM @vm -asjob

仮想マシンと bastion ホストのデプロイは、PowerShell ジョブとして送信されます。 ジョブの状態を表示するには、Get-Job を使用します。

Get-Job

Id Name PSJobTypeName State HasMoreData Location Command

-- ---- ------------- ----- ----------- -------- -------

1 Long Running O… AzureLongRunni… Completed True localhost New-AzBastion

2 Long Running O… AzureLongRunni… Completed True localhost New-AzVM

3 Long Running O… AzureLongRunni… Completed True localhost New-AzVM

Note

パブリック IP が割り当てられていない VM、または内部の Basic Azure Load Balancer のバックエンド プール内にある VM に対しては、Azure によって既定のアウトバウンド アクセス IP が提供されます。 デフォルト送信アクセス IP メカニズムは、構成できないアウトバウンド IP アドレスを提供します。

次のいずれかのイベントが発生すると、既定のアウトバウンド アクセス IP は無効になります。

- パブリック IP アドレスが VM に割り当てられます。

- アウトバウンド規則の有無にかかわらず、VM は標準ロード バランサーのバックエンド プール内に配置されます。

- Azure NAT Gateway リソースが VM のサブネットに割り当てられている。

フレキシブル オーケストレーション モードの仮想マシン スケール セットによって作成された VM には、既定のアウトバウンド アクセスがありません。

Azure のアウトバウンド接続の詳細については、「Azure での既定の送信アクセス」および「送信接続での送信元ネットワーク アドレス変換 (SNAT)を使用する」を参照してください。

IIS のインストール

Set-AzVMExtension を使用して、カスタム スクリプト拡張機能をインストールします。

この拡張機能によって PowerShell Add-WindowsFeature Web-Server が実行され、IIS Web サーバーがインストールされます。次に、VM のホスト名を表示するように Default.htm ページが更新されます。

重要

前の手順で行った仮想マシンのデプロイが完了したことを確認してから次に進んでください。 仮想マシンのデプロイ ジョブの状態は、Get-Job を使用して確認します。

## For loop with variable to install custom script extension on virtual machines. ##

for ($i=1; $i -le 2; $i++)

{

$ext = @{

Publisher = 'Microsoft.Compute'

ExtensionType = 'CustomScriptExtension'

ExtensionName = 'IIS'

ResourceGroupName = $rg.name

VMName = "myVM$i"

Location = 'westus2'

TypeHandlerVersion = '1.8'

SettingString = '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}'

}

Set-AzVMExtension @ext -AsJob

}

拡張機能は、PowerShell ジョブとしてデプロイされます。 インストール ジョブの状態を表示するには、Get-Job を使用します。

Get-Job

Id Name PSJobTypeName State HasMoreData Location Command

-- ---- ------------- ----- ----------- -------- -------

8 Long Running O… AzureLongRunni… Running True localhost Set-AzVMExtension

9 Long Running O… AzureLongRunni… Running True localhost Set-AzVMExtension

テスト用の仮想マシンを作成する

次のコマンドを使用して、仮想マシンを作成します。

# Set the administrator and password for the VM. ##

$cred = Get-Credential

## Place the virtual network into a variable. ##

$net = @{

Name = 'myVNet'

ResourceGroupName = $rg.name

}

$vnet = Get-AzVirtualNetwork @net

## Place the network security group into a variable. ##

$sg = @{

Name = 'myNSG'

ResourceGroupName = $rg.name

}

$nsg = Get-AzNetworkSecurityGroup @sg

## Command to create network interface for VM ##

$nic = @{

Name = "myNicTestVM"

ResourceGroupName = $rg.name

Location = 'westus2'

Subnet = $vnet.Subnets[0]

NetworkSecurityGroup = $nsg

}

$nicVM = New-AzNetworkInterface @nic

## Create a virtual machine configuration for VMs ##

$vmsz = @{

VMName = "myTestVM"

VMSize = 'Standard_DS1_v2'

}

$vmos = @{

ComputerName = "myTestVM"

Credential = $cred

}

$vmimage = @{

PublisherName = 'MicrosoftWindowsServer'

Offer = 'WindowsServer'

Skus = '2019-Datacenter'

Version = 'latest'

}

$vmConfig = New-AzVMConfig @vmsz `

| Set-AzVMOperatingSystem @vmos -Windows `

| Set-AzVMSourceImage @vmimage `

| Add-AzVMNetworkInterface -Id $nicVM.Id

## Create the virtual machine for VMs ##

$vm = @{

ResourceGroupName = $rg.name

Location = 'westus2'

VM = $vmConfig

}

New-AzVM @vm

ロード バランサーをテストする

Azure portal にサインインします。

[概要] 画面で、ロード バランサーのプライベート IP アドレスを見つけます。 左側のメニューで [すべてのサービス] を選択し、 [すべてのリソース] を選択して、myLoadBalancer を選択します。

myLoadBalancer の [概要] で、 [プライベート IP アドレス] の横にあるアドレスを書き留めるか、コピーしておきます。

左側のメニューで [すべてのサービス] を選択し、 [すべてのリソース] を選択して、リソースの一覧から CreateIntLBQS-rg リソース グループにある myTestVM を選択します。

[概要] ページで [接続] 、 [要塞] の順に選択します。

VM 作成時に入力したユーザー名とパスワードを入力します。

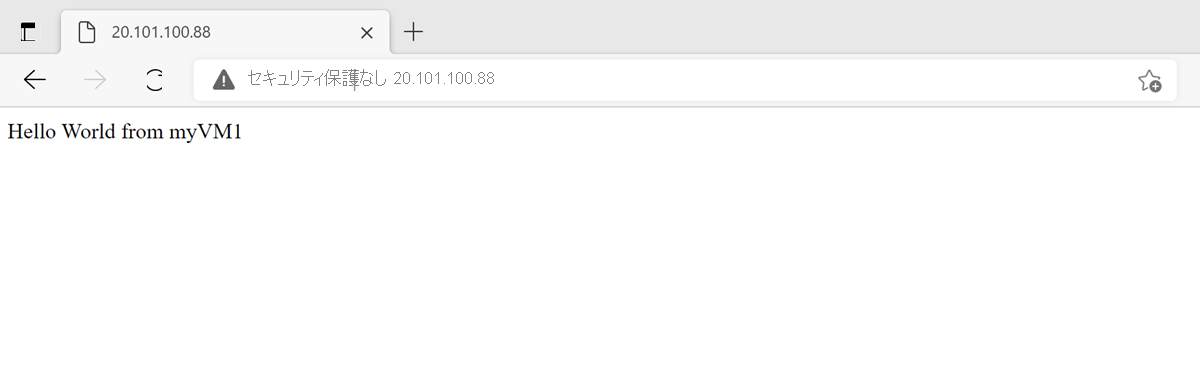

myTestVM で Internet Explorer 開きます。

前の手順の IP アドレスをブラウザーのアドレス バーに入力します。 カスタム IIS Web サーバー ページが表示されます。

ロード バランサーが 3 つの VM すべての間でトラフィックを分散していることを確認するには、テスト マシンから Web ブラウザーを強制的に最新の情報に更新します。

リソースをクリーンアップする

必要がなくなれば、Remove-AzResourceGroup コマンドを使用して、リソース グループやロード バランサー、その他のリソースを削除できます。

Remove-AzResourceGroup -Name $rg.name

次のステップ

このクイック スタートでは次のようにします。

内部ロード バランサーを作成しました

仮想マシンを接続しました

ロード バランサーのトラフィック規則と正常性プローブを構成しました。

ロード バランサーをテストしました

Azure Load Balancer についてさらに学習するには、次の記事に進んでください。