Azure NAT Gateway とは

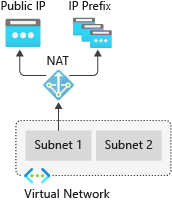

Azure NAT Gateway は、フル マネージドで回復性の高いネットワーク アドレス変換 (NAT) サービスです。 Azure NAT Gateway を使用すると、プライベート サブネット内のすべてのインスタンスが、完全にプライベートなままでインターネットにアウトバウンド接続できます。 インターネットからの未承諾のインバウンド接続は、NAT ゲートウェイ経由では許可されません。 NAT ゲートウェイを通過できるのは、アウトバウンド接続への応答パケットとして到着するパケットのみです。

NAT Gateway は、アウトバウンド接続を自動的にスケールし、SNAT ポート枯渇のリスクを軽減する動的な SNAT ポート機能を提供します。

図: Azure NAT Gateway

Azure NAT Gateway は、次のような多くの Azure リソースに対してアウトバウンド接続を提供します。

プライベート サブネット内の Azure 仮想マシンまたは仮想マシン スケール セット。

仮想ネットワーク統合経由の Azure App Services インスタンス (Web アプリケーション、REST API、モバイル バックエンド)。

Azure Databricks または仮想ネットワーク インジェクションを使用します。

Azure NAT Gateway のメリット

設定が簡単

デプロイは、NAT ゲートウェイを使用して意図的に単純にしてあります。 NAT ゲートウェイをサブネットとパブリック IP アドレスにアタッチし、すぐにインターネットへのアウトバウンド接続を開始します。 メンテナンスとルーティングの構成は必要ありません。 既存の構成に影響を与えることなく、後でパブリック IP やサブネットをさらに追加できます。

次の手順は、NAT ゲートウェイを設定する方法の例です。

非ゾーンまたはゾーンの NAT ゲートウェイを作成します。

パブリック IP アドレスまたはパブリック IP プレフィックスを割り当てます。

NAT ゲートウェイを使用するように仮想ネットワーク サブネットを構成する。

必要に応じて、伝送制御プロトコル (TCP) アイドル タイムアウトを変更します (省略可能)。 既定値を変更する前に、「タイマー」を確認してください。

セキュリティ

NAT Gateway は、ゼロ トラスト ネットワーク セキュリティ モデルに基づいて構築されていて、既定でセキュリティで保護されています。 NAT ゲートウェイでは、サブネット内のプライベート インスタンスは、インターネットに到達するためにパブリック IP アドレスを必要としません。 プライベート リソースは、NAT ゲートウェイの静的パブリック IP アドレスまたはプレフィックスへの送信元ネットワーク アドレス変換 (SNAT) によって、仮想ネットワークの外にある外部ソースに到達できます。 パブリック IP プレフィックスを使用して、アウトバウンド接続用の IP の連続したセットを提供できます。 この予測可能な IP リストに基づいて、宛先ファイアウォール規則を構成できます。

回復性

Azure NAT Gateway は、フル マネージドの分散サービスです。 VM や 1 つの物理ゲートウェイ デバイスのような、個別のコンピューティング インスタンスには依存しません。 NAT ゲートウェイは常に複数の障害ドメインを持ち、サービス停止なしに複数の障害を維持することができる。 ソフトウェア定義ネットワークにより、NAT ゲートウェイの回復性が高くなっています。

スケーラビリティ

NAT ゲートウェイが作成からスケールアウトされます。 スケールアップまたはスケールアウト操作は必要ありません。 NAT ゲートウェイの操作は、Azure がお客様に代わって管理します。

サブネット内のすべてのプライベート リソースにアウトバウンド接続を提供するには、NAT ゲートウェイをそのサブネットにアタッチします。 仮想ネットワーク内のすべてのサブネットで、同じ NAT ゲートウェイリソースを使用できます。 アウトバウンド接続は、最大 16 個のパブリック IP アドレス、または /28 サイズのパブリック IP プレフィックスを NAT ゲートウェイに割り当てることでスケールアウトできます。 NAT ゲートウェイは、パブリック IP プレフィックスに関連付けられている場合、送信に必要な IP アドレスの数に自動的にスケーリングされます。

パフォーマンス

Azure NAT Gateway は、ソフトウェア定義のネットワーク サービスです。 各 NAT ゲートウェイは、アウトバウンドと戻りの両方のトラフィックについて、最大 50 Gbps のデータを処理できます。

NAT ゲートウェイは、コンピューティング リソースのネットワーク帯域幅には影響を与えません。 NAT ゲートウェイのパフォーマンスの詳細をご確認ください。

Azure NAT Gateway の基本

送信接続

NAT ゲートウェイは、送信接続用に推奨される方法です。

- 送信アクセスを、デフォルトの送信アクセスまたはロード バランサーのアウトバウンド規則から NAT ゲートウェイに移行するには、「送信アクセスを Azure NAT Gateway に移行する」を参照してください。

Note

2025 年 9 月 30 日に、新しいデプロイの既定の送信アクセスは廃止されます。 代わりに、NAT ゲートウェイのような明示的な形式の送信接続を使用することをお勧めします。

エグレスは、NAT ゲートウェイを使用してサブネット レベルごとに定義されます。 NAT ゲートウェイは、サブネットの既定のインターネット宛先を置き換えます。

NAT ゲートウェイを使用するためにトラフィック ルーティング構成は必要ありません。

NAT ゲートウェイを使用すると、仮想ネットワークから仮想ネットワーク外のサービスへのフローを作成できます。 インターネットからの戻りトラフィックは、アクティブなフローへの応答でのみ許可されます。 仮想ネットワーク外のサービスは、NATゲートウェイを経由してインバウンド接続を開始することができません。

NAT ゲートウェイは、ロード バランサー、インスタンス レベルのパブリック IP アドレス、Azure Firewall などの他のアウトバウンド接続方法よりも優先されます。

異なるアウトバウンド接続方法が既に存在する仮想ネットワークに対して NAT ゲートウェイを構成すると、NAT ゲートウェイがすべての送信トラフィックの進行を引き継ぎます。 Azure Load Balancer 上の既存の接続のトラフィック フローに取りこぼしは発生しません。 新しい接続はすべて NAT ゲートウェイを使用します。

NAT ゲートウェイには、デフォルトのアウトバウンド アクセスやロード バランサーのアウトバウンド規則のように、SNAT ポートの枯渇に関する制限はありません。

NAT ゲートウェイでサポートされるのは、TCP とユーザー データグラム プロトコル (UDP) プロトコルのみです。 インターネット制御メッセージ プロトコル (ICMP) はサポートされません。

トラフィック ルート

サブネットには、宛先 0.0.0.0/0 のトラフィックをインターネットに自動的にルーティングする、システムの既定のルートがあります。 NAT ゲートウェイがサブネットに構成されると、そのサブネットに存在する仮想マシンからインターネットへの通信は、その NAT ゲートウェイのパブリック IP を使用して優先度付けが行われます。

0.0.0.0/0 トラフィックのサブネット ルート テーブルにユーザー定義ルート (UDR) を作成すると、このトラフィックの既定のインターネット パスがオーバーライドされます。 ネクスト ホップの種類として仮想アプライアンスまたは仮想ネットワーク ゲートウェイ (VPN Gateway と ExpressRoute) に 0.0.0.0/0 トラフィックを送信する UDR は、代わりにインターネットへの NAT ゲートウェイ接続をオーバーライドします。

さまざまなルーティングとアウトバウンド接続の方法の中で、アウトバウンド接続が従う優先順位は、次のとおりです。

- UDR からネクスト ホップへの仮想アプライアンスまたは仮想ネットワーク ゲートウェイ >> NAT ゲートウェイ >> 仮想マシンでのインスタンスレベルのパブリック IP アドレス >> ロード バランサーのアウトバウンド規則 >> インターネットへの既定のシステム ルート。

NAT ゲートウェイ構成

同じ仮想ネットワーク内の複数のサブネットは、異なる NAT ゲートウェイを使用することも、同じ NAT ゲートウェイを使用することもできます。

複数の NAT ゲートウェイを 1 つのサブネットに接続することはできません。

NAT ゲートウェイは、複数の仮想ネットワークにまたがることはできません。

NAT ゲートウェイをゲートウェイ サブネットにデプロイすることはできません。

NAT ゲートウェイ リソースは、以下の種類の任意の組み合わせで最大 16 個の IP アドレスを使用できます。

パブリック IP アドレス。

パブリック IP プレフィックス。

カスタム IP プレフィックス (BYOIP) から派生したパブリック IP アドレスとプレフィックスの詳細については、「カスタム IP アドレス プレフィックス (BYOIP)」 を参照してください。

NAT ゲートウェイを、IPv6 パブリック IP アドレスまたは IPv6 パブリック IP プレフィックスに関連付けることはできません。

NAT ゲートウェイを、アウトバウンド規則を使用するロード バランサーと合わせて使用して、デュアル スタック アウトバウンド接続を提供できます。 NAT ゲートウェイとロード バランサーを使用したデュアル スタック アウトバウンド接続に関する記事を参照してください。

NAT ゲートウェイは、任意の仮想マシン ネットワーク インターフェイスまたは IP 構成で動作します。 NAT ゲートウェイは、ネットワーク インターフェースで複数の IP 構成を SNAT できます。

NAT ゲートウェイは、ハブ仮想ネットワーク内の Azure Firewall サブネットに関連付けることができ、ハブにピアリングされたスポーク仮想ネットワークからの送信接続を提供できます。 詳細については、Azure Firewall の NAT ゲートウェイとの統合に関するページを参照してください。

可用性ゾーン

NAT ゲートウェイは、特定の可用性ゾーンに作成することも、「ゾーンなし」に配置することもできます。

ゾーンの分離シナリオを作成するときに、NAT ゲートウェイを特定のゾーンに分離できます。 この展開はゾーン展開と呼ばれます。 NAT ゲートウェイのデプロイ後は、ゾーン選択は変更できません。

NAT ゲートウェイは、既定ではゾーンなしに配置されます。 非ゾーンの NAT ゲートウェイは、Azure によってゾーンに配置されます。

NAT ゲートウェイと Basic リソース

NAT ゲートウェイは、標準のパブリック IP アドレスとパブリック IP プレフィックス リソースのどちらか、またはその両方を組み合わせたものと互換性があります。

基本的なロードバランサー や 基本的なパブリック IP などの Basic リソースは、NAT ゲートウェイと互換性がありません。 NAT ゲートウェイは、Basic リソースが存在するサブネットでは使用できません。 NAT ゲートウェイを使用するために、Basic ロード バランサーと Basic パブリック IP を Standard にアップグレードできます。

ロード バランサーを Basic から Standard にアップグレードする方法の詳細については、パブリック Basic Azure Load Balancer のアップグレードに関する記事を参照してください。

パブリック IP を Basic から Standard にアップグレードする方法の詳細については、「パブリック IP アドレスをアップグレードする」を参照してください。

仮想マシンにアタッチされている Basic パブリック IP を Basic から Standard にアップグレードする方法の詳細については、仮想マシンにアタッチされている Basic パブリック IP のアップグレードに関する記事を参照してください。

接続のタイムアウトとタイマー

NAT ゲートウェイは、存続している接続として認識されない接続フローに対して TCP リセット (RST) パケットを送信します。 NAT ゲートウェイのアイドル タイムアウトに達したか、前に接続が閉じられていた場合、接続フローは存在しなくなりました。

もう存続していない接続フロー上のトラフィックの送信者が NAT ゲートウェイ TCP RST パケットを受信すると、接続が使用できなくなります。

接続が閉じた後、SNAT ポートを同じ宛先エンドポイントに再利用することはすぐにはできません。 NAT ゲートウェイは、SNAT ポートをクール ダウン状態にしてから、それらを同じ宛先エンドポイントへの接続に再利用できるようにします。

TCP トラフック用の SNAT ポートの再利用 (クール ダウン) タイマー期間は、接続がどのように終了したかによって異なります。 詳細については、「ポート再利用タイマー」を参照してください。

4 分という TCP アイドル タイムアウトの既定値が使用されます。これは最大 120 分にまで増やすことができます。 また、アイドル タイマーは、フロー上の任意のアクティビティ (TCP キープアライブを含む) でリセットすることもできます。 詳細については、「アイドル タイムアウト タイマー」を参照してください。

UDP トラフィックのアイドル タイムアウト タイマーは 4 分で、これは変更できません。

UDP トラフィックのポート再利用タイマーは 65 秒であり、その期間ポートが保留されてから、同じ宛先エンドポイントに対して再利用できるようになります。

価格とサービス レベル アグリーメント (SLA)

Azure NAT Gateway の価格については、NAT ゲートウェイの価格に関するページを参照してください。

SLA の詳細については、「Azure NAT Gateway の SLA」を参照してください。

次のステップ

NAT ゲートウェイの作成と検証に関する詳細については、「クイック スタート: Azure portal を使用した NAT ゲートウェイの作成」を参照してください。

Azure NAT Gateway の詳細に関するビデオを見るには、「Azure NAT ゲートウェイを使用して送信接続を改善する方法」 を参照してください。

NAT ゲートウェイ リソースの詳細については、「NAT ゲートウェイ リソース」を参照してください。

Azure NAT Gateway の詳細については、次のモジュールを参照してください。

Azure NAT Gateway のアーキテクチャ オプションの詳細については、「Azure NAT ゲートウェイの Azure Well-Architected Framework のレビュー」を参照してください。