仮想ネットワーク ピアリングの問題をトラブルシューティングする

このトラブルシューティング ガイドでは、ほとんどの仮想ネットワーク ピアリングの問題の解決に役立つ手順を提供します。

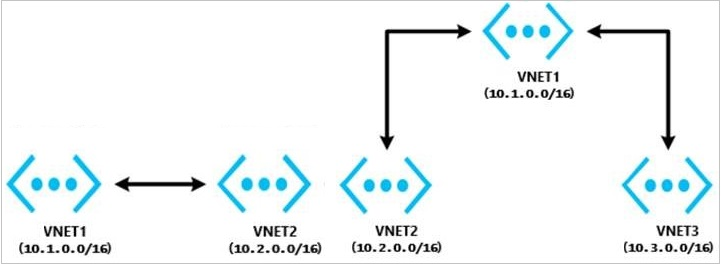

2 つの仮想ネットワーク間に仮想ネットワーク ピアリングを構成する

仮想ネットワークが同じサブスクリプションまたは異なるサブスクリプションにありますか?

仮想ネットワークが同じサブスクリプション内にある

同じサブスクリプションにある仮想ネットワークの仮想ネットワーク ピアリングを構成するには、次の記事にある方法を使用します。

- 仮想ネットワークが同じリージョンにある場合は、「ピアリングの作成」を参照してください。

- 仮想ネットワークが異なるリージョンにある場合は、「仮想ネットワーク ピアリング」を参照してください。

Note

次のリソースについては、グローバル仮想ネットワーク ピアリング経由での接続が機能しません。

- Basic 内部ロードバランサー (ILB) SKU の背後にある仮想マシン (VM)

- Redis Cache (Basic ILB SKU を使用)

- Application Gateway v1 (Basic ILB SKU を使用)

- 仮想マシン スケール セット (Basic ILB SKU を使用)

- Azure Service Fabric クラスター (Basic ILB SKU を使用)

- SQL Server Always On (Basic ILB SKU を使用)

- PowerApps 用 Azure App Service 環境 (Basic ILB SKU を使用)

- Azure API Management (Basic ILB SKU を使用)

- Microsoft Entra Domain Services (Basic ILB SKU を使用)

詳細については、グローバル ピアリングの「要件と制約」を参照してください。

仮想ネットワークが異なるサブスクリプションまたは Active Directory テナントにある

異なるサブスクリプションまたは Active Directory テナント内の仮想ネットワークの仮想ネットワーク ピアリングを構成するには、異なるサブスクリプション間での仮想ネットワーク ピアリングの作成に関する記事を参照してください。

Note

ネットワーク ピアリングを構成するには、両方のサブスクリプションでネットワーク共同作成者のアクセス許可を持っている必要があります。 詳細については、ピアリングのアクセス許可に関するページを参照してください。

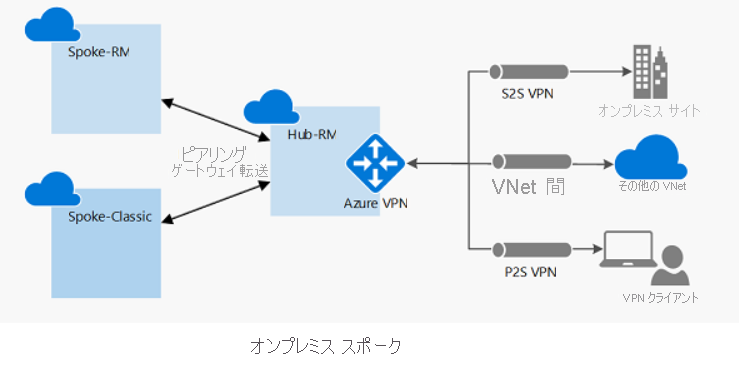

オンプレミス リソースを使用するハブスポーク トポロジで仮想ネットワーク ピアリングを構成する

サイト間接続または ExpressRoute 接続の場合

次の手順に従います: 仮想ネットワーク ピアリングの VPN ゲートウェイ転送を構成する。

ポイント対サイト接続の場合

- 次の手順に従います: 仮想ネットワーク ピアリングの VPN ゲートウェイ転送を構成する。

- 仮想ネットワーク ピアリングが確立または変更された後、ポイント対サイト クライアントでスポーク仮想ネットワークへの更新されたルートを取得できるように、ポイント対サイト パッケージをダウンロードして再びインストールします。

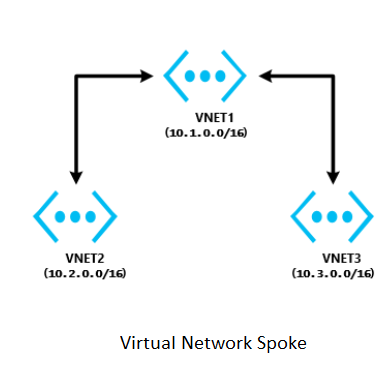

ハブスポーク トポロジ仮想ネットワークを使用して仮想ネットワーク ピアリングを構成する

仮想ネットワークが同じリージョン内にある

- ハブ仮想ネットワークで、ネットワーク仮想アプライアンス (NVA) を構成します。

- スポーク仮想ネットワークで、ユーザー定義ルートに次ホップの種類 "ネットワーク仮想アプライアンス" を適用します。

詳細については、「サービス チェイニング」を参照してください。

Note

NVA の設定に関するヘルプが必要な場合は、NVA のベンダーにお問い合わせください。

NVA デバイスの設定とルーティングのトラブルシューティングに関するヘルプについては、「Azure でのネットワーク仮想アプライアンスの問題」を参照してください。

仮想ネットワークが異なるリージョン内にある

グローバル仮想ネットワーク ピアリング経由の転送がサポートされるようになりました。 次のリソースについては、グローバル仮想ネットワーク ピアリング経由での接続が機能しません。

- Basic ILB SKU の背後にある VM

- Redis Cache (Basic ILB SKU を使用)

- Application Gateway (Basic ILB SKU を使用)

- スケール セット (Basic ILB SKU を使用)

- Service Fabric クラスター (Basic ILB SKU を使用)

- SQL Server Always On (Basic ILB SKU を使用)

- App Service Environment (Basic ILB SKU を使用)

- API Management (Basic ILB SKU を使用)

- Microsoft Entra Domain Services (Basic ILB SKU を使用)

グローバル ピアリングの要件と制約の詳細については、「仮想ネットワーク ピアリング」を参照してください。

ピアリングした 2 つの仮想ネットワーク間の接続に関する問題のトラブルシューティング

必要なロールとアクセス許可があるアカウントで、Azure portal にサインインします。 仮想ネットワークを選択して、 [ピアリング] を選び、 [状態] フィールドを確認します。 状態はどうなっていますか?

ピアリングの状態は [接続済み]

この問題のトラブルシューティングを行うには:

ネットワーク トラフィック フローを確認する:

接続のトラブルシューティングと、ソース VM から宛先 VM への IP フロー検証を使用して、トラフィック フローの干渉の原因となっている NSG または UDR があるかどうかを判断します。

ファイアウォールまたは NVA を使用している場合:

- この手順の完了後に復元できるように、UDR パラメーターをドキュメント化します。

- 次ホップとして NVA を指すソース VM サブネットまたは NIC から UDR を削除します。 ソース VM から、NVA をバイパスしている宛先への直接の接続を確認します。 この手順がうまくいかない場合は、NVA トラブルシューティング ツールに関するページを参照してください。

ネットワーク トレースを取得する:

宛先 VM でネットワーク トレースを開始します。 Windows の場合は、Netsh を使用できます。 Linux の場合は、TCPDump を使用します。

ソースから宛先 IP への TcpPing または PsPing を実行します。

これは TcpPing コマンドの例です:

tcping64.exe -t <destination VM address> 3389TcpPing が完了した後、宛先のネットワーク トレースを停止します。

ソースからパケットが到着した場合、ネットワークの問題はありません。 VM ファイアウォールと、そのポートでリッスンしているアプリケーションの両方を調べ、構成の問題を特定します。

Note

グローバル仮想ネットワーク ピアリング (異なるリージョン内の仮想ネットワーク) 経由では、次の種類のリソースに接続することはできません。

- Basic ILB SKU の背後にある VM

- Redis Cache (Basic ILB SKU を使用)

- Application Gateway (Basic ILB SKU を使用)

- スケール セット (Basic ILB SKU を使用)

- Service Fabric クラスター (Basic ILB SKU を使用)

- SQL Server Always On (Basic ILB SKU を使用)

- App Service Environment (Basic ILB SKU を使用)

- API Management (Basic ILB SKU を使用)

- Microsoft Entra Domain Services (Basic ILB SKU を使用)

詳細については、グローバル ピアリングの「要件と制約」を参照してください。

ピアリングの状態は [切断]

この問題を解決するには、両方の仮想ネットワークからピアリングを削除し、再作成します。

ハブスポーク仮想ネットワークとオンプレミス リソースの間の接続に関する問題のトラブルシューティング

ネットワークでサードパーティの NVA または VPN ゲートウェイが使用されていますか?

自分のネットワークでサードパーティの NVA または VPN ゲートウェイが使用されている

サードパーティの NVA または VPN ゲートウェイに影響する接続問題のトラブルシューティングを行う場合は、次の記事を参照してください。

自分のネットワークでサードパーティの NVA や VPN ゲートウェイが使用されていない

ハブ仮想ネットワークとスポーク仮想ネットワークには VPN ゲートウェイがありますか?

ハブ仮想ネットワークとスポーク仮想ネットワークの両方に VPN ゲートウェイがある

リモート ゲートウェイの使用はサポートされていません。

スポーク仮想ネットワークに既に VPN ゲートウェイがある場合、スポーク仮想ネットワークでは [リモート ゲートウェイを使用する] オプションはサポートされません。 これは、仮想ネットワーク ピアリングの制限によるものです。

ハブ仮想ネットワークとスポーク仮想ネットワークの両方に VPN ゲートウェイがない

サイト間接続または Azure ExpressRoute 接続の場合は、オンプレミスからリモート仮想ネットワークへの接続に関する問題の、以下に示す主な原因を確認します。

- ゲートウェイがある仮想ネットワークで [転送されたトラフィックを許可する] チェック ボックスがオンになっていることを確認します。

- ゲートウェイがない仮想ネットワークで [リモート ゲートウェイを使用する] チェック ボックスがオンになっていることを確認します。

- オンプレミス デバイスを調べ、それらすべてにリモート仮想ネットワーク アドレス空間が追加されていることを確認するようにネットワーク管理者に依頼します。

ポイント対サイト接続の場合:

- ゲートウェイがある仮想ネットワークで [転送されたトラフィックを許可する] チェック ボックスがオンになっていることを確認します。

- ゲートウェイがない仮想ネットワークで [リモート ゲートウェイを使用する] チェック ボックスがオンになっていることを確認します。

- ポイント対サイト クライアント パッケージをダウンロードして再インストールします。 新しくピアリングされた仮想ネットワーク ルートでは、ポイント対サイト クライアントにルートが自動的に追加されません。

同じリージョン内のスポーク仮想ネットワーク間のハブスポーク ネットワーク接続に関する問題のトラブルシューティング

ハブ ネットワークに NVA がある必要があります。 NVA が次ホップとして設定されているスポークで UDR を構成し、ハブ仮想ネットワークで [転送されたトラフィックを許可する] を有効にします。

詳細については、「サービス チェイニング」を参照し、選択した NVA ベンダーとこれらの要件について相談してください。

異なるリージョンのスポーク仮想ネットワーク間のハブスポーク ネットワーク接続に関する問題のトラブルシューティング

グローバル仮想ネットワーク ピアリング経由の転送がサポートされるようになりました。 次のリソースについては、グローバル仮想ネットワーク ピアリング経由での接続が機能しません。

- Basic ILB SKU の背後にある VM

- Redis Cache (Basic ILB SKU を使用)

- Application Gateway (Basic ILB SKU を使用)

- スケール セット (Basic ILB SKU を使用)

- Service Fabric クラスター (Basic ILB SKU を使用)

- SQL Server Always On (Basic ILB SKU を使用)

- App Service Environment (Basic ILB SKU を使用)

- API Management (Basic ILB SKU を使用)

- Microsoft Entra Domain Services (Basic ILB SKU を使用)

詳細については、グローバル ピアリングの「要件と制約」、およびさまざまな VPN トポロジに関するページを参照してください。

Web アプリとスポーク仮想ネットワークの間のハブスポーク ネットワーク接続に関する問題のトラブルシューティング

この問題のトラブルシューティングを行うには:

- Azure portal にサインインします。

- Web アプリで [ネットワーク] を選択し、 [VNet 統合] を選びます。

- リモート仮想ネットワークが表示されているかどうかを確認します。 リモート仮想ネットワークのアドレス空間を手動で入力します ( [ネットワークの同期] と [ルートの追加] )。

詳細については、次の記事を参照してください。

仮想ネットワーク ピアリング構成エラー メッセージのトラブルシューティング

現在のテナント <TENANT ID> は、リンクされているサブスクリプションにアクセスする権限がありません

この問題を解決するには、異なるサブスクリプション間での仮想ネットワーク ピアリングの作成に関する記事を参照してください。

[未接続]

この問題を解決するには、両方の仮想ネットワークからピアリングを削除し、再作成します。

Databricks 仮想ネットワークをピアリングできませんでした

この問題を解決するには、 [Azure Databricks] から仮想ネットワーク ピアリングを構成し、 [リソース ID] を使用してターゲット仮想ネットワークを指定します。 詳細については、「Databricks 仮想ネットワークからリモート仮想ネットワークへのピアリング」を参照してください。

リモート仮想ネットワークにゲートウェイがありません

この問題は、別のテナントの仮想ネットワークをピアリングし、後で Use Remote Gateways を構成する場合に発生します。 Azure portal の制限により、別のテナントの仮想ネットワークに仮想ネットワーク ゲートウェイが存在するかどうかを検証できません。

この問題を解決するには、次の 2 つの方法があります。

- ピアリングを削除し、新しいピアリングを作成するときに

Use Remote Gatewaysオプションをアクティブにします。 - Azure portal ではなく、PowerShell または CLI を使用して

Use Remote Gatewaysを有効にします。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示