VPN Gateway のトポロジと設計

VPN Gateway 接続では、さまざまな構成オプションを利用できます。 ご自分の要件を満たす接続トポロジを選ぶときは、以降のセクションの図と説明をお役立てください。 図は主要なベースライン トポロジを示していますが、図をガイドラインとして使用して、より複雑な構成を構築することもできます。

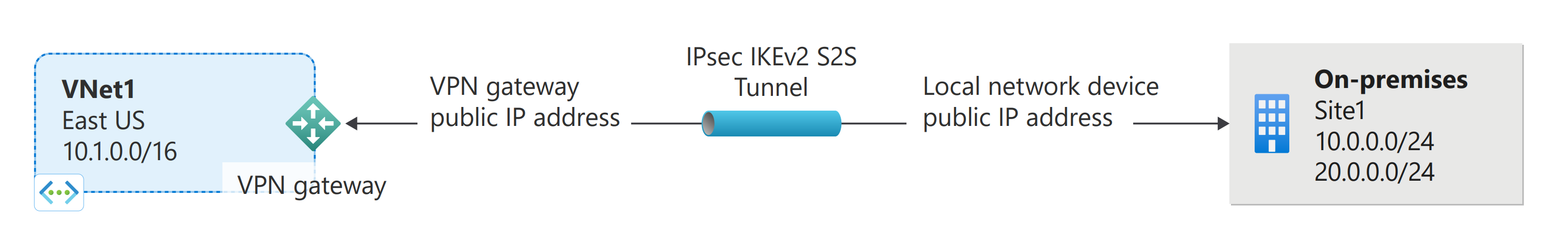

サイト間 VPN

"サイト間" (S2S) VPN ゲートウェイ接続とは、IPsec/IKE (IKEv1 または IKEv2) VPN トンネルを介した接続です。 サイト間接続は、クロスプレミスおよびハイブリッド構成に使用できます。 サイト間接続には、パブリック IP アドレスを割り当てたオンプレミスの VPN デバイスが必要です。

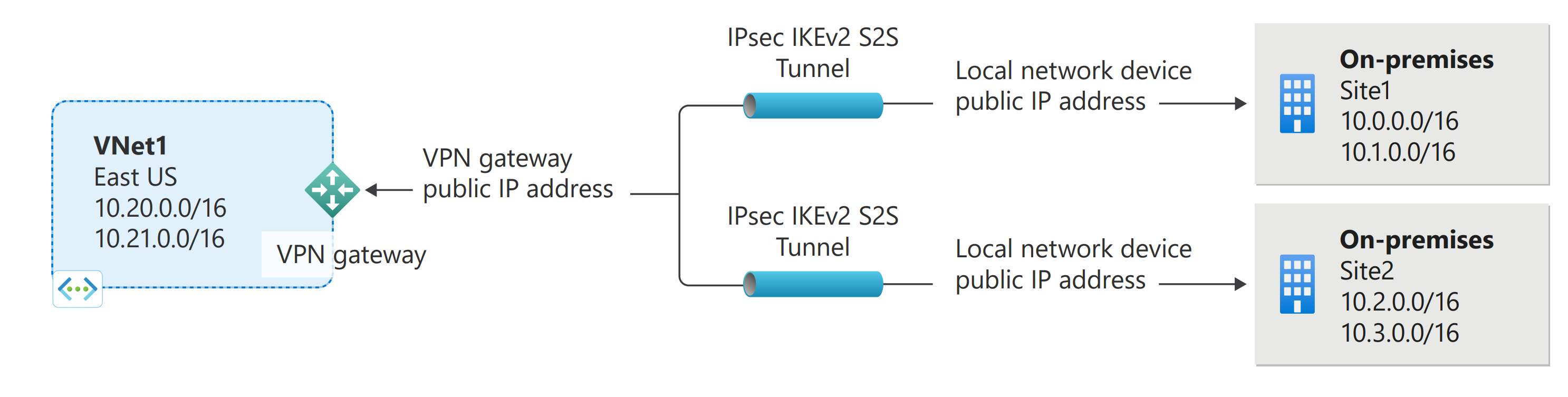

仮想ネットワーク ゲートウェイから複数の VPN 接続を作成し、通常は複数のオンプレミスのサイトに接続します。 複数の接続を使うとき、RouteBased という VPN の種類を使う必要があります。 各仮想ネットワークに配置できる VPN ゲートウェイは 1 つのみであるため、ゲートウェイを経由するすべての接続は、使用可能な帯域幅を共有します。 この種類の接続設計は、"マルチサイト" と呼ばれることがあります。

高可用性ゲートウェイ接続用の設計を作成する場合は、ゲートウェイをアクティブ/アクティブ モードで構成できます。 このモードでは、同じ VPN デバイスに対して 2 つのアクティブ トンネル (各ゲートウェイ仮想マシン インスタンスから 1 つ) を構成し、高可用性接続を作成できます。 高可用性の接続設計に加えて、アクティブ/アクティブ モードのもう 1 つの利点は、お客様が体感するスループットがより高くなることです。

- VPN デバイスの選択に関する詳細については、VPN ゲートウエイ に関する FAQ の VPN デバイスに関する項目を参照してください。

- 高可用性の接続については、高可用性接続の設計に関する記事をご覧ください。

- アクティブ/アクティブ モードについては、アクティブ/アクティブ モードのゲートウェイに関する記事をご覧ください。

S2S で使用できるデプロイメント モデルとデプロイ方法

| デプロイメント モデル | Azure Portal | PowerShell | Azure CLI |

|---|---|---|---|

| リソース マネージャー | チュートリアル | チュートリアル | チュートリアル |

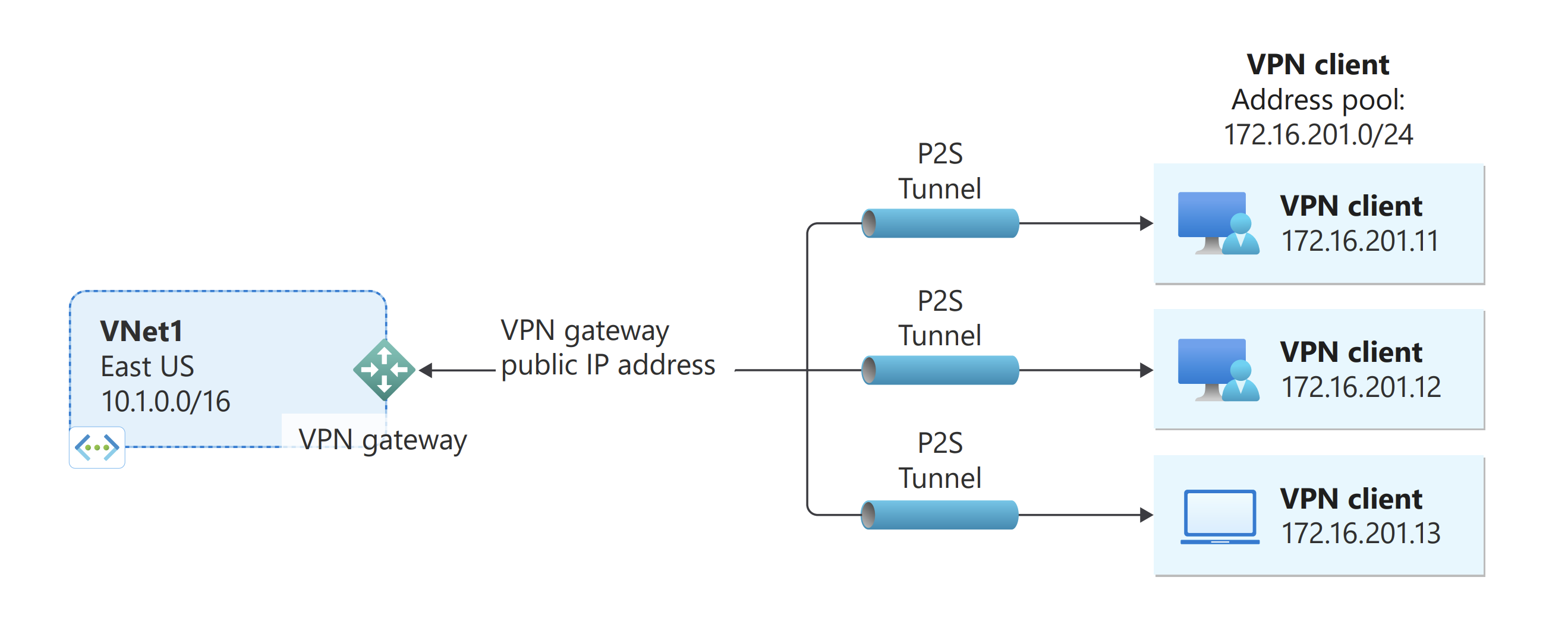

ポイント対サイト VPN

ポイント対サイト (P2S) VPN ゲートウェイ接続を利用すると、個々のクライアント コンピューターから仮想ネットワークに対してセキュリティで保護された接続を確立できるようになります。 ポイント対サイト接続は、クライアント コンピューターから接続を開始することによって確立されます。 このソリューションは、在宅勤務者が自宅や会議室などのリモートの場所から Azure Virtual Networks に接続する場合に便利です。 ポイント対サイト VPN は、仮想ネットワークへの接続が必要なクライアントがごく少ない場合に、サイト対サイト VPN の代わりに使用するソリューションとしても便利です。

サイト間接続とは異なり、ポイント対サイト接続には、オンプレミスの公開 IP アドレスまたは VPN デバイスは必要ありません。 ポイント対サイト接続とサイト間接続は、両者の構成要件がすべて両立する場合に、同じ VPN ゲートウェイを使って併用することができます。 ポイント対サイト接続について詳しくは、「ポイント対サイト VPN について」をご覧ください。

P2S で使用できるデプロイメント モデルとデプロイ方法

| 認証方法 | 記事 |

|---|---|

| 証明書 | チュートリアル 使用方法 |

| Microsoft Entra ID | 使用方法 |

| RADIUS | 使用方法 |

P2S VPN クライアント構成

| 認証 | トンネルの種類 | クライアントの OS | VPN client |

|---|---|---|---|

| 証明書 | |||

| IKEv2、SSTP | Windows | ネイティブ VPN クライアント | |

| IKEv2 | macOS | ネイティブ VPN クライアント | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN クライアント OpenVPN クライアント |

|

| OpenVPN | macOS | OpenVPN クライアント | |

| OpenVPN | iOS | OpenVPN クライアント | |

| OpenVPN | Linux | Azure VPN クライアント OpenVPN クライアント |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN クライアント | |

| OpenVPN | macOS | Azure VPN クライアント | |

| OpenVPN | Linux | Azure VPN クライアント |

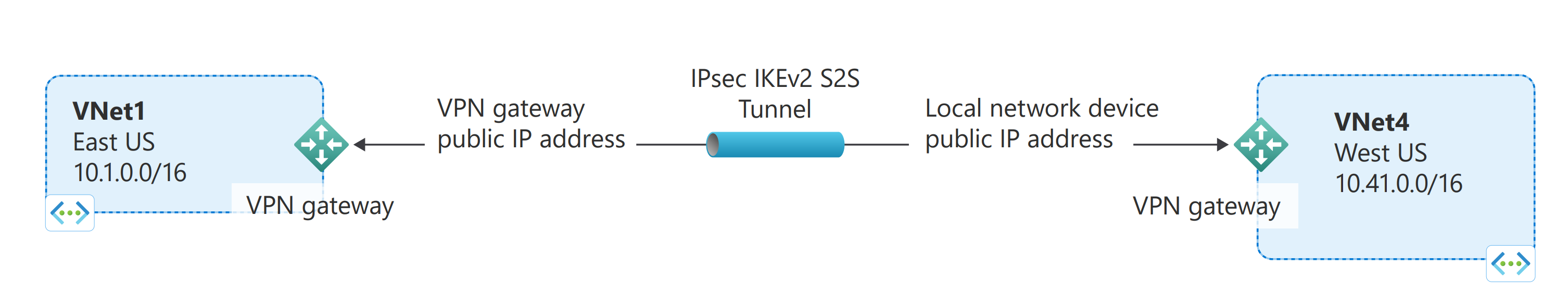

VNet 間接続 (IPsec/IKE VPN トンネル)

仮想ネットワーク間 (VNet 間) の接続は、仮想ネットワークをオンプレミスのサイトの場所に接続することと似ています。 どちらの接続タイプでも、VPN ゲートウェイを使用して、IPsec/IKE を使った安全なトンネルが確保されます。 マルチサイト接続構成と VNet 間通信を組み合わせることもできます。 そのため、クロスプレミス接続と仮想ネットワーク間接続とを組み合わせたネットワーク トポロジを確立することができます。

接続できる仮想ネットワークは、次のとおりです。

- 同じリージョンまたは異なるリージョンにある

- 同じサブスクリプションまたは異なるサブスクリプションにある

- 同じデプロイメント モデルまたは異なるデプロイメント モデルである

VNet 間接続で使用できるデプロイメント モデルとデプロイ方法

| デプロイメント モデル | Azure Portal | PowerShell | Azure CLI |

|---|---|---|---|

| リソース マネージャー | チュートリアル+ | チュートリアル | チュートリアル |

(+) このデプロイ方法が同じサブスクリプションの VNet でのみ利用できることを示します。

場合によっては、VNet 間の仮想ネットワーク接続の代わりに、仮想ネットワーク ピアリングを使用できます。 仮想ネットワーク ピアリングは、仮想ネットワーク ゲートウェイを使用しません。 詳細については、「

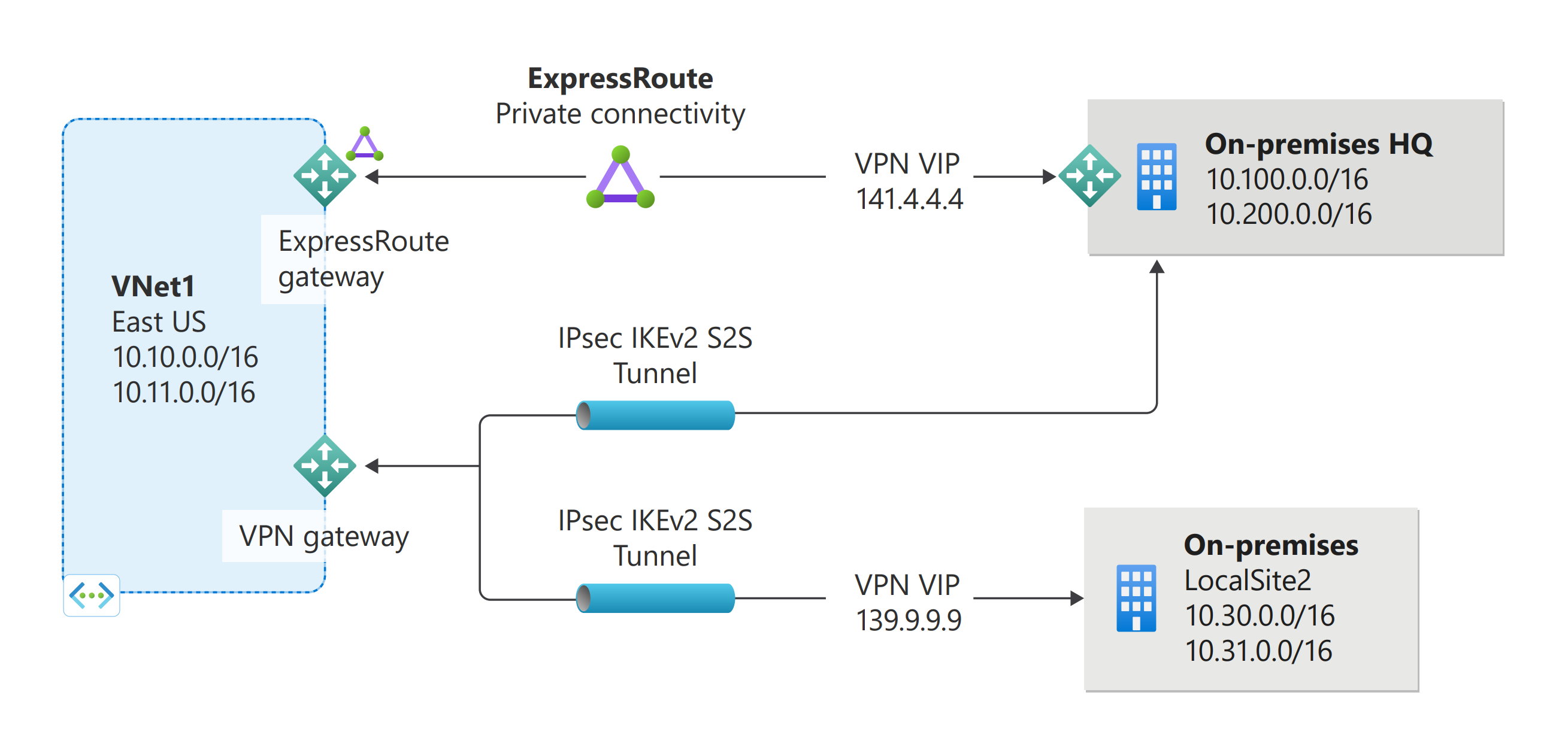

サイト間と ExpressRoute の共存接続

ExpressRoute は、(パブリック インターネット経由ではなく) WAN から (Azure を含む) Microsoft サービスへの直接的なプライベート接続です。 サイト間 VPN トラフィックは、暗号化が施されたうえでパブリック インターネット経由で送受信されます。 同じ仮想ネットワークに対してサイト間 VPN と ExpressRoute 接続が構成可能な場合、いくつかの利点があります。

ExpressRoute 用にセキュリティで保護されたフェールオーバー パスとしてサイト間 VPN を構成したり、サイト間 VPN を使用して、ネットワークの一部ではないものの、ExpressRoute 経由で接続されているサイトに接続したりすることができます。 この構成では、同一の仮想ネットワークに 2 つの仮想ネットワーク ゲートウェイが必要なことに注意してください (1 つのゲートウェイの種類は Vpn、もう 1 つのゲートウェイの種類は ExpressRoute)。

S2S と ExpressRoute の共存で使用できるデプロイ モデルとデプロイ方法

| デプロイメント モデル | Azure Portal | PowerShell |

|---|---|---|

| リソース マネージャー | チュートリアル | チュートリアル |

高可用性接続

アクティブ/アクティブ モードの構成を含む、高可用性接続の計画と設計については、「クロスプレミス接続と VNet 間接続用の高可用性ゲートウェイ接続を設計する」をご覧ください。

次のステップ

詳細については、「VPN Gateway に関する FAQ」を参照してください。

VPN Gateway の構成設定について学習します。

VPN Gateway BGP の考慮事項については、BGP の概要に関するページをご覧ください。

サブスクリプションとサービスの制限に関するページを参照してください。

Azure のその他の重要なネットワーク機能について参照してください。