P2S 証明書認証接続用に Azure VPN クライアントを構成する - Windows

ポイント対サイト (P2S) VPN ゲートウェイが OpenVPN と証明書認証を使うように構成されている場合は、Azure VPN クライアントを使って仮想ネットワークに接続できます。 この記事では、Azure VPN クライアントを構成して仮想ネットワークに接続する手順について説明します。

開始する前に

クライアント構成の手順を開始する前に、VPN クライアント構成に関する記事を参照していることを確認します。 次の表は、VPN Gateway ポイント対サイト VPN クライアントで使用できる構成についての記事を示しています。 手順は、認証の種類、トンネルの種類、クライアント OS によって異なります。

| 認証 | トンネルの種類 | クライアントの OS | VPN client |

|---|---|---|---|

| 証明書 | |||

| IKEv2、SSTP | Windows | ネイティブ VPN クライアント | |

| IKEv2 | macOS | ネイティブ VPN クライアント | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN クライアント OpenVPN クライアント |

|

| OpenVPN | macOS | OpenVPN クライアント | |

| OpenVPN | iOS | OpenVPN クライアント | |

| OpenVPN | Linux | Azure VPN クライアント OpenVPN クライアント |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN クライアント | |

| OpenVPN | macOS | Azure VPN クライアント | |

| OpenVPN | Linux | Azure VPN クライアント |

前提条件

この記事では、次の前提条件が既に実行されていることを前提としています。

- ポイント対サイト証明書認証と OpenVPN トンネルの種類用に VPN ゲートウェイを作成して構成しました。 手順については、「P2S VPN Gateway 接続用にサーバー設定を構成する - 証明書認証」を参照してください。

- VPN クライアント構成ファイルを生成してダウンロードしました。 手順については、「VPN クライアント プロファイル構成ファイルを生成する」を参照してください。

- クライアント証明書を生成できる、または認証に必要な適切なクライアント証明書を取得できる。

接続の要件

Azure に接続するには、接続するクライアント コンピューターのそれぞれに以下の項目が必要となります。

- 各クライアント コンピューターに Azure VPN クライアント ソフトウェアをインストールする必要があります。

- ダウンロードした azurevpnconfig.xml 構成ファイルを使用して Azure VPN クライアント プロファイルを構成する必要があります。

- クライアント コンピューターには、ローカルにインストールされているクライアント証明書が必要です。

クライアント証明書を生成してインストールする

証明書認証の場合は、1 つのクライアント証明書を各クライアント コンピューターにインストールする必要があります。 使用するクライアント証明書は秘密キーを含めてエクスポートし、証明書パスにすべての証明書が含まれている必要があります。 さらに、一部の構成では、ルート証明書情報もインストールする必要があります。

- 証明書の操作の詳細については、ポイント対サイトの証明書生成に関するページを参照してください。

- インストールされたクライアント証明書を表示するには、[ユーザー証明書の管理] を開きます。 クライアント証明書は、現在のユーザー\Personal\Certificates にインストールされます。

クライアント証明書のインストール

各コンピューターには、認証のためにクライアント証明書が必要です。 クライアント証明書がまだローカル コンピューターにインストールされていない場合は、次の手順を使用してインストールできます。

- クライアント証明書を見つけます。 クライアント証明書の詳細については、「クライアント証明書のインストール」を参照してください。

- クライアント証明書をインストールします。 通常は、証明書ファイルをダブルクリックし、(必要に応じて) パスワードを指定すると、これを行うことができます。

構成ファイルを表示する

VPN クライアント プロファイル構成パッケージには、特定のフォルダーが含まれています。 フォルダー内のファイルには、クライアント コンピューターで VPN クライアント プロファイルを構成するために必要な設定が含まれています。 このファイルとそれに含まれる設定は、VPN ゲートウェイと、VPN ゲートウェイで使用するように設定されている認証とトンネルの種類に固有のものです。

生成した VPN クライアント プロファイル構成パッケージを見つけて解凍します。 証明書認証と OpenVPN の場合、AzureVPN フォルダーを確認します。 azurevpnconfig.xml ファイルを見つけます。 このファイルには、VPN クライアント プロファイルの構成に使用する設定が含まれています。

ファイルが表示されない場合は、次の項目を確認します。

- OpenVPN トンネルの種類を使用するように VPN ゲートウェイが構成されていることを確認します。

- Microsoft Entra 認証を使用している場合は、AzureVPN フォルダーがない可能性があります。 代わりに、 Microsoft Entra ID の構成に関する記事を参照してください。

Azure VPN クライアントをダウンロードする

次のいずれかのリンクを使用して、最新バージョンの Azure VPN クライアント インストール ファイルをダウンロードします。

- クライアント インストール ファイルを使用してインストールする: https://aka.ms/azvpnclientdownload。

- クライアント コンピューターにサインインしたときに直接インストールする: Microsoft Store。

Azure VPN クライアントを各コンピューターにインストールします。

Azure VPN クライアントにバックグラウンドで実行するためのアクセス許可があることを確認してください。 手順については、Windows バックグラウンド アプリに関するページを参照してください。

インストールされているクライアントのバージョンを確認するには、Azure VPN クライアントを開きます。 クライアントの下部に移動し、[...] -> [? ヘルプ] をクリックします。 右側のウィンドウで、クライアントのバージョン番号を確認できます。

Azure VPN クライアント プロファイルを構成する

Azure VPN クライアントを開きます。

ページの左下の + を選択した後、[インポート] を選択します。

ウィンドウで、azurevpnconfig.xml ファイルに移動します。 ファイルを選び、[開く] を選びます。

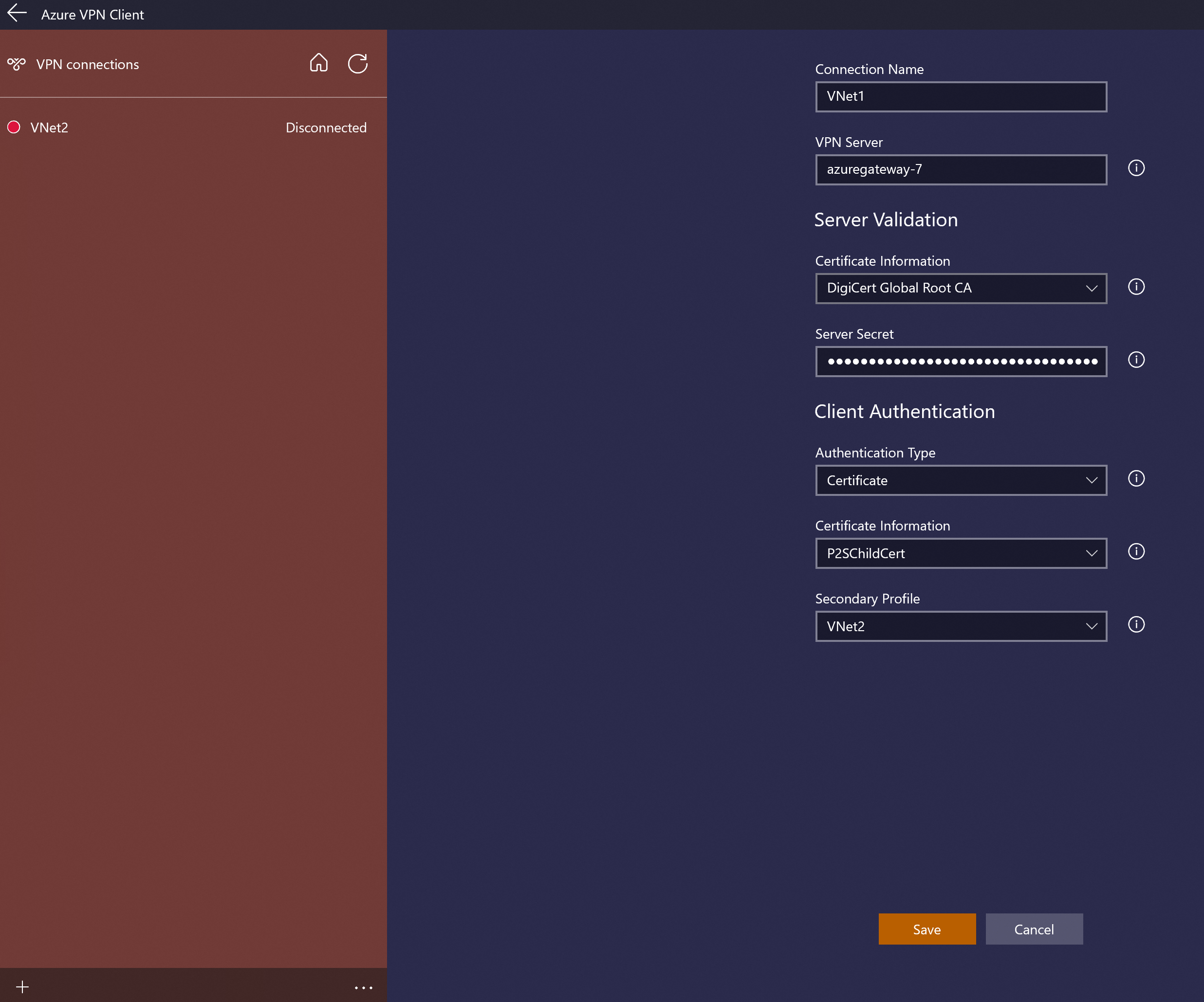

クライアント プロファイル ページでは、設定の多くが既に指定されていることに注目してください。 インポートした VPN クライアント プロファイル パッケージには、事前構成済みの設定が含まれています。 ほとんどの設定は既に指定されていますが、クライアント コンピューターに固有の設定を構成する必要があります。

[証明書情報] ドロップダウンから、子証明書 (クライアント証明書) の名前を選択します。 たとえば、P2SChildCert です。 セカンダリ プロファイルを選択することもできます (必要に応じて)。 この演習では、[なし] を選びます。

[証明書情報] ドロップダウンにクライアント証明書が表示されない場合は、取り消して、問題を解決してから続行する必要があります。 次のいずれかが問題の原因として考えられます。

- クライアント証明書がクライアント コンピューターのローカルにインストールされていません。

- ローカル コンピューターにまったく同じ名前の複数の証明書がインストールされています (テスト環境によく見られます)。

- 子証明書が壊れています。

インポートが検証 (エラーなしでインポート) されたら、[保存] を選択します。

左側のペインで [VPN 接続] を探し、[接続] を選択します。

Azure VPN クライアントのオプション設定

以下のセクションでは、Azure VPN クライアントで使用できるオプションの構成設定について説明します。

セカンダリ プロファイル

Azure VPN クライアントは、クライアント プロファイルの高可用性を提供します。 セカンダリ クライアント プロファイルを追加すると、VPN にアクセスするための、より回復性がある方法がクライアントで得られます。 リージョンの停止や、プライマリ VPN クライアント プロファイルへの接続失敗が発生した場合、Azure VPN クライアントでは、中断を起こさずにセカンダリ クライアント プロファイルに自動接続します。

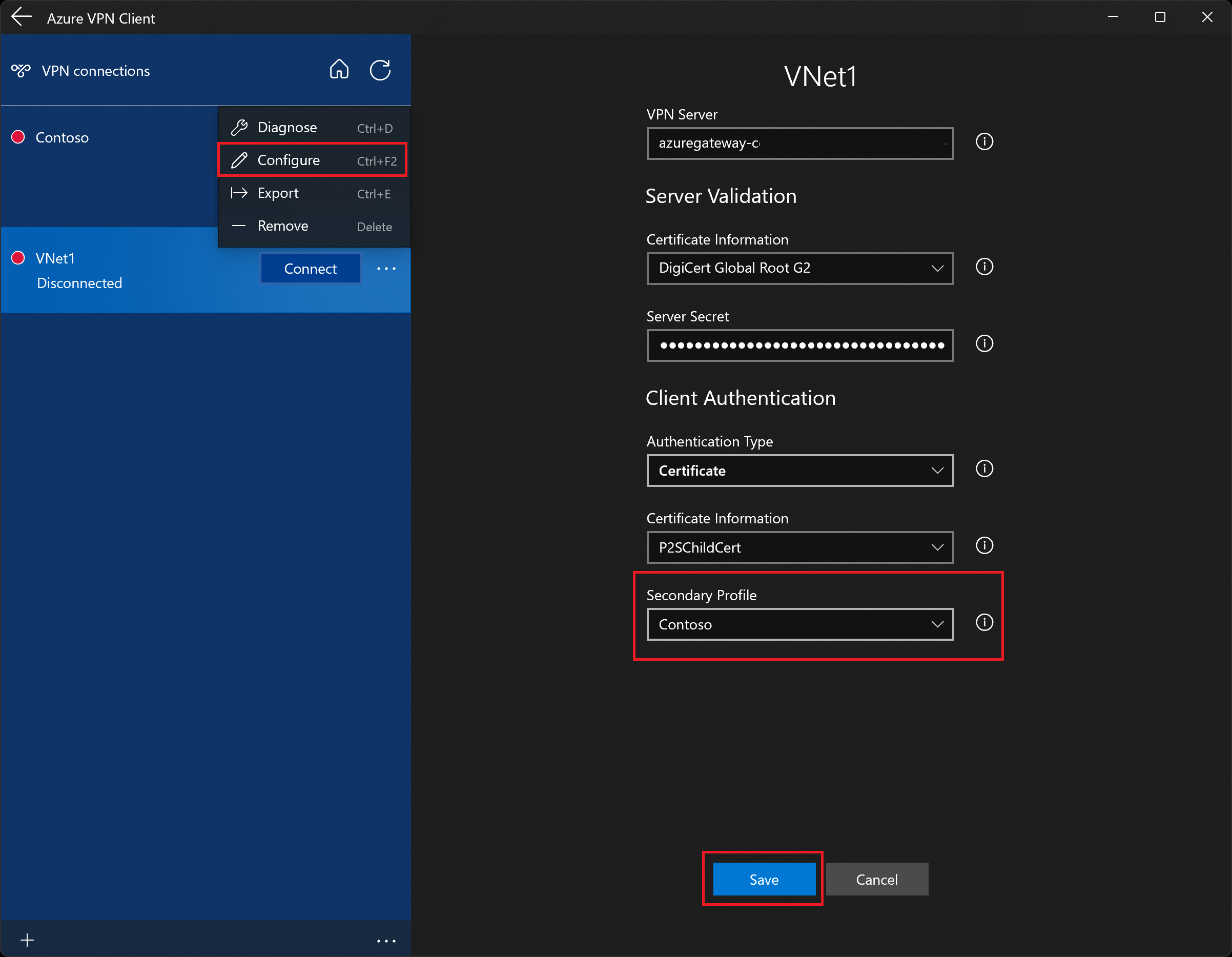

この機能には、Azure VPN クライアント バージョン 2.2124.51.0 以降が必要です。 この例では、既存のプロファイルにセカンダリ プロファイルを追加します。

この例の設定を使用すると、クライアントが VNet1 に接続できない場合、中断を引き起こすことなく自動的に Contoso に接続します。

Azure VPN クライアントに別の VPN クライアント プロファイルを追加します。 この例では、VPN クライアント プロファイル ファイルをインポートし、Contoso への接続を追加しました。

次に、VNet1 プロファイルに移動し、[...]、[構成] の順にクリックします。

[セカンダリ プロファイル] ドロップダウンから、Contoso のプロファイルを選択します。 次に、設定を保存します。

カスタム設定: DNS とルーティング

追加の DNS サーバー、カスタム DNS、強制トンネリング、カスタム ルート、その他の設定などのオプションの構成設定を使用して Azure VPN クライアントを構成できます。 使用可能な設定と構成手順の説明については、Azure VPN クライアントのオプション設定に関するページを参照してください。

次のステップ

引き続き、追加のサーバーや接続の設定を行います。 「ポイント対サイトの構成の手順」を参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示