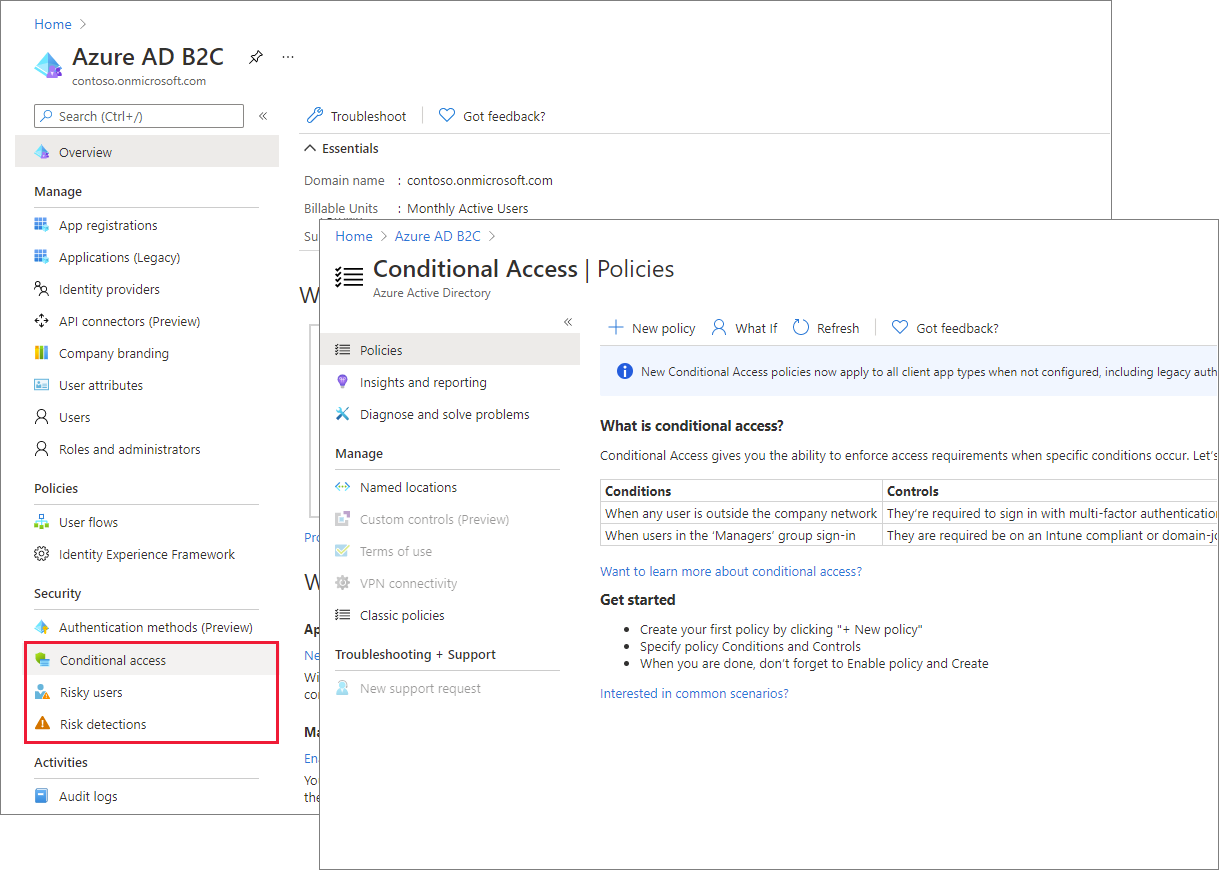

Azure AD B2C における Identity Protection と条件付きアクセス

Microsoft Entra ID Protection と条件付きアクセスを使用して、Azure Active Directory B2C (Azure AD B2C) のセキュリティを強化しましょう。 Azure AD B2C テナントには、危険なユーザーや危険なサインインなど、Identity Protection のリスク検出機能が自動的に検出されて表示されます。 それらのリスク検出を使用してアクションを決定したり組織のポリシーを適用したりする条件付きアクセス ポリシーを作成することができます。 Azure AD B2C アプリケーションの所有者は、こうした機能を組み合わせて、危険な認証やアクセス ポリシーをより厳しく管理することができます。

既に Microsoft Entra ID で Identity Protection と条件付きアクセスを使ったことがあれば、Azure AD B2C でも同じようにこれらの機能を使用できます。両者には、若干の違いもありますが、その点については、この記事でご説明しています。

注意

危険なサインインのポリシーを作成するには、Azure AD B2C Premium 2 が必要です。 Premium P1 のテナントでは、場所、アプリケーション、ユーザーベース、またはグループベースのポリシーに基づいてポリシーを作成できます。 詳細については、「Azure AD B2C 価格レベルを変更する」を参照してください。

Azure AD B2C における Identity Protection と条件付きアクセスの利点

条件付きアクセス ポリシーと Identity Protection のリスク検出とを組み合わせると、危険な認証に対して適切なポリシー アクションで対応することができます。

- アプリや顧客ベースの認証リスクをこれまでにないレベルまで可視化。 Microsoft Entra ID と Microsoft アカウントに対する認証は毎月数十億件にも上ります。それらの認証からのシグナルにより、リスク検出アルゴリズムは、ローカルのコンシューマーや一般ユーザーの認証のリスクを低、中、高に分けてフラグを設定します。

- 独自のアダプティブ認証を構成することによってリスクに自動的に対応。 特定のアプリケーションにアクセスする、特定のユーザーのグループには、多要素認証 (MFA) と同様、第 2 の認証要素の提供を求めることができます。 または、検出されたリスク レベルに基づいてアクセスをブロックすることもできます。 最終的なエンドユーザー エクスペリエンスは、Azure AD B2C の他のエクスペリエンスと同様、組織の考えや方針、ブランドによってカスタマイズすることができます。 アクセスを得られなかったユーザーに、リスクを軽減する他の手段を表示することもできます。

- 場所、グループ、アプリに基づいてアクセスを制御。 リスクに基づく状況以外でも、条件付きアクセスを使用して制御できます。 たとえば、特定のアプリにアクセスする顧客に MFA を求めたり、指定された地域からのアクセスをブロックしたりすることができます。

- Azure AD B2C のユーザー フローや Identity Experience Framework のカスタム ポリシーと連携。 既にあるカスタマイズしたエクスペリエンスを使用し、条件付きアクセスと連携させる必要のある制御を追加します。 アクセス権を付与するための高度なシナリオを実現することもできます (ナレッジベースのアクセス、独自に選んだ MFA プロバイダーなど)。

機能の相違と制限

通常、Azure AD B2C における Identity Protection と条件付きアクセスは、Microsoft Entra ID での場合と同じように機能しますが、次の例外があります:

Microsoft Defender for Cloud は、Azure AD B2C では使用できません。

Azure AD B2C テナントの ROPC サーバー間フローでは、Identity Protection と条件付きアクセスはサポートされません。

Azure AD B2C テナントでは、ID 保護のリスク検出は、Google や Facebook などのローカル ID とソーシャル ID の両方で利用できます。 ソーシャル ID の場合、条件付きアクセスをアクティブにする必要があります。 ソーシャル アカウントの資格情報は外部の ID プロバイダーによって管理されているため、検出が制限されます。

Azure AD B2C テナントで利用できるのは、Identity Protection のリスク検出のサブセットです。 ID 保護によるリスクの調査およびユーザー フローへの条件付きアクセスの追加に関する記事をご覧ください。

Azure AD B2C テナントでは、条件付きアクセスのデバイス コンプライアンス機能は利用できません。

ユーザー フローやカスタム ポリシーに条件付きアクセスを統合する

Azure AD B2C では、組み込みのユーザー フローから条件付きアクセスの条件をトリガーすることができます。 カスタム ポリシーに条件付きアクセスを組み込むこともできます。 B2C ユーザー フローの他の部分と同様、エンドユーザー エクスペリエンスのメッセージングも、組織の考えやブランド、リスクを軽減する代替手段に応じてカスタマイズすることができます。 ユーザー フローへの条件付きアクセスの追加に関する記事をご覧ください。

Microsoft Graph API

Azure AD B2C の条件付きアクセス ポリシーは、Microsoft Graph API で管理することもできます。 詳細については、条件付きアクセスに関するドキュメントおよび Microsoft Graph 操作に関する記事をご覧ください。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示