重要

2025 年 5 月 1 日より、Azure AD B2C は新規のお客様向けに購入できなくなります。 詳細については、FAQ を参照してください。

Identity Protection は、Azure AD B2C テナントの継続的なリスク検出を提供します。 これにより、組織は ID ベースのリスクを検出、調査し、修復できます。 Identity Protection には、Azure AD B2C テナントの ID リスクを調査するために使用できるリスク レポートが付属しています。 この記事では、リスクを調査して軽減する方法について説明します。

概要

Azure AD B2C Identity Protection には、2 つのレポートが用意されています。 "危険なユーザー" レポートでは、管理者は、危険にさらされているユーザーと検出の詳細を確認できます。 リスク検出レポートには、種類、同時にトリガーされたその他のリスク、サインイン試行の場所など、各リスク検出に関する情報が表示されます。

各レポートは、レポートの上部に表示されている期間のすべての検出の一覧と共に起動します。 レポートは、レポートの上部にあるフィルターを使用してフィルター処理できます。 管理者は、データをダウンロードするか、MS Graph API と Microsoft Graph PowerShell SDK を使用してデータを継続的にエクスポートするかを選択できます。

サービスの制限と考慮事項

Identity Protection を使用する場合は、次の点を考慮してください。

- Identity Protection は既定でオンになっています。

- Identity Protection は、ローカル ID と、Google や Facebook などのソーシャル ID の両方で使用できます。 ソーシャル ID の場合は、条件付きアクセスをアクティブにする必要があります。 ソーシャル アカウントの資格情報は外部 ID プロバイダーによって管理されるため、検出は制限されます。

- Azure AD B2C テナントでは、 Microsoft Entra ID Protection のリスク検出 のサブセットのみを使用できます。 Azure AD B2C では、次のリスク検出がサポートされています。

| リスク検出の種類 | 説明 |

|---|---|

| 通常とは異なる移動 | ユーザーの最近のサインインに基づき特殊と判断された場所からのサインイン。 |

| 匿名 IP アドレス | 匿名の IP アドレスからのサインイン (例: Tor Browser、Anonymizer VPN)。 |

| マルウェアにリンクした IP アドレス | マルウェアにリンクした IP アドレスからのサインイン。 |

| 通常とは異なるサインイン プロパティ | 指定されたユーザーで最近観察されていないプロパティを使用したサインイン。 |

| ユーザーに対するセキュリティ侵害を管理者が確認しました | 管理者は、ユーザーが侵害されたことを示しています。 |

| パスワード スプレー | パスワード スプレー攻撃を使用したサインイン。 |

| Microsoft Entra の脅威インテリジェンス | Microsoft の内部および外部の脅威インテリジェンス ソースが既知の攻撃パターンを特定しました。 |

価格階層

Azure AD B2C Premium P2 は、一部の Identity Protection 機能に必要です。 必要に応じて、 Azure AD B2C の価格レベルを Premium P2 に変更します。 次の表は、Identity Protection の機能と必要な価格レベルをまとめたものです。

| 特徴 | P1 | P2 |

|---|---|---|

| 危険なユーザー レポート | ✓ | ✓ |

| 危険なユーザーに関するレポートの詳細 | ✓ | |

| リスクの高いユーザーから修復の報告 | ✓ | ✓ |

| リスク検出レポート | ✓ | ✓ |

| リスク検出レポートの詳細 | ✓ | |

| レポートのダウンロード | ✓ | ✓ |

| MS Graph API アクセス | ✓ | ✓ |

[前提条件]

- ユーザーが サインアップしてアプリケーションにサインインできるように、ユーザー フローを作成します。

- Web アプリケーションを登録します。

- 「Active Directory B2C でのカスタム ポリシーの概要」の手順を完了してください。 このチュートリアルでは、Azure AD B2C テナント構成を使用するようにカスタム ポリシー ファイルを更新する方法について説明します。

- Web アプリケーションを登録します。

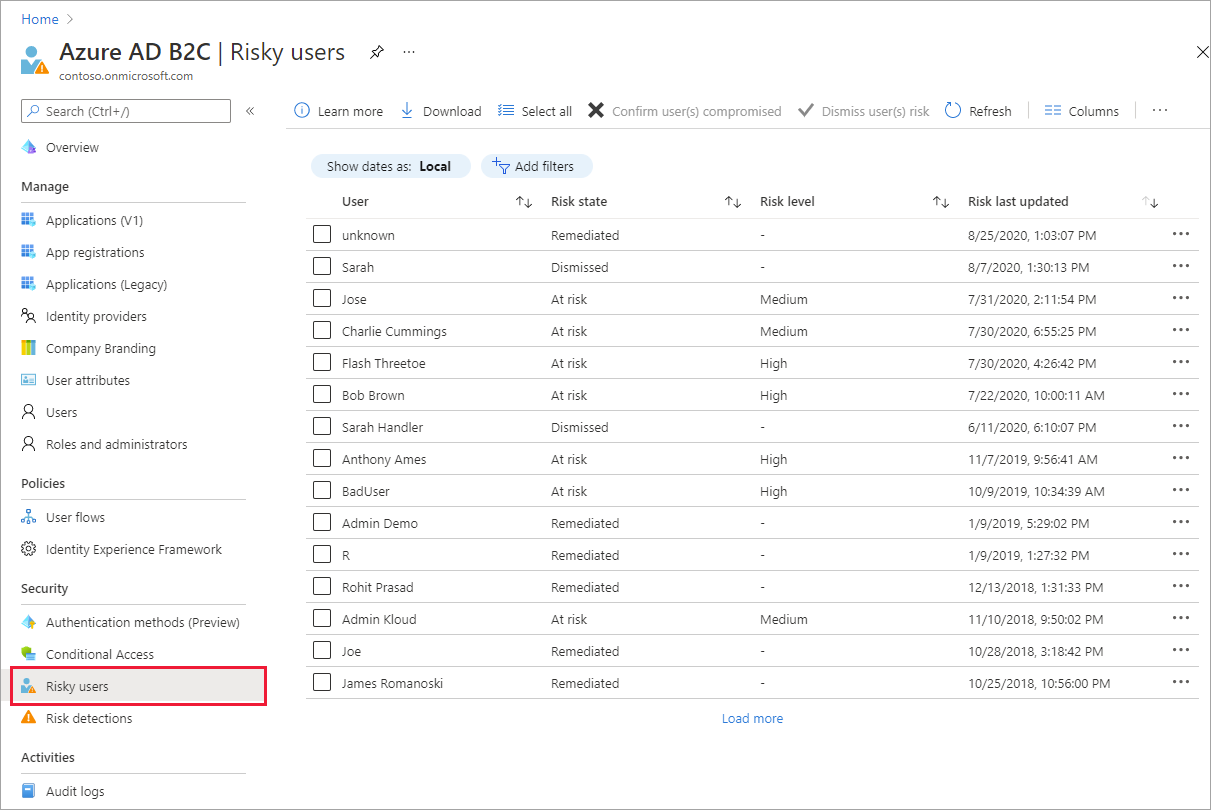

危険性の高いユーザーを調査する

危険なユーザー レポートによって提供される情報を使用して、管理者は、以下を見つけることができます。

- どのユーザーが危険な状態になっているか、およびそのリスクが修復されたか無視されたかを確認できるリスクの状態

- 検出の詳細

- すべての危険なサインインの履歴

- リスクの履歴

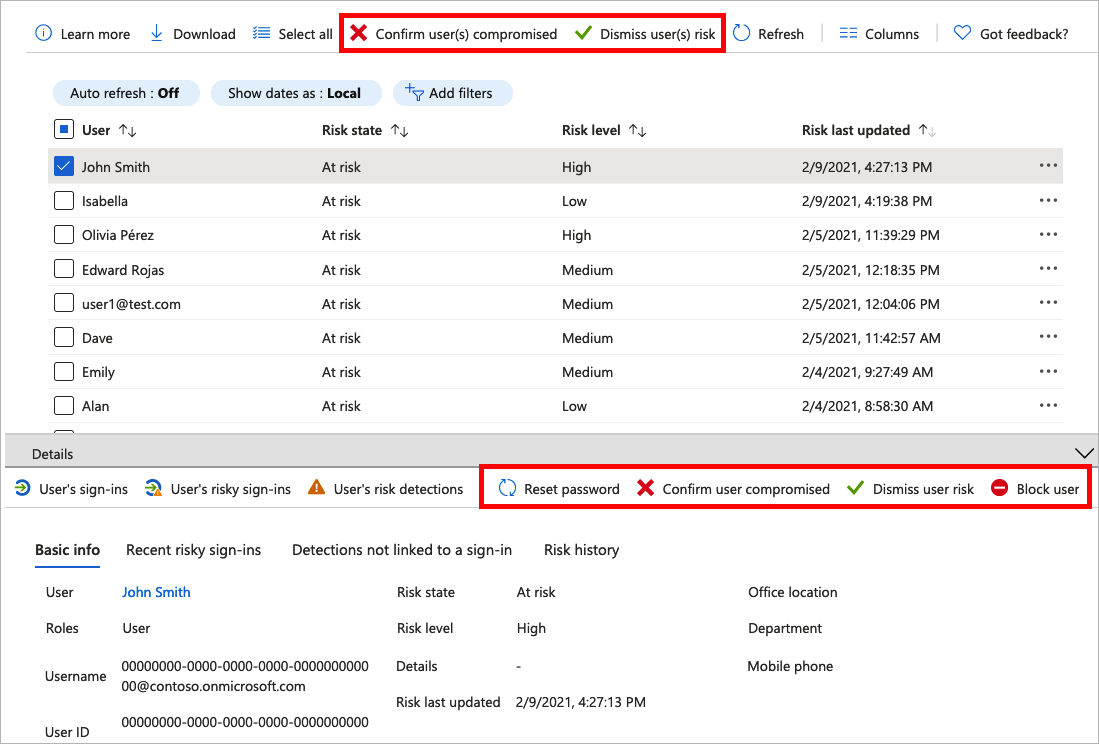

管理者は、これらのイベントに対してアクションを実行することを選択できます。 管理者は、以下を実行することを選択できます。

- ユーザー パスワードをリセットする

- ユーザーの侵害を確認する

- ユーザー リスクを無視する

- ユーザーによるサインインをブロックする

- Azure ATP を使用してさらに調査する

管理者は、Azure portal でユーザーのリスクを無視するか、Microsoft Graph API の [ユーザー リスクを無視する] を使用してプログラムでユーザーのリスクを無視するかを選択できます。 ユーザーのリスクを無視するには、管理者特権が必要です。 リスクの修復は、リスクのあるユーザーまたはユーザーに代わって管理者が実行できます (パスワードのリセットなど)。

危険なユーザー レポート内の移動

Azure portal にサインインします。

複数のテナントにアクセスできる場合、上部のメニューの [設定] アイコンを選択し、[ディレクトリとサブスクリプション] メニューからお使いの Azure AD B2C テナントに切り替えます。

Azure サービスで、Azure AD B2C を選択します。 または、検索ボックスを使用して Azure AD B2C を検索して選択します。

[セキュリティ] で [危険なユーザー] を選択します。

個々のエントリを選択すると、検出の下に [詳細] ウィンドウが展開されます。 詳細ビューで、管理者は、各検出を調査してアクションを実行できます。

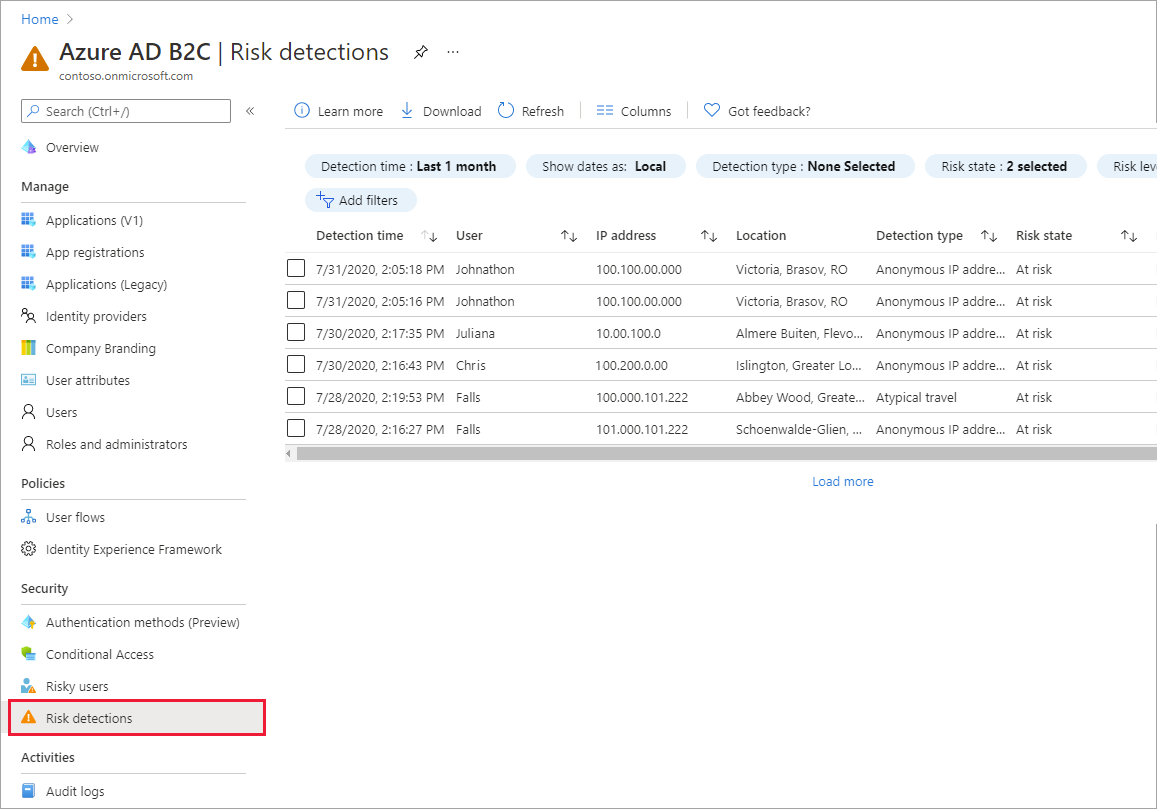

リスク検出レポート

リスク検出レポートには、最長で過去 90 日間 (3 か月) のフィルター可能なデータが含まれています。

リスク検出レポートによって提供される情報を使用して、管理者は、以下を見つけることができます。

- 各リスク検出についての種類を含む情報

- 同時にトリガーされたその他のリスク。

- サインインが試行された場所。

管理者は、ユーザーのリスク レポートまたはサインイン レポートに戻り、収集された情報に基づいてアクションを実行できます。

リスク検出レポート内の移動

Azure portal で、 [Azure AD B2C] を検索して選択します。

[セキュリティ] で、[リスク検出] を選択します。