重要

2025 年 5 月 1 日より、Azure AD B2C は新規のお客様向けに購入できなくなります。 詳細については、FAQ を参照してください。

このチュートリアルでは、Azure Active Directory B2C (Azure AD B2C) と Experian CrossCore (ユーザー識別を検証するサービス) を統合する方法について説明します。 サインアップ時にユーザーから提供された情報に基づいてリスク分析を行います。 CrossCore を使用すると、ユーザーはサインインするかしないかを選択できます。

Experian ソリューション、サービスなどについて詳しくは、こちらをご覧ください。

このチュートリアルでは、CrossCore リスク分析で次の属性を使用できます。

- 電子メール

- IP アドレス

- 名前

- ミドルネーム

- 名字

- 住所

- 市区町村

- 州または省

- 郵便番号

- 国または地域

- 電話番号

[前提条件]

作業を開始するには、以下が必要です。

- Microsoft Entra サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得できます

- Azure サブスクリプションにリンクされた Azure AD B2C テナント

シナリオの説明

Experian 統合には、次のコンポーネントが含まれています。

- Azure AD B2C: ユーザー資格情報を検証する承認サーバー (ID プロバイダー (IdP) とも呼ばれます)

- Experian CrossCore: サービスはユーザーから入力を受け取り、その ID を検証します

- カスタム REST API: Azure AD B2C と CrossCore の統合が実装されます

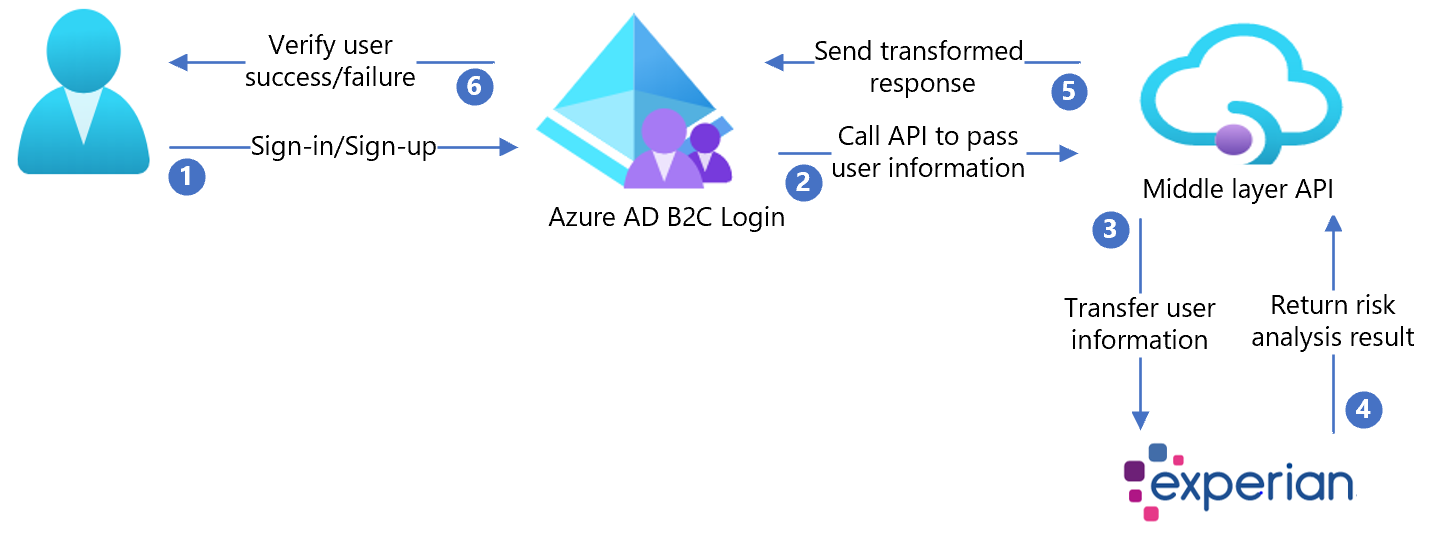

次のアーキテクチャ図は、実装を示しています。

- ユーザーはサインイン ページに到着し、新しいアカウントを作成して、情報を入力します。 Azure AD B2C はユーザー属性を収集します。

- Azure AD B2C は中間層 API を呼び出し、ユーザー属性を渡します。

- 中間層 API は、ユーザー属性を収集し、Experian CrossCore 対応形式に変換します。 次に、Experian CrossCore に送信します。

- Experian は、リスク分析に基づいてユーザー識別を検証する情報を使用します。 次に、結果を中間層 API に返します。

- 中間層 API は情報を処理し、JSON 形式で関連情報を Azure AD B2C に送信します。

- Azure AD B2C は、中間層 API から情報を受信します。 エラーが発生すると、エラー メッセージが表示されます。 成功すると、ユーザーは認証され、ディレクトリに書き込まれます。

Experian を使用してオンボードする

- Experian アカウントを作成します。 作業を開始するには、 Experian に移動し、連絡先フォームの下部までスクロールします。

- アカウントが作成されると、API 構成の情報を受け取ります。 以降のセクションでは、プロセスを続行します。

Experian を使用して Azure AD B2C を構成する

API をデプロイする

- パートナー統合を Azure サービスにデプロイする: /CrossCoreIntegrationApi.sln に移動します。

- Visual Studio からコードを発行します。

注

展開されたサービス URL を使用して、必要な設定で Microsoft Entra ID を構成します。

クライアント証明書を展開する

Experian API 呼び出しは、Experian によって提供されるクライアント証明書によって保護されます。

- プライベート クライアント証明書の指示に従います。

- 証明書を Azure App Service にアップロードします。

サンプル ポリシーには、次の 2 つの手順があります。

- 証明書をアップロードします。

- 証明書の拇印を使用して

WEBSITE_LOAD_ROOT_CERTIFICATESキーを設定します。

API を構成する

アプリケーション設定は、 Azure の App Service で構成できます。 リポジトリにチェックインせずに設定を構成するには、このメソッドを使用します。

REST API に次のアプリケーション設定を指定します。

| アプリケーションの設定 | 情報源 | 注記 |

|---|---|---|

| CrossCoreConfig:テナントID | Experian アカウントの構成 | なし |

| CrossCoreConfig:OrgCode (英語) | Experian アカウントの構成 | なし |

| CrossCore:Apiエンドポイント | Experian アカウントの構成 | なし |

| CrossCore:クライアント参照 | Experian アカウントの構成 | なし |

| CrossCore:ModelCode (モデルコード) | Experian アカウントの構成 | なし |

| クロスコア:オルグコード | Experian アカウントの構成 | なし |

| CrossCore:署名鍵 | Experian アカウントの構成 | なし |

| CrossCore:テナントID | Experian アカウントの構成 | なし |

| CrossCore:証明書拇印 | Experian 証明書 | なし |

| BasicAuth:ApiUsername (英語) | API のユーザー名を定義する | ExtId 設定で使用されます |

| BasicAuth:ApiPassword(英語) | API のパスワードを定義する | ExtId 設定で使用されます |

API ポリシー キーを作成する

次の 2 つのポリシー キーを作成するには、 カスタム ポリシー スターター パック を参照してください。

- API ユーザー名

- HTTP 基本認証用に定義した API パスワード

注

後で、ポリシーを構成するためのキーが必要になります。

構成値を置き換える

パートナー統合 カスタム ポリシーで、次のプレースホルダーを見つけて、インスタンスの対応する値に置き換えます。

| プレースホルダー | 値に置き換える | 例 |

|---|---|---|

| {your_tenant_name} | テナントの短い名前 | yourtenant.onmicrosoft.com の "yourtenant" |

| {your_trustframeworkbase_policy} | TrustFrameworkBase ポリシーの Azure AD B2C の名前 | B2C_1A_experian_TrustFrameworkBase |

| {your_tenant_IdentityExperienceFramework_appid} | Azure AD B2C テナントで構成された IdentityExperienceFramework アプリのアプリ ID | 00001111-AAAA-2222-BBBB-3333CCCCC4444 |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | Azure AD B2C テナントで構成された ProxyIdentityExperienceFramework アプリのアプリ ID | 00001111-AAAA-2222-BBBB-3333CCCCC4444 |

| {your_tenant_extensions_appid} | テナント ストレージ アプリケーションのアプリ ID | 00001111-AAAA-2222-BBBB-3333CCCCC4444 |

| {あなたのテナント拡張アプリオブジェクトID} | テナント ストレージ アプリケーションのオブジェクト ID | aaaaaa-0000-1111-2222-bbbbbbbbbb |

| {your_api_username_key_name} | APIポリシーキーを作成する際に作成されたユーザー名キー名 | B2C_1A_RestApiUsername |

| {your_api_password_key_name}(APIのパスワードキー名) | 「API ポリシー キーを作成する」で作成したパスワード キー名 | B2C_1A_RestApiPassword |

| {your_app_service_URL} | 設定した App Service URL | https://yourapp.azurewebsites.net |

Azure AD B2C ポリシーを構成する

Azure AD B2C テナントを設定し、ポリシーを構成する手順については、 カスタム ポリシー スターター パック を参照してください。

注

このサンプル ポリシーは、 Active Directory B2C カスタム ポリシー starterpack/LocalAccounts に基づいています。

ヒント

お客様は、属性コレクション ページに同意通知を追加することをお勧めします。 情報がサード パーティのサービスにアクセスして本人確認を行っていることをユーザーに通知します。

ユーザー フローをテストする

- Azure AD B2C テナントを開き、[ ポリシー ] で [ ユーザー フロー] を選択します。

- 以前に作成した ユーザー フローを選択します。

- ユーザー フローを実行する を選択します。

- アプリケーション: 登録済みのアプリ (JWT など)。

- 応答 URL: リダイレクト URL。

- ユーザー フローを実行する を選択します。

- サインアップ フローを完了し、アカウントを作成します。

- サインアウトします。

- サインイン フローを完了します。

- [続行] を選択する

- CrossCore パズルが表示されます。