重要

2025 年 5 月 1 日より、Azure AD B2C は新規のお客様向けに購入できなくなります。 詳細については、FAQ を参照してください。

このサンプル チュートリアルでは、Azure AD B2C を IDology と統合する方法に関するガイダンスを提供します。 IDologyは、複数のソリューションを提供するID検証および証明プロバイダーです。 このサンプルでは、IDology による ExpectID ソリューションについて説明します。

[前提条件]

作業を開始するには、以下が必要です。

- Azure サブスクリプション。 サブスクリプションがない場合は、無料アカウントを取得できます。

- Azure サブスクリプションにリンクされている Azure AD B2C テナント。

シナリオの説明

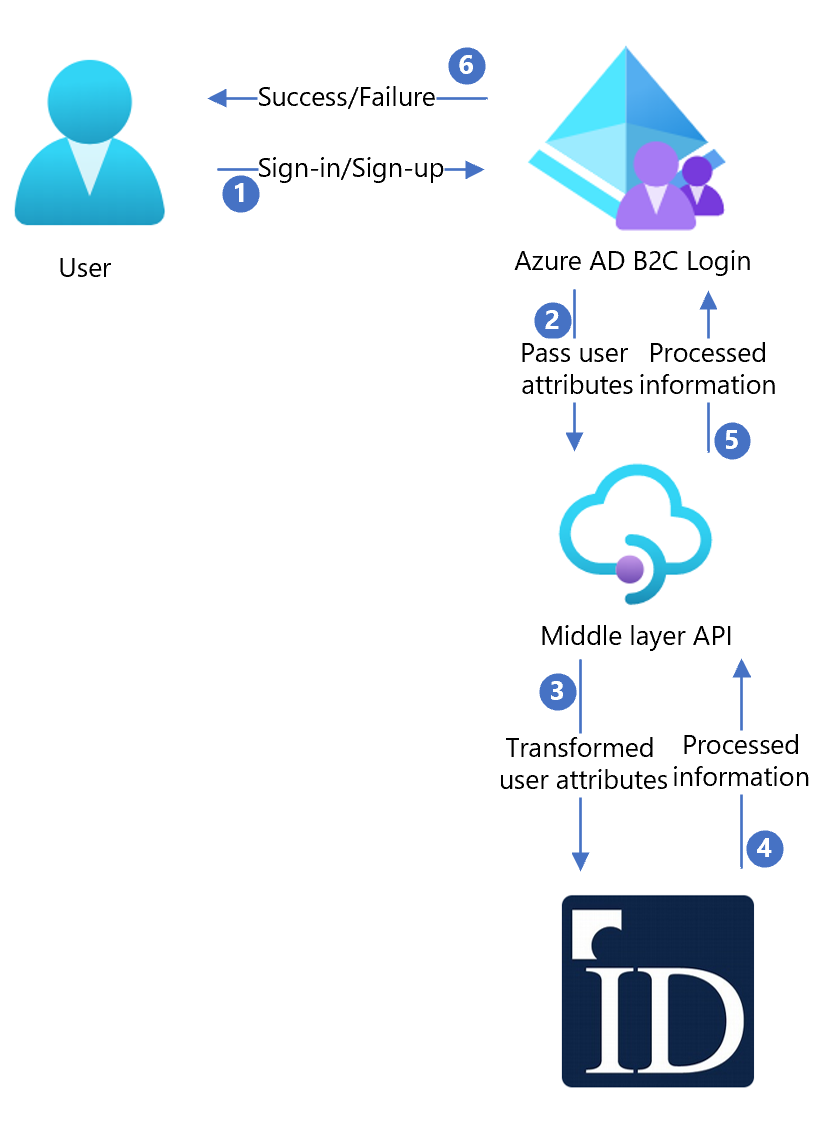

IDology 統合には、次のコンポーネントが含まれます。

- Azure AD B2C – ユーザーの資格情報の検証を担当する承認サーバー。 これは ID プロバイダーとも呼ばれます。

- IDology – IDology サービスは、ユーザーから提供された入力を受け取り、ユーザーの ID を確認します。

- カスタム REST API – この API は、Microsoft Entra ID と IDology サービスの統合を実装します。

次のアーキテクチャ図は、実装を示しています。

| ステップ | 説明 |

|---|---|

| 1 | ユーザーがサインイン ページにアクセスします。 |

| 2 | ユーザーは、サインアップ オプションを選択して新しいアカウントを作成し、ページに情報を入力します。 Azure AD B2C はユーザー属性を収集します。 |

| 3 | Azure AD B2C は中間層 API を呼び出し、ユーザー属性を渡します。 |

| 4 | 中間層APIは、ユーザー属性を収集し、それらをIDOlogyAPIが使用できる形式に変換します。 次に、情報を IDology に送信します。 |

| 5 | IDology は情報を消費して処理し、その結果を中間層 API に返します。 |

| 6 | 中間層 API は情報を処理し、関連情報を Azure AD B2C に送り返します。 |

| 7 | Azure AD B2C は、中間層 API から情報を受け取ります。 失敗応答が表示されている場合は、ユーザーにエラーメッセージが表示されます。 Success レスポンスが表示されている場合、ユーザーは認証され、ディレクトリに書き込まれます。 |

注

Azure AD B2C では、お客様にステップアップ認証の実行を依頼することもできますが、このシナリオはこのチュートリアルの範囲外です。

IDology を使用してオンボードする

IDologyにはさまざまなソリューションがあり、 こちらで見つけることができます。 このサンプルでは、ExpectID を使用します。

IDology アカウントを作成するには、 IDology にお問い合わせください。

アカウントが作成されると、API設定に必要な情報を受け取ります。 次のセクションでは、プロセスについて説明します。

Azure AD B2C との統合

パート 1 - API をデプロイする

指定された API コードを Azure サービスにデプロイします。 コードは、次の 手順に従って Visual Studio から発行できます。

必要な設定で Microsoft Entra ID を構成するには、デプロイされたサービスの URL が必要です。

パート 2 - API を構成する

アプリケーション設定は、 Azure の App Service で構成できます。 この方法を使用すると、設定をリポジトリにチェックインせずに安全に構成できます。 REST API に次の設定を指定する必要があります。

| アプリケーションの設定 | 情報源 | 注記 |

|---|---|---|

| IdologySettings:ApiUsername (英語) | IDology アカウントの構成 | |

| IdologySettings:ApiPassword (英語) | IDology アカウントの構成 | |

| WebApiSettings:Apiユーザー名 | API のユーザー名を定義する | ExtId 設定で使用されます |

| WebApiSettings:ApiPassword | API のパスワードを定義する | ExtId 設定で使用されます |

パート 3 - API ポリシー キーの作成

このドキュメントに従って、API ユーザー名用と、上記で定義した API パスワード用の 2 つのポリシー キーを作成します。

サンプル・ポリシーでは、次のキー名を使用します。

- B2C_1A_RestApiUsername

- B2C_1A_RestApiPassword

パート 4 - Azure AD B2C ポリシーを構成する

このドキュメントに従って、LocalAccounts スターター パックをダウンロードし、Azure AD B2C テナントのポリシーを構成します。 「 カスタムポリシーのテスト 」セクションを完了するまで、指示に従います。

2 つのサンプル ポリシーを ここからダウンロードします。

次の 2 つのサンプル ポリシーを更新します。

両方のポリシーを開きます。

セクション

Idology-ExpectId-APIで、ServiceUrlメタデータ項目を上記でデプロイした API の場所で更新します。yourtenantを Azure AD B2C テナントの名前に置き換えます。 たとえば、Azure AD B2C テナントの名前がcontosotenantの場合は、yourtenant.onmicrosoft.comのすべてのインスタンスをcontosotenant.onmicrosoft.comに置き換えます。

TrustFrameworkExtensions.xmlファイルを開きます。

要素 [

<TechnicalProfile Id="login-NonInteractive">] を見つけます。IdentityExperienceFrameworkAppIdの両方のインスタンスを、前に作成した IdentityExperienceFramework アプリケーションのアプリケーション ID に置き換えます。ProxyIdentityExperienceFrameworkAppIdの両方のインスタンスを、前に作成した ProxyIdentityExperienceFramework アプリケーションのアプリケーション ID に置き換えます。

手順 1 で Azure AD B2C に以前にアップロードした SignInorSignUp.xml と TrustFrameworkExtensions.xml を、2 つの更新されたサンプル ポリシーに置き換えます。

注

ベスト プラクティスとして、属性コレクション ページで同意通知を追加することをお勧めします。 ID 検証のために情報がサードパーティのサービスに送信されることをユーザーに通知します。

ユーザー フローをテストする

Azure AD B2C テナントを開き、 [ポリシー] で [ ユーザー フロー] を選択します。

以前に作成した ユーザー フローを選択します。

[ ユーザー フローの実行 ] を選択し、設定を選択します。

アプリケーション - 登録済みのアプリを選択します (サンプルは JWT)。

返信URL - リダイレクトURLを選択します。

ユーザー フローを実行する を選択します。

サインアップ フローを実行し、アカウントを作成します。

サインアウトします。

サインイン フローを実行します。

「続ける」と入力すると、IDologyパズルが表示されます。

次のステップ

詳細については、次の記事を参照してください。