重要

2025 年 5 月 1 日より、Azure AD B2C は新規のお客様向けに購入できなくなります。 詳細については、FAQ を参照してください。

このチュートリアルでは、Azure Active Directory B2C (Azure AD B2C) 認証を Zscaler Private Access (ZPA) と統合する方法について説明します。 ZPA は、仮想プライベート ネットワーク (VPN) のオーバーヘッドやセキュリティ 上のリスクを伴わずに、ポリシーベースのセキュリティで保護されたプライベート アプリケーションと資産へのアクセスです。 Zscaler のセキュリティで保護されたハイブリッド アクセスは、Azure AD B2C と組み合わせると、コンシューマー向けアプリケーションの攻撃対象領域を減らします。

詳細情報: Zscaler に移動し、[製品] と [ソリューション]、[製品] の順に選択します。

[前提条件]

開始する前に、次のものが必要です。

- Azure サブスクリプション

- お持ちでない場合は、Azure 無料アカウントを取得できます

- Azure サブスクリプションにリンクされた Azure AD B2C テナント

- ZPA サブスクリプション

シナリオの説明

ZPA 統合には、次のコンポーネントが含まれています。

- Azure AD B2C - ユーザー資格情報を検証する ID プロバイダー (IdP)

-

ZPA - ゼロ トラスト アクセスを適用して Web アプリケーションをセキュリティで保護する

- 「ゼロ トラストの定義」を参照してください

- Web アプリケーション - サービス ユーザーアクセスをホストします

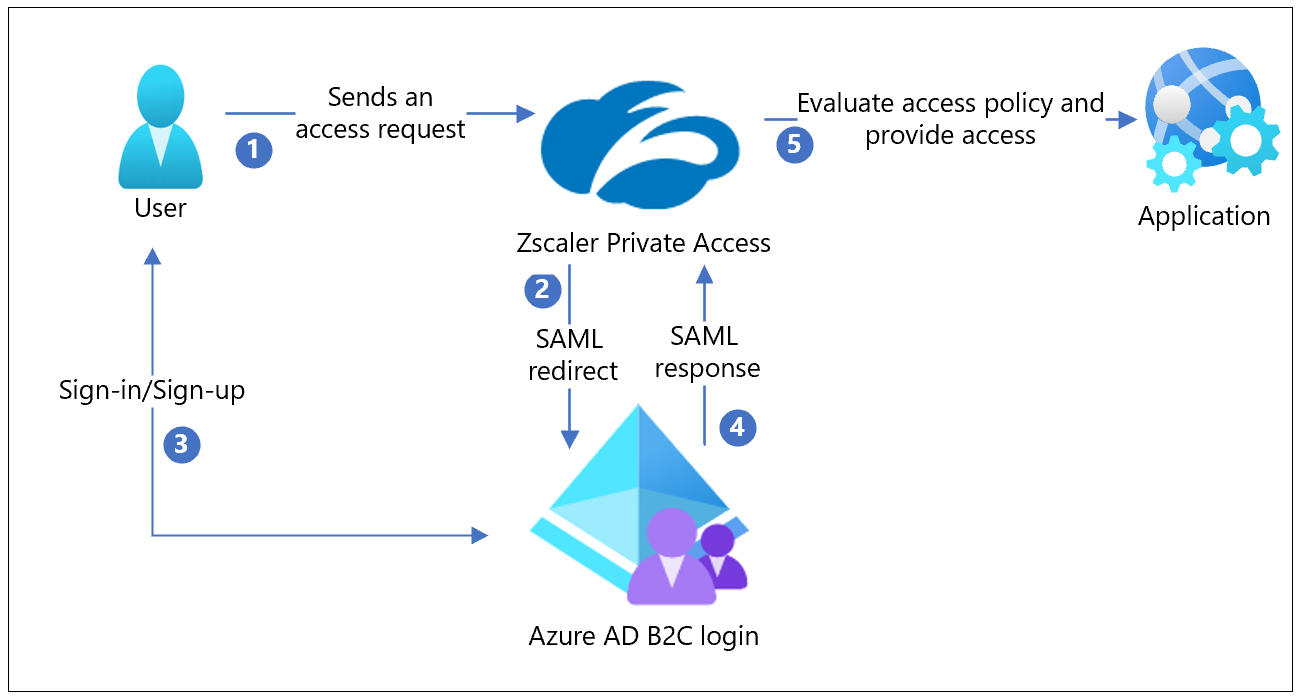

次の図は、ZPA と Azure AD B2C の統合方法を示しています。

- ユーザーが ZPA ポータルまたは ZPA ブラウザー アクセス アプリケーションに到着し、アクセスを要求する

- ZPA はユーザー属性を収集します。 ZPA は、Azure AD B2C サインイン ページへの SAML リダイレクトを実行します。

- 新しいユーザーがサインアップし、アカウントを作成します。 現在のユーザーは資格情報でサインインします。 Azure AD B2C はユーザー ID を検証します。

- Azure AD B2C は、SAML アサーションを使用してユーザーを ZPA にリダイレクトし、ZPA が検証します。 ZPA はユーザー コンテキストを設定します。

- ZPA はアクセス ポリシーを評価します。 要求が許可されているか、許可されていません。

ZPA にオンボードする

このチュートリアルでは、ZPA がインストールされ、実行されていることを前提としています。

ZPA の使用を開始するには、「help.zscaler.com for Step-by-Step Configuration Guide for ZPA」を参照してください。

ZPA と Azure AD B2C の統合

Azure AD B2C を ZPA 上の IdP として構成する

Azure AD B2C を ZPA 上の IdP として構成します。

詳細については、「 シングル サインオン用の IdP の構成」を参照してください。

ZPA 管理ポータルにサインインします。

[管理>IdP 構成] に移動します。

[ IdP 構成の追加] を選択します。

[ IdP 構成の追加] ウィンドウが表示されます。

![[IdP 構成の追加] ウィンドウの [IdP 情報] タブのスクリーンショット。](media/partner-zscaler/add-idp-configuration.png)

[ IdP 情報 ] タブを選択する

[ 名前 ] ボックスに「 Azure AD B2C」と入力します。

シングル サインオンでユーザーを選択します。

[ ドメイン ] ドロップダウン リストで、IdP に関連付ける認証ドメインを選択します。

[次へ] を選択します。

[ SP メタデータ ] タブを選択します。

[サービス プロバイダーの URL] で、後で使用する値をコピーします。

サービス プロバイダー エンティティ ID で、後で値をユーザーにコピーします。

![[SP メタデータ] タブの [サービス プロバイダー エンティティ ID] オプションのスクリーンショット。](media/partner-zscaler/sp-metadata.png)

[ 一時停止] を選択します。

Azure AD B2C でカスタム ポリシーを構成する

重要

カスタム ポリシーを構成していない場合は、Azure AD B2C でカスタム ポリシーを構成します。

詳細については、「 チュートリアル: Azure Active Directory B2C でユーザー フローとカスタム ポリシーを作成する」を参照してください。

Azure AD B2C で ZPA を SAML アプリケーションとして登録する

登録時に、[ ポリシーのアップロード] で、後で使用するために Azure AD B2C で使用される IdP SAML メタデータ URL をコピーします。

Azure AD B2C でアプリケーションを構成するまで、手順に従います。

手順 4.2 では、アプリ マニフェストのプロパティを更新します

- identifierUris の場合は、コピーしたサービス プロバイダー エンティティ ID を入力します

- samlMetadataUrl の場合は、このエントリをスキップします

- replyUrlsWithType の場合は、コピーしたサービス プロバイダーの URL を入力します

- logoutUrl の場合は、このエントリをスキップします

残りの手順は必要ありません。

Azure AD B2C から IdP SAML メタデータを抽出する

次の形式で SAML メタデータ URL を取得します。

https://<tenant-name>.b2clogin.com/<tenant-name>.onmicrosoft.com/<policy-name>/Samlp/metadata

注

<tenant-name> は Azure AD B2C テナントであり、 <policy-name> は作成したカスタム SAML ポリシーです。

URL は次のようになります: https://safemarch.b2clogin.com/safemarch.onmicrosoft.com/B2C_1A_signup_signin_saml/Samlp/metadata。

- Web ブラウザーを開きます。

- SAML メタデータ URL に移動します。

- ページを右クリックします。

- 名前を付けて保存を選択します。

- 後で使用するために、ファイルをコンピューターに保存します。

ZPA での IdP 構成の完了

IdP 構成を完了するには:

ZPA 管理ポータルに移動します。

[ 管理>IdP 構成] を選択します。

構成した IdP を選択し、[再開] を選択 します。

[ IdP 構成の追加 ] ウィンドウで、[ IdP の作成 ] タブを選択します。

[ IdP メタデータ ファイル] で、保存したメタデータ ファイルをアップロードします。

[ 状態] で、構成が [有効] になっていることを確認します。

保存 を選択します。

![[IdP 構成の追加] ウィンドウの [SAML 属性] の [有効な状態] のスクリーンショット。](media/partner-zscaler/create-idp.png)

ソリューションをテストする

SAML 認証を確認するには、ZPA ユーザー ポータルまたはブラウザー アクセス アプリケーションに移動し、サインアップまたはサインイン プロセスをテストします。