重要

2025 年 5 月 1 日より、Azure AD B2C は新規のお客様向けに購入できなくなります。 詳細については、FAQ を参照してください。

メールとユーザー名に加えて、電話によるサインアップとサインインをローカル アカウント ID プロバイダーに追加することで、テナント全体で電話番号をサインアップ オプションとして有効にできます。 電話によるサインアップとローカル アカウントのサインインを有効にした後、ユーザー フローに電話によるサインアップを追加できます。

ユーザー フローでの電話によるサインアップとサインインの設定には、次の手順が含まれます。

ローカル アカウント ID プロバイダーでテナント全体で電話によるサインアップとサインインを構成して、電話番号をユーザーの ID として受け入れます。

電話によるサインアップをユーザー フローに追加 して、ユーザーが自分の電話番号を使用してアプリケーションにサインアップできるようにします。

回復用メール プロンプト (プレビュー) を有効にして 、ユーザーが電話を持っていないときにアカウントを回復するために使用できるメールを指定できるようにします。

サインアップまたはサインイン フロー中にユーザーに同意情報を表示します。 デフォルトの同意情報を表示することも、独自の同意情報をカスタマイズすることもできます。

多要素認証 (MFA) は、電話サインアップでユーザー フローを構成すると、既定で無効になります。 電話のサインアップを使用してユーザー フローで MFA を有効にできますが、電話番号がプライマリ識別子として使用されるため、2 番目の認証要素で使用できるオプションは電子メールワンタイム パスコードだけです。

テナント全体で電話によるサインアップとサインインを構成する

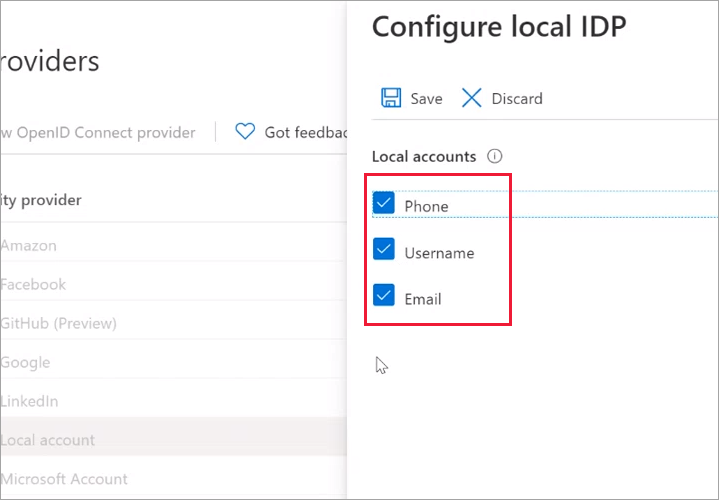

ローカル アカウント ID プロバイダーの設定では、メール アドレスでのサインアップが既定で有効になっています。 テナントでサポートする ID の種類を変更するには、メール サインアップ、ユーザー名、または電話番号を選択または選択解除します。

Azure portal にサインインします。

複数のテナントにアクセスできる場合、上部のメニューの [設定] アイコンを選択し、[ディレクトリとサブスクリプション] メニューからお使いの Azure AD B2C テナントに切り替えます。

Azure portal の左上隅にある [すべてのサービス] を選択してから、[Azure AD B2C] を検索して選択します。

管理 の下にある ID プロバイダーを選択します。

ID プロバイダーの一覧で、[ ローカル アカウント] を選択します。

![ID プロバイダーは [ローカル アカウント] を選択します](media/phone-authentication-user-flows/identity-provider-local-account.png)

[ ローカル IDP の構成 ] ページで、コンシューマーが Azure AD B2C テナントでローカル アカウントを作成するために使用できる ID の種類の 1 つとして [電話 ] が選択されていることを確認します。

保存 を選択します。

ユーザー フローに電話のサインアップを追加する

ローカル アカウントの ID オプションとして電話によるサインアップを追加した後、最新の 推奨 ユーザー フロー バージョンである限り、それをユーザー フローに追加できます。 次の例は、新しいユーザー フローに電話によるサインアップを追加する方法を示しています。 ただし、既存の推奨バージョンのユーザー フローに電話によるサインアップを追加することもできます ( [ユーザー フロー]>ユーザー フロー名>ID プロバイダー>ローカル アカウントの電話サインアップを選択)。

次の例は、新しいユーザー フローに電話でのサインアップを追加する方法を示しています。

Azure portal にサインインします。

複数のテナントにアクセスできる場合、上部のメニューの [設定] アイコンを選択し、[ディレクトリとサブスクリプション] メニューからお使いの Azure AD B2C テナントに切り替えます。

Azure portal で、 [Azure AD B2C] を検索して選択します。

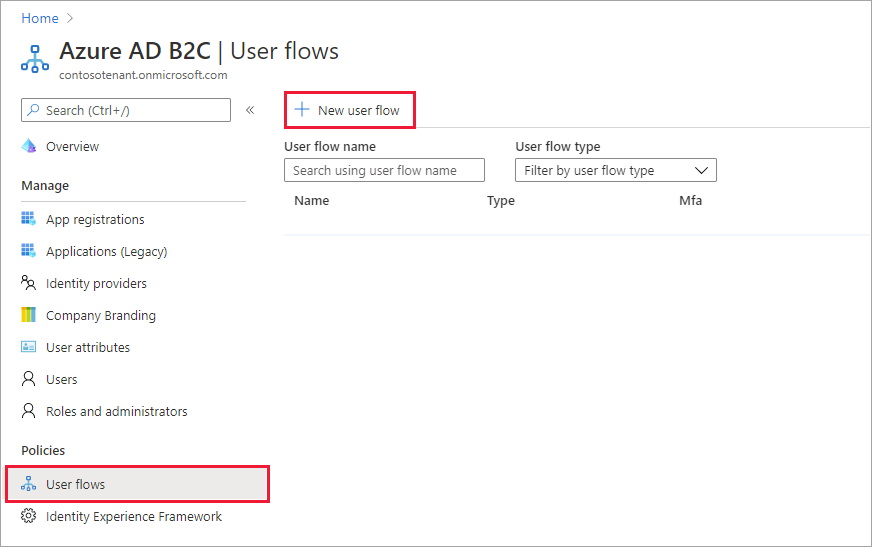

[ ポリシー] で、[ ユーザー フロー] を選択し、[ 新しいユーザー フロー] を選択します。

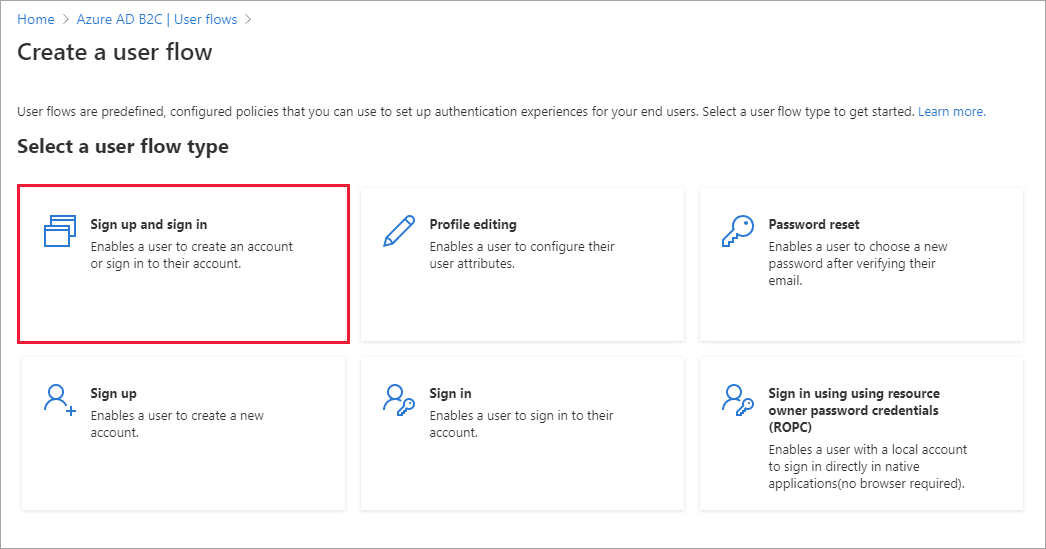

[ユーザー フローを作成する] ページで、 [サインアップとサインイン] ユーザー フローを選択します。

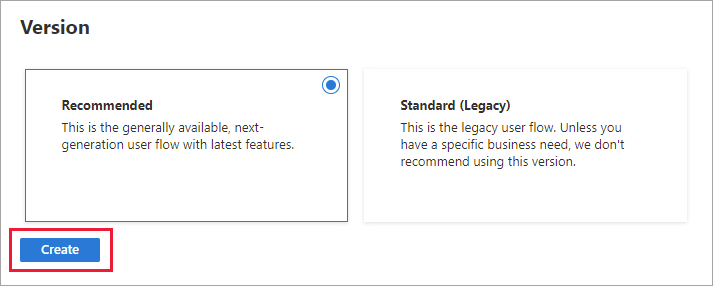

[ バージョンの選択] で [ 推奨] を選択し、[ 作成] を選択します。 (ユーザー フローのバージョンの詳細については、こちらを参照してください )。

ユーザー フロー の [名前 ] を入力します (例: signupsignin1)。

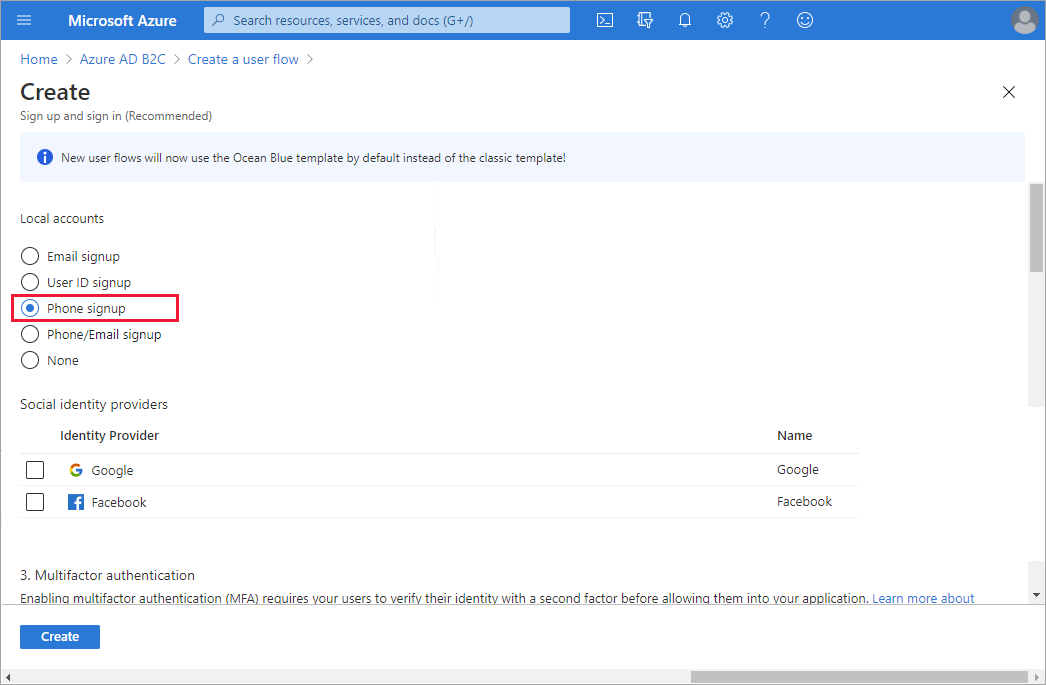

[ID プロバイダー] セクションの [ローカル アカウント] で、 [電話によるサインアップ] を選択します。

「ソーシャル ID プロバイダ」で、このユーザー・フローに許可する他の ID プロバイダを選択します。

注

多要素認証 (MFA) は、サインアップ ユーザー フローでは既定で無効になっています。 電話サインアップ ユーザー フローの MFA を有効にすることができますが、電話番号がプライマリ識別子として使用されるため、2 番目の認証要素に使用できるオプションは、電子メールのワンタイム パスコードと Authenticator app - TOTP (プレビュー) のみです。

[ ユーザー属性とトークン要求 ] セクションで、サインアップ時にユーザーから収集して送信する要求と属性を選択します。 たとえば、 [Show more](さらに表示) を選択し、 [国/リージョン] 、 [表示名] 、 [郵便番号] の属性と要求を選択します。 [OK] を選択.

[ 作成] を選択してユーザー フローを追加します。 B2C_1のプレフィックスが自動的に名前の先頭に付加されます。

回復メール プロンプトを有効にする (プレビュー)

ユーザー フローの電話によるサインアップとサインインを有効にする場合は、回復メール機能を有効にすることもお勧めします。 この機能を使用すると、ユーザーは電話を持っていないときにアカウントを回復するために使用できるメールアドレスを提供できます。 このメールアドレスは、アカウントの復旧にのみ使用されます。 サインインには使用できません。

リカバリメールのプロンプトが [オン] の場合、初めてサインアップするユーザーは、バックアップメールを確認するように求められます。 以前にリカバリ メールを提供したことがないユーザーは、次回のサインイン時にバックアップ メールを確認するように求められます。

再設定用のメール アドレスが [オフ] の場合、サインアップまたはサインインしたユーザーには、再設定用のメール プロンプトが表示されません。

回復メール プロンプトは、ユーザー フローのプロパティで有効にできます。

注

開始する前に、上記のように ユーザー フローに電話によるサインアップが追加され ていることを確認してください。

リカバリメールプロンプトを有効にするには

Azure portal にサインインします。

複数のテナントにアクセスできる場合、上部のメニューの [設定] アイコンを選択し、[ディレクトリとサブスクリプション] メニューからお使いの Azure AD B2C テナントに切り替えます。

Azure portal で、 [Azure AD B2C] を検索して選択します。

Azure AD B2C の [ ポリシー] で、[ ユーザー フロー] を選択します。

一覧からユーザー フローを選択します。

[設定] で、[プロパティ] を選択します。

[電話番号のサインアップとサインインの回復メール プロンプトを有効にする (プレビュー)] の横にある、次を選択します。

- サインアップおよびサインイン時に回復用電子メールプロンプトを表示するにはオンにしてください。

- [オフ] を選択すると、回復用の電子メール プロンプトが非表示になります。

![[回復用のメールを有効にする] が有効になっているユーザー フローのプロパティ](media/phone-authentication-user-flows/recovery-email-settings.png)

保存 を選択します。

リカバリメールプロンプトをテストするには

ユーザー フローで電話によるサインアップとサインイン、および回復用メール プロンプトを有効にしたら、 [ユーザー フローの実行 ] を使用してユーザー エクスペリエンスをテストできます。

[ポリシー>ユーザー フロー] を選択し、作成したユーザー フローを選択します。 ユーザー フローの概要ページで、 [ ユーザー フローの実行] を選択します。

[アプリケーション] で、ステップ 1 で登録したウェブアプリケーションを選択します。 応答 URL に

https://jwt.msが表示されます。[ ユーザー フローの実行 ] を選択し、次の動作を確認します。

- 初めてサインアップするユーザーは、回復用メールを提供するように求められます。

- すでにサインアップしているが、再設定用のメールアドレスを提供していないユーザーは、サインイン時に再設定用のメールアドレスを提供するよう求められます。

メール アドレスを入力し、[ 確認コードの送信] を選択します。 指定したメールの受信トレイにコードが送信されることを確認します。 コードを取得し、[ 確認コード ]ボックスに入力します。 次に、[ コードの確認] を選択します。

同意情報を有効にする

サインアップとサインインのフローに同意情報を含めることを強くお勧めします。 サンプルテキストが提供されます。 CTIA の Web サイトにあるショートコード監視ハンドブックを参照し、独自のコンプライアンスニーズを満たすための最終的なテキストと機能構成に関するガイダンスについては、自社の法律専門家またはコンプライアンス専門家に相談してください。

電話番号を入力すると、テキスト メッセージで送信されるワンタイム パスコードの受信に同意したことになり、<insert: your application name> にサインインできるようになります。 Standardメッセージとデータレートが適用される場合があります。

<insert:プライバシーに関する声明へのリンク>

<insert: 利用規約へのリンク>

同意情報を有効にするには

Azure portal にサインインします。

複数のテナントにアクセスできる場合、上部のメニューの [設定] アイコンを選択し、[ディレクトリとサブスクリプション] メニューからお使いの Azure AD B2C テナントに切り替えます。

Azure portal で、 [Azure AD B2C] を検索して選択します。

Azure AD B2C の [ ポリシー] で、[ ユーザー フロー] を選択します。

一覧からユーザー フローを選択します。

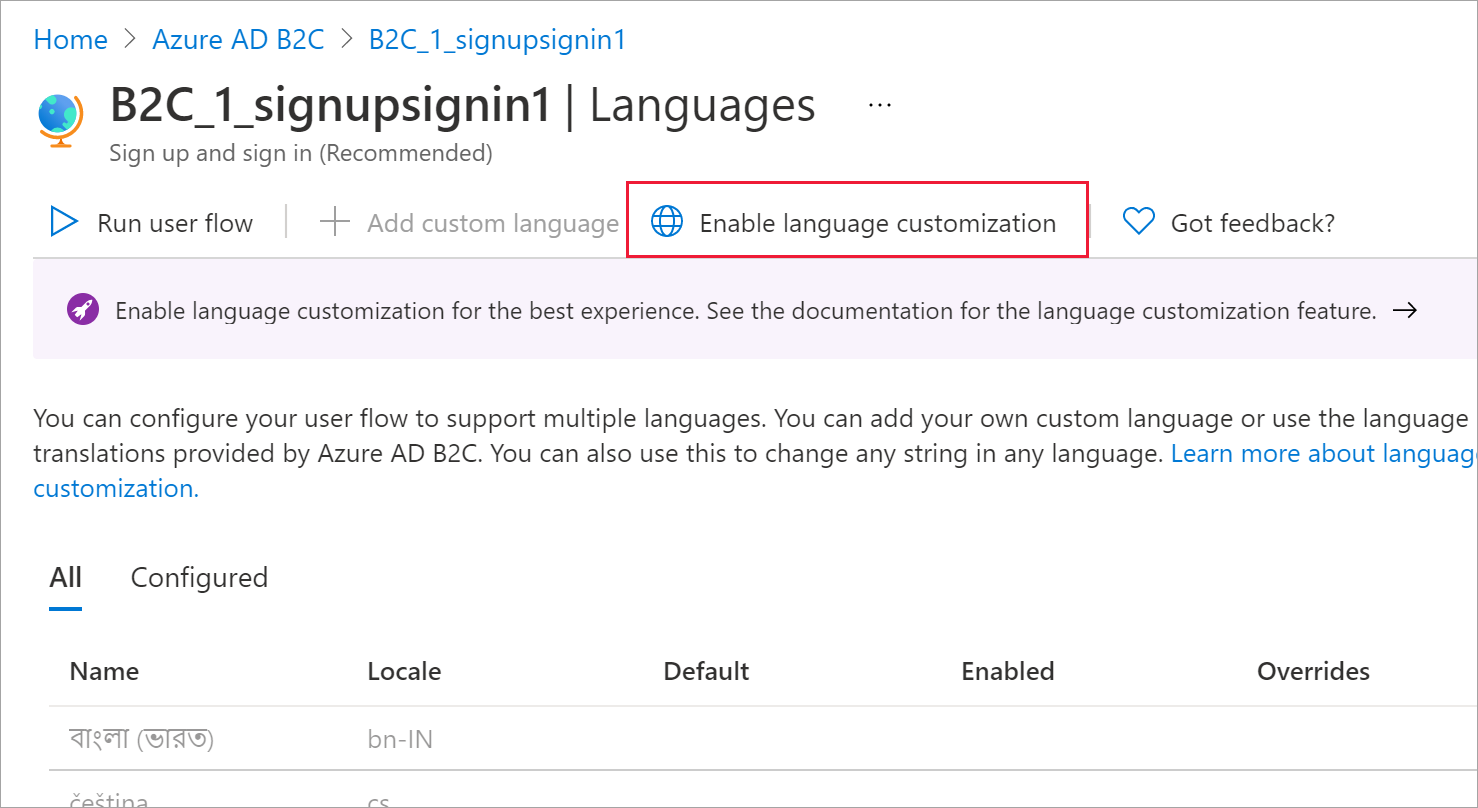

[カスタマイズ] で [言語] を選択します。

同意テキストを表示するには、[ 言語のカスタマイズを有効にする] を選択します。

同意情報をカスタマイズするには、リストで言語を選択します。

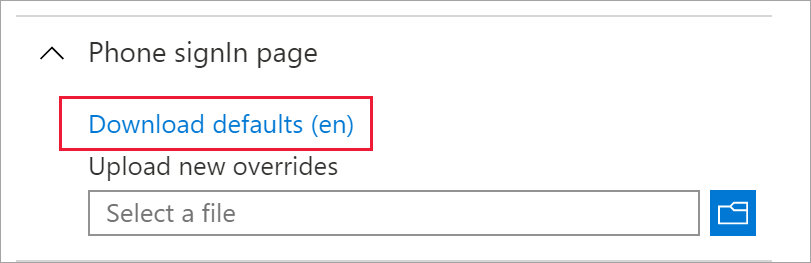

言語パネルで、[ 電話によるサインイン ページ] を選択します。

[既定値のダウンロード] を選択します。

ダウンロードしたJSONファイルを開きます。 次のテキストを検索してカスタマイズします。

disclaimer_link_1_url: override を "true" に変更し、プライバシー情報の URL を追加します。

disclaimer_link_2_url: override を "true" に変更し、利用規約の URL を追加します。

disclaimer_msg_intro: override を "true" に変更し、 value を目的の免責事項文字列に変更します。

ファイルを保存します。 [新しいオーバーライドのアップロード] で、ファイルを参照して選択します。 「オーバーライドが正常にアップロードされました」という通知が表示されることを確認します。

[電話によるサインアップ ページ] を選択し、手順 10 から 12 を繰り返します。

ディレクトリ内のユーザーの電話番号を取得する

Graph エクスプローラーで次の要求を実行します。

GET https://graph.microsoft.com/v1.0/users/{object_id}?$select=identities返された応答で

issuerAssignedIdプロパティを見つけます。"identities": [ { "signInType": "phoneNumber", "issuer": "contoso.onmicrosoft.com", "issuerAssignedId": "+11231231234" } ]