Microsoft Entra ID のアプリケーション プロキシを使用してリモート アクセスするためのオンプレミス アプリケーションを追加する

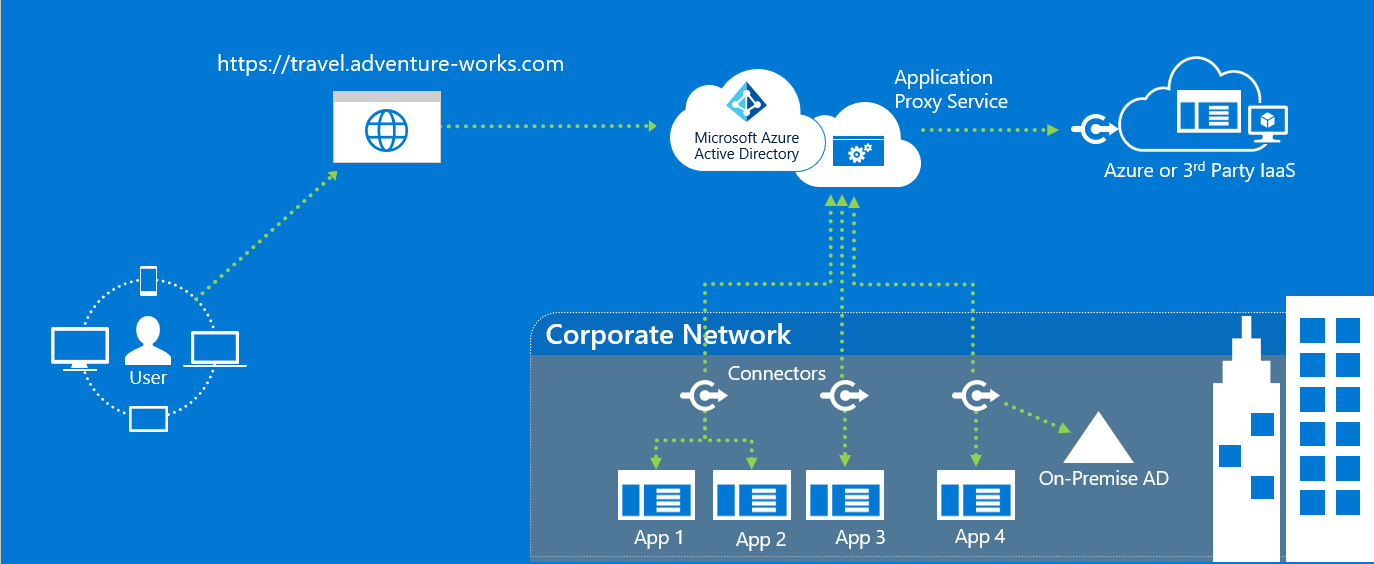

Microsoft Entra ID のアプリケーション プロキシ サービスを使うと、ユーザーは Microsoft Entra アカウントでサインインして、オンプレミスのアプリケーションにアクセスできます。 アプリケーション プロキシの詳細については、アプリケーション プロキシの概要に関する記事を参照してください。 このチュートリアルでは、アプリケーション プロキシで使用できるように環境を準備します。 環境の準備ができたら、Microsoft Entra 管理センターを使用し、テナントにオンプレミス アプリケーションを追加します。

このチュートリアルでは、次の作業を行いました。

- Windows サーバーにコネクタをインストールして検証し、アプリケーション プロキシに登録します。

- Microsoft Entra テナントにオンプレミス アプリケーションを追加します。

- テスト ユーザーが Microsoft Entra アカウントを使用してアプリケーションにサインオンできることを検証します。

前提条件

Microsoft Entra ID にオンプレミス アプリケーションを追加するには、次のものが必要です。

- Microsoft Entra ID P1 または P2 サブスクリプション。

- アプリケーション管理者アカウント。

- オンプレミス ディレクトリと同期されたユーザー ID のセット。 または、Microsoft Entra テナントに直接作成します。 ID 同期によって、アプリケーション プロキシが発行したアプリケーションへのアクセスをユーザーに付与する前に、Microsoft Entra ID でユーザーを事前に認証できます。 同期により、シングル サインオン (SSO) を実行するために必要なユーザー識別子情報を提供することもできます。

- Microsoft Entra でのアプリケーション管理の知識。Microsoft Entra でのエンタープライズ アプリケーションの表示に関する記事を参照してください。

- シングル サインオン (SSO) の知識。シングル サインオンの理解に関する記事を参照してください。

Microsoft Entra プライベート ネットワーク コネクタをインストールして検証する

アプリケーション プロキシは、Microsoft Entra Private Access と同じコネクタを使用します。 コネクタは Microsoft Entra プライベート ネットワーク コネクタと呼ばれます。 コネクタをインストールして検証する方法については、コネクタの構成方法に関する記事を参照してください。

一般的な注釈

Microsoft Entra アプリケーション プロキシ エンドポイントのパブリック DNS レコードは、A レコードを指すチェーン CNAME レコードです。 この方法でレコードを設定すると、フォールト トレランスと柔軟性が確保されます。 Microsoft Entra プライベート ネットワーク コネクタは、常にドメイン サフィックス *.msappproxy.net または *.servicebus.windows.net を持つホスト名にアクセスします。 ただし、名前解決の際に、CNAME レコードには、異なるホスト名やサフィックスが付いた DNS レコードが含まれる場合があります。 この違いのため、デバイス (設定に応じて、コネクタ サーバー、ファイアウォール、アウトバウンド プロキシ) がチェーン内のすべてのレコードを解決し、解決された IP アドレスに確実に接続できるようにする必要があります。 チェーン内の DNS レコードは随時変更される可能性があるため、DNS レコードの一覧を提供することはできません。

コネクタを異なるリージョンにインストールする場合は、各コネクタ グループで最も近いアプリケーション プロキシ クラウド サービス リージョンを選び、トラフィックを最適化する必要があります。 詳細については、「Microsoft Entra アプリケーション プロキシを使用してトラフィック フローを最適化する」を参照してください。

お客様の組織がプロキシ サーバーを使ってインターネットに接続する場合は、それらをアプリケーション プロキシ用に構成する必要があります。 詳しくは、「既存のオンプレミス プロキシ サーバーと連携する」をご覧ください。

Microsoft Entra ID にオンプレミス アプリを追加する

Microsoft Entra ID にオンプレミス アプリケーションを追加します。

アプリケーション管理者以上の権限で Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション] の順に移動します。

[新しいアプリケーション] を選択します。

[オンプレミスのアプリケーションの追加] ボタンを選択します。このボタンは、ページの上から半分のあたりにある [オンプレミスのアプリケーション] セクションに表示されます。 または、ページの上部にある [独自のアプリケーションの作成] を選び、[オンプレミスのアプリケーションへのセキュリティで保護されたリモート アクセス用のアプリケーション プロキシを構成します] を選ぶこともできます。

[独自のオンプレミスのアプリケーションの追加] セクションで、自分のアプリケーションについて次の情報を指定します。

フィールド 内容 名前 [マイ アプリ] と Microsoft Entra 管理センターに表示されるアプリケーションの名前。 メンテナンス モード メンテナンス モードを有効にし、すべてのユーザーによるアプリケーションへのアクセスを一時的に無効にする場合に選択します。 内部 URL プライベート ネットワークの内部からアプリケーションにアクセスするための URL。 バックエンド サーバー上の特定のパスを指定して発行できます。この場合、サーバーのそれ以外のパスは発行されません。 この方法では、同じサーバー上の複数のサイトを別々のアプリとして発行し、それぞれに独自の名前とアクセス規則を付与することができます。

パスを発行する場合は、アプリケーションに必要な画像、スクリプト、スタイル シートが、すべてそのパスに含まれていることを確認してください。 たとえば、アプリがhttps://yourapp/appにあり、https://yourapp/mediaにあるイメージを使用している場合、https://yourapp/をパスとして発行する必要があります。 この内部 URL は、ユーザーに表示されるランディング ページである必要はありません。 詳細については、「発行されたアプリのカスタム ホーム ページを設定する」を参照してください。外部 URL ユーザーがネットワークの外部からアプリにアクセスするためのアドレス。 既定のアプリケーション プロキシ ドメインを使用しない場合は、Microsoft Entra アプリケーション プロキシのカスタム ドメインに関する記事を参照してください。 事前認証 ユーザーにアプリケーションへのアクセス権を付与する前にアプリケーション プロキシがユーザーを認証する方法。

Microsoft Entra ID - アプリケーション プロキシによってユーザーが Microsoft Entra ID のサインイン ページにリダイレクトされます。これにより、ディレクトリとアプリケーションに対するユーザーのアクセス許可が認証されます。 このオプションは、条件付きアクセスや多要素認証など、Microsoft Entra のセキュリティ機能を活用できるように、既定のままにしておくことをお勧めします。 Microsoft Defender for Cloud Apps を使用してアプリケーションを監視するには、Microsoft Entra ID が必要です。

パススルー - アプリケーションにアクセスするための Microsoft Entra ID に対するユーザーの認証は必要ありません。 ただし、バックエンドで認証要件を設定できます。コネクタ グループ コネクタは、アプリケーションへのリモート アクセスを処理します。コネクタ グループを使用して、コネクタとアプリをリージョン、ネットワーク、または目的別に整理できます。 まだコネクタ グループを作成していない場合、アプリは [既定] グループに割り当てられます。

アプリケーションで接続に Websocket を使用する場合は、グループ内のすべてのコネクタがバージョン 1.5.612.0 以降である必要があります。必要に応じて、追加設定を構成します。 ほとんどのアプリケーションでは、これらの設定は既定の状態のままにしてください。

フィールド 説明 バックエンド アプリケーションのタイムアウト アプリケーションの認証と接続に時間がかかる場合のみ、この値を [遅い] に設定します。 既定では、バックエンド アプリケーションのタイムアウトは 85 秒です。 [長] に設定すると、バックエンドのタイムアウトは 180 秒に増加します。 HTTP 専用 Cookie を使用する アプリケーション プロキシ Cookie に HTTP 応答ヘッダーの HTTPOnly フラグを含める場合に選びます。 リモート デスクトップ サービスを使用する場合、このオプションを未選択のままにします。 永続 Cookie を使用 このオプションを未選択のままにします。 この設定は、プロセス間で Cookie を共有できないアプリケーションにのみ使用してください。 Cookie の設定の詳細については、Microsoft Entra ID でオンプレミスのアプリケーションにアクセスするための Cookie 設定に関する記事を参照してください。 ヘッダーの URL を変換する 認証要求でアプリケーションの元のホスト ヘッダーが必要でない場合を除き、このオプションは選択したままにします。 Translate URLs in Application Body (アプリケーションの本文内の URL を変換する) HTML リンクが他のオンプレミス アプリケーションにハード コーディングされており、カスタム ドメインを使わない場合を除き、このオプションはオフのままにします。 詳細については、アプリケーション プロキシを使ったリンクの変換に関する記事を参照してください。

このアプリケーションを Microsoft Defender for Cloud Apps を使用して監視する場合に選択します。 詳細については、「Microsoft Defender for Cloud Apps と Microsoft Entra ID を使用してリアルタイムでのアプリケーション アクセスの監視を構成する」を参照してください。バックエンド TLS/SSL 証明書を検証する アプリケーションのバックエンド TLS/SSL 証明書の検証を有効にする場合に選びます。 [追加] を選択します。

アプリケーションをテストする

アプリケーションが正しく追加されることをテストする準備ができました。 次の手順で、アプリケーションにユーザー アカウントを追加し、サインインしてみます。

テスト用のユーザーを追加する

アプリケーションにユーザーを追加する前に、企業ネットワーク内からアプリケーションにアクセスするためのアクセス許可がユーザー アカウントに既にあることを確認します。

テスト ユーザーを追加するには:

- [エンタープライズ アプリケーション] を選択し、テストしたいアプリケーションを選択します。

- [はじめに] を選択し、次に [テスト用のユーザーを割り当てる] を選択します。

- [ユーザーとグループ] で、 [ユーザーの追加] を選択します。

- [割り当ての追加] で、 [ユーザーとグループ] を選択します。 [ユーザーとグループ] セクションが表示されます。

- 追加したいアカウントを選択します。

- [選択] を選択し、 [割り当て] を選択します。

サインオンをテストする

アプリケーションに対する認証をテストするには:

- テストするアプリケーションから [アプリケーション プロキシ] を選びます。

- ページの上部にある [アプリケーションをテストする] を選択してアプリケーションのテストを実行し、構成の問題がないか確認します。

- 最初にアプリケーションを起動して、アプリケーションへのサインインをテストし、その後、診断レポートをダウンロードして、問題が検出されれば、その解決のガイダンスを確認します。

トラブルシューティングについては、「アプリケーション プロキシの問題とエラー メッセージのトラブルシューティング」を参照してください。

リソースをクリーンアップする

完了したら、このチュートリアルで作成したリソースを必ず削除してください。

トラブルシューティング

一般的な問題とそのトラブルシューティング方法について説明します。

アプリケーションの作成/URL の設定

エラーの詳細で、アプリケーションの修正方法に関する情報と提案を確認します。 ほとんどのエラー メッセージには、推奨される解決方法が記載されています。 一般的なエラーを避けるために、以下の点を確認してください。

- アプリケーション プロキシ アプリケーションを作成するアクセス許可を持った管理者であること

- 内部 URL が一意であること。

- 外部 URL が一意であること。

- URL が http または https から始まり、"/" で終わっていること。

- URL がドメイン名であって IP アドレスではないこと。

アプリケーションを作成する際、エラー メッセージは右上隅に表示されます。 通知アイコンを選択してエラー メッセージを表示することもできます。

カスタム ドメイン用の証明書のアップロード

カスタム ドメインを使用すると、外部 URL のドメインを指定することができます。 カスタム ドメインを使用するには、そのドメインの証明書をアップロードする必要があります。 カスタム ドメインと証明書の使用については、Microsoft Entra アプリケーション プロキシでのカスタム ドメインの使用に関する記事を参照してください。

証明書のアップロード中に問題が発生した場合は、関連するエラー メッセージをポータルで探し、証明書の問題についての詳しい情報がないかどうかを調べてください。 証明書に関してよく発生する問題の例を次に示します。

- 証明書の有効期限切れ

- 証明書が自己署名されている

- 証明書の秘密キーがない

証明書をアップロードする際、エラー メッセージは右上隅に表示されます。 通知アイコンを選択してエラー メッセージを表示することもできます。