アプリケーション プロキシで要求に対応するアプリケーションを利用する

要求に対応するアプリは、セキュリティ トークン サービス (STS) へのリダイレクトを実行します。 STS は、トークンと引き換えにユーザーの資格情報を要求し、アプリケーションにユーザーをリダイレクトします。 アプリケーション プロキシをこれらのリダイレクトに対応させる方法はいくつかあります。 この記事の手順に従って、要求に対応するアプリのデプロイを構成します。

前提条件

要求対応のアプリのリダイレクト先の STS が、オンプレミス ネットワークの外部で利用できる必要があります。 プロキシを通じて、または外部接続を許可することで、それを公開します。

アプリケーションの発行

- 「アプリケーション プロキシを使用したアプリケーションの公開」で説明している手順に従って、アプリケーションを公開します。

- ポータルのアプリケーション ページに移動し、 [シングル サインオン] を選択します。

- [事前認証方法] として [Microsoft Entra ID] を選択した場合は、[内部認証方法] として [Microsoft Entra シングル サインオンが無効] を選択してください。 [事前認証方法] として [パススルー] を選択した場合は、何も変更する必要はありません。

Active Directory フェデレーション サービスを構成する

要求に対応するアプリの Active Directory フェデレーション サービスは、2 つの方法のいずれかで構成できます。 1 つはカスタム ドメインを使用する方法で、 もう 1 つは WS-Federation を使用する方法です。

方法 1: カスタム ドメイン

アプリケーションのすべての内部 URL が完全修飾ドメイン名 (FQDN) になっている場合は、アプリケーションのカスタム ドメインを構成することができます。 このカスタム ドメインを使用して、内部 URL と同じ外部 URL を作成できます。 外部 URL が内部 URL と一致すると、ユーザーがオンプレミスかリモートかに関わらず、STS リダイレクト機能が作動します。

方法 2: WS-Federation

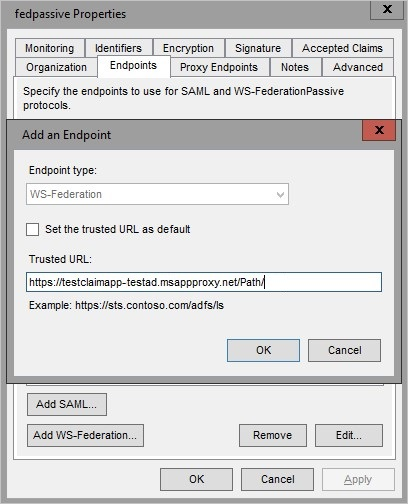

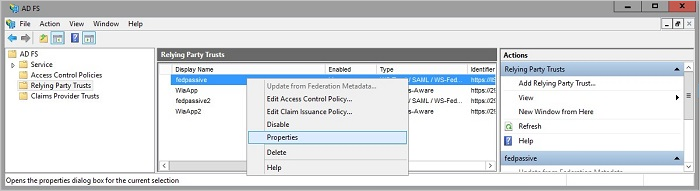

Active Directory フェデレーション サービス管理を開きます。

[証明書利用者の信頼] に移動し、アプリケーション プロキシを使用して発行しているアプリを右クリックして、[プロパティ] を選択します。

[エンドポイント] タブの [エンドポイントの種類] で、 [WS-Federation] を選択します。

[信頼された URL] に、アプリケーション プロキシの [外部 URL] で入力した URL を入力して、[OK] を選びます。