Microsoft Entra ID のユーザー オブジェクトには、certificateUserIds という名前の属性があります。

- certificateUserIds 属性は複数値で、最大 10 個の値を保持できます。

- 各値の文字数は 1024 文字以下にする必要があります。

- 各値は一意である必要があります。 1 つのユーザー アカウントに値が存在する場合、その値を同じ Microsoft Entra テナント内の他のユーザー アカウントに書き込むことはできません。

- この値は電子メール ID 形式である必要はありません。 certificateUserIds 属性は、 bob@woodgrove や bob@localなどのルーティング不可能なユーザー プリンシパル名 (UPN) を格納できます。

注

各値は Microsoft Entra ID で一意である必要がありますが、複数のユーザー名バインドを実装することで、1 つの証明書を複数のアカウントにマップできます。 詳細については、「 複数のユーザー名バインド」を参照してください。

証明書ユーザー ID でサポートされるパターン

certificateUserIds に格納される値は、次の表で説明する形式にする必要があります。 X509: <マッピング> プレフィックスでは大文字と小文字が区別されます。

| 証明書マッピング フィールド | certificateUserIds の値の例 |

|---|---|

| プリンシパルネーム | X509:<PN>bob@woodgrove.com |

| プリンシパルネーム | X509:<PN>bob@woodgrove |

| RFC822Name | X509:<RFC822>user@woodgrove.com |

| 発行者と対象 | X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<S>DC=com,DC=contoso,OU=UserAccounts,CN=mfatest |

| サブジェクト | X509:<S>DC=com,DC=contoso,OU=UserAccounts,CN=mfatest |

| スキー | X509:<SKI>aB1cD2eF3gH4iJ5kL6mN7oP8qR |

| SHA1PublicKey | X509:<SHA1-PUKEY>cD2eF3gH4iJ5kL6mN7oP8qR9sT |

| IssuerAndSerialNumber(発行者およびシリアル番号) | X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<SR>eF3gH4iJ5kL6mN7oP8qR9sT0uV シリアル番号の正しい値を取得するには、このコマンドを実行し、certificateUserIds に示されている値を格納します。 構文: Certutil –dump –v [~certificate path~] >> [~dumpFile path~] 例: certutil -dump -v firstusercert.cer >> firstCertDump.txt |

certificateUserIds を更新するロール

certificateUserIds を更新するには、クラウド専用ユーザーに少なくとも 特権認証管理者 ロールが必要です。 クラウド専用ユーザーの場合は、Microsoft Entra 管理センターまたは Microsoft Graph を使用して certificateUserIds の値を更新できます。

同期されたユーザーは、certificateUserIds を更新するために、少なくとも ハイブリッド ID 管理者 ロールを持っている必要があります。 オンプレミスから値を同期して certificateUserIds を更新するには、Microsoft Entra Connect のみが使用できます。

注

Active Directory 管理者は、同期されたアカウントの Microsoft Entra ID の certificateUserIds 値に影響を与える変更を行うことができます。 管理者は、同期されたユーザー アカウントに対する代理管理特権を持つアカウント、または Microsoft Entra Connect サーバーに対する管理者権限を含めることができます。

PowerShell モジュールを使用してエンド ユーザー証明書からユーザーの正しい CertificateUserIds 値を検索する方法

証明書 UserId は、テナントの UserName バインド構成に従って、その値の特定のパターンに従います。 次の PowerShell コマンドは、管理者がエンド ユーザー証明書からユーザーの Certificate UserIds 属性の正確な値を取得するのに役立ちます。 管理者は、特定のユーザー名バインドのユーザーの Certificate UserIds 属性の現在の値を取得し、Certificate UserIds 属性の値を設定することもできます。

詳細については、 Microsoft Entra PowerShell のインストール と Microsoft Graph PowerShell を参照してください。

PowerShell を起動します。

Microsoft Graph PowerShell SDK をインストールおよびインポートします。

Install-Module Microsoft.Graph -Scope CurrentUser Import-Module Microsoft.Graph.Authentication Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserMicrosoft Entra PowerShell モジュールをインストールする (最低限必要なバージョンは 1.0.6)

Install-Module -Name Microsoft.Entra

CertificateBasedAuthentication モジュールの詳細については 、こちらを参照してください

Get-EntraUserCBAAuthorizationInfo

Get-EntraUserCBAAuthorizationInfo は、証明書ベースの認証識別子など、Microsoft Entra ID ユーザーの承認情報を取得するのに役立ちます。

構文: Get-EntraUserCBAAuthorizationInfo [-UserId] <String>[-Raw][<CommonParameters>]

例 1: ユーザー プリンシパル名でユーザーの認証情報を取得する

Connect-Entra -Scopes 'User.Read.All'

Get-EntraUserCBAAuthorizationInfo -UserId ‘user@contoso.com'

応答:

| 特性 | 価値 |

|---|---|

| ID (アイディー) | aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb |

| DisplayName | Contoso User |

| ユーザープリンシパルネーム | user@contoso.com |

| ユーザータイプ | Member |

| 認証情報 | @{CertificateUserIds=System.Object[]; RawAuthorizationInfo=System.Collections.Hashtable} |

このコマンドは、指定されたユーザー プリンシパル名を持つユーザーの認証情報を取得します。

例 2: ユーザーの認証情報を取得する

Connect-Entra -Scopes 'User.Read.All'

$userInfo = Get-EntraUserCBAAuthorizationInfo -UserId 'user@contoso.com'

$userInfo.AuthorizationInfo.CertificateUserIds | Format-Table Type, TypeName, Value

応答:

| タイプ | タイプ名 | 価値 |

|---|---|---|

| PN | プリンシパルネーム | user@contoso.com |

| S | サブジェクト | CN=user@contoso.com |

| スキー | サブジェクトキー識別子 | 1111112222333344445555 |

この例では、認証情報を取得します。

例 3: 特定の証明書ユーザー ID を抽出する

Connect-Entra -Scopes 'User.Read.All'

$userInfo = Get-EntraUserCBAAuthorizationInfo -UserId user@contoso.com'

$userInfo.AuthorizationInfo.CertificateUserIds | Where-Object Type -eq "PN" | Select-Object -ExpandProperty Value

応答:user@contoso.com

この例では、承認情報を取得し、プリンシパル名証明書の値のみを表示するようにフィルター処理します。

Get-EntraUserCertificateUserIdsFromCertificate

Certificate-Based 認証のために CertificateUserID を構成するために必要な証明書の値を持つオブジェクトを Microsoft Entra ID で返します。

構文: Get-EntraUserCertificateUserIdsFromCertificate [-Path] <string>[[-Certificate] <System.Security.Cryptography.X509Certificates.X509Certificate2> [-CertificateMapping] <string>][<CommonParameters>]

証明書の値が長すぎる場合は、出力をファイルに送信し、そこからコピーできます。

Connect-Entra -Scopes 'User.Read.All'

Get-EntraUserCertificateUserIdsFromCertificate -Path C:\Downloads\test.pem | Format-List | Out-File -FilePath ".\certificateUserIds.txt"

例 1: 証明書パスから証明書オブジェクトを取得する

Get-EntraUserCertificateUserIdsFromCertificate -Path 'C:\path\to\certificate.cer'

応答:

| 名前 | 価値 |

|---|---|

| サブジェクト | X509:<S>DC=com,DC=contoso,OU=UserAccounts,CN=user |

| IssuerAndSerialNumber(発行者およびシリアル番号) | X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<SR>eF3gH4iJ5kL6mN7oP8qR9sV0uD |

| RFC822Name | X509:<RFC822>user@contoso.com |

| SHA1PublicKey | X509:<SHA1-PUKEY>cA2eB3gH4iJ5kL6mN7oP8qR9sT |

| 発行者と対象 | X509:<I>DC=com,DC=contoso,CN=CONTOSO-DC-CA<S>DC=com,DC=contoso,OU=UserAccounts,CN=user |

| スキー | X509:<SKI>aB1cD2eF3gH4iJ5kL6mN7oP8qR |

| プリンシパルネーム | X509:<PN>user@contoso.com |

この例では、考えられるすべての証明書マッピングをオブジェクトとして取得する方法を示します。

例 2: 証明書パスと証明書マッピングから証明書オブジェクトを取得する

Get-EntraUserCertificateUserIdsFromCertificate -Path 'C:\path\to\certificate.cer' -CertificateMapping 'Subject'

応答:X509:<S>DC=com,DC=contoso,OU=UserAccounts,CN=user

このコマンドは PrincipalName プロパティを返します。

例 3: 証明書から証明書オブジェクトを取得する

$text = "-----BEGIN CERTIFICATE-----

MIIDiz...=

-----END CERTIFICATE-----"

$bytes = [System.Text.Encoding]::UTF8.GetBytes($text)

$certificate = [System.Security.Cryptography.X509Certificates.X509Certificate2]::new($bytes)

Get-EntraUserCertificateUserIdsFromCertificate -Certificate $certificate -CertificateMapping 'Subject'

応答:X509:<S>DC=com,DC=contoso,OU=UserAccounts,CN=user

このコマンドは PrincipalName プロパティを返します。

Set-EntraUserCBACertificateUserId

証明書ファイルまたはオブジェクトを使用して、Microsoft Entra ID のユーザーの証明書ベースの認証ユーザー ID を設定します。

構文 Set-EntraUserCBACertificateUserId -UserId <string>[-CertPath <string>][-Cert <System.Security.Cryptography.X509Certificates.X509Certificate2>]-CertificateMapping <string[]>[<CommonParameters>]

例 1: 証明書パスを使用してユーザーの証明書認証情報を更新する

Connect-Entra -Scopes 'Directory.ReadWrite.All', 'User.ReadWrite.All'

Set-EntraUserCBACertificateUserId -UserId ‘user@contoso.com' -CertPath 'C:\path\to\certificate.cer' -CertificateMapping @('Subject', 'PrincipalName')

次の使用例は、証明書ファイルを使用して指定したユーザーの証明書ユーザー ID を設定し、Subject フィールドと PrincipalName フィールドの両方をマッピングします。 Get-EntraUserCBAAuthorizationInfo コマンドを使用して、更新された詳細を表示できます。

例 2: 証明書を使用してユーザーの証明書認証情報を更新する

Connect-Entra -Scopes 'Directory.ReadWrite.All', 'User.ReadWrite.All'

$text = '-----BEGIN CERTIFICATE-----

MIIDiz...=

-----END CERTIFICATE-----'

$bytes = [System.Text.Encoding]::UTF8.GetBytes($text)

$certificate = [System.Security.Cryptography.X509Certificates.X509Certificate2]::new($bytes)

Set-EntraUserCBACertificateUserId -UserId user@contoso.com' -Cert $certificate -CertificateMapping @('RFC822Name', 'SKI')

次の使用例は、RFC822Name フィールドと SKI フィールドをマッピングする証明書オブジェクトを使用して、指定されたユーザーの証明書ユーザー ID を設定します。 Get-EntraUserCBAAuthorizationInfo コマンドを使用して、更新された詳細を表示できます。

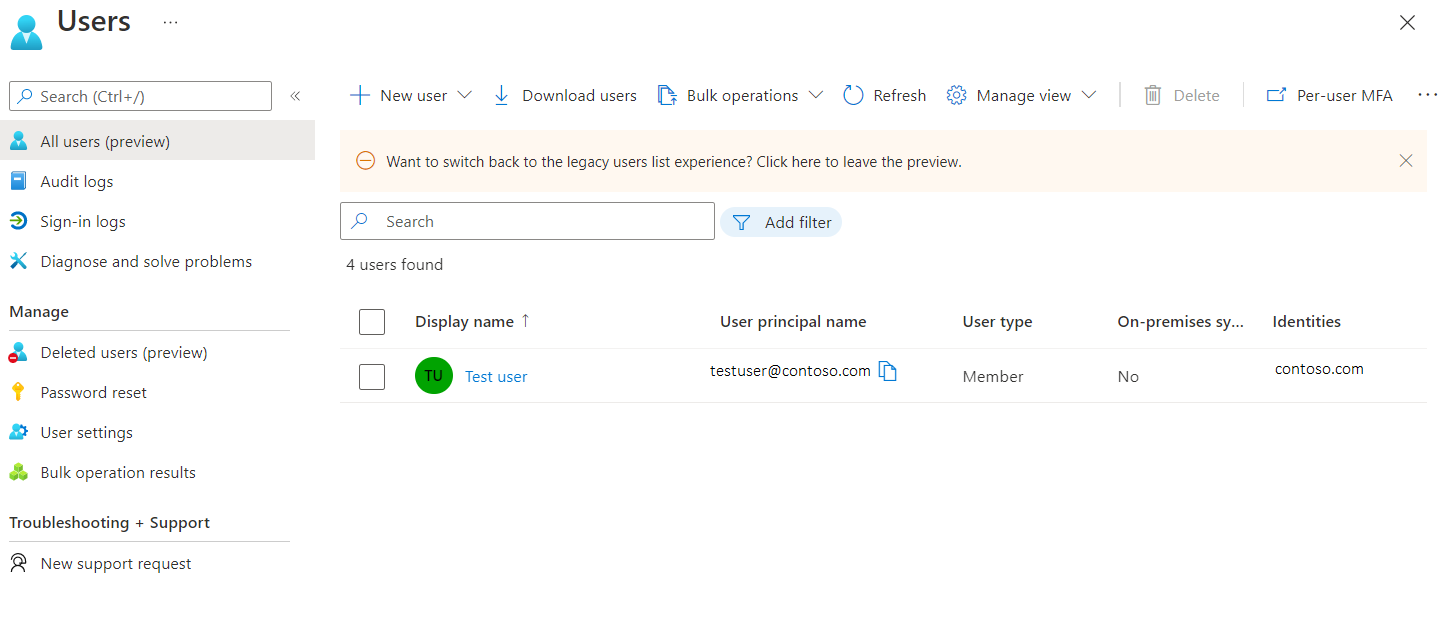

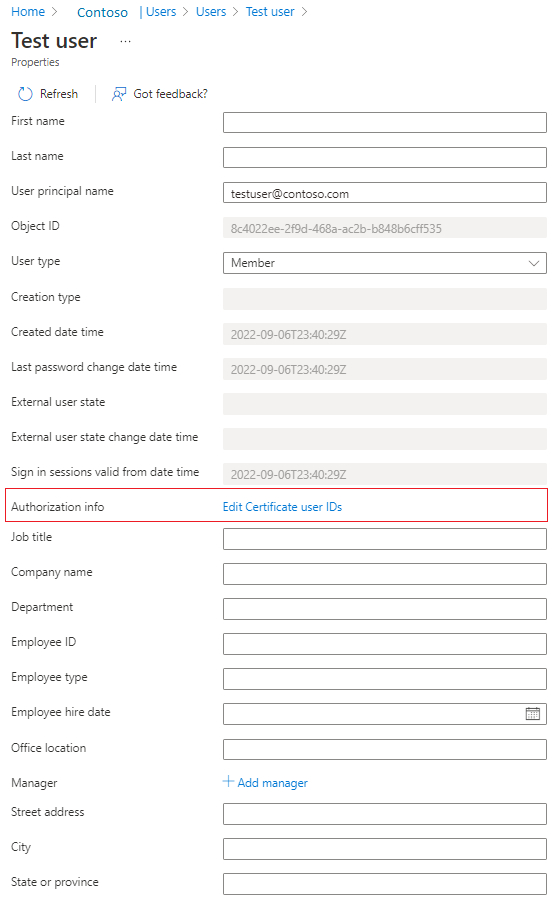

Microsoft Entra 管理センターを使用して certificateUserIds を更新する

ユーザーの certificateUserIds を更新するには、次の手順に従います。

クラウド専用ユーザーの場合は少なくとも特権認証管理者として、または同期されたユーザーの場合は少なくともハイブリッド ID 管理者として、Microsoft Entra 管理センターにサインインします。

[すべてのユーザー] を検索して選択します。

ユーザーを選択し、[プロパティの編集]

選択します。 [承認情報] の横にある [表示] を選択します。

![[承認情報の表示] のスクリーンショット。](media/concept-certificate-based-authentication-certificateuserids/view.png)

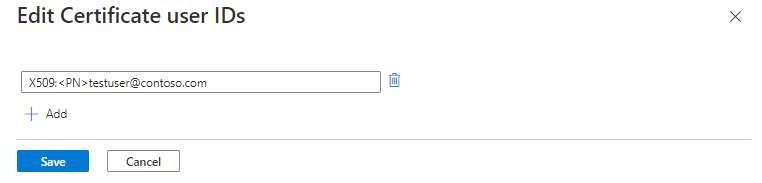

[ 証明書ユーザー ID の編集] を選択します。

追加を選択します。

値を入力し、[ 保存] を選択します。 最大 4 つの値 (120 文字ずつ) を追加できます。

Microsoft Graph クエリを使用して certificateUserIds を更新する

次の例は、Microsoft Graph を使用して certificateUserIds を検索して更新する方法を示しています。

certificateUserIds を検索する

認証されている呼び出し元は、Microsoft Graph クエリを実行して、特定の certificateUserId 値を持つすべてのユーザーを検索できます。 Microsoft Graph ユーザー オブジェクトでは、certificateUserIds のコレクションが authorizationInfo プロパティに格納されます。

すべてのユーザー オブジェクトの certificateUserIds を取得するには:

GET https://graph.microsoft.com/v1.0/users?$select=authorizationinfo

ConsistencyLevel: eventual

ユーザーの ObjectId によって特定のユーザーの certificateUserIds を取得するには:

GET https://graph.microsoft.com/v1.0/users/{user-object-id}?$select=authorizationinfo

ConsistencyLevel: eventual

certificateUserIds 内の特定の値を持つユーザー オブジェクトを取得するには:

GET https://graph.microsoft.com/v1.0/users?$select=authorizationinfo&$filter=authorizationInfo/certificateUserIds/any(x:x eq 'X509:<PN>user@contoso.com')&$count=true

ConsistencyLevel: eventual

not および startsWith 演算子を使用して、フィルター条件を一致させることもできます。 certificateUserIds オブジェクトに対してフィルター処理するには、要求に $count=true クエリ文字列を含める必要があり、 ConsistencyLevel ヘッダーを eventualに設定する必要があります。

certificateUserIds を更新する

PATCH 要求を実行して、特定のユーザーの certificateUserIds を更新します。

要求本文

PATCH https://graph.microsoft.com/v1.0/users/{user-object-id}

Content-Type: application/json

{

"authorizationInfo": {

"certificateUserIds": [

"X509:<PN>123456789098765@mil"

]

}

}

Microsoft Graph PowerShell コマンドを使用して certificateUserIds を更新する

この構成では、 Microsoft Graph PowerShell を使用できます。

PowerShell を管理者特権で起動します。

Microsoft Graph PowerShell SDK をインストールおよびインポートします。

Install-Module Microsoft.Graph -Scope CurrentUser Import-Module Microsoft.Graph.Authentication Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserテナントに接続し、すべてを受け入れます。

Connect-MGGraph -Scopes "Directory.ReadWrite.All", "User.ReadWrite.All" -TenantId <tenantId>特定のユーザーの certificateUserIds 属性を一覧表示します。

$results = Invoke-MGGraphRequest -Method get -Uri 'https://graph.microsoft.com/v1.0/users/<userId>?$select=authorizationinfo' -OutputType PSObject -Headers @{'ConsistencyLevel' = 'eventual' } #list certificateUserIds $results.authorizationInfocertificateUserIds 値を使用して変数を作成します。

#Create a new variable to prepare the change. Ensure that you list any existing values you want to keep as this operation will overwrite the existing value $params = @{ authorizationInfo = @{ certificateUserIds = @( "X509:<SKI>gH4iJ5kL6mN7oP8qR9sT0uV1wX", "X509:<PN>user@contoso.com" ) } }certificateUserIds 属性を更新します。

$results = Invoke-MGGraphRequest -Method patch -Uri 'https://graph.microsoft.com/v1.0/users/<UserId>/?$select=authorizationinfo' -OutputType PSObject -Headers @{'ConsistencyLevel' = 'eventual' } -Body $params

ユーザー オブジェクトを使用して certificateUserIds を更新する

ユーザー オブジェクトを取得します。

$userObjectId = "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" $user = Get-MgUser -UserId $userObjectId -Property AuthorizationInfoユーザー オブジェクトの certificateUserIds 属性を更新します。

$user.AuthorizationInfo.certificateUserIds = @("X509:<SKI>iJ5kL6mN7oP8qR9sT0uV1wX2yZ", "X509:<PN>user1@contoso.com") Update-MgUser -UserId $userObjectId -AuthorizationInfo $user.AuthorizationInfo

Microsoft Entra Connect を使用して certificateUserIds を更新する

Microsoft Entra Connect では、オンプレミスの Active Directory 環境から certificateUserIds への値の同期がサポートされています。 オンプレミスの Active Directory では、証明書ベースの認証と複数のユーザー名バインディングがサポートされています。 Microsoft Entra Connect の最新バージョンを使用していることを確認します。

これらのマッピング方法を使用するには、オンプレミスの Active Directoryのユーザー オブジェクトに altSecurityIdentities 属性を設定する必要があります。 さらに、KB5014754で説明されているように、Windows ドメイン コントローラーに証明書ベースの認証の変更を適用した後、オンプレミスの Active Directory の強力な証明書バインドの適用要件を満たすために、一部の再利用不可な (Type=strong) マッピング方法を実装している可能性があります。

同期エラーを回避するには、同期される値が certificateUserIds でサポートされている形式のいずれかに従っていることを確認します。

開始する前に、オンプレミスの Active Directoryから同期されているすべてのユーザー アカウントが次の条件を満たすことを確認します。

altSecurityIdentities 属性の値が 10 個以下であること

1,024 文字を超える値がありません

重複した値がない

重複する値が、1 つの証明書を複数のオンプレミスの Active Directory アカウントにマップすることを意図したものであるかどうかを慎重に検討してください。 詳細については、「 複数のユーザー名バインド」を参照してください。

注

特定のシナリオでは、ユーザーの 1 つのサブセットが、1 つの証明書を複数のオンプレミスの Active Directory アカウントにマップするという業務上の正当な理由を持つ場合があります。 これらのシナリオを確認し、必要に応じて、オンプレミスの Active Directory と Microsoft Entra ID の両方で複数のアカウントにマップする個別のマッピング方法を実装します。

certificateUserIds の継続的な同期に関する考慮事項

- オンプレミスの Active Directoryの値を設定するためのプロビジョニング プロセスで適切な検疫が実装されていることを確認します。 現在の有効な証明書に関連付けられている値のみが設定されます。

- 値は、対応する証明書の有効期限が切れたり失効したりすると削除されます。

- 1024 文字を超える値は設定されません。

- 重複する値はプロビジョニングされません。

- Microsoft Entra Connect Health を使用して同期を監視します。

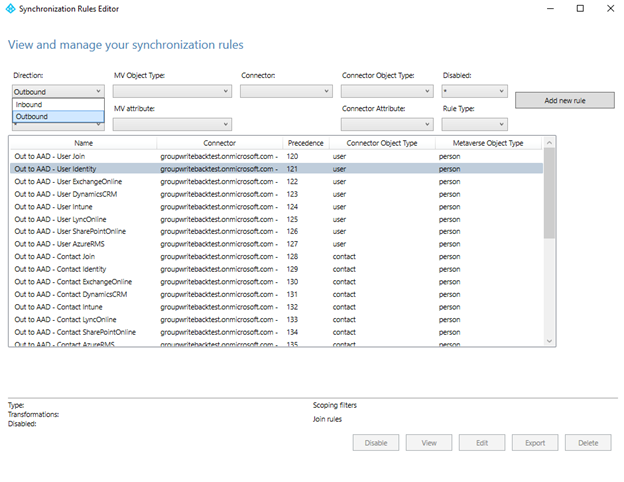

userPrincipalName を certificateUserIds に同期するように Microsoft Entra Connect を構成するには、次の手順に従います。

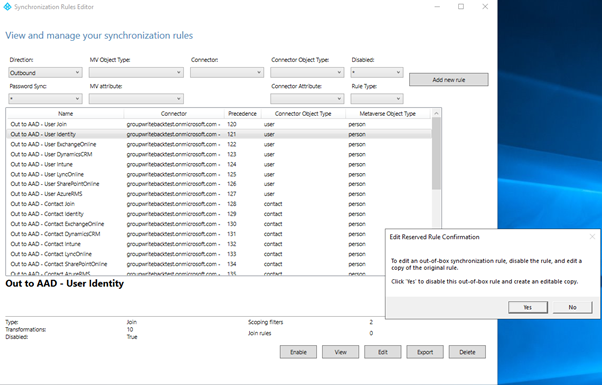

Microsoft Entra Connect サーバーで、 同期規則エディターを見つけて起動します。

[方向] を選択し、[外向き] を選択します。

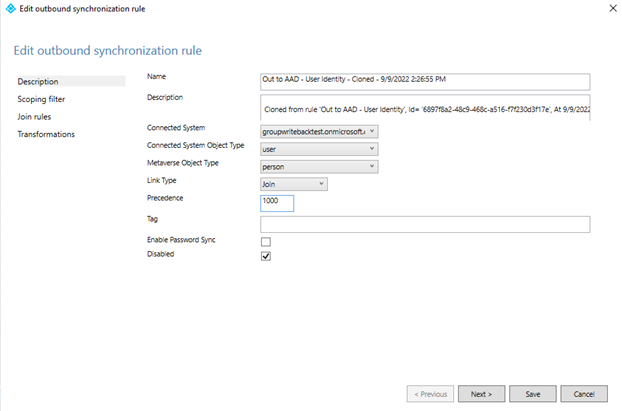

Microsoft Entra ID – ユーザー ID に対する規則を見つけ、[編集] を選択し、[はい] を選択して確定します。

[優先順位の ] フィールドに高い数値を入力し、[次へ ] を選択します。

[変換]>[変換の追加]を選択します。 新しい変換を作成する前に、変換の一覧を下にスクロールする必要がある場合があります。

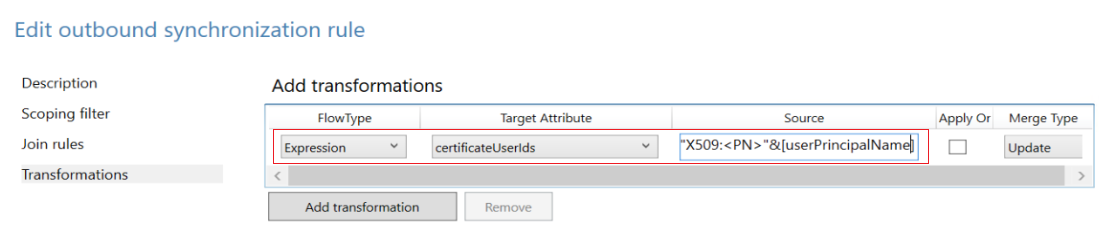

X509:<PN>PrincipalNameValue の同期

X509:<PN>PrincipalNameValue を同期するには、送信同期規則を作成し、フローの種類で [式] を選択します。 certificateUserIds としてターゲット属性を選択し、ソース フィールドに次の式を追加します。 ソース属性が userPrincipalName でない場合は、それに応じて式を変更できます。

"X509:<PN>"&[userPrincipalName]

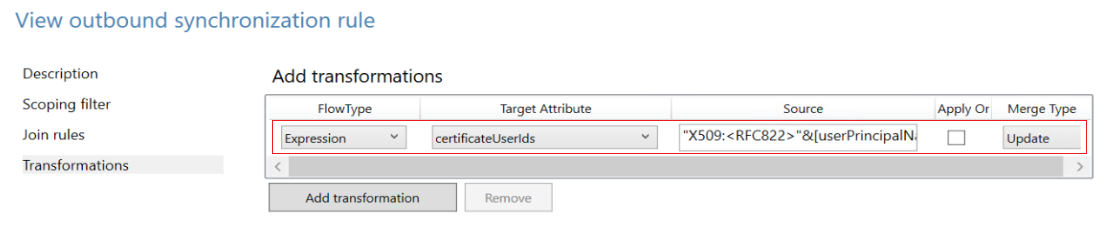

X509:<RFC822>RFC822Name の同期

X509:<RFC822>RFC822Name を同期するには、送信同期規則を作成し、フローの種類で [式] を選択します。 certificateUserIds としてターゲット属性を選択し、ソース フィールドに次の式を追加します。 ソース属性が userPrincipalName でない場合は、それに応じて式を変更できます。

"X509:<RFC822>"&[userPrincipalName]

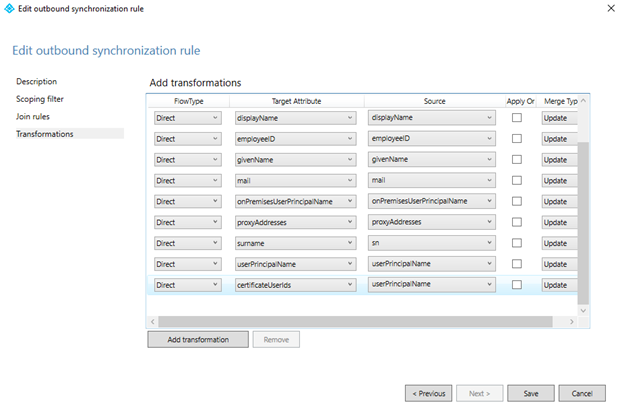

[ターゲット属性] を選択し、[certificateUserIds] を選択し、[ソース] を選択し、[userPrincipalName] を選択して、[保存] を選択します。

[OK] を選択して確定します。

重要

上記の例では、変換規則のソース属性として userPrincipalName 属性を使用しています。 任意の、適切な値を持つ利用可能な属性を使用できます。 たとえば、一部の組織ではメール属性を使用します。 より複雑な変換規則については、「Microsoft Entra Connect Sync: 宣言型プロビジョニング式について」を参照してください。

宣言型プロビジョニング式の詳細については、「 Microsoft Entra Connect: 宣言型プロビジョニング式」を参照してください。

altSecurityIdentities 属性を Active Directory から Microsoft Entra certificateUserIds に同期する

altSecurityIdentities 属性は、既定の属性セットの一部ではありません。 管理者は、メタバースの person オブジェクトに新しい属性を追加し、適切な同期規則を作成して、このデータを Microsoft Entra ID の certificateUserIds に中継する必要があります。

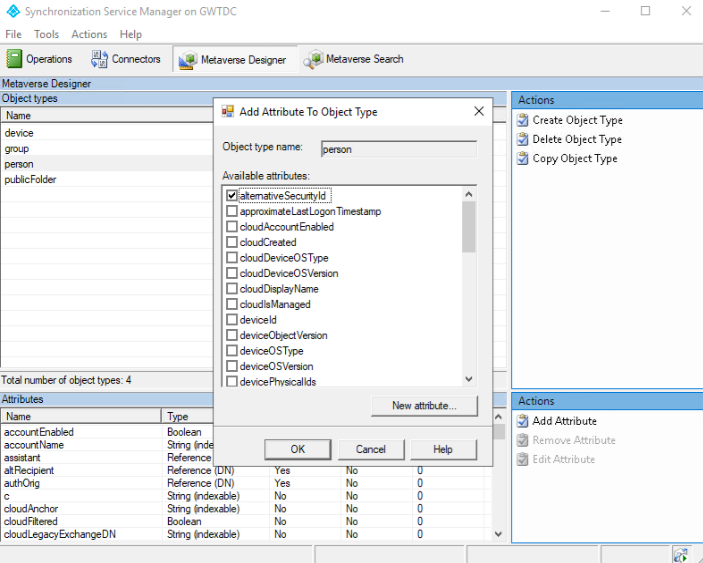

メタバース デザイナーを開き、person オブジェクトを選択します。 alternativeSecurityId 属性を作成するには、[ 新しい属性] を選択します。 属性サイズを最大 1024 文字 (certificateUserIds でサポートされる最大長) にするには、[ 文字列 ] (インデックスなし) を選択します。 文字列 (インデックス可能) を選択した場合、属性値の最大サイズは 448 文字です。 [ 複数値] を選択していることを確認します。

メタバース デザイナーを開き、alternativeSecurityId を選択して person オブジェクトに追加します。

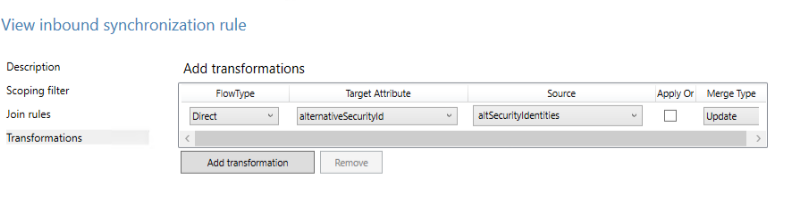

altSecurityIdentities から alternativeSecurityId 属性に変換する受信同期規則を作成します。

受信規則では、次のオプションを使用します。

回答内容 価値 名前 規則のわかりやすい名前 (例: In from Active Directory - altSecurityIdentities) 接続先システム オンプレミスの Active Directory ドメイン 接続先システム オブジェクトの種類 ユーザー メタバース オブジェクトの種類 個人 優先順位 現在使用されていない 100 未満の数値を選択する 次のスクリーンショットに示すように、 変換を 選択し、ソース属性 altSecurityIdentities からターゲット属性 alternativeSecurityId への直接マッピングを作成します。

alternativeSecurityId 属性から Microsoft Entra ID の certificateUserIds 属性に変換する送信同期規則を作成します。

回答内容 価値 名前 規則のわかりやすい名前 (例: Out to Microsoft Entra ID - certificateUserIds) 接続先システム Microsoft Entra ドメイン 接続先システム オブジェクトの種類 ユーザー メタバース オブジェクトの種類 個人 優先順位 現在、すべての既定のルールの上で使用されていない高い数値 (150 など) を選択する 次のスクリーンショットに示すように、 変換を 選択し、ソース属性 alternativeSecurityId からターゲット属性 certificateUserIds への直接マッピングを作成します。

同期を実行して、certificateUserIds 属性にデータを事前設定します。

成功したか確認するには、Microsoft Entra ID でユーザーの認可情報を表示します。

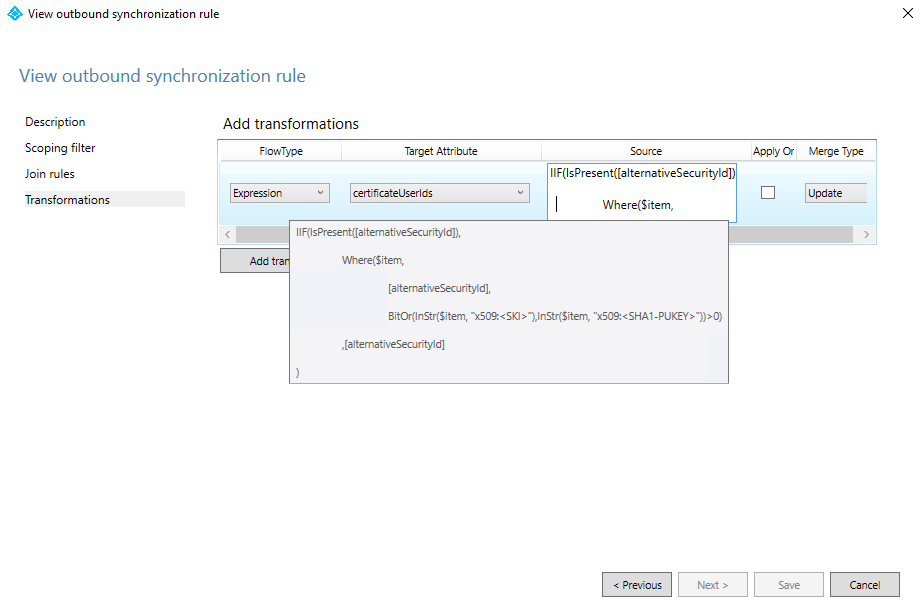

altSecurityIdentities 属性から値のサブセットをマッピングするには、手順 4 の「変換」を「式」に置き換えます。 式を使用するには、[ 変換 ] タブに進み、FlowType オプションを Expression に変更し、ターゲット属性を certificateUserIds に変更し、式を [ソース] フィールドに入力します。 次の例では、SKI および SHA1PublicKey 証明書マッピング フィールドに合わせた値のみをフィルター処理します。

式コード:

IIF(IsPresent([alternativeSecurityId]),

Where($item,[alternativeSecurityId],BitOr(InStr($item, "X509:<SKI>"),InStr($item, "X509:<SHA1-PUKEY>"))>0),[alternativeSecurityId]

)

管理者は、サポートされているパターンに合わせて altSecurityIdentities から値をフィルター処理できます。 certificateUserIds に同期されるユーザー名バインディングをサポートし、これらの値を使用して認証を有効にするために、CBA 構成が更新されていることを確認します。