サインイン時に Microsoft Authenticator をセットアップするようにユーザーにナッジすることができます。 ユーザーは通常のサインインを行い、いつもどおりに多要素認証を実行した後に、Microsoft Authenticator を設定するように求められます。 ユーザーまたはグループを含めるか除外して、アプリをセットアップするようにナッジするユーザーを制御することができます。 これにより、対象を絞ったキャンペーンで、安全性の低い認証方法から Authenticator にユーザーを移行させることができます。

また、ユーザーがナッジを延期 ("一時停止") できる日数を定義することもできます。 ユーザーが [今すぐスキップ ] をタップしてアプリのセットアップを延期すると、再通知期間が経過した後、次回の MFA 試行で再びナッジされます。 再通知の回数は無制限、または 3 回まで (これを過ぎると登録が必要になります) のどちらかに決めることができます。

注

ユーザーが通常のサインインを行う際、Authenticator をセットアップするようユーザーに求める前に、セキュリティ情報の登録を管理する条件付きアクセス ポリシーが適用されます。 たとえば、内部ネットワークでのみセキュリティ情報の更新を行うことが条件付きアクセス ポリシーによって求められている場合、その内部ネットワーク上にいるのでない限り、ユーザーは Authenticator のセットアップを求められません。

前提条件

- 組織で Microsoft Entra の多要素認証を有効にしている必要があります。 Microsoft Entra ID のすべてのエディションには、Microsoft Entra の多要素認証が含まれます。 登録キャンペーンにその他のライセンスは必要ありません。

- ユーザーが、自分のアカウントでプッシュ通知用に Authenticator アプリをまだセットアップしていない。

- 管理者は、次のいずれかのポリシーを使用して、Authenticator アプリのユーザーを有効にする必要があります。

- MFA 登録ポリシー: ユーザーはモバイル アプリ経由で通知を有効にする必要があります。

- 認証方法ポリシー: Authenticator アプリに対してユーザーを有効にし、認証モードを [任意 ] または [ プッシュ] に設定する必要があります。 ポリシーが パスワードレスに設定されている場合、ユーザーはナッジの対象になりません。 認証モードを設定する方法の詳細については、「 Microsoft Authenticator でパスワードレス サインインを有効にする」を参照してください。

ユーザー エクスペリエンス

まず、Microsoft Entra 多要素認証 (MFA) を使用して正常に認証する必要があります。

Authenticator プッシュ通知を有効にしていて、まだ設定していない場合は、サインイン エクスペリエンスを向上させるために Authenticator を設定するように求められます。

注

パスワードレス パスキー、セルフサービス パスワード リセット、セキュリティの既定値など、その他のセキュリティ機能も設定を求められる場合があります。

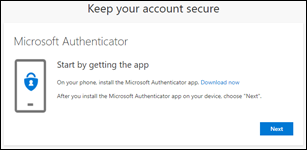

[ 次へ ] をタップし、Authenticator アプリのセットアップをステップ実行します。

まず、アプリをダウンロードします。

Authenticator アプリのセットアップ方法を確認します。

QR コードをスキャンします。

本人確認をします。

![[ID の確認] 画面のスクリーンショット。](media/how-to-mfa-registration-campaign/approved.png)

デバイスでテスト通知を承認します。

これで Authenticator アプリが正常に設定されました。

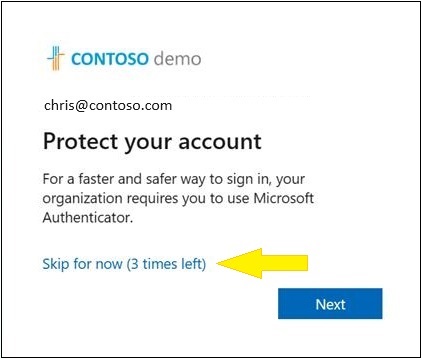

Authenticator アプリをインストールしない場合は、[ スキップ ] をタップして、管理者が設定できる最大 14 日間プロンプトを再通知できます。無料サブスクリプションと試用版サブスクリプションを持つユーザーは、プロンプトを最大 3 回再通知できます。

Microsoft Entra 管理センターを使って登録キャンペーン ポリシーを有効にする

Microsoft Entra 管理センターで登録キャンペーンを有効にするには、次の手順を実行します。

少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

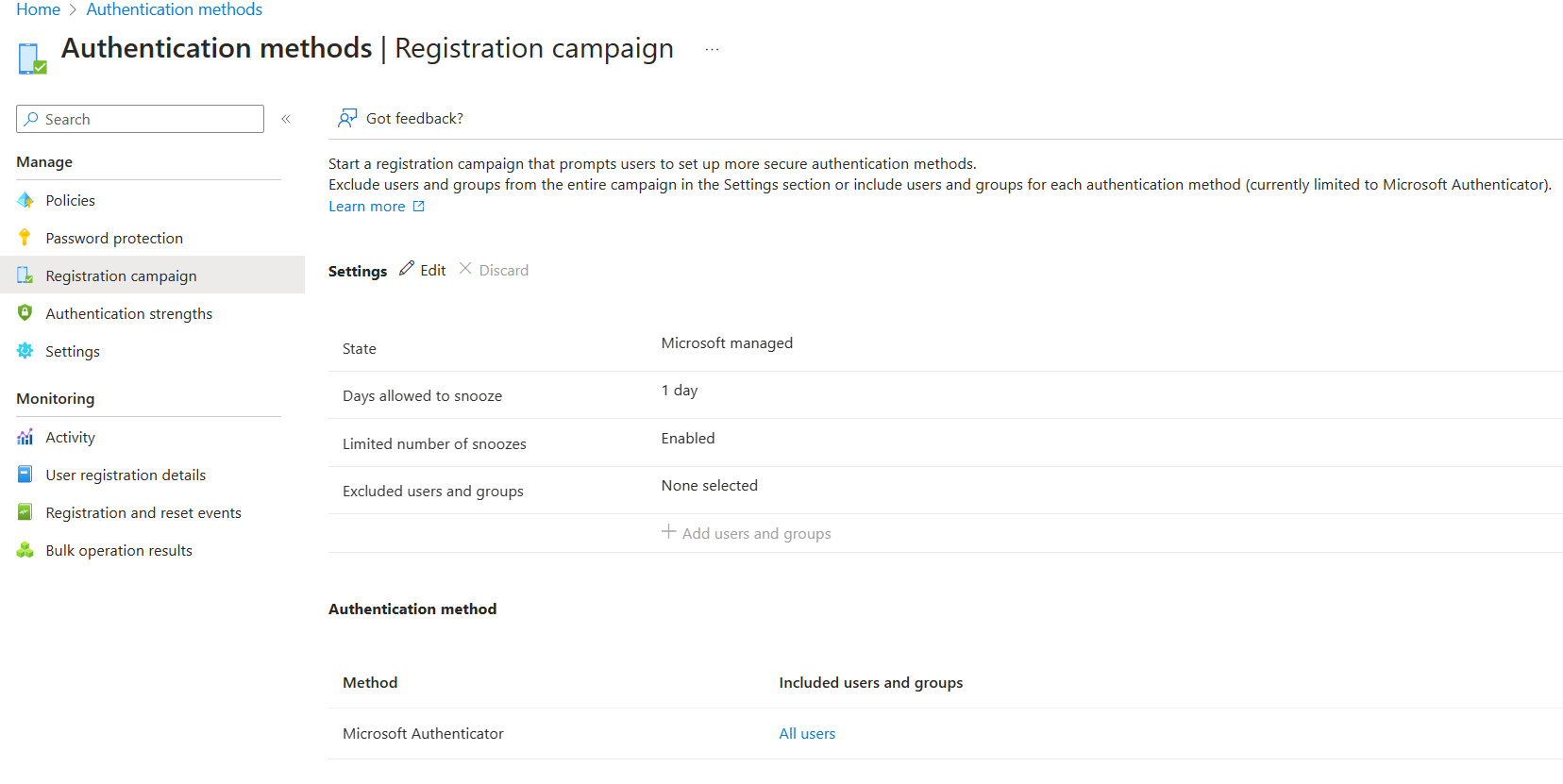

[Entra ID]>[認証方法]>[登録キャンペーン] の順に移動し、[編集] をクリックします。

状態の場合:

- [ 有効] を 選択して、すべてのユーザーの登録キャンペーンを有効にします。

- 音声通話またはテキスト メッセージ ユーザーに対してのみ登録キャンペーンを有効にするには、[ Microsoft マネージド ] を選択します。 Microsoft マネージド設定では、Microsoft が既定値を設定できます。 詳細については、「 Microsoft Entra ID での認証方法の保護」を参照してください。

登録キャンペーンの状態が [有効] または [Microsoft マネージド] に設定されている場合は、 制限された数のスヌーズを使用してエンド ユーザーのエクスペリエンスを構成できます。

- [再通知の回数が制限されています] が [有効] になっている場合、ユーザーは割り込みプロンプトを 3 回スキップできますが、その後は Authenticator の登録が強制されます。

- スヌーズの制限が無効になっている場合、ユーザーは無制限にスヌーズすることができ、Authenticatorを登録せずに済みます。

スヌーズを許可する日数は、 連続する 2 つの通知プロンプト間の期間を設定します。 たとえば、3 日に設定されている場合、登録をスキップしたユーザーは、3 日間は再度プロンプトが表示されません。

登録キャンペーンから除外するユーザーまたはグループを選択し、[ 保存] をクリックします。

Graph エクスプローラーを使用して登録キャンペーンのポリシーを有効にする

Microsoft Entra 管理センターを使う方法に加え、Graph エクスプローラーを使ってキャンペーン ポリシーを登録することもできます。 登録キャンペーンのポリシーを有効にするには、Graph API を使用して認証方法ポリシーを使用する必要があります。 少なくとも 認証ポリシー管理者 ロールが割り当てられているユーザーは、ポリシーを更新できます。

Graph エクスプローラーを使用してポリシーを構成するには、次の手順を実行します。

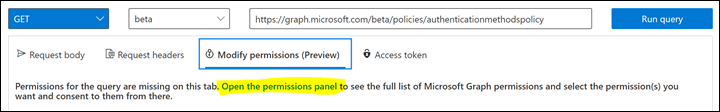

Graph Explorer にサインインし、 Policy.Read.All および Policy.ReadWrite.AuthenticationMethod アクセス許可に同意していることを確認します。

[アクセス許可] パネルを開きます。

認証方法ポリシーを取得します。

GET https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicyポリシーの registrationEnforcement および authenticationMethodsRegistrationCampaign セクションを更新して、ユーザーまたはグループに対してナッジ機能を有効にします。

ポリシーを更新するには、更新された registrationEnforcement セクションのみを使用して、認証方法ポリシーに対して PATCH を実行します。

PATCH https://graph.microsoft.com/v1.0/policies/authenticationmethodspolicy

次の表に、authenticationMethodsRegistrationCampaign プロパティが一覧表示されています。

| 名前 | 指定できる値 | 説明 |

|---|---|---|

| snoozeDurationInDays | 範囲: 0 – 14 | ユーザーが再度注意喚起されるまでの日数を定義します。 値が 0 の場合、ユーザーは MFA を試行するたびにナッジされます。 既定値: 1 日 |

| enforceRegistrationAfterAllowedSnoozes | "TRUE" "false" |

3 回の再通知後にユーザーに設定を求めるかどうかを指定します。 true の場合、ユーザーは登録が必要です。 false の場合、ユーザーは無制限に再通知を受けられます。 既定値: true |

| 状態 | "enabled" "disabled" デフォルト |

この機能を有効または無効にすることができます。 この構成が明示的に設定されていない場合は、既定値が使用され、Microsoft Entra ID の既定値がこの設定に使用されます。 すべてのテナントの、音声通話とテキスト メッセージのユーザーに対して既定の状態が有効になります。 必要に応じて、状態を有効 (すべてのユーザーに対して) または無効に変更してください。 |

| excludeTargets | なし | 機能の対象としないさまざまなユーザーとグループを除外できます。 ユーザーが除外されるグループと含められるグループのメンバーである場合、そのユーザーは機能から除外されます。 |

| includeTargets | なし | 機能の対象にするさまざまなユーザーとグループを含めることができます。 |

includeTargets プロパティ の一覧を次の表に示します。

| 名前 | 指定できる値 | 説明 |

|---|---|---|

| ターゲットタイプ | "user" "group" |

対象となるエンティティの種類。 |

| 身分証明書 | GUID 識別子 | 対象となるユーザーまたはグループの ID。 |

| 対象の認証方法 | "microsoftAuthenticator" | 認証方法のユーザーに登録を求めるメッセージが表示されます。 許容される値は "microsoftAuthenticator" のみです。 |

次の表はexcludeTargets プロパティを一覧にしています。

| 名前 | 指定できる値 | 説明 |

|---|---|---|

| ターゲットタイプ | "user" "group" |

対象となるエンティティの種類。 |

| 身分証明書 | 文字列 | 対象となるユーザーまたはグループの ID。 |

例

作業を開始するために使用できるいくつかの JSON の例を次に示します。

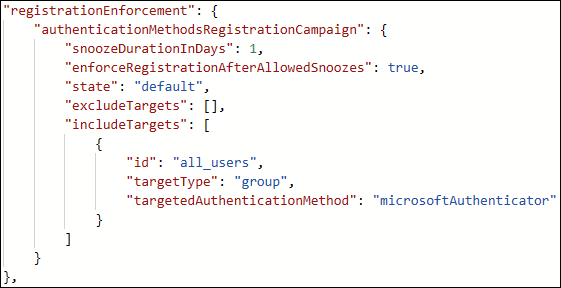

すべてのユーザーを含める

テナントのすべてのユーザーを含める場合は、ユーザーとグループの関連する GUID を使用して次の JSON の例を更新します。 次に、Graph エクスプローラーにそれを貼り付けて、エンドポイントで

PATCHを実行します。{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "all_users", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }特定のユーザーまたはユーザーのグループを含める

テナントの特定のユーザーまたはグループを含める場合は、ユーザーとグループの関連する GUID を使用して次の JSON の例を更新します。 次に、Graph エクスプローラーにその JSON を貼り付けて、エンドポイントで

PATCHを実行します。{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }特定のユーザーまたはグループを含めたり除外したりする

テナントの特定のユーザーまたはグループを含めたり除外したりする場合は、ユーザーとグループの関連する GUID を使用して次の JSON の例を更新します。 次に、Graph エクスプローラーにそれを貼り付けて、エンドポイントで

PATCHを実行します。{ "registrationEnforcement": { "authenticationMethodsRegistrationCampaign": { "snoozeDurationInDays": 1, "enforceRegistrationAfterAllowedSnoozes": true, "state": "enabled", "excludeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user" } ], "includeTargets": [ { "id": "*********PLEASE ENTER GUID***********", "targetType": "group", "targetedAuthenticationMethod": "microsoftAuthenticator" }, { "id": "*********PLEASE ENTER GUID***********", "targetType": "user", "targetedAuthenticationMethod": "microsoftAuthenticator" } ] } } }

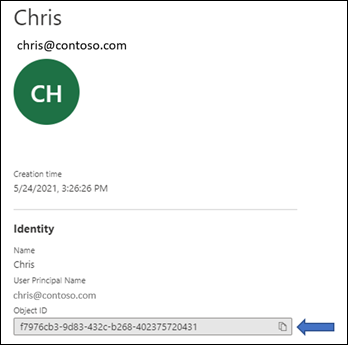

JSON に挿入するユーザーの GUID を識別する

少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

[ 管理 ] ブレードで、[ ユーザー] をタップします。

[ ユーザー ] ページで、対象とする特定のユーザーを特定します。

特定のユーザーをタップすると、ユーザーの GUID である オブジェクト ID が表示されます。

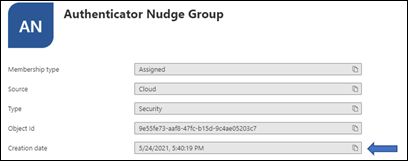

JSON に挿入するグループの GUID を識別する

少なくとも認証ポリシー管理者として Microsoft Entra 管理センターにサインインします。

[ 管理 ] ブレードで、[ グループ] をタップします。

[ グループ ] ページで、対象とする特定のグループを特定します。

グループをタップし、 オブジェクト ID を取得します。

制限事項

このナッジは、Android または iOS が実行されているモバイル デバイスには表示されません。

よく寄せられる質問

ユーザーはアプリケーション内で微調整できますか?

はい、一部のアプリケーションでは埋め込みブラウザー ビューをサポートしています。 out-of-box experience や、Windows 設定に埋め込まれたブラウザー ビューでは、ユーザーを促すことはありません。

シングル サインオン (SSO) セッション内でユーザーを微調整できますか?

ユーザーが SSO で既にサインインしている場合、ナッジはトリガーされません。

ユーザーはモバイル デバイスで微調整できますか?

この登録キャンペーンは モバイル デバイスでは提供されません。

キャンペーンの実行期間はどのくらいですか?

このキャンペーンを有効にできる期間は任意です。 キャンペーンの実行を終了するときは、管理センターまたは API を使ってキャンペーンを無効にします。

ユーザーのグループごとに異なる再通知期間を設定できますか?

いいえ。 プロンプトのスヌーズ期間はテナント全体の設定で、すべてのグループに適用されます。

ユーザーを微調整して、パスワードなしの電話によるサインインを設定することはできますか?

この機能は、MFA がセットアップされているユーザーに Authenticator アプリを使用するように促す機能を管理者に提供することを目的としています。パスワードレスのサインイン用ではありません。

サード パーティの認証アプリでサインインしたユーザーにナッジが表示されますか?

はい。 ユーザーに対して登録キャンペーンが有効になっており、プッシュ通知用に Microsoft Authenticator がセットアップされていない場合、ユーザーは Authenticator をセットアップするように促されます。

Authenticator が TOTP コード専用に設定されているユーザーには、ナッジが表示されますか?

はい。 ユーザーに対して登録キャンペーンが有効になっており、プッシュ通知用に Authenticator アプリがセットアップされていない場合、ユーザーは Authenticator でプッシュ通知をセットアップするように促されます。

ユーザーが MFA 登録を通過したばかりの場合、ユーザーは同じサインイン セッションでナッジされますか?

いいえ。 適切なユーザー エクスペリエンスを提供するために、ユーザーは、他の認証方法を登録したのと同じセッションでは、Authenticator をセットアップするようにナッジされません。

別の認証方法を登録するようにユーザーを微調整できますか?

いいえ。 現時点では、この機能は、Authenticator アプリのみをセットアップするようにユーザーにナッジすることを目的としています。

再通知オプションを非表示にして、ユーザーに Authenticator アプリのセットアップを強制する方法はありますか?

ユーザーがアプリのセットアップを最大 3 回延期できるように、[ 制限された数のスヌーズ ] を [有効] に設定します。その後、セットアップが必要になります。

Microsoft Entra 多要素認証を使用していない場合、ユーザーを促すことができますか?

いいえ。 ナッジは、Microsoft Entra の多要素認証サービスを使って MFA を実行するユーザーに対してのみ機能します。

テナントのゲスト/B2B ユーザーにナッジできますか?

はい。 ポリシーを使用して、注意喚起の対象範囲に含められている場合。

ユーザーがブラウザーを閉じた場合はどうしますか?

これは再通知と同じです。 3 回の再通知後、ユーザーにセットアップが必要な場合、次回のサインイン時に、プロンプトが表示されます。

"セキュリティ情報の登録" の条件付きアクセス ポリシーがある場合、一部のユーザーにナッジが表示されないのはなぜですか?

ユーザーが [ セキュリティ情報の登録 ] ページへのアクセスをブロックする条件付きアクセス ポリシーのスコープ内にある場合、ナッジは表示されません。

サインイン中にユーザーに利用規約 (ToU) 画面が表示されると、ユーザーにナッジが表示されますか?

サインイン中にユーザーに 利用規約 (ToU) 画面が表示された場合、ナッジは表示されません。

条件付きアクセスのカスタム コントロールがサインインに適用される場合、ユーザーにナッジが表示されますか?

条件付きアクセスのカスタム コントロールの設定により、サインイン中にユーザーがリダイレクトされた場合、ナッジは表示されません。

MFA に使用できる方法として SMS と音声を中止する計画はありますか?

いいえ、そのような計画はありません。