継続的アクセス評価を使用して場所ポリシーを厳密に適用する (プレビュー)

[場所ポリシーを厳密に適用する] は、条件付きアクセス ポリシーで使用される、継続的アクセス評価 (CAE) の新しい適用モードです。 この新しいモードではリソースの保護が提供され、リソース プロバイダーによって検出された IP アドレスが条件付きアクセス ポリシーによって許可されていない場合は、すぐにアクセスが停止されます。 このオプションは、CAE の場所の適用における最も高度なセキュリティ モダリティであり、管理者はネットワーク環境での認証とアクセス要求のルーティングについて理解している必要があります。 Outlook 電子メール クライアントや Exchange Online などの CAE 対応クライアントとリソース プロバイダーでの場所の変更の評価方法については、継続的アクセス評価の概要に関する記事を参照してください。

| 場所の適用モード | 推奨されるネットワーク トポロジ | リソースによって検出された IP アドレスが許可リストにない場合 | メリット | 構成 |

|---|---|---|---|---|

| 標準 (既定) | すべてのトポロジに適切 | 許可された IP アドレスが Microsoft Entra ID によって検出された場合にのみ、有効期間の短いトークンが発行されます。 それ以外の場合は、アクセスがブロックされます | CAE の適用が生産性に影響を及ぼす分割トンネル ネットワーク デプロイでは、CAE を適用する前の場所の検出モードにフォールバックします。 CAE では、引き続き他のイベントとポリシーが適用されます。 | なし (既定の設定) |

| 場所ポリシーを厳密に適用する | エグレス IP アドレスが、Microsoft Entra ID とすべてのリソース プロバイダー トラフィックの両方に対して専用であり、列挙可能 | アクセスはブロックされます | 最も安全ですが、ネットワーク パスを十分に理解している必要があります | 1.少ない母集団で IP アドレスの前提条件をテストする 2. [セッション制御] で [厳密に適用する] を有効にする |

厳密に適用される場所ポリシーを構成する

手順 1 - ターゲット ユーザーに対して、条件付きアクセスの場所ベースのポリシーを構成する

管理者は、厳密な場所の適用を必要とする条件付きアクセス ポリシーを作成する前に、条件付きアクセスの場所ベースのポリシーに関する記事で説明されているポリシーの使用に慣れておく必要があります。 次の手順に進む前に、ユーザーのサブセットでこのようなポリシーをテストする必要があります。 厳密な適用を有効にする前にテストしておくと、管理者は、認証時に Microsoft Entra ID によって表示される許可された IP アドレスと実際の IP アドレスの不一致を回避できます。

手順 2 - ユーザーの小さなサブセットでポリシーをテストする

![[場所ポリシーを厳密に適用する] が有効になっている条件付きアクセス ポリシーを示すスクリーンショット。](media/concept-continuous-access-evaluation-strict-enforcement/conditional-access-policy-strictly-enforce-location-policies.png)

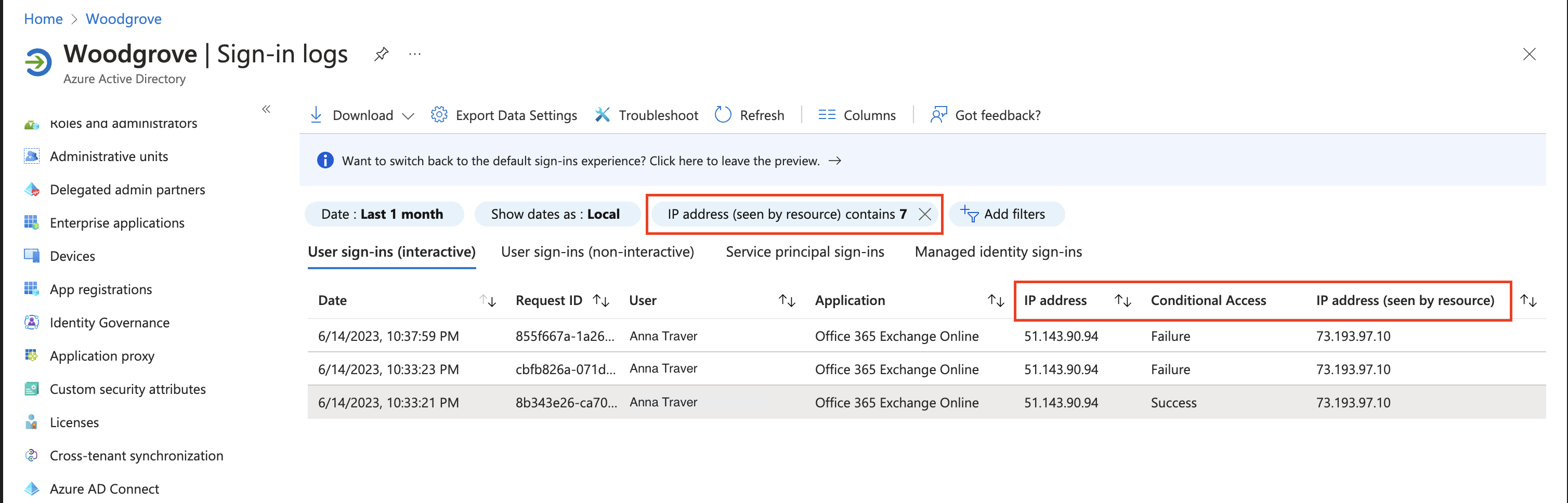

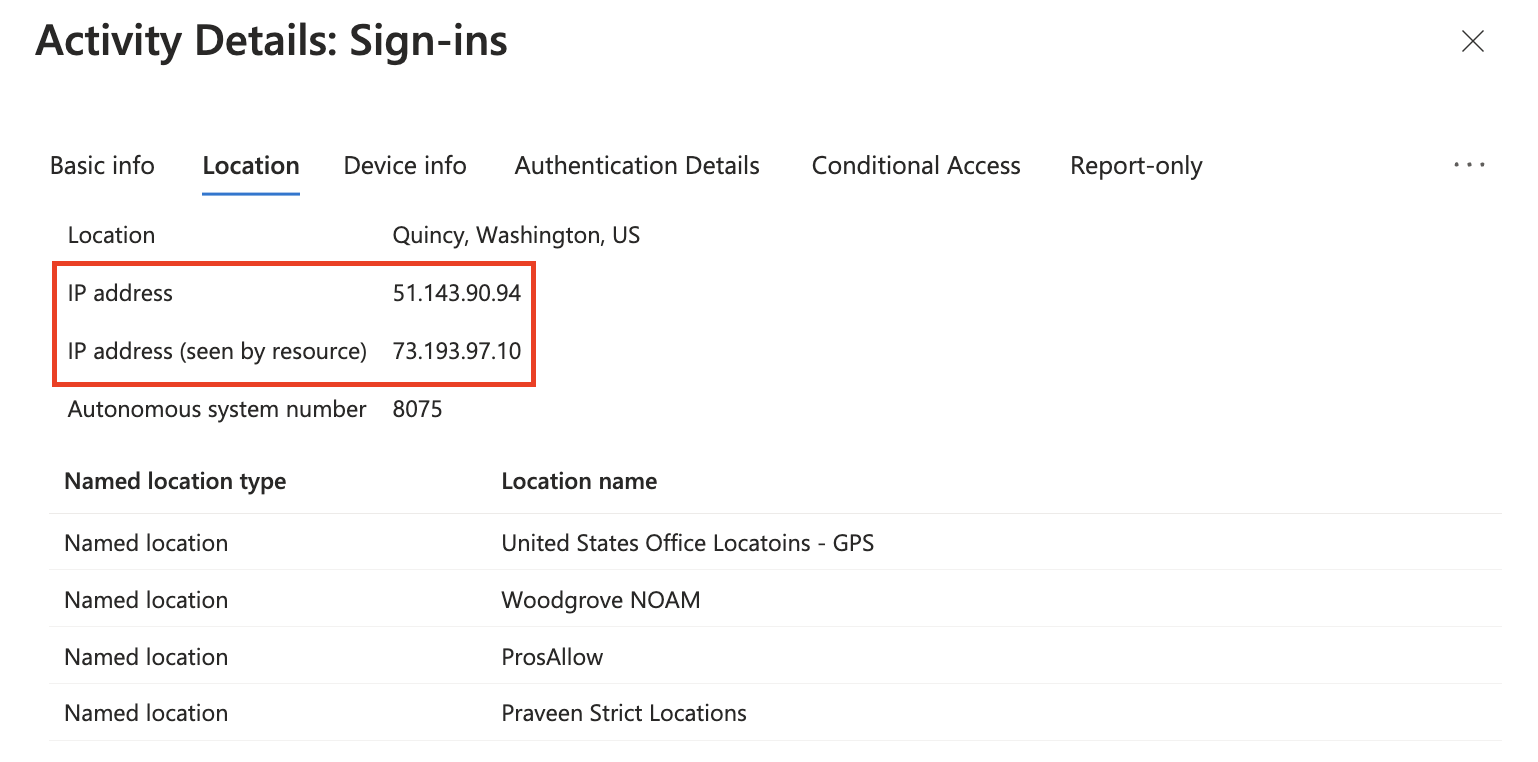

テスト ユーザーのサブセットに対して、厳密な場所の適用が求められるポリシーを有効にした後、Microsoft Entra ID サインイン ログのフィルター [IP アドレス (リソースにより表示)] を使用してテスト エクスペリエンスを検証します。 この検証により、管理者は、CAE 対応リソース プロバイダーによって参照される許可されていない IP を使用するユーザーが、厳密な場所の適用によってブロックされる可能性があるシナリオを見つけることができます。

管理者は、厳密な場所の適用を必要とする条件付きアクセス ポリシーを有効にする前に、次のことを確認する必要があります。

- Microsoft Entra ID に対するすべての認証トラフィックと、リソース プロバイダーへのアクセス トラフィックが既知の専用エグレス IP からのものであることを確認する。

- Exchange Online、Teams、SharePoint Online、Microsoft Graph など

- ユーザーが Microsoft Entra ID およびリソース プロバイダーにアクセスできるすべての IP アドレスが、IP ベースのネームド ロケーションに含まれていることを確認する。

- Global Secure Access を介して Microsoft 365 以外のアプリケーションにトラフィックが送信されていないことを確認する。

- ソース IP の復元は、これらの Microsoft 365 以外のアプリケーションではサポートされていません。 Global Secure Access で厳密な場所の適用を有効にすると、ユーザーが信頼できる IP の場所にいる場合でもアクセスがブロックされます。

- 条件付きアクセス ポリシーを調べて、CAE をサポートしないポリシーがないことを確認する。 詳細については、CAE でサポートされる CA ポリシーに関する記事を参照してください。

管理者がこの検証を実行しない場合、ユーザーに悪影響が及ぶおそれがあります。 Microsoft Entra ID または CAE でサポートされているリソースへのトラフィックが共有または定義不可のエグレス IP を介している場合は、条件付きアクセス ポリシーで厳密な場所の適用を有効にしないでください。

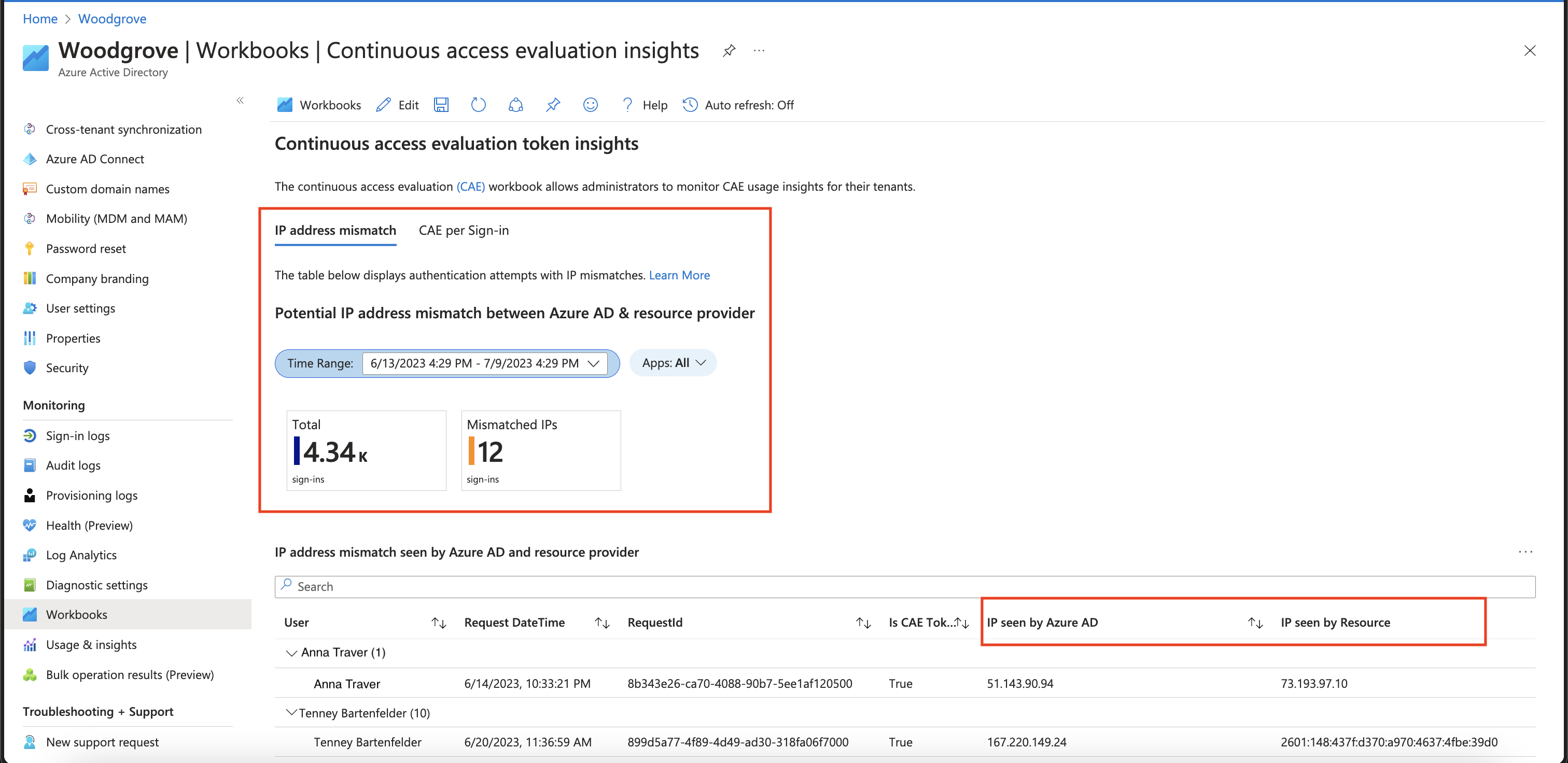

手順 3 - CAE ブックを使用して、ネームド ロケーションに追加する必要がある IP アドレスを特定する

まだ作成していない場合は、パブリック テンプレート "継続的アクセス評価の分析情報" を使用して新しい Azure ブックを作成し、Microsoft Entra ID で表示される IP アドレスと IP アドレス (リソースで表示) の間の IP 不一致を特定します。 この場合は、スプリット トンネル ネットワーク構成がある可能性があります。 厳密な場所の適用を有効にしたときにユーザーが誤ってロックアウトされないようにするために、管理者は次のことを行う必要があります。

CAE ブックで特定された IP アドレスを調査して特定します。

組織の既知のエグレス ポイントに関連付けられているパブリック IP アドレスを、定義済みのネームド ロケーションに追加します。

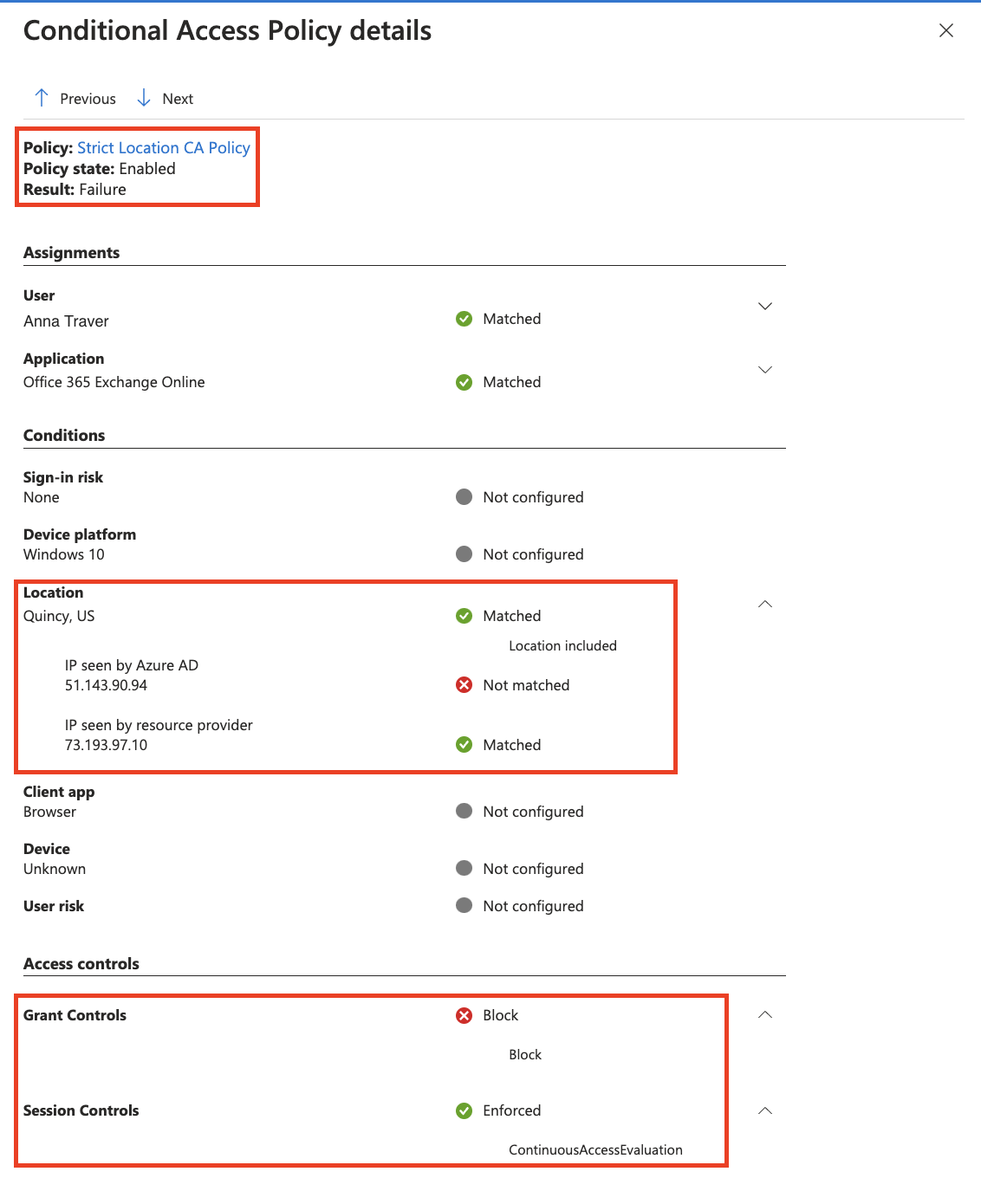

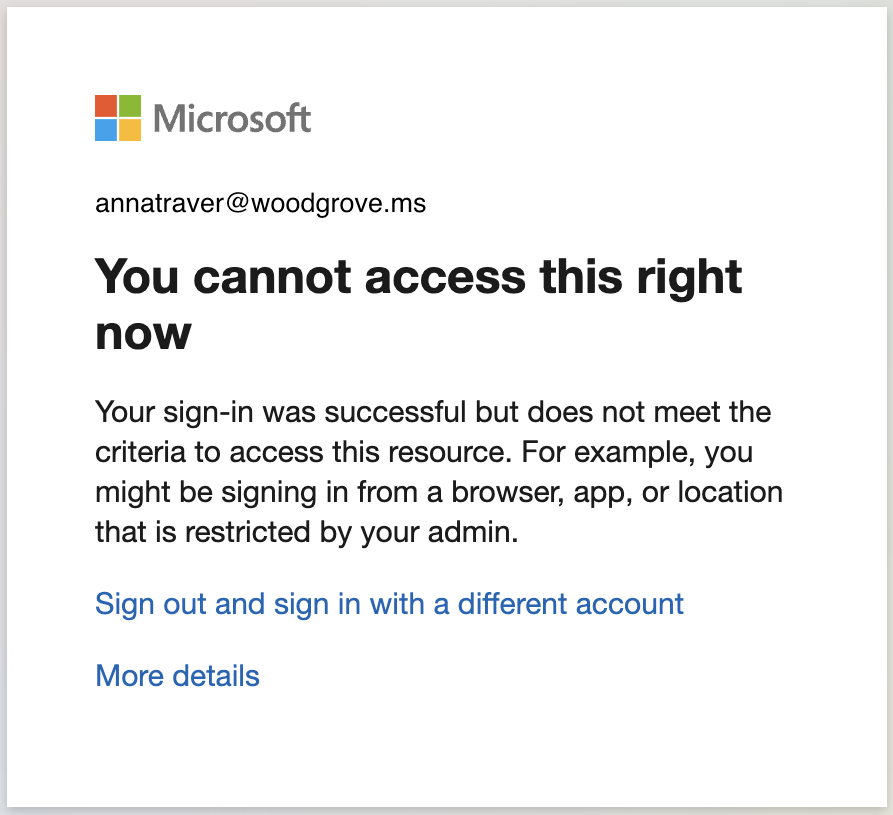

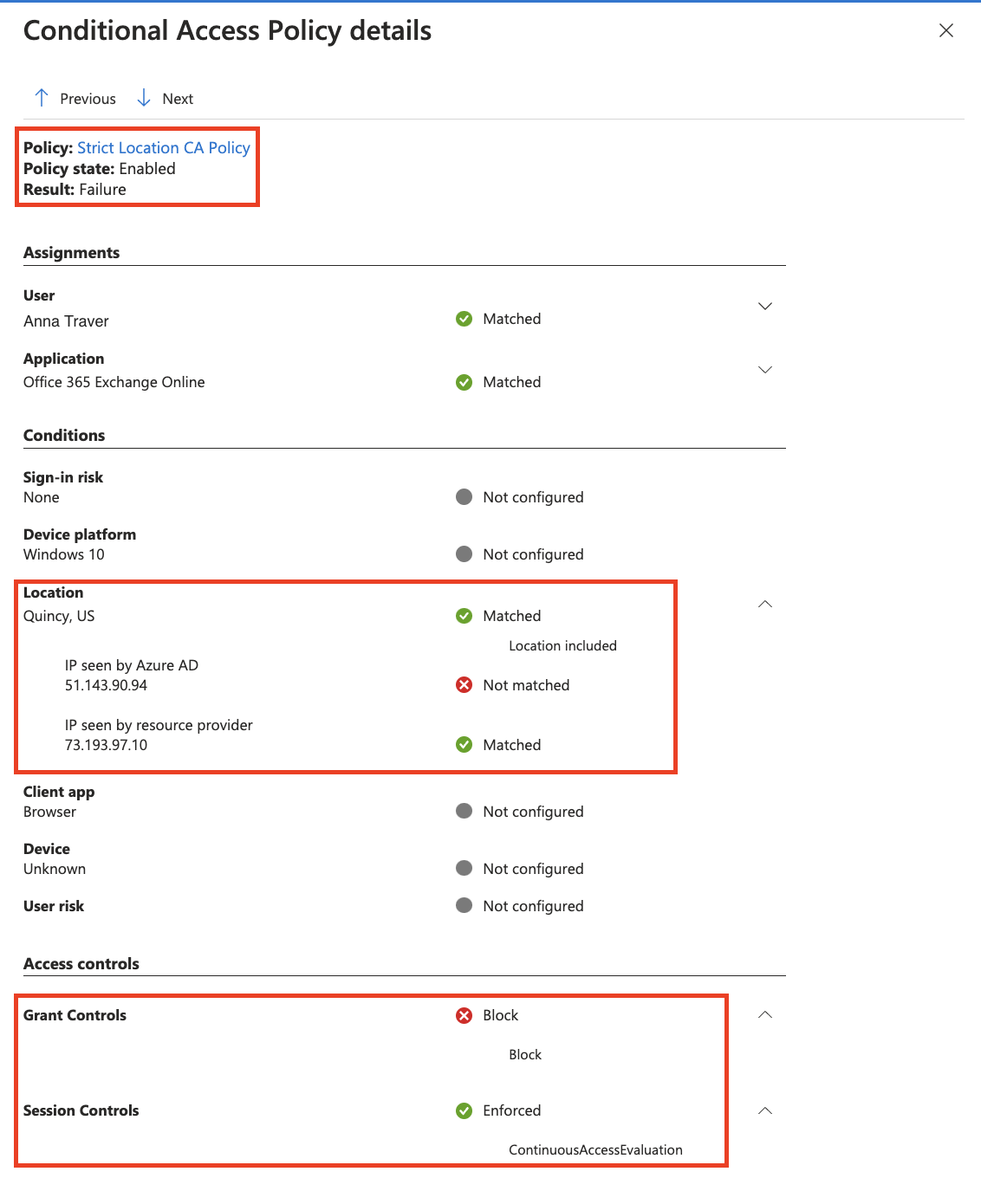

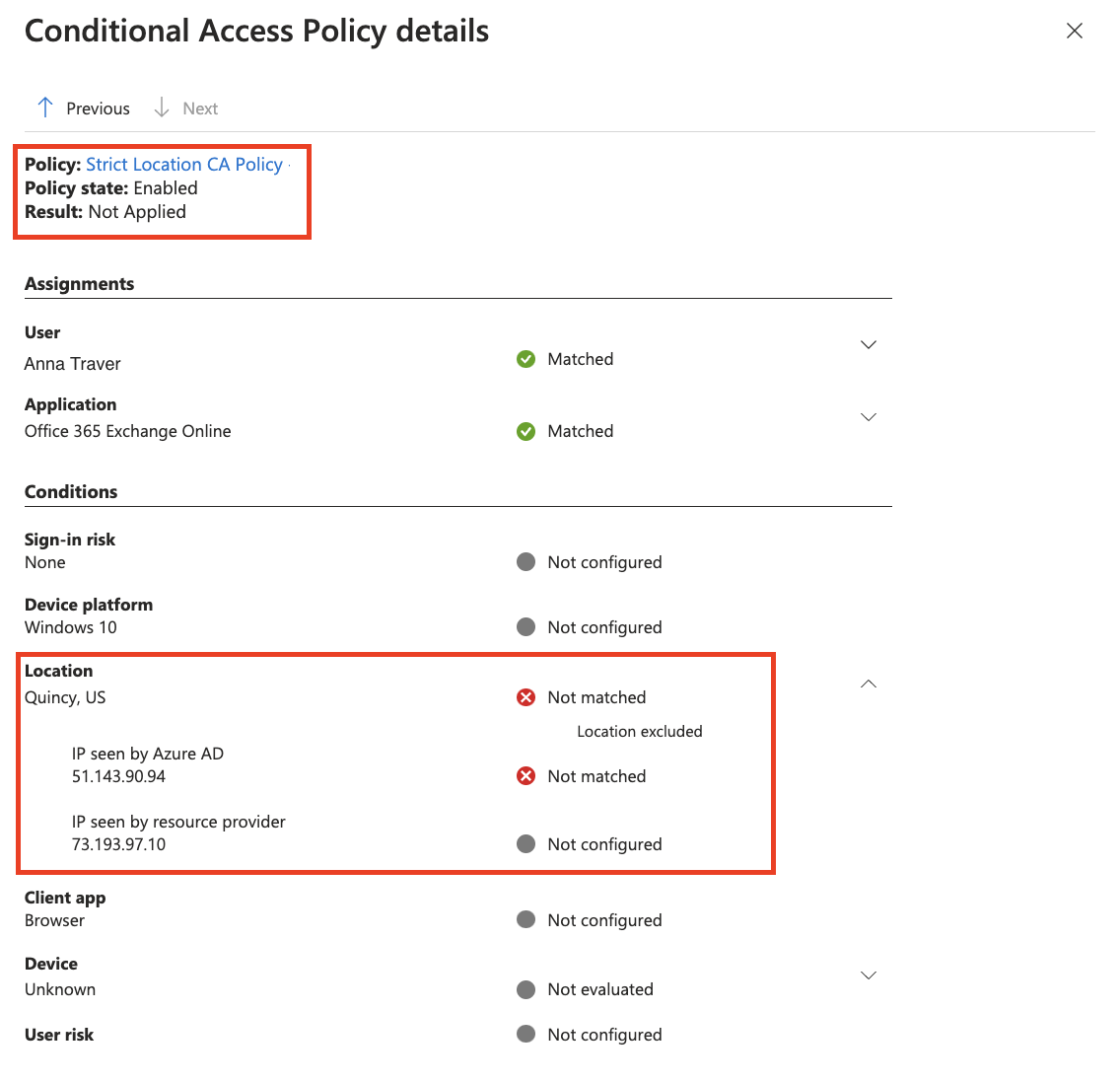

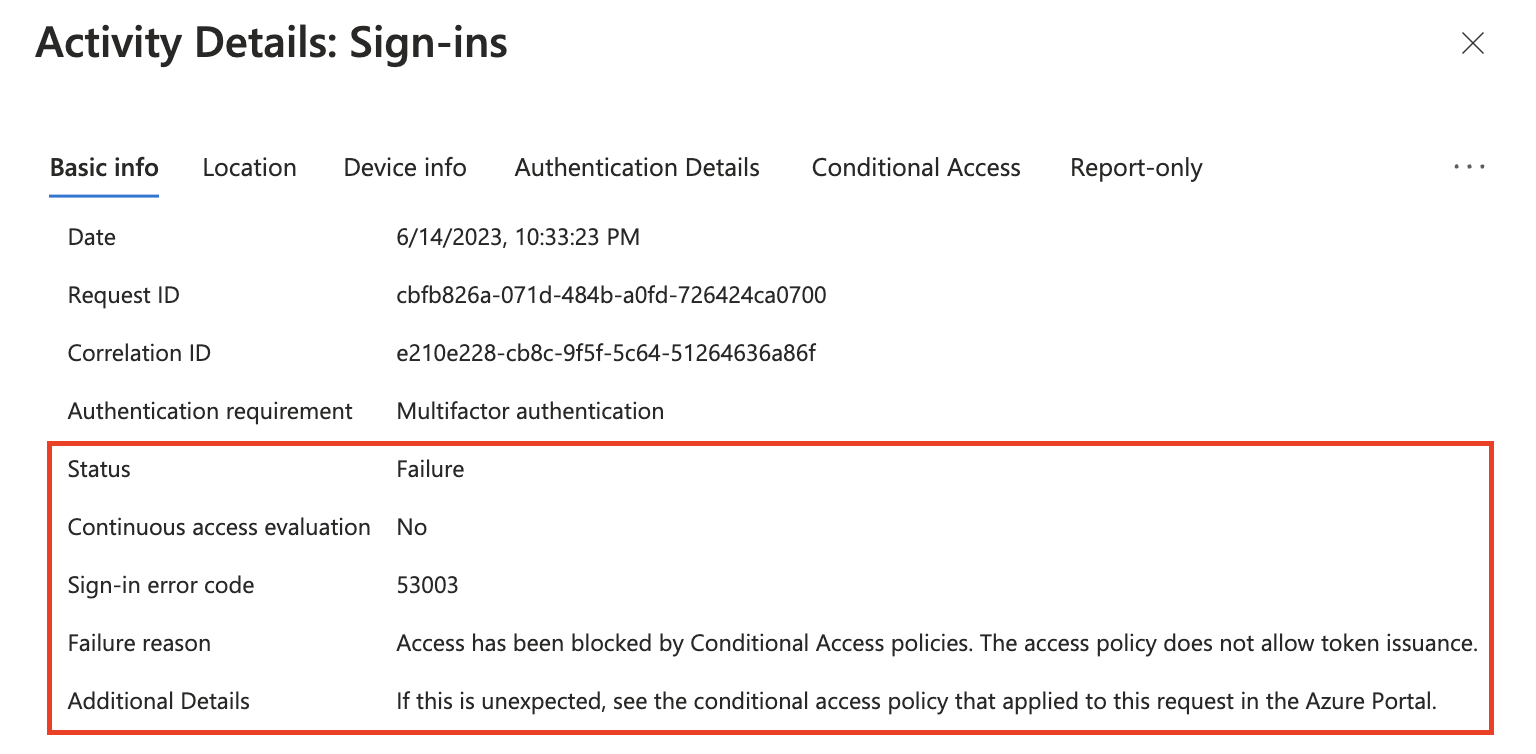

次のスクリーンショットは、リソースへのクライアントのアクセスがブロックされている例を示しています。 このブロックは、CAE の厳密な場所の適用がトリガーされ、クライアントのセッションを取り消すことを要求するポリシーが原因です。

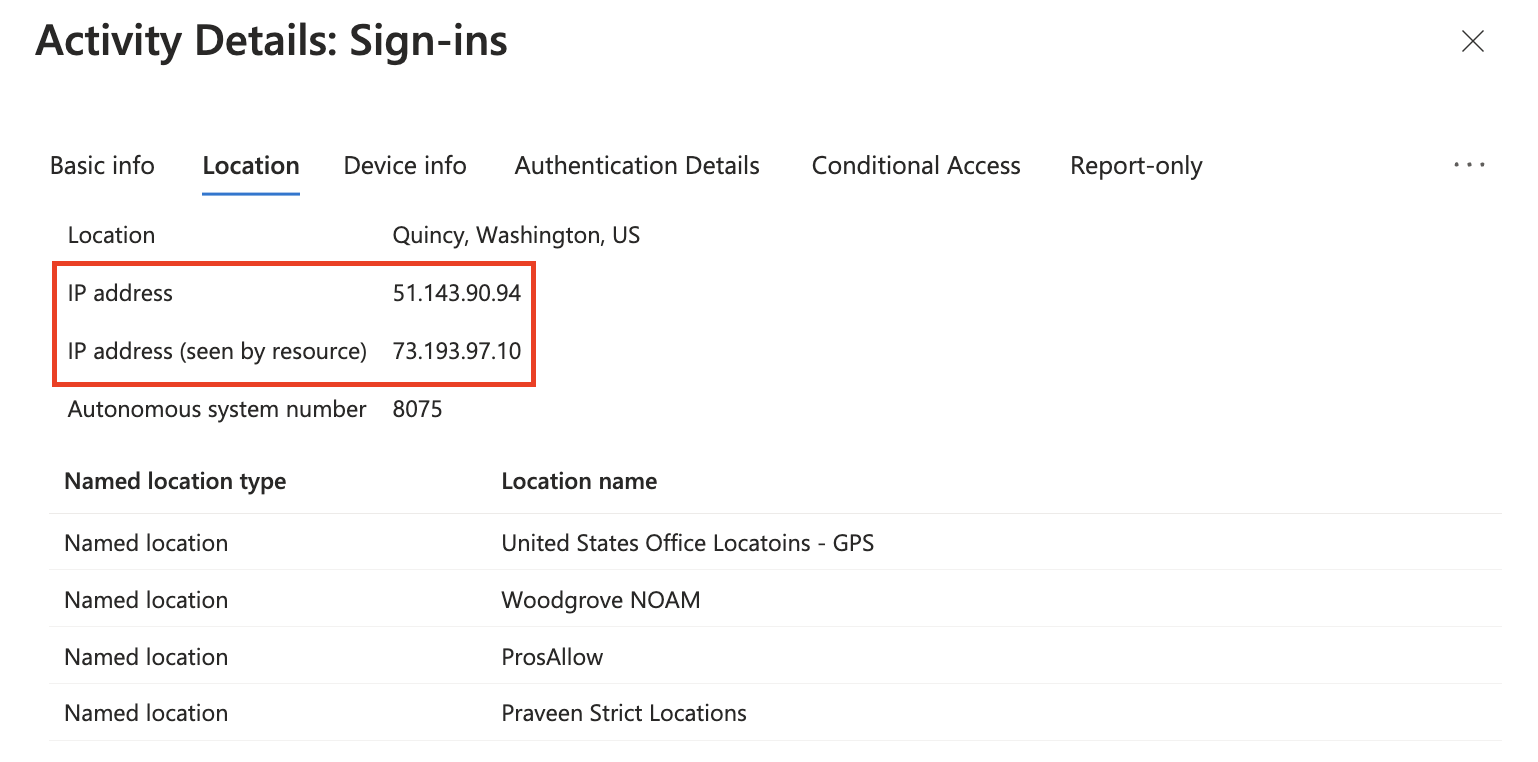

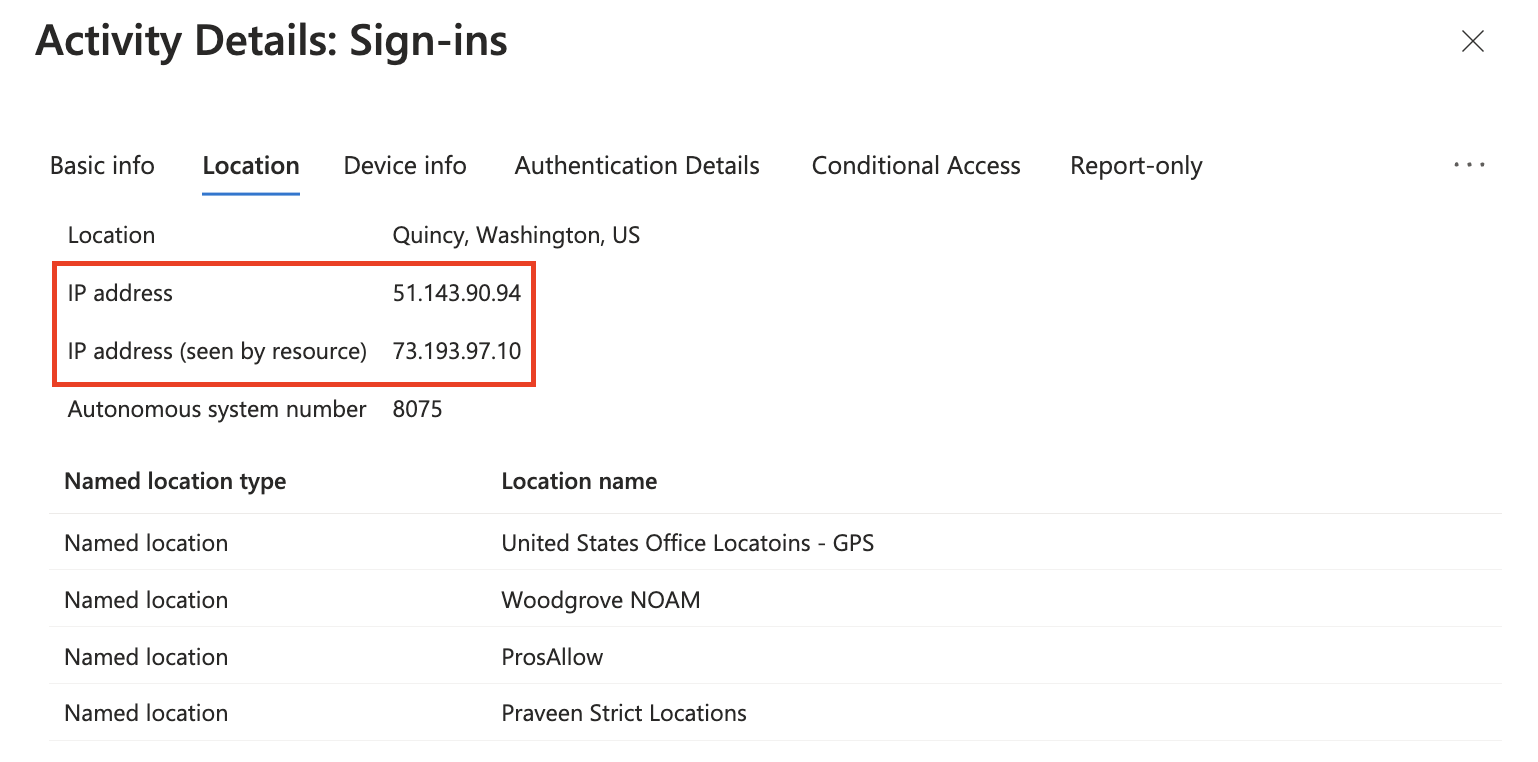

この動作は、サインイン ログで確認できます。 ユーザーの条件付きアクセスから予期しないブロックが発生した場合は、[IP アドレス (リソースにより表示)] を探し、この IP をネームド ロケーションに追加することを検討します。

[条件付きアクセス ポリシーの詳細] タブを見ると、ブロックされたサインイン イベントの詳細が表示されています。

手順 4 - デプロイを続行する

ターゲット ユーザー ベース全体に場所ポリシーが厳密に適用されるまで、ユーザーのグループを拡張して手順 2 と 3 を繰り返します。 ユーザー エクスペリエンスに影響を与えないように慎重にロールアウトします。

サインイン ログを使用したトラブルシューティング

管理者はサインイン ログを調べて、[IP アドレス (リソースにより表示)] のあるケースを探すことができます。

- Microsoft Entra 管理センターにレポート閲覧者以上でサインインしてください。

- [ID]>[監視と正常性]>[サインイン ログ] の順に移動します。

- フィルターと列を追加して不要な情報を除外し、確認すべきイベントを見つけます。

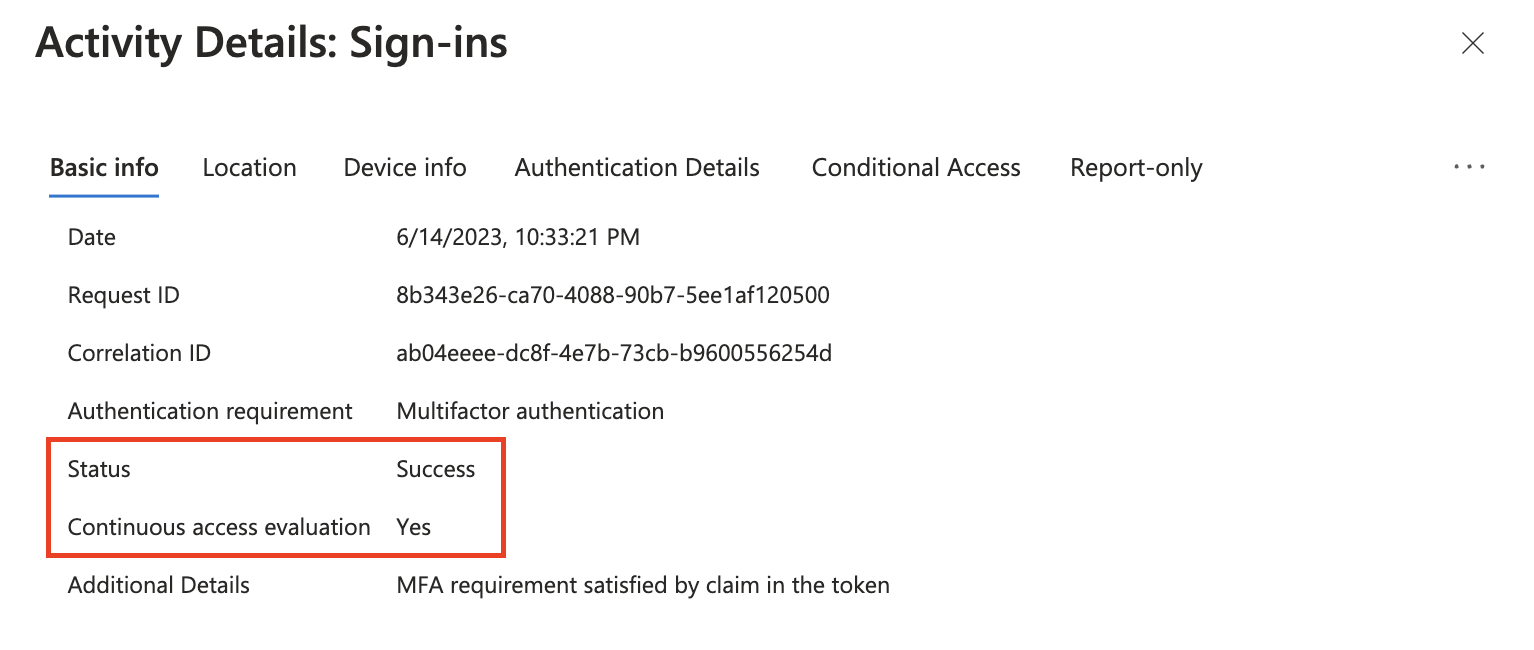

初期認証

CAE トークンを使用した認証が成功します。

[IP アドレス (リソースにより表示)] が、Microsoft Entra ID によって表示される IP アドレスと異なります。 リソースによって表示される IP アドレスは既知のものですが、リソースによって表示される IP アドレスの再評価のために、リソースによってユーザーがリダイレクトされるまで、適用は行われません。

厳密な場所の適用がリソース レベルで適用されないため、Microsoft Entra ID 認証は成功します。

再評価のためのリソース リダイレクト

認証が失敗し、CAE トークンが発行されません。

[IP アドレス (リソースにより表示)] が、Microsoft Entra ID によって表示される IP と異なります。

[IP アドレス (リソースにより表示)] が条件付きアクセスの既知のネームド ロケーションではないため、認証は成功しません。