トークンの有効期限と更新は、業界の標準メカニズムです。 Outlook などのクライアント アプリケーションが Exchange Online などのサービスに接続する場合、API 要求は OAuth 2.0 アクセス トークンを使用して承認されます。 既定では、アクセス トークンは 1 時間有効であり、有効期限が切れると、クライアントは更新のために Microsoft Entra にリダイレクトされます。 この更新期間によって、ユーザー アクセスのポリシーを再評価する機会を得られます。 たとえば、条件付きアクセス ポリシーのため、またはディレクトリでユーザーが無効になったために、トークンを更新しないことを選ぶ場合があります。

ユーザーの状態が変化したタイミングと、ポリシーの変更が適用されるタイミングの間の時間差について、お客様は心配しています。 Microsoft は、トークンの有効期間を短縮した "鈍器" アプローチを用いて実験を行いましたが、リスクはなくならずに、ユーザー エクスペリエンスと信頼性が低下することがわかりました。

ポリシー違反やセキュリティの問題にタイムリーに対応するには、トークン発行元 (Microsoft Entra) と証明書利用者 (対応のアプリ) の間で "対話" を行う必要があります。 この双方向の対話では、2 つの重要な機能が提供されます。 証明書利用者は、ネットワークの場所など、プロパティがいつ変更したかを確認し、トークンの発行者に通知できます。 また、アカウントの侵害、無効化、またはその他の懸念事項のために、特定のユーザーのトークンへの信用を停止するよう証明書利用者に指示する方法が、トークン発行元に提供されます。 この会話のメカニズムは、Open ID Continuous Access Evaluation Profile (CAEP) に基づく業界標準である継続的アクセス評価 (CAE) です。 重大なイベントの評価の目標は、応答をほぼリアルタイムにすることですが、イベントが伝わる時間のために最大 15 分の遅延が発生する可能性があります。ただし、IP の場所のポリシーはすぐに適用されます。

継続的アクセス評価の初期実装では、Exchange、Teams、SharePoint Online に重点を置いています。

CAE を使用するようにアプリケーションを準備する方法については、「継続的アクセス評価が有効になった API をアプリケーションで使用する方法」を参照してください。

主な利点

- ユーザーの終了またはパスワードの変更/リセット: ユーザー セッションの失効がほぼリアルタイムで適用されます。

- ネットワークの場所の変更: 条件付きアクセスの場所のポリシーがほぼリアルタイムで適用されます。

- 条件付きアクセスの場所のポリシーにより、信頼されたネットワークの外部にあるコンピュータへのトークンのエクスポートを防止できます。

シナリオ

継続的アクセス評価のシナリオには、重大なイベントの評価、条件付きアクセス ポリシーの評価の 2 つがあります。

重大なイベントの評価

継続的アクセス評価は、サービス (Exchange Online、SharePoint Online、Teams など) が Microsoft Entra の重大なイベントにサブスクライブできるようにすることで実装されます。 この場合、これらのイベントをほぼリアルタイムで評価および適用できます。 重大なイベントの評価は、条件付きアクセス ポリシーに依存しないため、任意のテナントで使用できます。 現在、次のイベントが評価されます。

- ユーザーアカウントが削除または無効化された

- ユーザーのパスワードが変更またはリセットされた

- ユーザーに対して多要素認証が有効化された

- 管理者が、ユーザーのすべての更新トークンを明示的に取り消した

- 高いユーザー リスクが Microsoft Entra ID 保護によって検出された

このプロセスにより、重大なイベントが発生してから数分以内に、Microsoft 365 クライアント アプリから組織の SharePoint Online ファイル、電子メール、予定表、タスク、および Teams にアクセスできなくなるというシナリオが可能になります。

Note

SharePoint Online では、ユーザー リスク イベントはサポートされていません。

条件付きアクセス ポリシーの評価

Exchange Online、SharePoint Online、Teams、MS Graph は、重要な条件付きアクセス ポリシーを、サービス自体内で評価するために同期できます。

このプロセスにより、ネットワークの場所が変更された後すぐに、Microsoft 365 クライアント アプリまたは SharePoint Online からファイル、メール、予定表、タスクにアクセスできなくなるというシナリオが発生するようになります。

Note

クライアント アプリとリソース プロバイダーのすべての組み合わせがサポートされているわけではありません。 後述の表を参照してください。 この表の最初の列は、Web ブラウザーを介して起動された Web アプリケーション (つまり、Web ブラウザーで起動された PowerPoint) を表し、残りの 4 つの列は、説明されている各プラットフォームで実行されているネイティブ アプリケーションを表します。 さらに、"Office" への参照には、Word、Excel、PowerPoint が含まれます。

| Outlook Web | Outlook Win32 | Outlook iOS | Outlook Android | Outlook Mac | |

|---|---|---|---|---|---|

| SharePoint Online | サポートされています | サポート対象 | サポート対象 | サポート対象 | サポートされています |

| Exchange Online | サポートされています | サポート対象 | サポート対象 | サポート対象 | サポートされています |

| Office Web アプリ | Office Win32 アプリ | Office for iOS | Office for Android | Office for Mac | |

|---|---|---|---|---|---|

| SharePoint Online | サポートされていません * | サポートされています | サポート対象 | サポート対象 | サポートされています |

| Exchange Online | サポートされていません | サポートされています | サポート対象 | サポート対象 | サポートされています |

| OneDrive Web | OneDrive Win32 | OneDrive iOS | OneDrive Android | OneDrive Mac | |

|---|---|---|---|---|---|

| SharePoint Online | サポートされています | サポートされていません | サポートされています | サポート対象 | サポートされていません |

| Teams Web | Teams Win32 | Teams iOS | Teams Android | Teams Mac | |

|---|---|---|---|---|---|

| Teams サービス | 部分的にサポートされています。 | 部分的にサポート | 部分的にサポート | 部分的にサポート | 部分的にサポートされています。 |

| SharePoint Online | 部分的にサポートされています。 | 部分的にサポート | 部分的にサポート | 部分的にサポート | 部分的にサポートされています。 |

| Exchange Online | 部分的にサポートされています。 | 部分的にサポート | 部分的にサポート | 部分的にサポート | 部分的にサポートされています。 |

* 条件付きアクセス ポリシーが設定されている場合、Office Web アプリのトークン有効期間は 1 時間に短縮されます。

Note

Teams は複数のサービスで構成されていますが、これらのうち、通話とチャット サービスは、IP ベースの条件付きアクセス ポリシーに準拠していません。

継続的アクセス評価は、Exchange Online の Azure Government テナント (GCC High および DOD) で使用できます。

クライアント機能

クライアント側の要求チャレンジ

継続的アクセス評価を行う前に、クライアントはキャッシュが期限切れになっていない限り、キャッシュからアクセス トークンを再生します。 CAE では、リソース プロバイダーが期限切れになっていない場合に、トークンを拒否できる新しいケースが導入されています。 キャッシュされたトークンの有効期限が切れていない場合でも、クライアントにキャッシュをバイパスするように通知するため、要求チャレンジと呼ばれるメカニズムが導入されました。これは、トークンが拒否されたため、Microsoft Entra から新しいアクセス トークンの発行を受ける必要があることを示します。 CAE で要求チャレンジを認識するには、クライアントの更新が必要です。 次のアプリケーションの最新バージョンでは、要求チャレンジがサポートされています。

| Web | Win32 | iOS | Android | Mac | |

|---|---|---|---|---|---|

| Outlook | サポートされています | サポート対象 | サポート対象 | サポート対象 | サポートされています |

| Teams | サポートされています | サポート対象 | サポート対象 | サポート対象 | サポートされています |

| Office | サポートされていません | サポートされています | サポート対象 | サポート対象 | サポートされています |

| OneDrive | サポートされています | サポート対象 | サポート対象 | サポート対象 | サポートされています |

トークンの有効期間

リスクとポリシーはリアルタイムで評価されるため、継続的アクセス評価に対応するセッションをネゴシエートするクライアントは、静的アクセス トークンの有効期間ポリシーには依存しなくなります。 この変更により、CAE 対応のセッションをネゴシエートするクライアントでは、構成可能なトークンの有効期間ポリシーが受け入れられなくなります。

CAE セッションでは、トークンの有効期間は最大 28 時間まで延長されます。 偶発的な期間だけでなく、重大なイベントとポリシーの評価によっても失効するかどうかが決まります。 この変更により、セキュリティ体制に影響を与えることなく、アプリケーションの安定性が向上します。

CAE 対応クライアントを使用していない場合、既定のアクセス トークンの有効期間は 1 時間のままです。 この既定値は、構成可能なトークンの有効期間 (CTL) プレビュー機能を使用して、アクセス トークンの有効期間を構成した場合にのみ変更されます。

フロー図の例

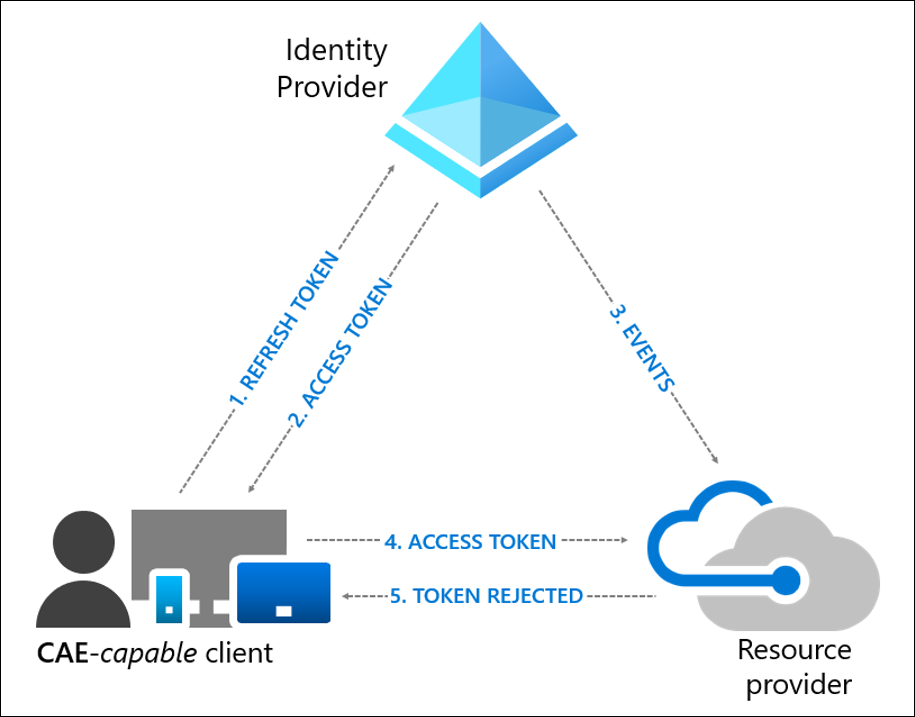

ユーザー失効イベントのフロー

- CAE 対応のクライアントが、Microsoft Entra に対して資格情報または更新トークンを提示し、何らかのリソースのアクセス トークンを要求します。

- アクセス トークンは、他の成果物と共にクライアントに返されます。

- 管理者が明示的にユーザーのすべての更新トークンを取り消すと、失効イベントが Microsoft Entra からリソース プロバイダーに送信されます。

- リソース プロバイダーにアクセス トークンが提示されます。 リソース プロバイダーは、トークンの有効性を評価し、ユーザーの失効イベントがあるかどうかを確認します。 リソース プロバイダーは、この情報を使用して、リソースへのアクセスを許可するかどうかを決定します。

- この場合、リソース プロバイダーはアクセスを拒否し、401+ 要求チャレンジをクライアントに送り返します。

- CAE 対応クライアントは、401+ 要求チャレンジを認識します。 キャッシュをバイパスし、手順 1 に戻り、要求チャレンジと共に更新トークンを Microsoft Entra に送り返します。 その後、Microsoft Entra はすべての条件を再評価し、この場合はユーザーに再認証するよう求めるダイアログを表示します。

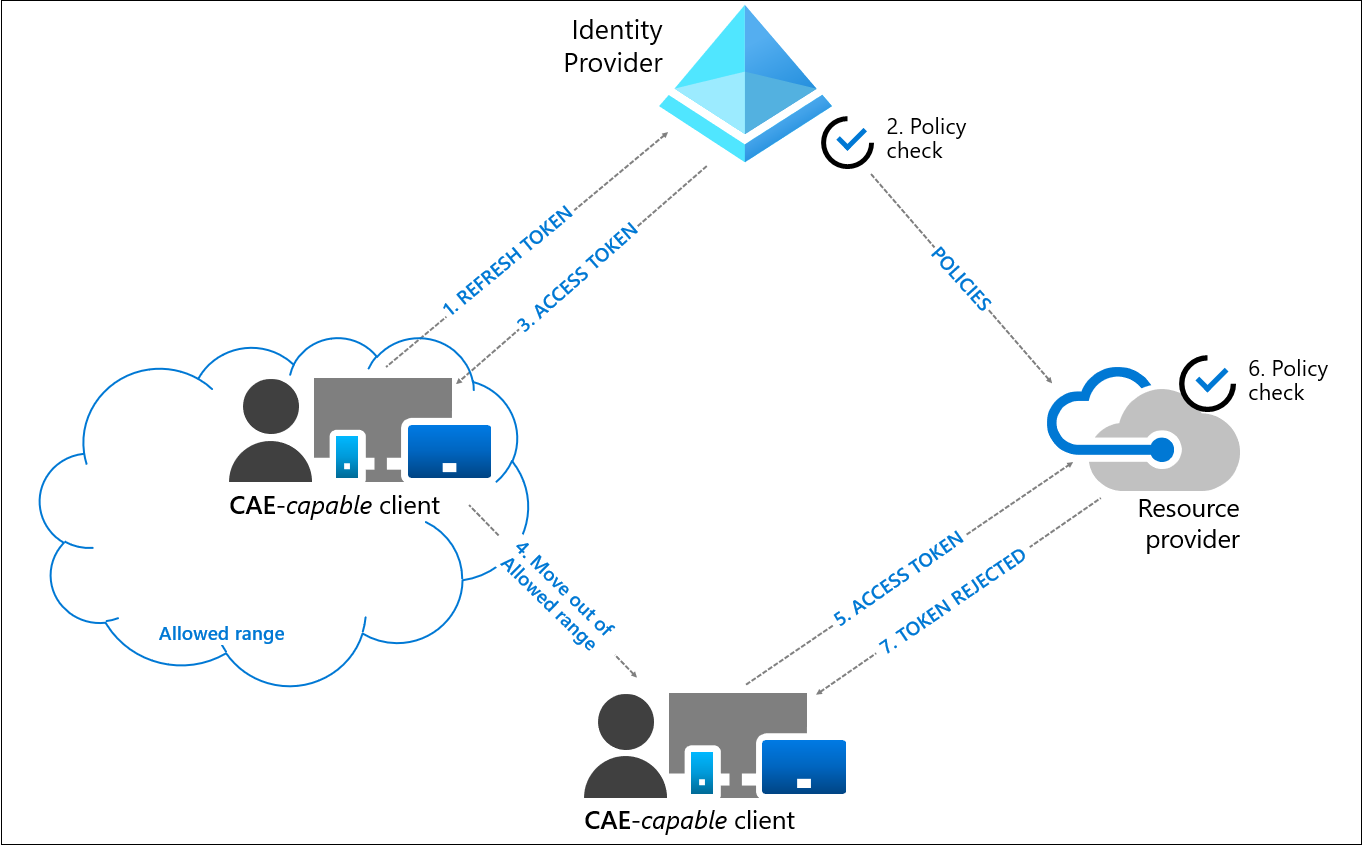

ユーザー状態変更のフロー

次の例では、条件付きアクセス管理者は、特定の IP 範囲からのアクセスのみ許可するように、場所ベースの条件付きアクセス ポリシーを構成しました。

- CAE 対応のクライアントが、Microsoft Entra に対して資格情報または更新トークンを提示し、何らかのリソースのアクセス トークンを要求します。

- Microsoft Entra は、すべての条件付きアクセス ポリシーを評価して、ユーザーとクライアントが条件を満たしているかどうかを確認します。

- アクセス トークンは、他の成果物と共にクライアントに返されます。

- ユーザーは、許可された IP 範囲外になります。

- クライアントは、許可された IP 範囲外からリソース プロバイダーにアクセス トークンを提示します。

- リソース プロバイダーは、トークンの有効性を評価し、Microsoft Entra から同期された場所のポリシーを確認します。

- この場合、リソース プロバイダーはアクセスを拒否し、401+ 要求チャレンジをクライアントに送り返します。 クライアントは、許可された IP 範囲から送信されていないのでチャレンジの実行を求められます。

- CAE 対応クライアントは、401+ 要求チャレンジを認識します。 キャッシュをバイパスし、手順 1 に戻り、要求チャレンジと共に更新トークンを Microsoft Entra に送り返します。 Microsoft Entra はすべての条件を再評価し、この場合はアクセスを拒否します。

IP アドレス バリエーションの例外と、例外をオフにする方法

上記の手順 8 で、Microsoft Entra が条件を再評価すると、Microsoft Entra によって検出された新しい場所が許可される IP 範囲の外であるため、アクセスは拒否されます。 これは常にそうとは限りません。 いくつかの複雑なネットワーク トポロジが原因で、リソース プロバイダーが受信したアクセス要求が許可されていない IP アドレスから到着した後でも、認証要求は許可されたエグレス IP アドレスから到着する可能性があります。 これらの条件の下で、Microsoft Entra は、クライアントは引き続き許可される場所にいて、アクセスを許可される必要があると解釈します。 したがって、Microsoft Entra は 1 時間のトークンを発行し、トークンの有効期限が切れるまでリソースでの IP アドレス チェックは中断されます。 Microsoft Entra は引き続き IP アドレス チェックを適用します。

グローバル セキュア アクセスを介して Microsoft 365 以外のリソースにトラフィックを送信する場合、現在これらのリソースではソース IP の復元はサポートされていないため、リソース プロバイダーはユーザーのソース IP アドレスを認識しません。 このケースでは、ユーザーが (Microsoft Entra によって認識される) 信頼できる IP の場所にいる場合、Microsoft Entra は、トークンの有効期限が切れるまでリソースでの IP アドレス チェックを中断する 1 時間のトークンを発行します。 Microsoft Entra は引き続き、これらのリソースに対して IP アドレス チェックを正しく適用します。

標準モードと厳格モード。 この例外の下でのアクセスの許可 (つまり、リソース プロバイダーによって検出された許可されていない場所を持つ Microsoft Entra ID で検出された許可された場所) は、重要なリソースへのアクセスを維持することでユーザーの生産性を保護します。 これは、標準的な場所の適用です。 一方、安定したネットワーク トポロジの下で運用を行っており、この例外を削除したい管理者は、厳密な場所の適用 (パブリック プレビュー) を使用できます。

CAE を有効または無効にする

CAE の設定は条件付きアクセスに移動しました。 新しい CAE のお客様は、条件付きアクセスポリシーの作成時に直接、CAE にアクセスしたり切り替えたりすることができます。 ただし既存のお客様は、条件付きアクセスから CAE にアクセスできるようになる前に、移行を終える必要があります。

移行

以前に [セキュリティ] の下で CAE の設定を構成していたお客様は、新しい条件付きアクセスポリシーに設定を移行する必要があります。

次の表では、以前に構成した CAE 設定に基づく各顧客グループの移行エクスペリエンスについて説明します。

| 既存の CAE 設定 | 移行が必要か | CAE の自動有効化 | 予想される移行エクスペリエンス |

|---|---|---|---|

| 以前のエクスペリエンスでは何も構成されていない新しいテナント。 | いいえ | はい | これらのお客様は一般公開前のエクスペリエンスを確認しない可能性が高いため、古い CAE 設定は非表示になっています。 |

| 以前のエクスペリエンスを持つすべてのユーザーに対して明示的に有効にしたテナント。 | いいえ | はい | 古い CAE 設定はグレー アウトされています。これらのお客様はすべてのユーザーに対してこの設定を明示的に有効にしたので、移行を行う必要はありません。 |

| 以前のエクスペリエンスでテナント内の一部のユーザーを明示的に有効にしたテナント。 | はい | いいえ | 古い CAE 設定はグレー アウトされています。[移行] をクリックすると、すべてのユーザーを含む新しい [条件付きアクセス ポリシー] ウィザードが起動します。ただし CAE からコピーされたユーザーとグループは除外されます。 また、新しい [継続的アクセス評価のカスタマイズ] の [セッション コントロール]を [無効]に設定します。 |

| プレビューを明示的に無効にしたテナント。 | はい | いいえ | 古い CAE 設定はグレー アウトされています。[移行] をクリックすると、すべてのユーザーを含む新しい [条件付きアクセス ポリシー] ウィザードが起動し、新しい [継続的アクセス評価のカスタマイズ] セッション コントロールが [無効] に設定されます。 |

セッション制御としての継続的アクセス評価の詳細については、「継続的アクセス評価のカスタマイズ」 セクションを参照してください。

制限事項

グループ メンバーシップとポリシー更新が有効になる時間

管条件付きアクセスポリシーとグループ メンバーシップに管理者が加えた変更内容は、有効になるまでに最大 1 日かかることがあります。 この遅延は、Microsoft Entra とリソース プロバイダー (Exchange Online や SharePoint Online など) の間のレプリケーションによるものです。 ポリシーの更新に関していくつかの最適化が行われ、遅延が 2 時間に短縮されています。 ただし、まだすべてのシナリオに対応しているわけではありません。

条件付きアクセス ポリシーまたはグループ メンバーシップの変更内容をすぐに特定のユーザーに適用する必要がある場合は、2 つのオプションがあります。

- revoke-mgusersign PowerShell コマンドを実行して、指定したユーザーのすべての更新トークンを取り消します。

- ユーザー プロファイル ページで "セッションの取り消し" を選択して、ユーザーのセッションを取り消し、更新されたポリシーがすぐに適用されるようにします。

IP アドレスのバリエーションと、IP アドレス共有または不明なエグレス IP があるネットワーク

最新のネットワークでは、多くの場合、アプリケーションの接続とネットワーク パスが異なる方法で最適化されます。 この最適化により、ID プロバイダーとリソース プロバイダーでは、接続のルーティングとソース IP アドレスにバリエーションが頻繁に発生します。 この分割パスや IP アドレスのバリエーションは、次のものを含む複数のネットワーク トポロジで目にする場合があります。

- オンプレミスとクラウドベースのプロキシ。

- 仮想プライベート ネットワーク (VPN) の実装 (分割トンネリングなど)。

- ソフトウェアによって定義されたワイド エリア ネットワーク (SD-WAN) のデプロイ。

- 負荷分散または冗長ネットワークのエグレス ネットワーク トポロジ (SNAT を使用するものなど)。

- 特定のアプリケーションに対してインターネットの直接接続を可能するブランチ オフィスのデプロイ。

- IPv6 クライアントをサポートするネットワーク。

- その他のトポロジ (アプリケーションまたはリソースのトラフィックを、ID プロバイダーへのトラフィックとは異なる方法で処理するトポロジ)。

IP のバリエーションに加えて、お客様は次のようなネットワーク ソリューションやサービスを使用することもあります。

- 他の顧客と共有される可能性がある IP アドレスを使います。 たとえば、エグレス IP アドレスがお客様間で共有される、クラウドベースのプロキシ サービスなど。

- 簡単に変更される、または定義不可能な IP アドレスを使用するソリューション。 たとえば、大規模で動的なエグレス IP アドレスのセットがあるトポロジ (大規模なエンタープライズ シナリオや、分割 VPN とローカル エグレス ネットワーク トラフィックなど)。

エグレス IP アドレスが頻繁に変更される場合があったり、共有されたりするネットワークは、Microsoft Entra の条件付きアクセスと継続的アクセス評価 (CAE) に影響を与える可能性があります。 この変動性は、これらの機能の動作と、推奨される構成に影響を与える可能性があります。 分割トンネリング VPN のベスト プラクティスを使って環境が構成されている場合、分割トンネリングも予期しないブロックの原因になる可能性があります。 insufficient_claims または "即時 IP 適用チェック失敗" に関連するブロックを防ぐため、信頼された IP/VPN を介した最適化された IP のルーティングが必要になる場合があります。

次の表は、条件付きアクセスと CAE 機能の動作、およびさまざまな種類のネットワーク デプロイとリソース プロバイダー (RP) に関する推奨事項をまとめたものです。

| [ネットワークの種類] | 例 | Microsoft Entra によって認識される IP | RP によって参照される IP | 該当する条件付きアクセス構成 (信頼済みネームド ロケーション) | CAE の適用 | CAE アクセス トークン | 推奨事項 |

|---|---|---|---|---|---|---|---|

| 1. エグレス IP は、Microsoft Entra とすべての RP トラフィックの両方について専用であり、列挙できる | Microsoft Entra ID と RP へのすべてのネットワーク トラフィックが、1.1.1.1 や 2.2.2.2 を介してエグレスします | 1.1.1.1 | 2.2.2.2 | 1.1.1.1 2.2.2.2 |

重大なイベント IP の場所の変更 |

有効期間が長い – 最大 28 時間 | 条件付きアクセスのネームド ロケーションが定義されている場合は、可能性のあるすべてのエグレス IP (Microsoft Entra とすべての RP によって認識されるエグレス IP) が含まれていることを確認します |

| 2. エグレス IP は、Microsoft Entra については専用で列挙できるが、RP トラフィックについてはそうでない | Microsoft Entra へのネットワーク トラフィックは 1.1.1.1 を介してエグレスされます。 RP のトラフィックは x.x.x.x を介してエグレスされます | 1.1.1.1 | x.x.x.x | 1.1.1.1 | 重大なイベント | 既定のアクセス トークンの有効期間 – 1 時間 | セキュリティが低下する可能性があるため、非専用または列挙不可能なエグレス IP (x.x.x.x) を信頼済みネームド ロケーションの条件付きアクセス規則に追加しないでください |

| 3. エグレス IP は、Microsoft Entra ID と RP トラフィックの両方について、専用ではなく共有されるか、列挙できない | Microsoft Entra へのネットワーク トラフィックは、y.y.y.y を介してエグレスされます。RP のトラフィックは x.x.x.x を介してエグレスされます | y.y.y.y | x.x.x.x | 該当なし - IP 条件付きアクセス ポリシーや信頼できる場所は構成されません | 重大なイベント | 有効期間が長い – 最大 28 時間 | セキュリティが低下する可能性があるため、非専用または列挙不可能なエグレス IP (x.x.x.x/y.y.y.y) を信頼済みネームド ロケーションの条件付きアクセス規則に追加しないでください |

ID プロバイダーとリソース プロバイダーに接続するクライアントによって使用されるネットワークとネットワーク サービスは、最新の傾向に応じて進化し、変化し続けています。 これらの変更は、基になる IP アドレスに依存する条件付きアクセスと CAE の構成に影響を与える可能性があります。 これらの構成を決定する際には、将来のテクノロジの変化を考慮し、プランで定義されているアドレスの一覧を維持してください。

サポートされる場所のポリシー

CAE では、IP ベースの名前付きの場所の分析報のみが得られます。 CAE では、MFA の信頼できる IP や国ベースまたはリージョン ベースの場所など、他の場所の条件について分析情報は得られません。 ユーザーの場所が MFA の信頼できる IP、信頼できる場所 (MFA の信頼できる IP を含む)、または国やリージョンの場所である場合、ユーザーが別の場所に移動した後は CAE は適用されません。 そのような場合、Microsoft Entra は、即時 IP 適用チェックなしで 1 時間のアクセス トークンを発行します。

重要

継続的アクセス評価によってリアルタイムで場所のポリシーが適用されるようにする場合は、IP ベースの条件付きアクセスの場所の条件のみ使用し、ID プロバイダーとリソース プロバイダーが認識できる IPv4 と IPv6 の両方を含むすべての IP アドレスを構成してください。 Microsoft Entra 多要素認証のサービス設定ページで利用できる国/リージョンの場所の条件または信頼できる IP 機能は使用しないでください。

ネームド ロケーションの制限

場所ポリシーで指定されているすべての IP 範囲の合計が 5,000 を超えると、CAE はユーザーによる場所の変更フローをリアルタイムで適用できません。 この場合、Microsoft Entra は 1 時間の CAE トークンを発行します。 CAE は、クライアントの場所の変更イベントに加えて、他のすべてのイベントとポリシーを適用し続けます。 この変更により、他のイベントはほぼリアルタイムで評価されるままであるため、従来の 1 時間のトークンよりも強力なセキュリティ体制が引き続き維持されます。

Office および Web アカウント マネージャーの設定

| Office 更新プログラム チャネル | DisableADALatopWAMOverride | DisableAADWAM |

|---|---|---|

| 半期エンタープライズ チャネル | 有効 (1) に設定した場合、CAE はサポートされません。 | 有効 (1) に設定した場合、CAE はサポートされません。 |

| 現在のチャネル または 月間エンタープライズ チャネル |

設定に関係なく CAE がサポートされます | 設定に関係なく CAE がサポートされます |

Office 更新プログラム チャネルの詳細については、Microsoft 365 アプリの更新プログラム チャネルの概要に関する記事を参照してください。 組織で Web アカウントマネージャー (WAM) を無効にしないことが推奨されます。

Office アプリでの共同編集

複数のユーザーが同時に 1 つのドキュメントの共同作業を行っている場合、CAE は、ポリシー変更イベントに基づいて、ドキュメントへのアクセスを直ちに取り消さないことがあります。 この場合、ユーザーは次の後に完全にアクセスできなくなります。

- ドキュメントを閉じる

- Office アプリを閉じる

- 条件付きアクセス IP ポリシーが設定された 1 時間後

この時間をさらに短縮するため、SharePoint 管理者は、ネットワークの場所のポリシーを構成して、SharePoint Online と Microsoft OneDrive に格納されているドキュメントの共同編集セッションの最大有効期間を短縮できます。 この構成が変更されると、共同編集セッションの最長有効期間は 15 分に短縮され、SharePoint Online の PowerShell コマンド Set-SPOTenant –IPAddressWACTokenLifetime を使用してさらに調整できます。

ユーザーが無効になった後にそのユーザーを有効にする

無効にした直後にユーザーを有効にする場合、ダウンストリーム Microsoft サービスで有効としてアカウントが認識されるまでにしばらく待機時間が発生します。

- SharePoint Online と Teams では、通常 15 分の遅延があります。

- 通常、Exchange Online では 35 - 40 分の遅延があります。

プッシュ通知

IP アドレス ポリシーは、プッシュ通知が発行されるまで評価されません。 このシナリオは、プッシュ通知が送信され、評価対象の関連付けられた IP アドレスがないために存在します。 ユーザーが Outlook の電子メールなどのプッシュ通知を選択すると、電子メールが表示される前に、CAE IP アドレス ポリシーが引き続き適用されます。 プッシュ通知にはメッセージ プレビューが表示されますが、これは IP アドレス ポリシーで保護されません。 その他のすべての CAE チェックは、プッシュ通知が送信される前に行われます。 ユーザーまたはデバイスのアクセス権が削除されている場合は、文書化された期間内に適用されます。

ゲスト ユーザー

CAE はゲスト ユーザー アカウントをサポートしていません。 CAE 失効イベントと IP ベースの条件付きアクセス ポリシーは、瞬時には適用されません。

CAE とサインイン頻度

サインイン頻度は、CAE の有無にかかわらず優先されます。