方法: Microsoft Entra 参加の実装を計画する

ユーザーの生産性とセキュリティを維持しながら、オンプレミスの Active Directory に参加しなくても、デバイスを Microsoft Entra ID に直接参加させることができます。 Microsoft Entra 参加は、大規模デプロイとスコープ付きのデプロイの両方についてエンタープライズ対応になっています。 オンプレミスのリソースへの シングル サインオン (SSO) アクセスは、Microsoft Entra 参加済みデバイスでも使用できます。 詳しくは、「Microsoft Entra 参加済みデバイス上でオンプレミス リソースへの SSO が機能するしくみ」をご覧ください。

この記事では、Microsoft Entra 参加の実装を計画するために必要な情報を提供します。

前提条件

この記事では、Microsoft Entra ID でのデバイス管理の概要を理解していることを前提とします。

実装の計画

Microsoft Entra 参加の実装を計画するには、以下を理解する必要があります。

- シナリオをレビューする

- ID インフラストラクチャをレビューする

- デバイス管理を評価する

- アプリケーションとリソースに関する考慮事項を把握する

- プロビジョニングのオプションを把握する

- 企業の状態ローミングを構成する

- 条件付きアクセスを構成する

シナリオをレビューする

Microsoft Entra 参加により、Windows でのクラウド中心モデルに移行できます。 デバイス管理の最新化とデバイス関連の IT コストの削減を計画している場合は、Microsoft Entra 参加により、これらの目標を実現するための優れた基盤が提供されます。

目標が次の条件と一致する場合は、Microsoft Entra 参加を検討してください。

- ユーザー用の生産性スイートとして Microsoft 365 を採用している。

- クラウド デバイス管理ソリューションを使用してデバイスを管理したい。

- 地理的に分散したユーザーのデバイス プロビジョニングを簡略化したい。

- アプリケーション インフラストラクチャの最新化を計画している。

ID インフラストラクチャをレビューする

Microsoft Entra 参加は、マネージド環境とフェデレーション環境の両方で動作します。 ほとんどの組織は、マネージド ドメインを使用してデプロイすると考えています。 マネージド ドメインのシナリオでは、Active Directory フェデレーション サービス (AD FS) などのフェデレーション サーバーを構成および管理する必要はありません。

マネージド環境

マネージド環境は、パスワード ハッシュ同期またはパススルー認証のいずれかとシームレス シングル サインオンを使用してデプロイできます。

フェデレーション環境

フェデレーション環境には、WS-Trust と Ws-Fed の両方のプロトコルをサポートしている ID プロバイダーが必要です。

- WS-Fed: このプロトコルは、デバイスを Microsoft Entra ID に参加させるために必要です。

- WS-Trust: このプロトコルは、Microsoft Entra 参加済みデバイスにサインインするために必要です。

AD FS を使用している場合は、次の WS-Trust エンドポイントを有効にする必要があります。/adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

ID プロバイダーによってこれらのプロトコルがサポートされていない場合、Microsoft Entra 参加はネイティブには機能しません。

Note

現時点で、Microsoft Entra 参加はプライマリ認証方法として外部認証プロバイダーで構成されている AD FS 2019 では機能しません。 Microsoft Entra 参加は、プライマリ メソッドの既定値としてパスワード認証が設定され、その結果、このシナリオで認証エラーが発生します

ユーザー構成

ユーザーを以下の場所に作成する場合:

- オンプレミスの Active Directory では、Microsoft Entra Connect を使用して、それらを Microsoft Entra ID に同期する必要があります。

- Microsoft Entra ID では、追加のセットアップは必要ありません。

Microsoft Entra の UPN とは異なるオンプレミスのユーザー プリンシパル名 (UPN) は、Microsoft Entra 参加済みデバイスでサポートされていません。 お客様のユーザーがオンプレミスの UPN を使用している場合は、Microsoft Entra ID 内でプライマリ UPN を使用するように切り替えることを計画してください。

UPN の変更は、Windows 10 2004 Update 以降でのみサポートされます。 この更新プログラムがインストールされたデバイスのユーザーには、UPN の変更後も問題は発生しません。 Windows 10 2004 アップデート以前のデバイスの場合は、ユーザーのデバイスで SSO や条件付きアクセスに関する問題が発生する可能性があります。 この問題を解決するために、ユーザーは新しい UPN を使用して [他のユーザー] タイルから Windows にサインインする必要があります。

デバイス管理を評価する

サポートされているデバイス

Microsoft Entra 参加では以下のサポートがあります。

- Windows 10 と Windows 11 のデバイスをサポートします。

- 以前のバージョンの Windows や他のオペレーティング システムではサポートされていません。 Windows 7 または 8.1 のデバイスを使用している場合は、Windows 10 以上にアップグレードして Microsoft Entra 参加をデプロイする必要があります。

- Federal Information Processing Standards (FIPS) 準拠のトラステッド プラットフォーム モジュール (TPM) 2.0 ではサポートされていますが、TPM 1.2 ではサポートされていません。 FIPS 準拠の TPM 1.2 がデバイスにある場合は、Microsoft Entra 参加を進める前に、それらを無効にする必要があります。 TPM の FIPS モードを無効にするためのツールは、TPM の製造元に依存するため、Microsoft では提供していません。 サポートが必要な場合は、お使いのハードウェアの OEM にお問い合わせください。

推奨事項: 更新された機能を利用するために、常に最新の Windows リリースを使用してください。

管理プラットフォーム

Microsoft Entra 参加済みデバイスのデバイス管理は、Intune、MDM CSP などのモバイル デバイス管理 (MDM) プラットフォームに基づいています。 Windows 10 以降には、互換性のあるすべての MDM ソリューションで動作する MDM エージェントが組み込まれています。

Note

グループ ポリシーは、オンプレミスの Active Directory に接続されていないため、Microsoft Entra 参加済みデバイスではサポートされません。 Microsoft Entra 参加済みデバイスの管理は MDM からのみ可能です

Microsoft Entra 参加済みデバイスの管理には 2 つのアプローチがあります。

- MDM のみ - デバイスは、Intune などの MDM プロバイダーによってのみ管理されます。 すべてのポリシーは、MDM の登録プロセスの一環として配信されます。 Microsoft Entra ID P1 または P2、または EMS のお客様の場合、MDM 登録は、Microsoft Entra 参加の一部として自動的に行われる手順です。

- 共同管理 - デバイスは、MDM プロバイダーと Microsoft Configuration Manager によって管理されます。 このアプローチでは、Microsoft Configuration Manager エージェントは、MDM によって管理されるデバイスにインストールされて、特定の側面を管理します。

グループ ポリシーを使っている場合は、Microsoft Intune のグループ ポリシー分析を使って、グループ ポリシー オブジェクト (GPO) と MDM ポリシーのパリティを評価します。

サポート対象のポリシーとサポート対象外のポリシーを確認して、グループ ポリシーの代わりに MDM ソリューションを使用できるかどうかを判断します。 サポート対象外のポリシーの場合は、以下を検討してください。

- Microsoft Entra 参加済みのデバイスまたはユーザーにサポート対象外のポリシーが必要かどうか。

- サポート対象外のポリシーはクラウド主導のデプロイに適用できるか?

MDM ソリューションを Microsoft Entra アプリ ギャラリーから入手できない場合は、「Microsoft Entra と MDM の統合」に概説されているプロセスに従って追加できます。

共同管理では、Microsoft Configuration Manager を使用してデバイスの特定の側面を管理しながら、MDM プラットフォームを通じてポリシーを配信できます。 Microsoft Intune は、Microsoft Configuration Manager との共同管理を可能にします。 Windows 10 以降のデバイスの共同管理については、「共同管理とは」を参照してください。 Intune 以外の MDM 製品を使用する場合は、適用可能な共同管理のシナリオについて MDM のプロバイダーにお問い合わせください。

推奨事項: Microsoft Entra 参加済みデバイスについては MDM のみの管理をご検討ください。

アプリケーションとリソースに関する考慮事項を把握する

ユーザー エクスペリエンスとアクセスの制御を向上させるために、アプリケーションをオンプレミスからクラウドに移行することをお勧めします。 Microsoft Entra 参加済みデバイスでは、オンプレミスとクラウドの両方のアプリケーションにシームレスにアクセスできます。 詳しくは、「Microsoft Entra 参加済みデバイス上でオンプレミス リソースへの SSO が機能するしくみ」をご覧ください。

以下のセクションでは、さまざまな種類のアプリケーションとリソースに関する考慮事項を示します。

クラウドベース アプリケーション

Microsoft Entra アプリ ギャラリーにアプリケーションが追加されている場合、ユーザーは Microsoft Entra 参加済みデバイスから SSO を取得できます。 それ以上の構成は必要ありません。 ユーザーは Microsoft Edge と Chrome の両方のブラウザーで SSO を取得できます。 Chrome の場合は、Windows 10 アカウントの拡張機能をデプロイする必要があります。

すべての Win32 アプリケーションが次のようになります。

- トークン要求を Web アカウント マネージャー (WAM) に依存する場合は、SSO も Microsoft Entra 参加済みデバイス上で取得します。

- WAM に依存しない場合は、ユーザーに認証を求めるプロンプトが表示されることがあります。

オンプレミスの Web アプリケーション

アプリがカスタム ビルドの場合、またはオンプレミスでホストされている場合は、以下の目的でそれらのアプリをブラウザーの信頼済みサイトに追加する必要があります。

- Windows 統合認証を動作させる

- プロンプトなしの SSO エクスペリエンスをユーザーに提供する。

AD FS を使用する場合は、「AD FS によるシングル サインオンを確認および管理する」をご覧ください。

推奨事項: エクスペリエンスを向上させるために、クラウド (たとえば、Azure) にホストし、Microsoft Entra ID と統合することをご検討ください。

従来のプロトコルに依存するオンプレミスのアプリケーション

デバイスがドメイン コントローラーへのアクセス権を持つ場合、ユーザーは Microsoft Entra 参加済みデバイスから SSO を取得します。

Note

Microsoft Entra 参加済みデバイスでは、オンプレミスとクラウドの両方のアプリケーションにシームレスにアクセスできます。 詳しくは、「Microsoft Entra 参加済みデバイス上でオンプレミス リソースへの SSO が機能するしくみ」をご覧ください。

推奨事項:Microsoft Entra アプリのプロキシをデプロイして、これらのアプリケーションへのアクセスをセキュリティで保護できるようにします。

オンプレミスのネットワーク共有

デバイスにオンプレミスのドメイン コントローラーへのアクセス権がある場合、ユーザーには Microsoft Entra 参加済みデバイスから SSO を取得します。 この動作のしくみはこちらを参照してください

プリンター

オンプレミスの依存関係を持たないクラウドベースの印刷管理ソリューションを使用するには、ユニバーサル印刷をデプロイすることをお勧めします。

マシン認証に依存するオンプレミスのアプリケーション

Microsoft Entra 参加済みデバイスでは、マシンの認証に依存するオンプレミスのアプリケーションはサポートされていません。

推奨事項: これらのアプリケーションを廃止し、最新の代替アプリケーションに移行することをご検討ください。

リモート デスクトップ サービス

Microsoft Entra 参加済みデバイスへのリモート デスクトップ接続では、ホスト コンピューターが Microsoft Entra 参加済みであるか、Microsoft Entra ハイブリッド参加済みである必要があります。 参加していないデバイスまたは Windows 以外のデバイスからのリモート デスクトップはサポートされていません。 詳しくは、「リモート Microsoft Entra 参加済み PC に接続する」をご覧ください

Windows 10 2004 更新プログラム以降、ユーザーは Microsoft Entra 登録済み Windows 10 以降のデバイスから別の Microsoft Entra 参加済みデバイスへのリモート デスクトップも使用できるようになります。

RADIUS と Wi-Fi 認証

現在、Microsoft Entra 参加済みデバイスは、Wi-Fi アクセス ポイントに接続するためのオンプレミス コンピューター オブジェクトと証明書を使った RADIUS 認証をサポートしていません。これは、このシナリオでは RADIUS がオンプレミス コンピューター オブジェクトの存在に依存しているためです。 代わりに、Intune 経由でプッシュされる証明書またはユーザー資格情報を使用して Wi-Fi に対する認証を行います。

プロビジョニングのオプションを把握する

Note

Microsoft Entra 参加済みデバイスは、システム準備ツール (Sysprep) または同様のイメージング ツールを使用してデプロイすることはできません。

次のアプローチを使用して Microsoft Entra 参加済みデバイスをプロビジョニングできます。

- OOBE/設定でのセルフサービス - セルフサービス モードでは、ユーザーは、Windows Out of Box Experience (OOBE) の実行中、または Windows 設定から、Microsoft Entra 参加のプロセスを実行します。 詳しくは、「職場のデバイスを組織のネットワークに参加させる」をご覧ください。

- Windows Autopilot - Windows Autopilot では、OOBE での Microsoft Entra 参加エクスペリエンスを円滑にするためにデバイスの事前構成を行うことができます。 詳しくは、「Windows Autopilot の概要」をご覧ください。

- 一括登録 - 一括登録により、一括プロビジョニング ツールを使用してデバイスを構成することで、管理者主導の Microsoft Entra 参加が可能になります。 詳しくは、「Windows デバイスの一括登録」をご覧ください。

この 3 つのアプローチの比較を次に示します

| 要素 | セルフサービス セットアップ | Windows Autopilot | 一括登録 |

|---|---|---|---|

| セットアップにユーザーの操作が必要 | はい | はい | いいえ |

| IT 部門の作業が必要 | いいえ | イエス | はい |

| 適用可能なフロー | OOBE と設定 | OOBE のみ | OOBE のみ |

| プライマリ ユーザーに対するローカル管理者権限 | 既定では、はい | 構成可能 | いいえ |

| デバイス OEM のサポートが必要 | いいえ | 有効 | いいえ |

| サポートされているバージョン | 1511+ | 1709+ | 1703+ |

前の表を確認し、どのアプローチを採用するかについて次の考慮事項を検討して、1 つまたは複数のデプロイ アプローチを選択します。

- ユーザーは技術的な知識に精通していてセットアップを自分で実行できるか?

- これらのユーザーにはセルフサービスが最適です。 ユーザー エクスペリエンスを強化するために Windows Autopilot をご検討ください。

- ユーザーはリモートと企業プレミス内のどちらにいるか?

- 手間をかけずにセットアップするために、リモート ユーザーにはセルフサービスまたは Autopilot が最適です。

- ユーザー主導の構成と管理者が管理する構成のどちらを優先するか?

- 管理者主導のデプロイで、ユーザーに渡す前にデバイスをセットアップするには、一括登録が適しています。

- 1 社か 2 社の OEM からデバイスを購入するか、それとも広範な OEM のデバイスを使用するか?

- Autopilot もサポートしている限られた OEM から購入する場合は、Autopilot とのより緊密な統合を活用できます。

デバイス設定を構成する

Microsoft Entra 管理センター を使用すると、組織内の Microsoft Entra 参加済みデバイスのデプロイを制御できます。 関連する設定を構成するには、[ID]>[デバイス]>[すべてのデバイス]>[デバイスの設定] を参照します。 詳細情報

ユーザーがデバイスを Microsoft Entra ID に参加させる可能性がある

デプロイのスコープと、どのユーザーに Microsoft Entra 参加済みデバイスをセットアップさせるかに基づいて、このオプションを [すべて] または [選択] に設定します。

Microsoft Entra 参加済みデバイスにおけるローカル管理者の追加

[選択] を選んで、すべての Microsoft Entra 参加済みデバイス上のローカル管理者のグループに追加するユーザーを選びます。

デバイスを参加させるには多要素認証 (MFA) が必要

デバイスを Microsoft Entra ID に参加させるときにユーザーに MFA の実行を要求する場合は、[はい] を選択します。

推奨事項: デバイスを参加させるために MFA を適用するには、条件付きアクセスでユーザー操作「デバイスの登録または参加」を使用します。

モビリティ設定の構成

モビリティ設定を構成するには、最初に MDM プロバイダーを追加することが必要な場合があります。

MDM プロバイダーを追加するには:

[Microsoft Entra ID] ページの [管理] セクションで、

Mobility (MDM and MAM)を選択します。[アプリケーションの追加] をクリックします。

一覧から、使用する MDM プロバイダーを選択します。

![Microsoft Entra ID の [アプリケーションの追加] ページを示すスクリーンショット。複数の MDM プロバイダーが一覧表示されている。](media/device-join-plan/04.png)

MDM プロバイダーを選択して関連設定を構成します。

MDM ユーザー スコープ

デプロイのスコープに基づいて [一部] または [すべて] を選択します。

スコープに基づいて、次のいずれかのようになります。

- ユーザーが MDM スコープ内にある: Microsoft Entra ID P1 または P2 サブスクリプションがある場合、MDM 登録は Microsoft Entra 参加と共に自動的に行われます。 スコープ内のすべてのユーザーには、MDM に対する適切なライセンスが必要です。 このシナリオで MDM の登録に失敗した場合は、Microsoft Entra 参加もロールバックされます。

- ユーザーが MDM のスコープ内にない: ユーザーが MDM のスコープ内にない場合、Microsoft Entra 参加は MDM 登録なしで完了します。 このスコープでは、アンマネージド デバイスが生じます。

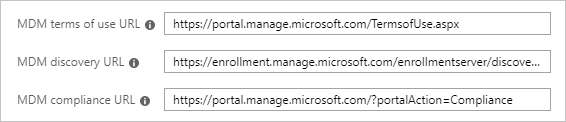

MDM URL

MDM の構成に関連する URL は 3 つあります。

- MDM 使用条件 URL

- MDM 探索 URL

- MDM 準拠 URL

各 URL には、定義済みの既定値があります。 これらのフィールドが空の場合、詳細については MDM プロバイダーに問い合わせてください。

MAM 設定

モバイル アプリケーション管理 (MAM) は、Microsoft Entra 参加には適用されません。

企業の状態ローミングを構成する

Microsoft Entra ID に対して状態ローミングを有効にして、ユーザーがデバイス間で設定を同期できるようにするには、「Microsoft Entra ID の Enterprise State Roaming を有効にする」をご覧ください。

推奨事項: この設定は、Microsoft Entra ハイブリッド参加済みデバイスに対しても有効にしてください。

条件付きアクセスを構成する

Microsoft Entra 参加済みデバイスに対して MDM プロバイダーが構成されている場合、プロバイダーは、デバイスが管理下に入るとすぐにデバイスに準拠のフラグを設定します。

この実装を使用して、条件付きアクセスを使用してクラウド アプリへのアクセスにマネージド デバイスを要求することができます。