条件付きアクセス ポリシー内では、管理者はアクセス コントロールを使用して、リソースへのアクセスを許可またはブロックすることができます。

アクセスのブロック

アクセスをブロックするコントロールでは、条件付きアクセス ポリシーの構成に基づいてすべての割り当てが考慮され、アクセスが防止されます。

アクセスのブロックは強力なコントロールであり、適用するには適切な知識が必要です。 ブロック ステートメントのあるポリシーには予想外の副作用が含まれることがあります。 大規模にコントロールを有効にする前に、適切なテストと検証が不可欠です。 管理者は、変更を行うにあたり、条件付きアクセスのレポート専用モードや条件付きアクセスの What If ツールなどのツールを使う必要があります。

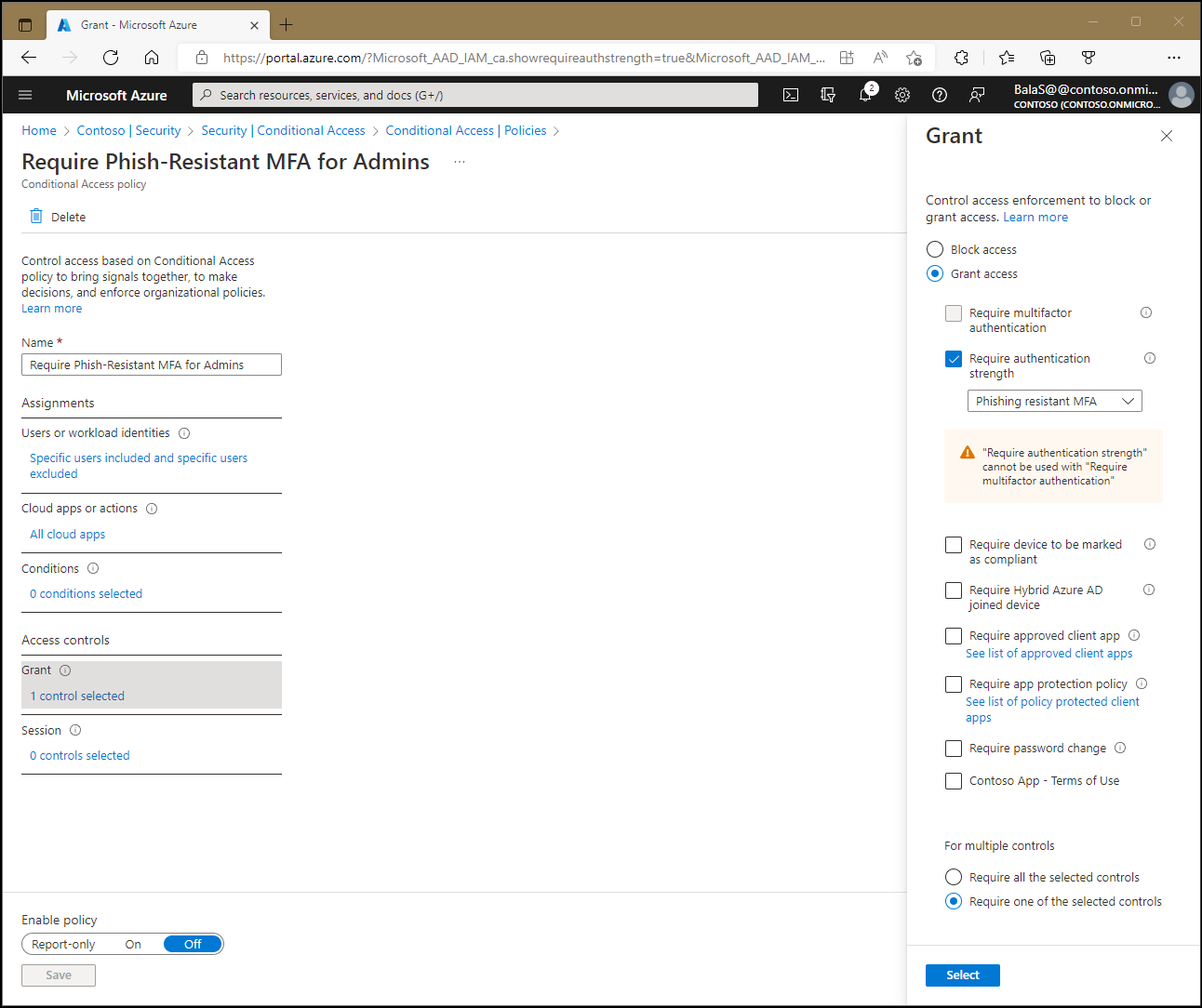

アクセス権の付与

管理者は、アクセス権を付与するときに 1 つ以上のコントロールを適用することを選択できます。 これらのコントロールには、次のオプションがあります。

- 多要素認証 (Microsoft Entra 多要素認証) を必須にする

- 認証強度が必要

- デバイスが準拠としてマーク済みであることを必要とする (Microsoft Intune)

- Microsoft Entra ハイブリッド参加済みデバイスが必要

- 承認済みクライアント アプリを必須にする

- アプリの保護ポリシーを必須にする

- パスワードの変更を必須にする

これらのオプションを組み合わせることを選ぶ場合、管理者は次の方法を使用できます。

- 選んだコントロールすべてが必要 (コントロール "と" コントロール)

- 選んだコントロールのいずれかが必要 (コントロール "または" コントロール)

条件付きアクセスの既定では、選んだすべてのコントロールが必要です。

多要素認証を要求する

このチェックボックスをオンにすると、ユーザーは Microsoft Entra 多要素認証を実行する必要があります。 Microsoft Entra 多要素認証のデプロイの詳細については、「クラウド ベースの Microsoft Entra のデプロイを計画する」を参照してください。

Windows Hello for Business は、条件付きアクセス ポリシーでの多要素認証の要件を満たしています。

認証強度が必要

管理者は、条件付きアクセス ポリシーで、特定の認証強度を要求することを選択できます。 これらの認証の強度は、Microsoft Entra 管理センター>Entra ID>認証方法>認証強度で定義されています。 管理者は、独自のバージョンを作成するか、組み込みバージョンを使用するかを選択できます。

デバイスは準拠としてマーク済みである必要がある

Intune をデプロイしている組織では、デバイスから返された情報を使用して、特定のポリシー準拠要件を満たすデバイスを識別することができます。 Intune から Microsoft Entra へ準拠情報が送信されることで、条件付きアクセスがリソースへのアクセスを付与するか、ブロックするかを決定できるようになります。 準拠ポリシーの詳細については、「Intune を使用して組織内のリソースへのアクセスを許可するように、デバイス上でルールを設定する」を参照してください。

デバイスに準拠とマークを付けることができるのは、任意のデバイス オペレーティング システムの場合は Intune、Windows デバイスの場合はサードパーティ製モバイル デバイス管理システムです。 サポートされるサードパーティ製モバイル デバイス管理システムの一覧については、「Intune でサードパーティのデバイス コンプライアンス パートナーをサポートする」を参照してください。

デバイスに準拠のマークを付けるには、事前にそのデバイスが Microsoft Entra ID に登録されている必要があります。 デバイスの登録の詳細については、「デバイス ID とは」を参照してください。

[デバイスは準拠としてマーク済みである必要があります] コントロール:

- Microsoft Entra ID と Intune に登録されている Windows 10 以降、iOS、Android、macOS、Linux Ubuntu デバイスのみがサポートされています。

- Windows 上の InPrivate モードの Microsoft Edge は非準拠デバイスと見なされます。

注

Windows、iOS、Android、macOS、および一部のサードパーティ製 Web ブラウザーでは、Microsoft Entra ID によって、デバイスが Microsoft Entra ID に登録されるときにプロビジョニングされたクライアント証明書を使用してデバイスが識別されます。 ユーザーは、ブラウザーで最初にサインインするときに証明書の選択を求められます。 ユーザーは、ブラウザーを使用し続けるには、まずこの証明書を選択する必要があります。

Intune の承認済みクライアント アプリ ポリシーと共に Microsoft Defender for Endpoint アプリを使用して、デバイス コンプライアンス ポリシーを条件付きアクセス ポリシーに設定できます。 条件付きアクセスの設定中に、Microsoft Defender for Endpoint アプリの除外は必要ありません。 Android と iOS 上の Microsoft Defender for Endpoint (アプリ ID dd47d17a-3194-4d86-bfd5-c6ae6f5651e3) は承認されたアプリではありませんが、デバイスのセキュリティ体制を報告するアクセス許可があります。 このアクセス許可により、条件付きアクセスへのコンプライアンス情報のフローが有効になります。

Microsoft Entra ハイブリッド参加済みデバイスが必要

組織は、条件付きアクセス ポリシーの一部としてデバイス ID を使用することを選択できます。 組織は、このチェックボックスを使用して、デバイスが Microsoft Entra ハイブリッド参加済みであることを必須にすることができます。 デバイス ID の詳細については、「デバイス ID とは」を参照してください。

device-code OAuth フローを使う場合、マネージド デバイスまたはデバイスの状態条件に必要な許可コントロールはサポートされていません。 この理由は、認証を行うデバイスが、コードを提供するデバイスに対してそのデバイスの状態を提供できないからです。 また、トークン内のデバイスの状態は、認証を実行しているデバイスに対してロックされています。 代わりに、[多要素認証を必須にする] コントロールを使用します。

Microsoft Entra ハイブリッド参加済みデバイスが必要 コントロール:

- ドメイン参加済みのダウンレベルの Windows (Windows 10 より前) および最新の Windows (Windows 10+) デバイスのみがサポートされています。

- InPrivate モードの Microsoft Edge を Microsoft Entra ハイブリッド参加済みデバイスと見なしません。

承認済みクライアント アプリを必須にする

組織は、選んだクラウド アプリにアクセスする場合に承認済みクライアント アプリの使用を必須にすることができます。 これらの承認されたクライアント アプリは、モバイル デバイス管理ソリューションには一切依存せずに、Intune アプリ保護ポリシーをサポートします。

警告

承認済みクライアント アプリ許可は、2026 年 3 月上旬に廃止されます。 組織は、2026 年 3 月までに、承認済みクライアント アプリの要求許可のみを使用するすべての現在の条件付きアクセス ポリシーを承認済みクライアント アプリを必須にするまたはアプリケーション保護ポリシーに移行する必要があります。 さらに、新しい条件付きアクセス ポリシーの場合は、アプリケーション保護ポリシーを必須とする許可のみを適用します。 詳細については、「条件付きアクセスで承認済みクライアント アプリをアプリケーション保護ポリシーに移行する」の記事を参照してください。

この許可コントロールを適用するには、デバイスを Microsoft Entra ID に登録する必要があります。また、そのためにはブローカー アプリを使用する必要があります。 ブローカー アプリには、iOS 用の Microsoft Authenticator か、Android デバイス用の Microsoft Authenticator または Microsoft ポータル サイトを使用できます。 ユーザーが認証を試みたときにブローカー アプリがデバイスにインストールされていない場合、ユーザーは必要なブローカー アプリをインストールするために、適切な App ストアにリダイレクトされます。

この設定は、次のクライアント アプリでサポートされています。 この一覧は完全なものではなく、変更されることがあります。

- マイクロソフトAzure情報保護サービス

- マイクロソフト コルタナ

- マイクロソフト ダイナミクス 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Invoicing (マイクロソフト請求書)

- マイクロソフト カイザラ

- マイクロソフトランチャー

- Microsoft リスト

- マイクロソフトオフィス

- Microsoft OneDrive

- マイクロソフト OneNote

- マイクロソフトの見通し

- マイクロソフトプランナー

- マイクロソフト パワー アプリ

- Microsoft Power BI

- マイクロソフトのPowerPoint

- Microsoft SharePoint

- マイクロソフト Skype for Business

- Microsoft Stream

- Microsoft Teams

- Microsoft To Do タスク管理

- マイクロソフト ビジオ

- マイクロソフトワード

- マイクロソフト ヤーマン

- Microsoft Whiteboard

- Microsoft 365 管理

解説

- 承認されたクライアント アプリは、Intune モバイル アプリケーション管理機能をサポートしています。

-

[承認されたクライアント アプリが必要です] 要件:

- デバイス プラットフォームの条件に関しては、iOS と Android のみがサポートされます。

- デバイスを登録するにはブローカー アプリが必要です。 ブローカー アプリには、iOS 用の Microsoft Authenticator か、Android デバイス用の Microsoft Authenticator または Microsoft ポータル サイトを使用できます。

- 条件付きアクセスでは、InPrivate モードの Microsoft Edge を承認されたクライアント アプリと見なすことはできません。

- Microsoft Power BI を承認済みクライアント アプリとして必要とする条件付きアクセス ポリシーでは、Microsoft Entra アプリケーション プロキシを使用して Power BI モバイル アプリをオンプレミスの Power BI レポート サーバーに接続することをサポートしていません。

- Microsoft Edge の外部でホストされている WebView は、承認されたクライアント アプリ ポリシーを満たしていません。 たとえば、アプリが Web ビューで SharePoint を読み込もうとしている場合、アプリ保護ポリシーは失敗します。

構成例については、「条件付きアクセスを使用してクラウド アプリへのアクセスに承認されたクライアント アプリを要求する」を参照してください。

アプリの保護ポリシーを必須にする

条件付きアクセス ポリシー内で、選択したアプリケーションがアクセスできるようにする前に、クライアント アプリに Intune アプリ保護ポリシーが存在することを要求できます。 これらのモバイル アプリケーション管理 (MAM) アプリ保護ポリシーを使用すると、特定のアプリケーション内で組織のデータを管理および保護できます。

この許可コントロールを適用するために、条件付きアクセスでは、ブローカー アプリの使用を必要とするデバイスを Microsoft Entra ID に登録する必要があります。 ブローカー アプリには、iOS 用の Microsoft Authenticator か、Android デバイス用の Microsoft ポータル サイトのいずれかを使用できます。 ユーザーが認証を試みたときにブローカー アプリがデバイスにインストールされていない場合、ユーザーはブローカー アプリをインストールするために、App Store にリダイレクトされます。 Microsoft Authenticator アプリはブローカー アプリとして使用できますが、承認されたクライアント アプリとして対象にすることはサポートされていません。 アプリ保護ポリシーは、iOS と Android、および Windows 上の Microsoft Edge のパブリック プレビューで一般提供されています。 Windows デバイスは、同じセッションで最大 3 つの Microsoft Entra ユーザー アカウントをサポートします。 Windows デバイスにポリシーを適用する方法の詳細については、「Windows デバイスのアプリ保護ポリシーを要求する (プレビュー)」を参照してください。

アプリケーションは、アプリ保護ポリシーをサポートするための特定の要件を満たしている必要があります。 これらの要件の詳細について、開発者は「アプリ保護ポリシーで管理できるアプリ」セクションを参照してください。

この設定は、次のクライアント アプリでサポートされています。 この一覧は完全なものではなく、変更されることがあります。 アプリがこのリストにない場合は、アプリケーション ベンダーに問い合わせてサポートを確認してください。

- Adobe Acrobat Reader モバイル アプリ

- iAnnotate for Office 365(アノテーションツール)

- マイクロソフト コルタナ

- Microsoft Dynamics 365 for Phone

- Microsoft Dynamics 365セールス

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- マイクロソフトランチャー

- Microsoft リスト

- Microsoft ループ

- マイクロソフトオフィス

- Microsoft OneDrive

- マイクロソフト OneNote

- マイクロソフトの見通し

- マイクロソフトプランナー

- Microsoft Power BI

- マイクロソフト パワーアップ

- マイクロソフトのPowerPoint

- Microsoft SharePoint

- Microsoft Stream モバイル ネイティブ 2.0

- Microsoft Teams

- Microsoft To Do タスク管理

- マイクロソフトワード

- Microsoft Whiteboard サービス

- Intune 用 MultiLine

- Nine Mail - メールとカレンダー

- Intune用アプリ・ノテート

- Provectus - 安全な連絡先

- Viva Engage (Android、iOS、iPadOS)

注

Kaizala、Skype for Business、Visio は、[アプリの保護ポリシーが必要] 許可をサポートしていません。 これらのアプリを動作させる必要がある場合は、[承認済みのアプリが必要] 許可を明示的に使用してください。 この 3 つのアプリケーションでは、2 つの許可の間に "or" 句を使用することはできません。

構成例については、「条件付きアクセスを使用して、クラウド アプリへのアクセスにアプリ保護ポリシーと承認済みクライアント アプリの使用を必須にする」を参照してください。

パスワードの変更を必須とする

ユーザー リスクが検出されると、管理者はユーザー リスク ポリシーの条件を採用し、Microsoft Entra セルフサービス パスワード リセットを使用して、ユーザーがパスワードを安全に変更できるようにすることができます。 ユーザーは、セルフサービス パスワード リセットを実行して、自己修復を行うことができます。 このプロセスによってユーザー リスク イベントが閉じられるので、管理者に対する不要なアラートを防ぐことができます。

ユーザーがパスワードの変更を求められた場合は、まず多要素認証を完了する必要があります。 アカウントのリスクが検出された場合に備えて、必ずすべてのユーザーを多要素認証に登録してください。

警告

ユーザー リスク ポリシーをトリガーする前に、ユーザーは多要素認証に事前に登録しておく必要があります。

パスワード変更コントロールを使ってポリシーを構成する場合は、次の制限が適用されます。

- ポリシーは [すべてのリソース] に割り当てる必要があります。 この要件によって、攻撃者は、別のアプリを使ってユーザーのパスワードを変更し、別のアプリにサインインしてアカウントのリスクをリセットすることができなくなります。

- [パスワードの変更を必須とする] は、準拠デバイスの要求など、他のコントロールと共に使用することができません。

- パスワード変更のコントロールは、ユーザーとグループの割り当て条件、クラウド アプリの割り当て条件 ([すべて] に設定する必要があります)、ユーザー リスク条件でのみ使用できます。

使用条件

組織で利用規約を作成している場合、許可コントロールに他のオプションが表示されることがあります。 これらのオプションを使用すると、ポリシーによって保護されたリソースにアクセスするための条件として、管理者は利用規約への同意を要求することができます。 利用規約の詳細については、「Microsoft Entra の利用規約」を参照してください。

複数の権限付与コントロール

1 人のユーザーに複数の許可コントロールが適用される場合、条件付きアクセス ポリシーは仕様によって特定の検証順序に従うことを理解しておくことが重要です。 たとえば、ユーザーが多要素認証 (MFA) と利用規約 (ToU) を必要とする 2 つのポリシーを持っている場合、条件付きアクセスは最初にユーザーの MFA 要求を検証し、次に ToU を検証します。

- トークンに有効な MFA 要求が存在しない場合は、以前のサインインで ToU が既に受け入れられていた場合でも、ログに "割り込み" (保留中の MFA) と ToU のエラーが表示されます。

- 多要素認証が完了すると、2 つ目のログ エントリが表示され、ToU が検証されます。 ユーザーが既に ToU を受け入れている場合は、MFA と ToU の両方で成功していることがわかります。

- トークンに有効な MFA 要求が存在する場合、1 つのログに MFA と ToU の両方の成功が表示されます。

MFA、Device State、ToU を必要とするユーザーに複数のポリシーが適用されている場合、プロセスは似ています。 検証順序は、MFA、デバイスの状態、ToU です。

カスタム コントロール (プレビュー)

カスタム コントロールは、Microsoft Entra ID のプレビュー機能です。 カスタム コントロールを使用すると、Microsoft Entra ID とは別の認証要件を満たすために、ユーザーが互換性のあるサービスにリダイレクトされます。 詳細については、「カスタム コントロール」の記事を参照してください。

次のステップ

Conditional Access common policies (条件付きアクセスの一般的なポリシー)