適用対象:  従業員テナント

従業員テナント  外部テナント (詳細はこちら)

外部テナント (詳細はこちら)

外部コラボレーション設定を使用すると、組織内のどのロールが、B2B コラボレーションのために外部ユーザーを招待できるかを指定できます。 これらの設定には、特定のドメインを許可またはブロックするためのオプションや、外部のゲストユーザーが Microsoft Entra ディレクトリで表示できる内容を制限するオプションも含まれています。 次のオプションを利用できます。

[ゲスト ユーザーのアクセスを決定する]: Microsoft Entra External ID では、外部のゲスト ユーザーが表示できる Microsoft Entra ディレクトリの内容を制限できます。 たとえば、グループ メンバーシップのゲスト ユーザーによる表示を制限したり、ゲストには自分のプロファイル情報の表示だけを許可したりすることができます。

[ゲストを招待できるユーザーを指定する]: 既定では、組織内のすべてのユーザー (B2B コラボレーションのゲスト ユーザーを含む) が、B2B コラボレーションに外部ユーザーを招待できます。 招待を送信する機能を制限する場合は、ユーザー全員に対して招待をオンまたはオフにすることや、特定のロールに対して招待を制限することができます。

[ユーザー フローによるゲストのセルフサービス サインアップを有効にする]: 構築するアプリケーションのために、ユーザーがアプリにサインアップして新しいゲスト アカウントを作成できるようにするユーザー フローを作成できます。 外部のコラボレーション設定でこの機能を有効にしてから、セルフサービス サインアップのユーザー フローをアプリに追加することができます。

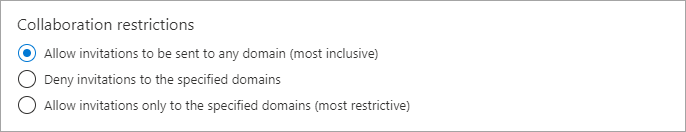

[ドメインを許可またはブロックする]: 指定したドメインへの招待を許可または拒否するために、コラボレーションの制限を使用できます。 詳細については、ドメインの許可またはブロックに関するページを参照してください。

他の Microsoft Entra 組織との B2B コラボレーションの場合、クロステナント アクセス設定を見直して、インバウンドとアウトバウンドの B2B コラボレーションを確認し、特定のユーザー、グループ、アプリケーションへのアクセスのスコープを設定する必要もあります。

メモ

2025 年 7 月から、Microsoft は B2B コラボレーションのゲスト ユーザー サインイン エクスペリエンスの更新プログラムのロールアウトを開始します。 ロールアウトは 2025 年末まで継続されます。 この更新プログラムにより、ゲスト ユーザーは自分の組織のサインイン ページにリダイレクトされ、資格情報が提供されます。 ゲスト ユーザーには、ホーム テナントのブランドと URL エンドポイントが表示されます。 この手順により、使用するサインイン情報がより明確になります。 自分の組織で認証が成功すると、ゲスト ユーザーが組織に戻り、サインイン プロセスが完了します。 次の例では、Woodgrove Groceries の会社のブランド化が左側に表示されます。 右側の例では、ユーザーのホーム テナントのカスタム ブランドが表示されます。

ポータルで設定を構成する

Microsoft Entra 管理センターで、[外部コラボレーションの設定] ページをアクティブ化して設定を更新するには、グローバル管理者ロールが割り当てられている必要があります。 Microsoft Graph を使用する場合、個々の設定で使用できる特権ロールが少なくなる場合があります。この記事で後述する 「Microsoft Graph で設定を構成する」 を参照してください。

ゲスト ユーザー アクセスを構成するには

Microsoft Entra 管理センターにサインインします。

Entra ID>External Ids>External コラボレーション設定に移動します。

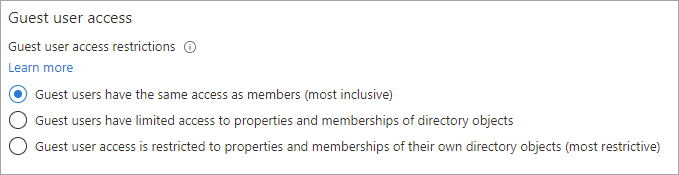

[ゲスト ユーザーのアクセス] で、ゲスト ユーザーに付与するアクセスのレベルを選択します。

ゲスト ユーザーには、メンバーと同じアクセス権があります (最も包括的): このオプションを選択すると、ゲストがメンバー ユーザーと同じように Microsoft Entra リソースとディレクトリ データにアクセスできるようになります。

Guest users have limited access to properties and memberships of directory objects (ゲスト ユーザーに対してディレクトリ オブジェクトのプロパティとメンバーシップへのアクセスを制限する) :(デフォルト) この設定を選択すると、ゲストは、特定のディレクトリ タスク (ユーザー、グループ、またはその他のディレクトリ リソースを列挙するなど) を実行できなくなります。 ゲストは、非表示でないすべてのグループのメンバーシップを表示できます。 既定のゲスト アクセス許可の詳細について説明します。

Guest user access is restricted to properties and memberships of their own directory objects (most restrictive) (ゲスト ユーザーのアクセスを、自分のディレクトリ オブジェクトのプロパティとメンバーシップに制限する (最も厳しい制限)) :この設定では、ゲストは自分のプロファイルのみにアクセスできます。 ゲストは、他のユーザーのプロファイル、グループ、またはグループ メンバーシップを参照することはできません。

ゲスト招待の設定を構成するには

Microsoft Entra 管理センターにサインインします。

Entra ID>External Ids>External コラボレーション設定に移動します。

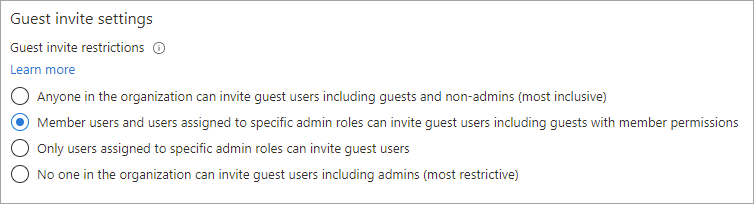

ゲスト招待の設定 で、適切な設定を選択します。

- ゲストと非管理者を含む組織内のすべてのユーザーがゲスト ユーザーを招待できる (最も包括的): 組織内のゲストが、組織のメンバーではないユーザーも含めて他のゲストを招待できるようにするには、このオプション ボタンを選択します。

- メンバー アクセス許可を持つゲストを含むメンバー ユーザーと特定の管理者ロールに割り当てられたユーザーがゲスト ユーザーを招待できる: メンバー ユーザーと特定の管理者の役割を持つユーザーがゲストを招待できるようにするには、このオプション ボタンを選択します。

- 特定の管理者の役割に割り当てられているユーザーのみがゲスト ユーザーを招待できる: ユーザー管理者またはゲスト招待元ロールを持つユーザーだけがゲストを招待できるようにするには、このオプション ボタンを選択します。

- 管理者を含む組織内のすべてのユーザーがゲスト ユーザーを招待できない (最も制限的) : 組織内の全員がゲストを招待できないようにするには、このラジオ ボタンを選択します。

ゲストのセルフサービス サインアップを構成するには

Microsoft Entra 管理センターにサインインします。

Entra ID>External Ids>External コラボレーション設定に移動します。

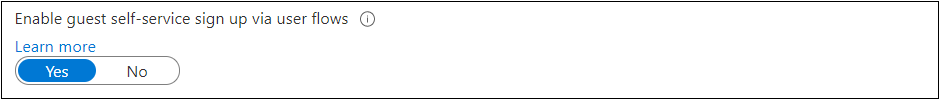

ユーザーがアプリにサインアップできるようにユーザー フローを作成したい場合は、ユーザー フローによるゲスト セルフサービス サインアップを有効にする で [はい] を選択します。 この設定の詳細については、アプリへのセルフサービス サインアップ ユーザー フローの追加に関するページを参照してください。

外部ユーザーの脱退設定を構成するには

Microsoft Entra 管理センターにサインインします。

Entra ID>External Ids>External コラボレーション設定に移動します。

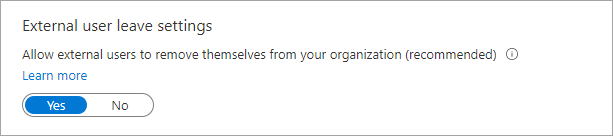

[外部ユーザーの脱退設定] で、外部ユーザーが組織から自分を削除できるかどうかを制御できます。

- はい: ユーザーは、管理者またはプライバシー連絡先からの承認なしに、組織を脱退することが可能です。

- いいえ: ユーザーは自分で組織を離れることはできません。 管理者またはプライバシー連絡先に連絡して組織からの削除を依頼するようにガイドするメッセージが表示されます。

重要

外部ユーザーの脱退設定は、Microsoft Entra テナントにプライバシー情報を追加した場合にのみ構成できます。 それ以外の場合、この設定は使用できなくなります。

コラボレーションの制限 (ドメインを許可またはブロックする) を構成するには

重要

Microsoft は、アクセス許可が最も少ないロールを使用することを推奨しています。 このプラクティスは、組織のセキュリティを強化するのに役立ちます。 グローバル管理者は、緊急シナリオに限定する必要がある、または既存のロールを使用できない場合に、高い特権を持つロールです。

Microsoft Entra 管理センターにサインインします。

Entra ID>External Ids>External コラボレーション設定に移動します。

[コラボレーションの制限] で、指定したドメインへの招待を許可するか拒否するかを選択し、テキスト ボックスに特定のドメイン名を入力できます。 複数ドメインの場合は、それぞれのドメインを新しい行に入力します。 詳細については、「B2B ユーザーに対する特定組織からの招待を許可またはブロックする」を参照してください。

Microsoft Graph を使用して設定を構成する

外部コラボレーションの設定は、Microsoft Graph APIを使用して構成できます。

- ゲスト ユーザーのアクセス制限とゲスト招待の制限には、authorizationPolicy リソースの種類を使用します。

- [ ユーザー フローによるゲスト セルフサービス サインアップを有効にする] 設定では、 authenticationFlowsPolicy リソースの種類を使用します。

- 外部ユーザーの休暇設定では、externalidentitiespolicy リソースの種類を使用します。

- メールのワンタイム パスコード設定 (Microsoft Entra 管理センターの [すべての ID プロバイダー] ページに表示) には、emailAuthenticationMethodConfiguration リソースの種類を使用します。

ゲスト招待元ロールをユーザーに割り当てる

ゲスト招待元ロールを使用すると、個々のユーザーにより高い特権管理者の役割を割り当てなくても、ゲストを招待する機能を付与できます。 ゲスト招待ロールがあるユーザーは、[特定の管理者ロールに割り当てられているユーザーのみがゲスト ユーザーを招待できる] ([Guest invite settings] (ゲスト招待設定) の下) が選択されていても、ゲストを招待できます。

Microsoft Graph PowerShell を使用してユーザーを Guest Inviter ロールに追加する方法を示す例を次に示します:

Import-Module Microsoft.Graph.Identity.DirectoryManagement

$roleName = "Guest Inviter"

$role = Get-MgDirectoryRole | where {$_.DisplayName -eq $roleName}

$userId = <User Id/User Principal Name>

$DirObject = @{

"@odata.id" = "https://graph.microsoft.com/v1.0/directoryObjects/$userId"

}

New-MgDirectoryRoleMemberByRef -DirectoryRoleId $role.Id -BodyParameter $DirObject

B2B ユーザーのサインイン ログ

B2B ユーザーが共同作業を行うリソース テナントにサインインすると、ホーム テナントとリソース テナントの両方にサインイン ログが生成されます。 これらのログには、使用されているアプリケーション、メール アドレス、テナント名、ホーム テナントとリソース テナントの両方のテナント ID などの情報が含まれます。

次のステップ

Microsoft Entra B2B コラボレーションに関する以下の記事を参照してください。