Microsoft Entra B2B ユーザーにオンプレミスのアプリケーションへのアクセスを許可する

組織が Microsoft Entra B2B コラボレーション機能を使用して、パートナー組織のゲスト ユーザーを招待する場合、これらの B2B ユーザーにオンプレミスのアプリへのアクセスを提供できるようになりました。 これらのオンプレミス アプリは、SAML ベースの認証または統合 Windows 認証 (IWA) を Kerberos の制約付き委任 (KCD) と共に使用できます。

SAML アプリケーションへのアクセス

オンプレミスのアプリで SAML による認証を使用する場合は、Microsoft Entra 管理センター で Microsoft Entra アプリケーション プロキシを使用して、Microsoft Entra B2B コラボレーション ユーザーがそれらのアプリを利用できるように、簡単に設定できます。

以下の操作を行う必要があります。

- アプリケーション プロキシを有効にしてコネクターをインストールする。 手順については、Microsoft Entra アプリケーション プロキシを使用したアプリケーションの発行に関する記事をご覧ください。

- 「アプリケーション プロキシを使用したオンプレミスのアプリケーションに対する SAML シングル サインオン」の説明に従って、Microsoft Entra アプリケーション プロキシ経由で、オンプレミスの SAML ベースのアプリケーションを公開します。

- Microsoft Entra B2B ユーザーを SAML アプリケーションに割り当てます。

上の手順を完了したら、アプリが動作します。 Microsoft Entra B2B アクセスをテストするには、次のようにします。

- ブラウザーを開き、アプリを発行したときに作成した外部 URL に移動します。

- アプリに割り当てた Microsoft Entra B2B アカウントでサインインします。 アプリを開き、シングル サインオンでアクセスできます。

IWA および KCD アプリへのアクセス

B2B ユーザーに、統合 Windows 認証と Kerberos の制約付き委任を使用してセキュリティで保護されたオンプレミス アプリケーションへのアクセスを提供するには、次のコンポーネントが必要です。

Microsoft Entra アプリケーション プロキシを使用した認証。 B2B ユーザーは、オンプレミス アプリケーションに対して認証できる必要があります。 これを行うには、Microsoft Entra アプリケーション プロキシを介してオンプレミス アプリを公開する必要があります。 詳細については、アプリケーション プロキシを使用したリモート アクセスを行うためのオンプレミス アプリケーションの追加に関するチュートリアルを参照してください。

オンプレミス ディレクトリの B2B ユーザー オブジェクトを介した承認。 アプリケーションは、ユーザー アクセス チェックを実行し、正しいリソースへのアクセス権を付与できる必要があります。 IWA と KCD がこの承認を完了するには、オンプレミスの Windows Server Active Directory 内のユーザー オブジェクトが必要です。 「KCD を使ったシングル サインオンのしくみ」で説明されているように、アプリケーション プロキシはこのユーザー オブジェクトを使用してユーザーを偽装し、アプリに対する Kerberos トークンを取得する必要があります。

Note

Microsoft Entra アプリケーション プロキシを構成するときに、統合 Windows 認証 (IWA) のシングル サインオン構成で [委任されたログオン ID] が [ユーザー プリンシパル名] (既定値) に設定されていることを確認してください。

B2B ユーザーのシナリオでは、オンプレミス ディレクトリでの承認に必要なゲスト ユーザー オブジェクトを作成できる方法が 2 つあります。

- Microsoft Identity Manager (MIM) と Microsoft Graph 用 MIM 管理エージェント。

- PowerShell スクリプトは、MIM を必要としない、より軽量なソリューションです。

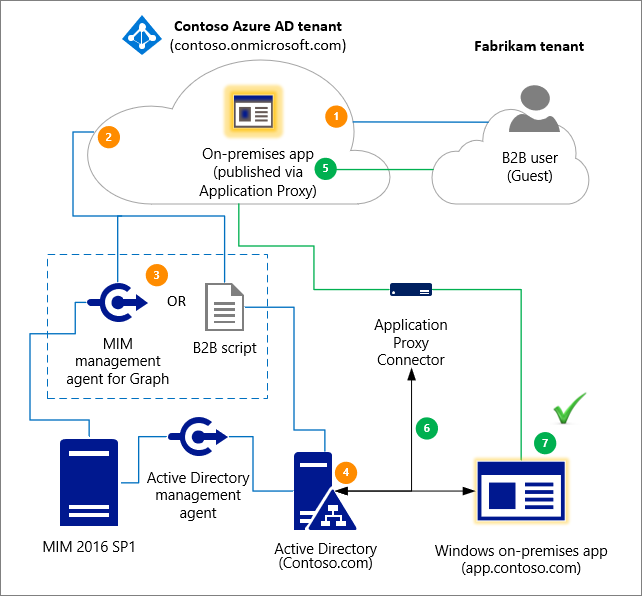

次の図は、Microsoft Entra アプリケーション プロキシと、オンプレミス ディレクトリ内の B2B ユーザー オブジェクトの生成を連携して、B2B ユーザーにオンプレミス IWA および KCD アプリへのアクセスを許可する方法の概要を示しています。 番号が付いた手順については、図の下の詳細な説明を参照してください。

- パートナー組織のユーザー (Fabrikam テナント) が Contoso テナントに招待されます。

- ゲスト ユーザー オブジェクトが Contoso テナントに作成されます (たとえば、UPN が guest_fabrikam.com#EXT#@contoso.onmicrosoft.com のユーザー オブジェクト)。

- MIMO または B2B PowerShell スクリプトを介して Fabrikam ゲストが Contoso からインポートされます。

- Fabrikam ゲスト ユーザー オブジェクト (Guest#EXT#) の表現つまり "フットプリント" が、MIM または B2B PowerShell スクリプトを介してオンプレミス ディレクトリの Contoso.com に作成されます。

- ゲスト ユーザーがオンプレミスのアプリケーションの app.contoso.com にアクセスします。

- 認証要求が、Kerberos の制約付き委任を使用して Application Proxy を介して承認されます。

- ゲスト ユーザー オブジェクトがローカルに存在するため、認証は成功します。

ライフサイクル管理ポリシー

ライフサイクル管理ポリシーを使用して、オンプレミス B2B ユーザー オブジェクトを管理できます。 次に例を示します。

- アプリケーション プロキシ認証中に多要素認証 (MFA) が使われるようにゲスト ユーザーの MFA ポリシーを設定することができます。 詳細については、「B2B コラボレーション ユーザーの条件付きアクセス」を参照してください。

- クラウド B2B ユーザーに対して実行されるスポンサー、アクセス レビュー、アカウントの検証などが、オンプレミス ユーザーに適用されます。 たとえば、ライフサイクル管理ポリシーを使用してクラウド ユーザーが削除された場合、MIM 同期または Microsoft Entra B2B スクリプトによってオンプレミス ユーザーも削除されます。 詳細については、「Microsoft Entra のアクセス レビューによるゲスト アクセスの管理」を参照してください。

Microsoft Entra B2B スクリプトを使用して B2B ゲスト ユーザー オブジェクトを作成する

Microsoft Entra B2B サンプル スクリプトを使用して、Microsoft Entra B2B アカウントから同期されたシャドウ Microsoft Entra アカウントを作成できます。 その後、KCD を使用するオンプレミス アプリにシャドウ アカウントを使用できます。

MIM を介した B2B ゲスト ユーザー オブジェクトの作成

MIM および Microsoft Graph 用の MIM コネクタを使用して、オンプレミス ディレクトリにゲスト ユーザー オブジェクトを作成できます。 詳しくは、Azure アプリケーション プロキシを使用した Microsoft Entra B2B (Business-to-Business) と Microsoft Identity Manager (MIM) 2016 SP1 のコラボレーションに関するページを参照してください。

ライセンスに関する考慮事項

オンプレミス アプリにアクセスする外部ゲスト ユーザー、またはオンプレミスで ID が管理されている外部ゲスト ユーザーに対して、正しいクライアント アクセス ライセンス (CAL) または外部コネクタがあることを確認してください。 詳細については、「クライアント アクセス ライセンスと マネジメント ライセンス」の「エクスターナル コネクタ」セクションを参照してください。 具体的なライセンス要件については、マイクロソフトの担当者または地域の販売代理店にお問い合わせください。