Microsoft Identity Manager(MIM) 2016 SP1 と Azure アプリケーション プロキシとのMicrosoft Entra企業間 (B2B) コラボレーション

最初のシナリオは、外部ユーザーの AD アカウント ライフサイクル管理についてです。 このシナリオでは、organizationがゲストを Microsoft Entra ディレクトリに招待し、Microsoft Entra アプリケーション プロキシまたはその他のゲートウェイ メカニズムを使用して、ゲストにオンプレミスの Windows-Integrated 認証または Kerberos ベースのアプリケーションへのアクセスを許可することを望みます。 Microsoft Entra アプリケーション プロキシでは、識別と委任を目的として、各ユーザーが独自の AD DS アカウントを持っている必要があります。

シナリオ固有のガイダンス

MIM とMicrosoft Entra ID アプリケーション プロキシを使用した B2B の構成で行われたいくつかの前提条件:

オンプレミス AD を既に展開していること、Microsoft Identity Manager がインストールされていること、MIM サービス、MIM ポータル、Active Directory 管理エージェント (AD MA) および FIM 管理エージェント (FIM MA) の基本構成。 詳細については、「deploy Microsoft Identity Manager 2016 SP2」を参照してください。

Graph コネクタのダウンロードおよびインストール方法に関する記事の指示に既に従っていること。

ユーザーとグループを Microsoft Entra ID に同期するように接続Microsoft Entra構成されています。

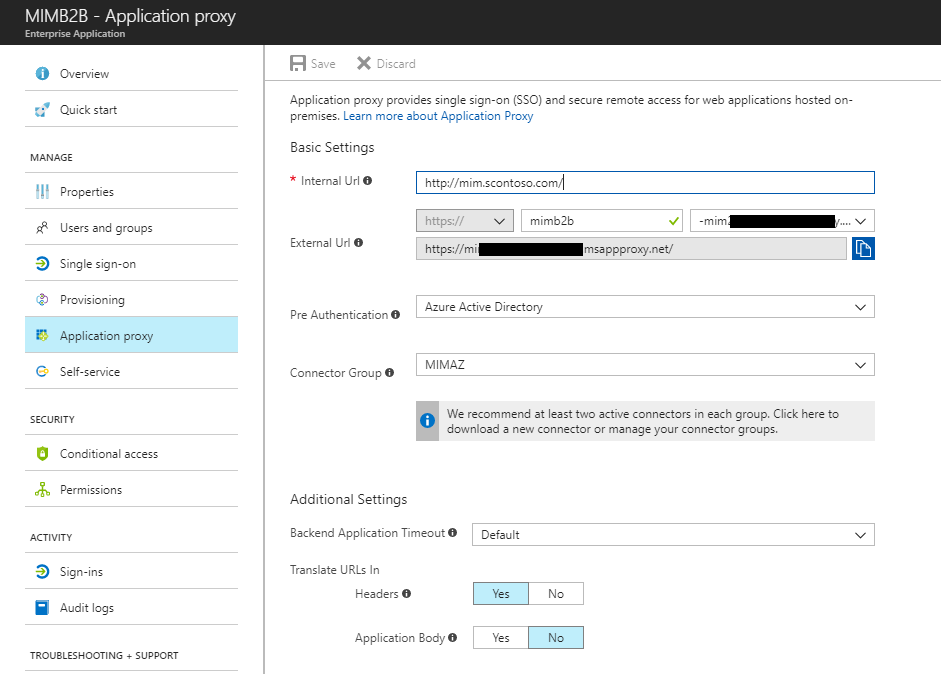

アプリケーション プロキシ コネクタとコネクタ グループは既に設定されています。 そうでない場合は、「チュートリアル: Microsoft Entra ID のアプリケーション プロキシを使用してリモート アクセス用のオンプレミス アプリケーションを追加してインストールおよび構成する」を参照してください。

既に 1 つ以上のアプリケーションを発行しています。これは、Windows 統合認証またはアプリケーション プロキシ経由の個々の AD アカウントMicrosoft Entra依存しています。

1 つ以上のゲストを招待したか、1 つ以上のゲストを招待した結果、1 人以上のユーザーが Microsoft Entra ID で作成されました。 詳細については、「Microsoft Entra B2B コラボレーション サインアップのセルフサービス」を参照してください。

B2B エンド ツー エンド デプロイのシナリオ例

このガイドは以下のシナリオに基づいています。

Contoso Pharmaceuticals は、研究開発部門の一部である Trey Research Inc. と連携しています。 Trey Research の従業員は、Contoso Pharmaceuticals によって提供される研究報告アプリケーションにアクセスする必要があります。

Contoso Pharmaceuticals は独立したテナント内にあり、カスタム ドメインが構成されています。

Contoso Pharmaceuticals テナントに外部ユーザーが招待されています。 このユーザーは招待を受け入れており、共有されているリソースにアクセスできます。

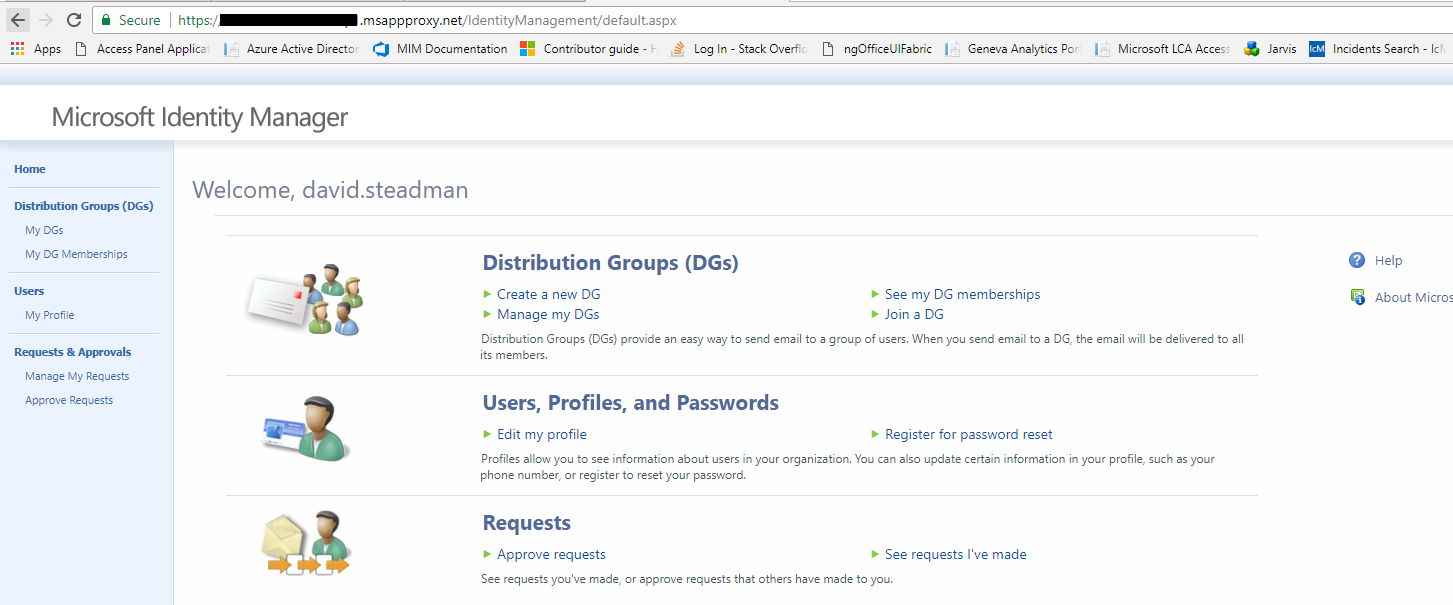

Contoso Pharmaceuticals ではアプリケーション プロキシ経由でアプリケーションを発行しています。 このシナリオでは、サンプル アプリケーションは MIM ポータルです。 これにより、ゲスト ユーザーは MIM プロセスに参加できるようになります。たとえば、ヘルプ デスク シナリオの場合や、MIM のグループへのアクセスを要求する場合などです。

AD と Microsoft Entra Connect を構成して、Microsoft Entra ID から追加されたユーザーを除外する

既定では、Microsoft Entra Connect では、Active Directory の管理者以外のユーザーを Microsoft Entra ID に同期する必要があると想定されます。 Microsoft Entra Connect によって、オンプレミス AD のユーザーと一致する既存のユーザーが Microsoft Entra ID で検出された場合、Microsoft Entra Connect は 2 つのアカウントと一致し、これがユーザーの以前の同期であると想定し、オンプレミス AD を権限のあるものにします。 ただし、この既定の動作は、ユーザー アカウントが Microsoft Entra ID で生成される B2B フローには適していません。

そのため、MICROSOFT ENTRA ID から MIM によって AD DS に取り込まれたユーザーは、Microsoft Entra ID がそれらのユーザーを Microsoft Entra ID に同期しようとしないように格納する必要があります。 これを行う方法の 1 つは、AD DS に新しい組織単位を作成し、その組織単位を除外するように Microsoft Entra Connect を構成する方法です。

詳細については、「Microsoft Entra接続同期: フィルター処理の構成」を参照してください。

Microsoft Entra アプリケーションを作成する

注:グラフ コネクタ用の管理エージェントである、MIM Sync で作成する前に、グラフ コネクタのデプロイ ガイドを参照し、クライアント ID とシークレットを使用してアプリケーションを作成したことを確認してください。

User.Read.All、User.ReadWrite.All、Directory.Read.All、または Directory.ReadWrite.All の 1 つ以上のアクセス許可に対して、アプリケーションが承認されていることを確認してください。

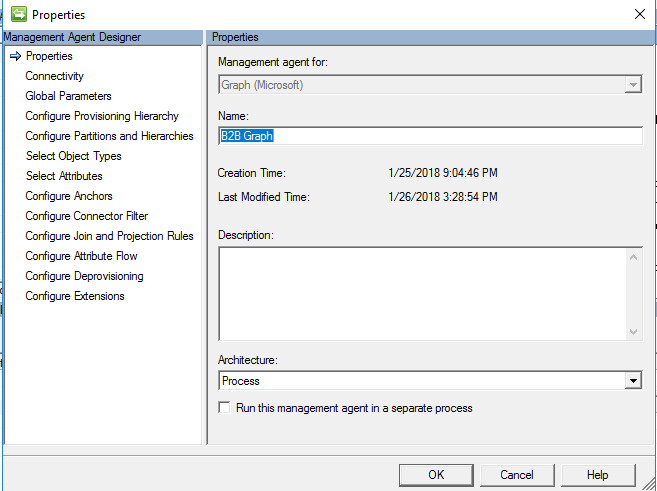

新しい管理エージェントを作成する

Synchronization Service Manager の UI で、 [コネクタ] 、 [作成] の順に選びます。 [Graph (Microsoft)]\(Graph (Microsoft)\) を選び、わかりやすい名前を付けます。

接続

[接続] ページで、Graph API のバージョンを指定する必要があります。 実稼働環境の準備ができている PAI はV 1.0、非実稼働環境は Beta です。

![Graph A P I バージョンが選択され、[次へ] ボタンを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/6fabfe20af0207f1556f0df18fd16f60.png)

グローバル パラメーター

![グローバル パラメーターの値と [次へ] ボタンを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/84c4dd62f63b82239cd0cf63d14fc671.png)

Configure Provisioning Hierarchy (プロビジョニング階層の構成)

このページでは、DN コンポーネント (OU など) をプロビジョニングするオブジェクト型 (organizationalUnit など) にマップします。 このシナリオではこれは必要ないため、既定値のままにして、[次へ] をクリックします。

![[プロビジョニング階層の構成] ページと [次へ] ボタンを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/80016dc45b50a0b1b08ea51ad8b37977.png)

パーティションと階層を構成する

パーティションと階層のページでは、インポートおよびエクスポートする予定のオブジェクトを含むすべての名前空間を選びます。

![[パーティションと階層の構成] ページと [OK] ボタンを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/72f0adc789ed78c66d066768146fb874.png)

オブジェクトの種類を選択する

オブジェクトの種類のページで、インポートする予定のオブジェクトの種類を選択します。 少なくとも "ユーザー" を選択する必要があります。

![オブジェクトの種類が選択され、[OK] ボタンが選択された [オブジェクトの種類の選択] ページを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/e18921f65a0d0e4acf0775c8a01ac009.png)

属性を選択する

[属性の選択] 画面で、AD で B2B ユーザーを管理するために必要なMicrosoft Entraから属性を選択します。 属性 "ID" は必須です。 属性 userPrincipalName と userType は、後でこの構成で使用されます。 次のような他の属性は省略可能です。

displayNamemailgivenNamesurnameuserPrincipalNameuserType

![一部の属性が選択された [属性の選択] 画面と [OK] ボタンを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/58da80f5475cf01a97a6843dd279385c.png)

アンカーを構成する

[Configure Anchor]\(アンカーの構成\) 画面では、必ずアンカー属性を構成してください。 既定では、ユーザー マッピングに ID 属性を使用します。

![オブジェクトの種類がユーザーでアンカー属性が i d の [アンカーの構成] 画面と [次へ] ボタンを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/9377ab7b760221517a431384689c8c76.png)

コネクタ フィルターを構成する

[Configure Connector Filter]\(コネクタ フィルターの構成\) ページでは、属性フィルターに基づいてオブジェクトを除外できます。 B2B のこのシナリオでは、userType が と等しいユーザーではなく、 と等しい属性のuserType値を持つ Users のみを取り込むことを目標としていますmember。Guest

![ユーザーのフィルターが選択された [コネクタ フィルターの構成] ページと [OK] ボタンを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/d90691fce652ba41c7a98c9a863ee710.png)

参加とプロジェクションの規則を構成する

このガイドでは、同期規則を作成することを前提としています。 参加とプロジェクションの規則の構成は、同期規則によって処理されるため、コネクタ自体では参加とプロジェクションを識別する必要はありません。 既定値をそのまま使用し、[OK] をクリックします。

![[Join and Projection Rules の構成] ページと [OK] ボタンを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/34896440ae6ad404e824eb35d8629986.png)

属性フローを構成する

このガイドでは、同期規則を作成することを前提としています。 MIM Sync で属性フローを定義するためにプロジェクションは必要はありません。後で作成する同期規則によって処理されます。 既定値をそのまま使用し、[OK] をクリックします。

![[Configure Attribute Flow]\(属性フローの構成\) ページと [OK] ボタンを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/b7cd0d294d4f361f0551bf2cb774d5f5.png)

Configure Deprovision (プロビジョニング解除の構成)

プロビジョニング解除を構成する設定では、メタバース オブジェクトが削除される場合、オブジェクトを削除するように MIM 同期を構成することができます。 このシナリオでは、Microsoft Entra ID のままにすることが目標であるため、切断子にします。 このシナリオでは、Microsoft Entra ID に何もエクスポートせず、コネクタはインポート専用に構成されています。

![[プロビジョニング解除の構成] ページと [OK] ボタンを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/2394ad4d11546c6a5c69a6dad56fe6ca.png)

拡張機能を構成する

この管理エージェントでの拡張機能の構成はオプションですが、同期規則を使用するため必要ありません。 前に属性フローで高度な規則を使用することにした場合、規則の拡張を定義できます。

![[拡張機能の構成] ページと [OK] ボタンを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/74513d95b10f6ce47b7ac75fe7ab9889.png)

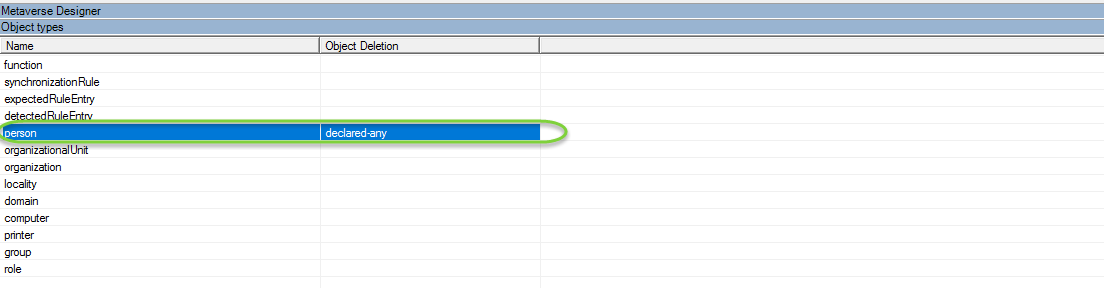

metaverse スキーマの拡張

同期ルールを作成する前に、MV デザイナーを使って、ユーザー オブジェクトに関連付けられた userPrincipalName という名前の属性を作成する必要があります。

同期クライアントで、[Metaverse Designer]\(メタバース デザイナー\) を選びます

![[同期Service Manager] リボン メニューの [Metaverse Designer] オプションを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/db3c1d353168a09aaa68678d39ea4f09.png)

オブジェクトの種類として person を選びます

次に、[Actions]\(アクション\) で [Add Attribute]\(属性の追加\) をクリックします

![[アクション] メニューの [属性の追加] 項目を示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/47d0056eb496edd2e7b5da11a2c04718.png)

次に、以下の詳細を設定します

Attribute name (属性の名前): userPrincipalName

属性の種類: 文字列 (インデックス可能)

Indexed (インデックス付け) = オン

![[属性名]、[属性の種類]、[インデックス付き] の値を入力するダイアログ ボックスを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/9fba1ff9feefb17b82478ac7010edbfa.png)

MIM サービス同期ルールの作成

次の手順では、B2B ゲスト アカウントと属性フローのマッピングを開始します。 前提条件として、Active Directory MA を既に構成しており、ユーザーを MIM サービスおよびポータルに誘導するように FIM MA が構成されている必要があります。

![[同期規則] 画面を示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/e389ee78beac3bf469ddd97bddb5e9d5.png)

次の手順では、FIM MA と AD MA に最小限の構成を追加する必要があります。

構成について詳しくは、「How Do I Provision Users to AD DS」(AD DS にユーザーをプロビジョニングする方法) (https://technet.microsoft.com/library/ff686263(v=ws.10).aspx) をご覧ください

同期規則: ゲスト ユーザーを MV にインポートし、Microsoft Entra ID から同期サービス メタバースにインポートする

MIM ポータルに移動し、[同期規則] を選択して [新規] をクリックします。 グラフ コネクタを使用して、B2B フローの受信同期規則を作成します。

![同期規則の名前が入力された [同期規則の作成] 画面の [全般] タブを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/ba39855f54268aa824cd8d484bae83cf.png)

![メタバース リソースの種類、外部システム、外部システム リソースの種類、フィルターを含む [スコープ] タブを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/de059b93474c39763f0b27874b716e15.png)

リレーションシップ条件の手順では、必ず [Create resource in FIM]\(FIM のリソースを作成する\) を選択してください。

![[リレーションシップ] タブと [リレーションシップ条件] を示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/9bc4a92136be1557d3596fa2eaa63e61.png)

![[同期規則 IN] 画面の [受信属性フロー] タブを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/0ac7f4d0fd55f4bffd9e6508b494aa74.png)

次の受信属性フロー規則を構成します。 属性と uid 属性は、このシナリオのaccountNameuserPrincipalName後半で使用するので、必ず設定してください。

| 初期フローのみ | 存在テストとして使用 | フロー (ソース値 ⇒ FIM 属性) |

|---|---|---|

[displayName⇒displayName](javascript:void(0);) |

||

[Left(id,20)⇒accountName](javascript:void(0);) |

||

[id⇒uid](javascript:void(0);) |

||

[userType⇒employeeType](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[surname⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

[id⇒cn](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[mobilePhone⇒mobilePhone](javascript:void(0);) |

同期ルール: Active Directory にゲスト ユーザー アカウントを作成する

この同期規則では、Active Directory にユーザーを作成します。 のフローdnで、Microsoft Entra Connect から除外された組織単位にユーザーを配置する必要があります。 また、unicodePwd のフローを更新して、ご利用の AD パスワード ポリシーを満たすようにしてください。ユーザーがパスワードを知っている必要はありません。 userAccountControl のための 262656 の値で、SMARTCARD_REQUIRED および NORMAL_ACCOUNT というフラグがエンコードされることに注意してください。

![[同期規則の出力] 画面の [全般] タブを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/3463e11aeb9fb566685e775d4e1b825c.png)

![Metaverse リソースの種類、外部システム、外部システム リソースの種類、および送信システム スコープ フィルターを含む [スコープ] タブを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/e53c7ac0f376382d890e79dad597c284.png)

![[送信属性フロー] タブを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/1c4fad7aa68dc9697fda8f811e9ad37b.png)

フロー ルール:

| 初期フローのみ | 存在テストとして使用 | フロー (FIM 値 ⇒ フロー後の属性) |

|---|---|---|

[accountName⇒sAMAccountName](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[sn⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

| Y | ["CN="+uid+",OU=B2BGuest,DC=contoso,DC=com"⇒dn](javascript:void(0);) |

|

| Y | [RandomNum(0,999)+userPrincipalName⇒unicodePwd](javascript:void(0);) |

|

| Y | [262656⇒userAccountControl](javascript:void(0);) |

省略可能な同期ルール: MIM にログインできるように B2B ゲスト ユーザー オブジェクト SID をインポートする

この受信同期規則では、Active Directory からユーザーの SID 属性が MIM に戻されるため、ユーザーは MIM ポータルにアクセスできます。 MIM ポータルを使用するには、ユーザーが、MIM サービス データベースに samAccountName、domain および objectSid の各属性を設定している必要があります。

objectSid 属性は、MIM でユーザーが作成されるときに AD によって自動的に設定されるため、ソースの外部システムを ADMA として構成します。

MIM サービスでユーザーが作成されるように構成する場合は、そのユーザーが、従業員の SSPR 管理ポリシー ルールを対象としたすべてのセットのスコープに含まれないようにしてください。 B2B フローで作成されたユーザーを除外するには、セット定義を変更する必要がある場合があります。

![[同期規則 IN] 画面の [全般] タブを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/263df23fd588c4229b958aee240071f3.png)

![[同期規則 IN] 画面の [リレーションシップ] タブを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/047ebc3084999246bdd44b1f05ca02b3.png)

![[同期規則 IN] 画面の [スコープ] タブを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/acc0a871c0bf6f45ee928bed5abd9861.png)

![[受信属性フロー] タブを示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/80fb9d563ec088925477a645f19b0373.png)

| 初期フローのみ | 存在テストとして使用 | フロー (ソース値 ⇒ FIM 属性) |

|---|---|---|

[sAMAccountName⇒accountName](javascript:void(0);) |

||

["CONTOSO"⇒domain](javascript:void(0);) |

||

[objectSid⇒objectSid](javascript:void(0);) |

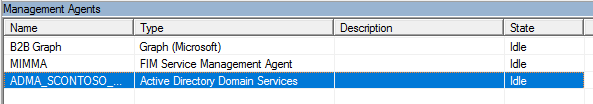

同期規則を実行する

次に、ユーザーを招待し、以下の順序で管理エージェント同期規則を実行します。

MIMMA管理エージェントで完全なインポートと同期を行います。 これにより、MIM Sync に構成される同期規則が最新のものとなります。ADMA管理エージェントで完全なインポートと同期を行います。 これにより、MIM と Active Directory が一貫したものとなります。 この時点では、まだゲストのエクスポートは保留中にはなりません。B2B Graph 管理エージェントで完全なインポートと同期を行います。 これで、メタバースにゲスト ユーザーが取り込まれます。 この時点で、1 つ以上のアカウントで、

ADMAのエクスポートが保留中になります。 保留中のエクスポートがない場合は、ゲスト ユーザーがコネクタ スペースにインポートされたことと、ユーザーに AD アカウントが与えられるように規則が構成されたことを確認します。ADMA管理エージェントでエクスポート、差分インポート、および同期を行います。 エクスポートに失敗した場合は、同期規則を調べ、スキーマ要件が不足していないかどうかを確認します。MIMMA管理エージェントでエクスポート、差分インポート、および同期を行います。 これが完了すると、保留中のエクスポートはなくなるはずです。

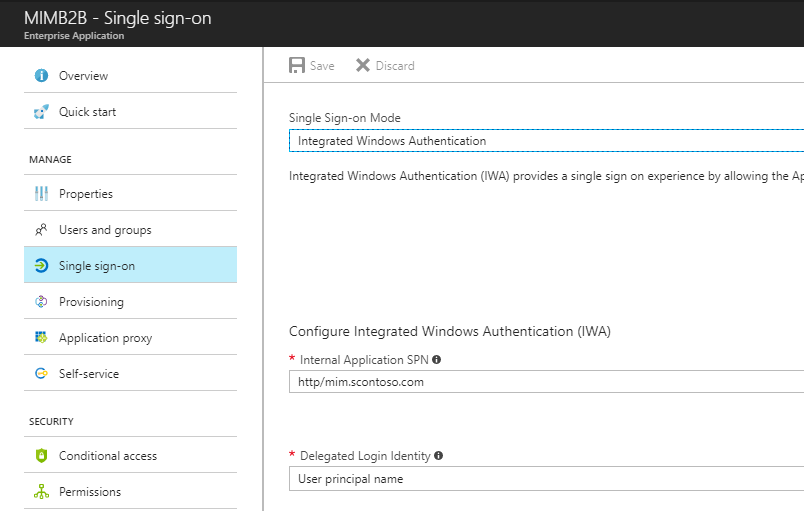

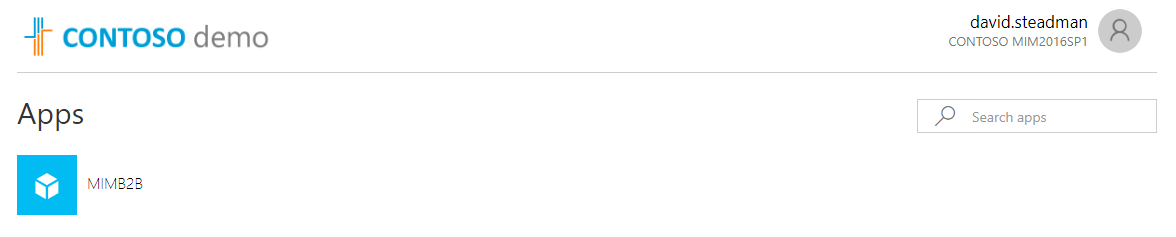

オプション:MIM ポータルにログインする B2B ゲストのためのアプリケーション プロキシ

MIM で同期ルールを作成しました。 アプリケーション プロキシの構成での定義は、クラウド原則を使用してアプリ プロキシで KCD を許可します。 また、次に、管理ユーザーおよびグループに手動でユーザーを追加しました。 MIM で作成が発生して Office グループにゲストを追加するまで、オプションはユーザーに表示されません。プロビジョニングされたら、このドキュメントで扱っていない構成がもう少し必要です。

![MIM B 2 B の [ユーザーとグループの管理] 画面を示すスクリーンショット。](media/microsoft-identity-manager-2016-graph-b2b-scenario/d0f0b253dbbc5edaf22b22f30f94dd3b.png)

すべて構成されたら、B2B ユーザーをログインさせて、アプリケーションを表示させます。

次のステップ

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示