Microsoft Entra プロビジョニング エージェントをインストールする

この記事では、Microsoft Entra プロビジョニング エージェントのインストール プロセスと、Microsoft Entra 管理センターでその初期構成を行う方法について説明します。

重要

次のインストール手順は、前提条件がすべて満たされていることを前提としています。

注意

この記事では、ウィザードを使用したプロビジョニング エージェントのインストールについて説明します。 CLI を使用した Microsoft Entra プロビジョニング エージェントのインストールの詳細については、CLI と PowerShell を使用した Azure AD プロビジョニング エージェントのインストールに関する記事を参照してください。

詳細と例については、次のビデオをご覧ください。

Group Managed Service Accounts

グループ管理サービス アカウント (gMSA) は、パスワードの自動管理、簡略化されたサービス プリンシパル名 (SPN) の管理、および管理を他の管理者に委任する機能を提供する、マネージド ドメイン アカウントです。 また gMSA では、この機能が複数のサーバーにも拡張されます。 Microsoft Entra クラウド同期では、エージェントを実行するための gMSA の使用をサポートおよび推奨しています。 詳細については、「グループの管理されたサービス アカウントの概要」を参照してください。

gMSA を使用するよう既存のエージェントを更新する

インストール中に作成されたグループ管理サービス アカウントを使用するように既存のエージェントを更新するには、AADConnectProvisioningAgent.msi を実行して、エージェント サービスを最新バージョンに更新します。 ここで、インストール ウィザードを再度実行し、メッセージが表示されたらアカウントを作成するための資格情報を指定します。

エージェントをインストールする

- Azure portal で、[Microsoft Entra ID] を選択します。

- 左側の [Microsoft Entra Connect] を選択します。

- 左側の [クラウド同期] を選びます。

- 左側の [エージェント] を選びます。

- [オンプレミス エージェントのダウンロード] を選び、[条件に同意してダウンロード] を選びます。

- Microsoft Entra Connect プロビジョニング エージェント パッケージをダウンロードしたら、ダウンロード フォルダーから AADConnectProvisioningAgentSetup.exe インストール ファイルを実行します。

Note

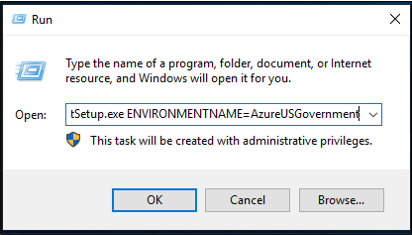

米国政府機関向けクラウドへのインストール時には、次を使用します。

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

詳細については、「米国政府機関向けクラウドへのエージェントのインストール」を参照してください。

- スプラッシュ スクリーンで [ライセンスと条件に同意する] を選んでから、[インストール] を選択します。

- インストール操作が完了すると、構成ウィザードが起動します。 [次へ] を選択して構成を開始します。

- [拡張機能の選択] 画面で、[人事主導のプロビジョニング (Workday や SuccessFactors) / Microsoft Entra Connect クラウド同期] を選び、[次へ] を選択します。

Note

オンプレミス アプリのプロビジョニングで使用するためにプロビジョニング エージェントをインストールする場合は、[オンプレミス アプリケーションのプロビジョニング (Microsoft Entra ID からアプリケーションへ)] を選択します。

- 少なくともハイブリッド ID 管理者ロールを持つアカウントでサインインします。 Internet Explorer のセキュリティ強化が有効になっている場合は、サインインがブロックされます。 その場合は、インストールを閉じ、Internet Explorer のセキュリティ強化を無効にして、Microsoft Entra Connect プロビジョニング エージェント パッケージのインストールを再開します。

- [サービス アカウントの構成] 画面で、グループ管理サービス アカウント (gMSA) を選択します。 このアカウントはエージェント サービスの実行に使用されます。 管理サービス アカウントが別のエージェントによってドメインに既に構成されていて、2 つ目のエージェントをインストールしている場合は、[gMSA の作成] を選択します。これは、システムが既存のアカウントを検出し、新しいエージェントが gMSA アカウントを使用するために必要なアクセス許可を追加するためです。 ダイアログが表示されたら、次のいずれかを選びます。

- gMSA の作成: エージェントが provAgentgMSA$ 管理サービス アカウントを自動的に作成できるようにします。 グループ管理サービス アカウント (CONTOSO\provAgentgMSA$ など) は、ホスト サーバーが参加しているものと同じ Active Directory ドメインで作成されます。 このオプションを使用するには、Active Directory ドメイン管理者の資格情報を入力します (推奨)。

- カスタム gMSA を使用し、このタスク用に手動で作成した管理サービス アカウントの名前を指定します。

続けるには、 [次へ] を選択します。

[Active Directory の接続] 画面で、ドメイン名が [構成済みドメイン] の下に表示される場合は、次の手順に進みます。 それ以外の場合は、Active Directory ドメイン名を入力し、[ディレクトリの追加] を選択します。

Active Directory ドメイン管理者アカウントでサインインします。 ドメイン管理者アカウントには、有効期限が切れたパスワードがあってはなりません。 エージェントのインストール中にパスワードが期限切れになった場合や変更された場合は、新しい資格情報でエージェントを再構成する必要があります。 この操作によってオンプレミス ディレクトリが追加されます。 [OK] を選んでから、[次へ] を選択して続行します。

- 次のスクリーンショットには、contoso.com 構成済みドメインの例が示されています。 [次へ] を選択して続行します。

[構成の完了] 画面で、 [確認] を選択します。 この操作によって、エージェントが登録されて再起動されます。

この操作が完了すると、[エージェントの構成が正常に検証されました] と通知されるはずです。[終了] を選択できます。

- まだ最初のスプラッシュ スクリーンが表示される場合は、[閉じる] を選択します。

エージェントのインストールを確認する

エージェントの確認は、Azure portal のほか、エージェントが実行されているローカル サーバーで行います。

Azure portal でのエージェントの確認

エージェントが Microsoft Entra ID で登録されていることを確認するには、以下の手順に従います。

- Azure portal にサインインします。

- [Microsoft Entra ID] を選びます。

- [Microsoft Entra Connect] を選択し、[クラウド同期] を選択します。

- [クラウド同期] ページに、インストールしたエージェントが表示されます。 エージェントが表示され、状態が正常であることを確認します。

ローカル サーバーの場合

エージェントが実行されていることを確認するには、次の手順に従います。

- 管理者アカウントでサーバーにサインインします。

- [サービス] を開きます。これには、そこに直接移動するか、スタート ボタンをクリックし、[ファイル名を指定して実行] で「Services.msc」と入力します。

- [サービス] に [Microsoft Entra Connect Agent Updater] と [Microsoft Entra Connect プロビジョニング エージェント] が存在し、その状態が [実行中] になっていることを確認します。

プロビジョニング エージェントのバージョンを確認する

実行されているエージェントのバージョンを確認するには、以下の手順を実行します。

- 'C:\Program Files\Microsoft Azure AD Connect Provisioning Agent' に移動します

- 'AADConnectProvisioningAgent.exe' を右クリックし、プロパティを選択します。

- [詳細] タブをクリックすると、[製品バージョン] の横にバージョン番号が表示されます。

重要

エージェントをインストールした後、エージェントによってユーザーの同期が開始される前に、エージェントを構成して有効にする必要があります。 新しいエージェントを構成するには、Microsoft Entra クラウド同期の新しい構成の作成に関する記事を参照してください。

クラウド同期でパスワード ライトバックを有効にする

ポータルで直接、または PowerShell を使用して、SSPR でパスワード ライトバックを有効にすることができます。

ポータルでパスワード ライトバックを有効にする

パスワード ライトバックを使用して、セルフサービス パスワード リセット (SSPR) サービスでポータルを使用してクラウド同期エージェントを検出できるようにするには、次の手順を実行します。

- 少なくともハイブリッド ID 管理者として Microsoft Entra 管理センターにサインインします。

- 左側で [保護] を選び、[パスワードのリセット] を選んでから、[オンプレミスの統合] を選びます。

- [同期されたユーザーのパスワード ライト バックを有効にする] のオプションをオンにします。

- (省略可能) Microsoft Entra Connect プロビジョニング エージェントが検出された場合は、[Write back passwords with Microsoft Entra Cloud Sync](Microsoft Entra クラウド同期を使用したパスワード ライトバック) オプションもオンにできます。

- [パスワードをリセットせずにアカウントのロックを解除することをユーザーに許可する] オプションを [はい] にします。

- 準備ができたら、 [保存] を選択します。

PowerShell の使用

"パスワード ライトバック" を使って、セルフサービス パスワード リセット (SSPR) サービスでクラウド同期エージェントを検出するには、Set-AADCloudSyncPasswordWritebackConfiguration コマンドレットとテナントのグローバル管理者資格情報を使用します。

Import-Module "C:\\Program Files\\Microsoft Azure AD Connect Provisioning Agent\\Microsoft.CloudSync.Powershell.dll"

Set-AADCloudSyncPasswordWritebackConfiguration -Enable $true -Credential $(Get-Credential)

Microsoft Entra クラウド同期でのパスワード ライトバックの使用の詳細については、「チュートリアル: クラウド同期セルフサービス パスワード リセットのオンプレミス環境へのライトバックを有効にする」を参照してください。

米国政府のクラウドにエージェントをインストールする

既定では、Microsoft Entra プロビジョニング エージェントは既定の Azure 環境にインストールされます。 米国政府で使用するエージェントをインストールする場合は、前のインストール手順の手順 7 でこの変更を行います。

[ファイルを開く] を選ぶのではなく、[スタート]>[ファイル名を指定して実行] を選び、AADConnectProvisioningAgentSetup.exe ファイルに移動します。 [ファイル名を指定して実行] ボックスで、実行可能ファイルの後に「ENVIRONMENTNAME=AzureUSGovernment」と入力して、[OK] を選びます。

クラウド同期でのパスワード ハッシュ同期と FIPS

Federal Information Processing Standard (FIPS) に従ってサーバーがロックされた場合、MD5 (message-digest algorithm 5) は無効になります。

パスワード ハッシュ同期で MD5 を有効にするには、次を実行します。

- %programfiles%\Microsoft Azure AD Connect Provisioning Agent に移動します。

- AADConnectProvisioningAgent.exe.config を開きます。

- ファイルの先頭にある configuration/runtime ノードに移動します。

<enforceFIPSPolicy enabled="false"/>ノードを追加します。- 変更を保存します。

参考までに、コードは次のスニペットのようになっているはずです。

<configuration>

<runtime>

<enforceFIPSPolicy enabled="false"/>

</runtime>

</configuration>

セキュリティと FIPS の詳細については、Microsoft Entra のパスワード ハッシュ同期、暗号化、および FIPS コンプライアンスに関するページを参照してください。

![[サービス アカウントの構成] 画面のスクリーンショット。](../../../includes/media/entra-cloud-sync-how-to-install/azure-ad-cloud-sync-configure-service-account.png)

![[Active Directory の接続] 画面のスクリーンショット。](../../../includes/media/entra-cloud-sync-how-to-install/azure-ad-cloud-sync-configured-domains.png)