この記事では、Microsoft Entra シームレス シングル サインオン (シームレス SSO) 機能の技術的なしくみについて説明します。

シームレス SSO のしくみ

このセクションは、3 つの部分に分かれています。

- シームレス SSO 機能の設定。

- Web ブラウザーでの 1 人のユーザーのシングル サインイン トランザクションのシームレス SSO での動作。

- ネイティブ クライアントでの 1 人のユーザーのシングル サインイン トランザクションのシームレス SSO での動作。

設定のしくみ

シームレス SSO は、こちらに示されているように、Microsoft Entra Connect を使用して有効にできます。 この機能を有効にすると、次の手順が発生します。

- (Microsoft Entra Connect を使用して) Microsoft Entra ID と同期する各 AD フォレストのオンプレミス Active Directory (AD) に、コンピューター アカウント (

AZUREADSSOACC) が作成されます。 - さらに、Microsoft Entra サインイン プロセス中に使用するために、多数の Kerberos サービス プリンシパル名 (SPN) が作成されます。

- コンピューター アカウントの Kerberos の復号化キーは、Microsoft Entra ID と安全に共有されます。 複数の AD フォレストがある場合は、各コンピューター アカウントに、固有の Kerberos 復号化キーが割り当てられます。

重要

AZUREADSSOACC コンピューター アカウントは、セキュリティ上の理由から強固に保護する必要があります。 ドメイン管理者だけがこのコンピューター アカウントを管理できるようにしてください。 コンピューター アカウント上で Kerberos 委任が無効になっていること、および Active Directory 内の他のどのアカウントにも、AZUREADSSOACC コンピューター アカウント上の委任のアクセス許可がないことを確認してください。 このコンピューター アカウントは、不注意で削除されるおそれがなく、ドメイン管理者のみがアクセスできる組織単位 (OU) に格納してください。 このコンピューター アカウントの Kerberos の復号化キーも機密として扱う必要があります。 少なくとも 30 日ごとに、AZUREADSSOACC コンピューター アカウントの Kerberos の復号化キーをロールオーバーすることを強くお勧めします。

重要

Seamless SSO では、Kerberos の暗号化タイプとして AES256_HMAC_SHA1、AES128_HMAC_SHA1、RC4_HMAC_MD5 がサポートされます。 AzureADSSOAcc$ アカウントの暗号化の種類を AES256_HMAC_SHA1 に設定するか、AES タイプまたは RC4 のいずれかに設定してセキュリティを強化することをお勧めします。 暗号化の種類は、Active Directory 内のアカウントの属性の msDS-SupportedEncryptionTypes 属性に格納されます。 AzureADSSOAcc$ アカウントの暗号化の種類が RC4_HMAC_MD5 に設定されていて、それを AES 暗号化の種類のいずれかに変更する場合は、FAQ ドキュメントの関連する質問に説明されているように、まず AzureADSSOAcc$ アカウントの Kerberos 復号化キーをロールオーバーするようにしてください。そうしないと、シームレス SSO は行われません。

このセットアップが完了すると、シームレス SSO は、統合 Windows 認証 (IWA) を使用するその他のサインインと同様に機能します。

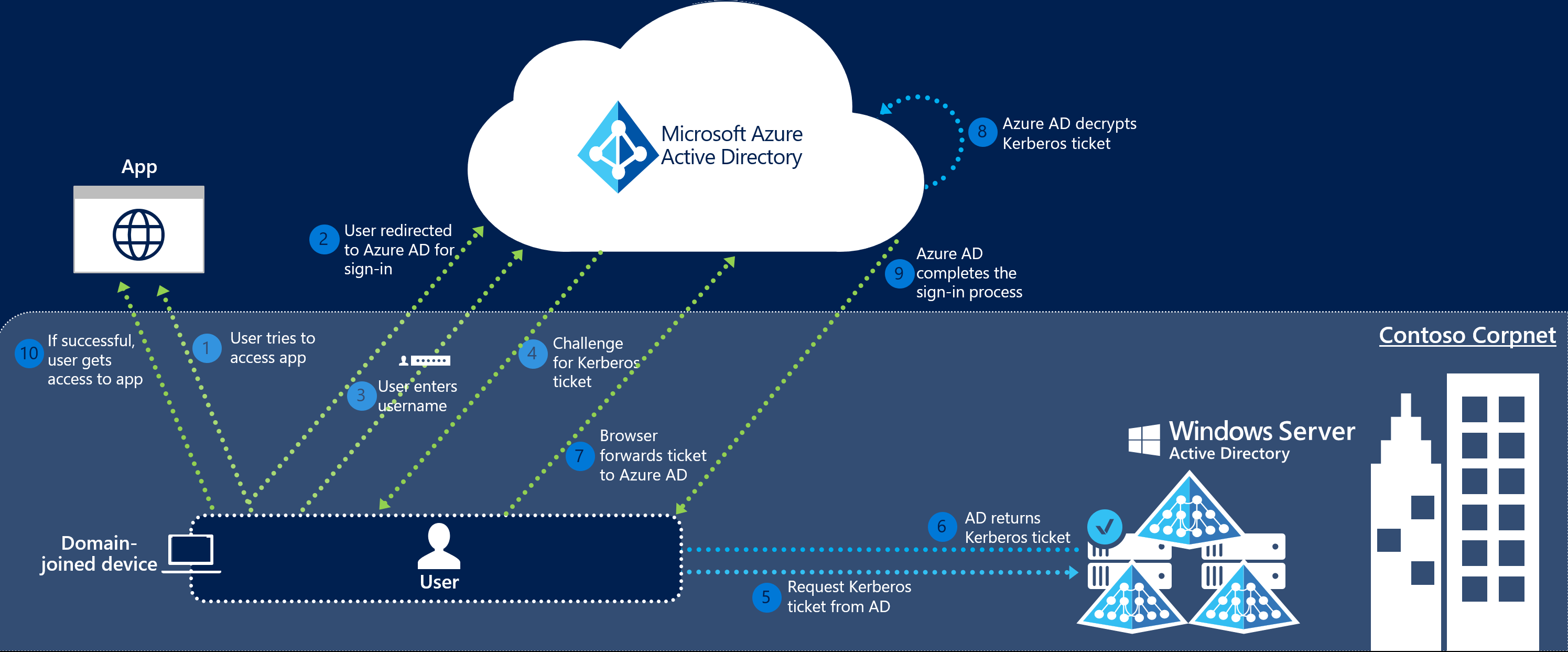

Web ブラウザーでのシームレス SSO によるサインインのしくみ

Web ブラウザーでのサインインのフローは次のとおりです。

ユーザーは、web のアプリケーション(たとえば、outlook Web アプリケーション - https://outlook.office365.com/owa/) に、 企業ネットワーク内のドメインに参加している、会社のデバイスからアクセスしようとします。

ユーザーがまだサインインしていない場合、ユーザーは Microsoft Entra サインイン ページにリダイレクトされます。

ユーザーが、Microsoft Entra サインイン ページにユーザー名を入力します。

注

一部のアプリケーションでは、手順 2. と 3. はスキップされます。

Microsoft Entra ID がバックグラウンドで JavaScript を使用し、401 認証エラーを通じて Kerberos チケットを提供するようブラウザーに要求します。

ブラウザーはこれを受けて、(Microsoft Entra ID を表す)

AZUREADSSOACCコンピューター アカウント用のチケットを Active Directory に要求します。Active Directory がコンピューター アカウントを検索し、コンピューター アカウントのシークレットで暗号化された Kerberos チケットをブラウザーに返します。

ブラウザーは、Active Directory から取得した Kerberos チケットを Microsoft Entra ID に転送します。

Microsoft Entra ID が、以前に共有していたキーを使用して Kerberos チケット (会社のデバイスにサインインしているユーザーの ID を含む) を解読します。

評価後、Microsoft Entra ID はトークンをアプリケーションに返すか、多要素認証などの追加の証明を実行するようにユーザーに要求します。

ユーザーのサインインが成功すると、アプリケーションにアクセスできるようになります。

次の図に、すべてのコンポーネントと必要な手順を示します。

シームレス SSO は状況に応じて機能します。 つまり、失敗した場合、サインイン エクスペリエンスは通常の動作にフォールバックします。 その場合、ユーザーは自分のパスワードを入力してサインインする必要があります。

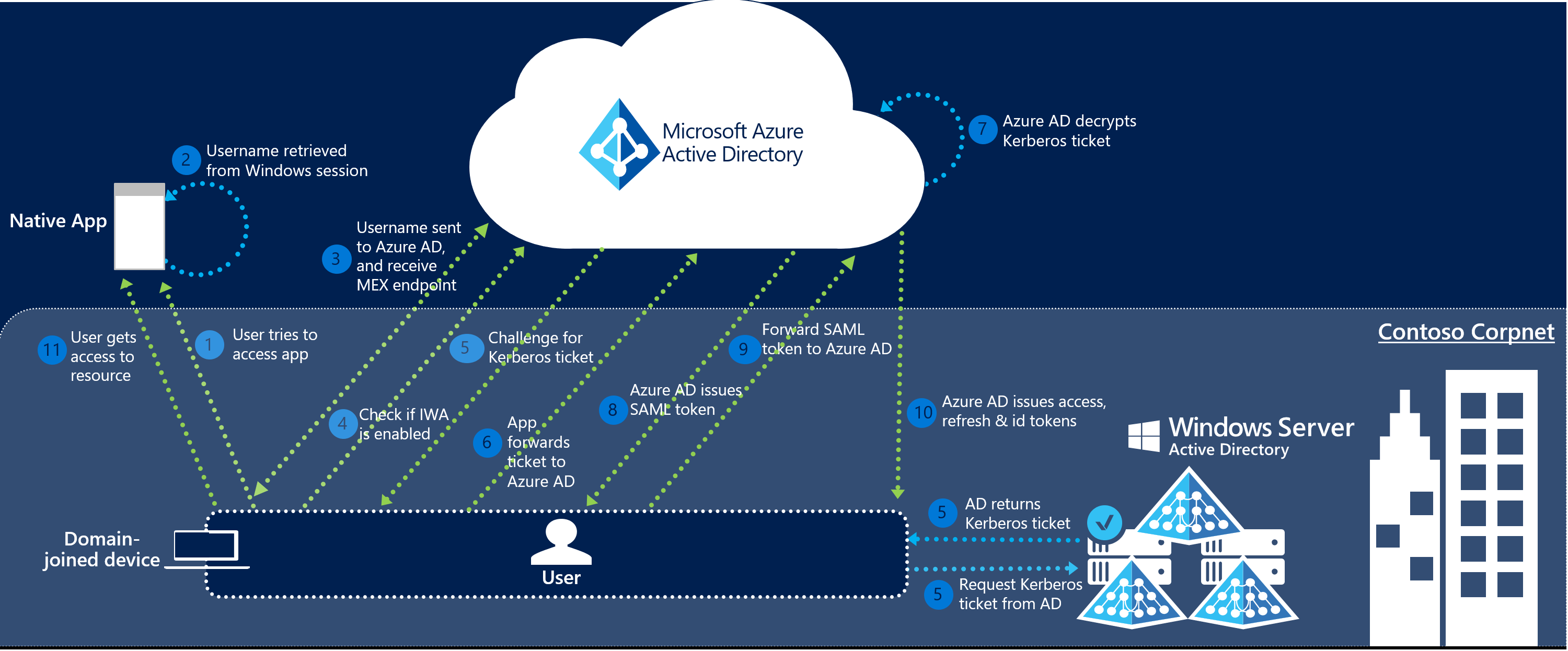

ネイティブ クライアントでのシームレス SSO によるサインインのしくみ

ネイティブ クライアントでのサインインのフローは次のとおりです。

- ユーザーは、(Outlook クライアントなどの) ネイティブ アプリケーションに企業ネットワーク内のドメインに参加している会社のデバイスからアクセスします。

- ユーザーがまだサインインしていない場合、ネイティブ アプリケーションはデバイスの Windows セッションからユーザーのユーザー名を取得します。

- アプリが、Microsoft Entra ID にユーザー名を送信し、テナントの WS-Trust MEX エンドポイントを取得します。 この WS-Trust エンドポイントはシームレス SSO 機能によってのみ使用され、Microsoft Entra ID に対する WS-Trust プロトコルの一般的な実装ではありません。

- 次にアプリは、統合認証エンドポイントが使用可能かどうかを確認するために、WS-Trust MEX エンドポイントにクエリを実行します。 統合認証エンドポイントは、シームレス SSO 機能によって排他的に使用されます。

- 手順 4. が成功した場合は、Kerberos チャレンジが発行されます。

- アプリが Kerberos チケットを取得できる場合は、Microsoft Entra の統合認証エンドポイントにそのチケットを転送します。

- Microsoft Entra ID が、Kerberos チケットを解読して検証します。

- Microsoft Entra ID は、ユーザーをサインインさせ、アプリに SAML トークンを発行します。

- アプリは、受け取った SAML トークンを Microsoft Entra ID の OAuth2 トークン エンドポイントに送信します。

- Microsoft Entra ID は SAML トークンを検証し、アクセス トークン、指定されたリソースの更新トークン、および ID トークンをアプリに発行します。

- ユーザーは、アプリのリソースにアクセスできます。

次の図に、すべてのコンポーネントと必要な手順を示します。

次のステップ

- クイック スタート - Microsoft Entra シームレス SSO を稼働させます。

- よく寄せられる質問 - よく寄せられる質問と回答です。

- トラブルシューティング - この機能に関する一般的な問題を解決する方法を確認します。

- UserVoice - 新しい機能の要求を提出します。