このチュートリアルでは、Office 365 テナントを Okta for Single sign-on (SSO) とフェデレーションする方法について学習します。

ユーザーの良好な認証エクスペリエンスを確保するためにフェデレーションを Microsoft Entra ID に段階的に移行することができます。 段階的な移行では、残りの Okta SSO アプリケーションへの逆フェデレーション アクセスをテストすることができます。

前提条件

- Okta for SSO にフェデレーションされた Office 365 テナント

- Microsoft Entra ID へのユーザー プロビジョニング用に構成された Microsoft Entra Connect サーバーまたは Microsoft Entra Connect クラウド プロビジョニング エージェント

- 次のいずれかのロール: 全体管理者、アプリケーション管理者、クラウド アプリケーション管理者、またはハイブリッド ID 管理者。

Microsoft Entra Connect を認証用に構成する

Okta を使用して自身の Office 365 ドメインのフェデレーションを行っているお客様は、Microsoft Entra ID の有効な認証方法を持っていない場合があります。 マネージド認証に移行する前に、Microsoft Entra Connect を検証し、ユーザー サインイン用に構成します。

次のようにサインイン方法を設定します。

- パスワード ハッシュ同期 - Microsoft Entra Connect サーバーまたはクラウド プロビジョニング エージェントによって実装されるディレクトリ同期機能の拡張

- この機能を使用して Microsoft 365 などの Microsoft Entra サービスにサインインする

- オンプレミスの Active Directory インスタンスにサインインするときのパスワードを使って、このサービスにサインインします。

- 「Microsoft Entra ID を使用したパスワード ハッシュ同期とは?」を参照してください

- パススルー認証 - 同じパスワードを使ってオンプレミスとクラウド アプリケーションにサインインします

- ユーザーが Microsoft Entra ID を使用してサインインすると、パススルー認証エージェントがオンプレミスの AD に対してパスワードの検証を行います

- 「Microsoft Entra パススルー認証を使用したユーザー サインイン」を参照してください

- シームレス SSO - 会社のネットワークに接続された会社のデスクトップ上のユーザーにサインインします

- ユーザーは、他のオンプレミス コンポーネントを使わずにクラウド アプリケーションにアクセスできます。

- 「Microsoft Entra シームレス SSO」を参照してください

Microsoft Entra ID でシームレス認証のユーザー エクスペリエンスを作成するには、シームレス SSO をパスワード ハッシュ同期またはパススルー認証にデプロイします。

シームレス SSO の前提条件については、「クイックスタート: Microsoft Entra シームレス シングル サインオン」を参照してください。

このチュートリアルでは、パスワード ハッシュ同期とシームレス SSO を構成します。

パスワード ハッシュ同期およびシームレス SSO 用に Microsoft Entra Connect を構成する

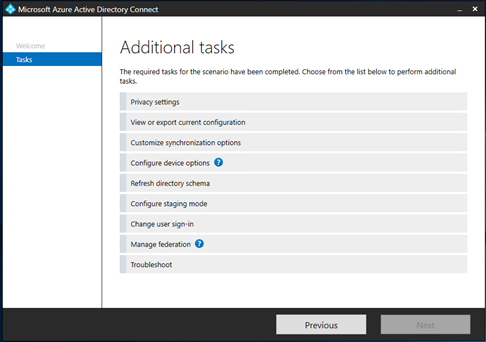

Microsoft Entra Connect サーバーで、Microsoft Entra Connect アプリを開きます。

[構成] をクリックします。

![Microsoft Entra Connect アプリ内の Microsoft Entra アイコンと [構成] ボタンのスクリーンショット。](media/migrate-okta-federation/configure.png)

[ユーザー サインインの変更] を選びます。

[次へ] を選択します。

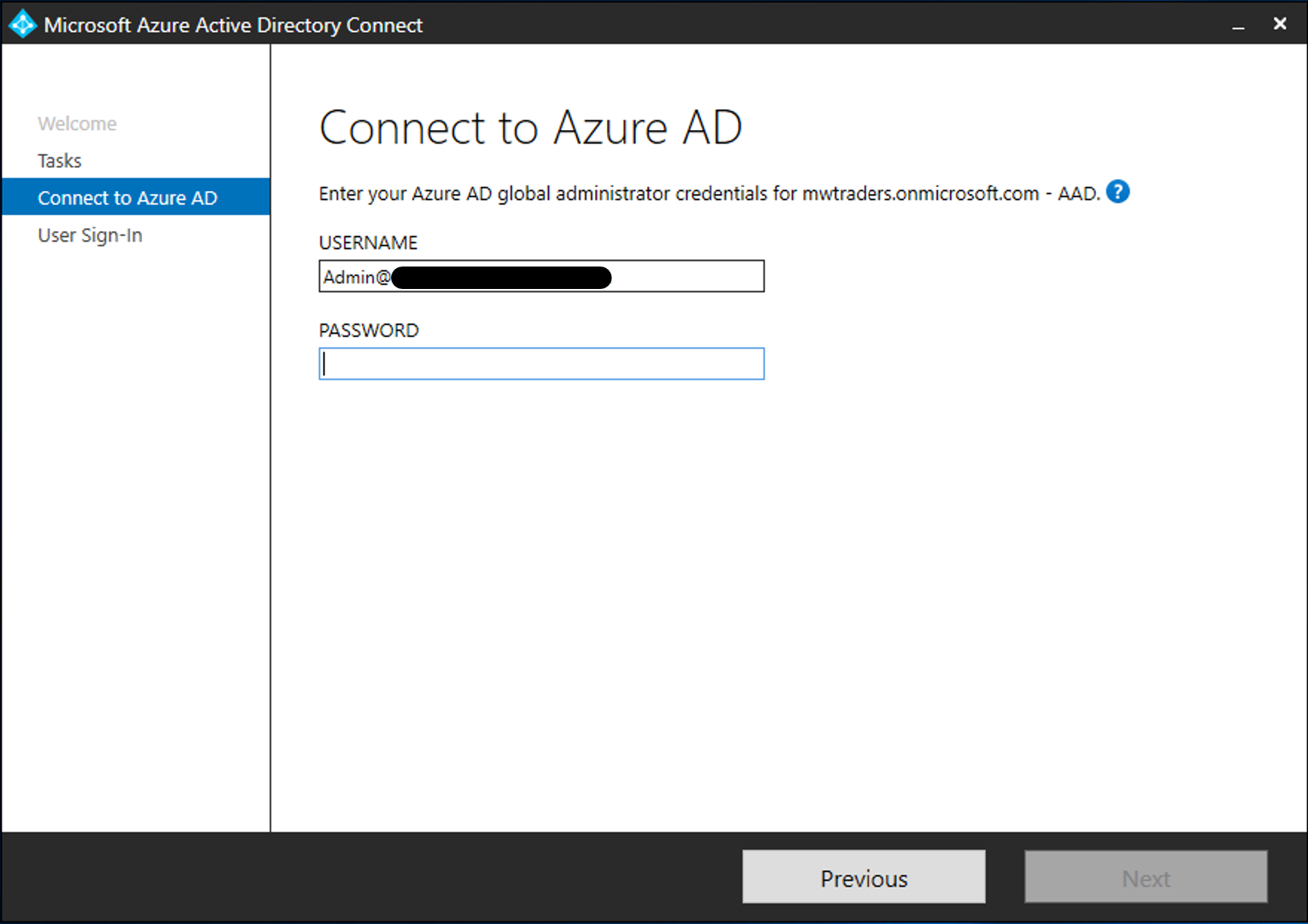

Microsoft Entra Connect サーバーの全体管理者の資格情報を入力します。

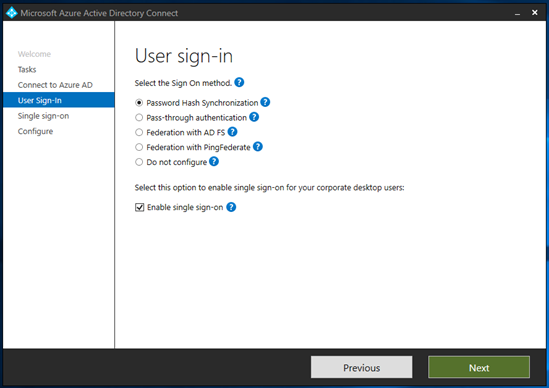

サーバーは Okta とのフェデレーション用に構成されています。 選択内容を [パスワード ハッシュ同期] に変更します。

[シングル サインオンを有効にする] を選択します。

[次へ] を選択します。

ローカル オンプレミス システムの場合は、ドメイン管理者の資格情報を入力します。

[次へ] を選択します。

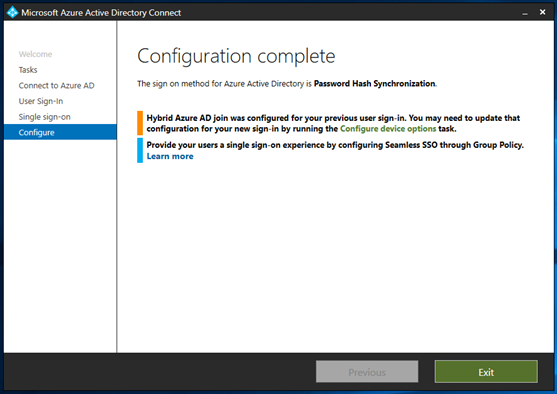

- 最後のページで [構成] を選びます。

![Microsoft Entra Connect アプリの [構成の準備] ページのスクリーンショット。](media/migrate-okta-federation/update-connect-server.png)

- Microsoft Entra Hybrid Join の警告を無視します。

段階的ロールアウト機能を構成する

ヒント

この記事の手順は、開始するポータルによって若干異なる場合があります。

ドメインのフェデレーション解除をテストする前に、Microsoft Entra ID でクラウド認証の段階的ロールアウトを使用して、ユーザーのフェデレーション解除をテストします。

詳細情報: 段階的なロールアウトを使用してクラウド認証に移行する

Microsoft Entra Connect サーバーでパスワード ハッシュ同期とシームレス SSO を有効にしてから、以下のように段階的ロールアウトを構成します。

少なくともハイブリッド ID 管理者として Microsoft Entra 管理センターにサインインします。

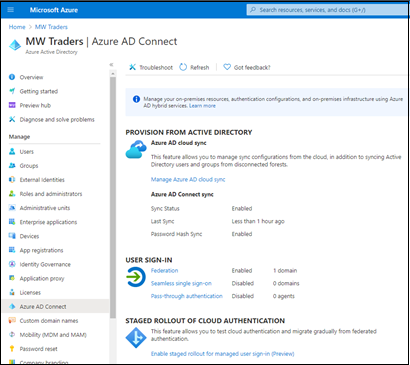

[ID]>[ハイブリッド管理]>[Microsoft Entra Connect]>[Connect 同期] に移動します。

テナントで [パスワード ハッシュの同期] が有効になっていることを確認します。

[マネージド ユーザー サインインの段階的ロールアウトを有効にする] を選択します。

サーバーを構成したら、[パスワード ハッシュの同期] 設定を [オン] に変更できます。

設定を有効にします。

[シームレス シングル サインオン] は [オフ] です。 有効にすると、テナントで有効なため、エラーが表示されます。

[グループの管理] を選択します。

![Microsoft Entra 管理センターの [段階的なロールアウト機能の有効化] ページのスクリーンショット。[グループの管理] ボタンが表示されます。](media/migrate-okta-federation/password-hash-sync.png)

パスワード ハッシュ同期のロールアウトにグループを追加します。 次の例では、10 人のメンバーを持つセキュリティ グループで始まります。

![Microsoft Entra 管理センターの [パスワード ハッシュ同期のグループの管理] ページのスクリーンショット。グループがテーブル内にあります。](media/migrate-okta-federation/example-security-group.png)

テナントで機能が有効になるまで約 30 分間待ちます。

この機能が有効になると、ユーザーが Office 365 サービスにアクセスしようとしたときに Okta にリダイレクトされなくなります。

段階的ロールアウト機能にはサポートされないシナリオがいくつかあります。

- POP3 や SMTP などのレガシ認証プロトコルはサポートされていません。

- Okta に対して Microsoft Entra Hybrid Join を構成した場合、ドメインのフェデレーションが解除されるまで、Microsoft Entra Hybrid Join フローは Okta に流れます。

- Microsoft Entra Hybrid Join の Windows クライアントのレガシ認証のために、サインオン ポリシーは Okta に残ります。

Microsoft Entra ID で Okta アプリを作成する

マネージド認証に変換したユーザーには、Okta 内のアプリケーションへのアクセスが必要な場合があります。 そのようなアプリケーションへのユーザー アクセスのために、Okta ホーム ページにリンクされる Microsoft Entra アプリケーションを登録します。

Okta 用のエンタープライズ アプリケーションの登録を構成します。

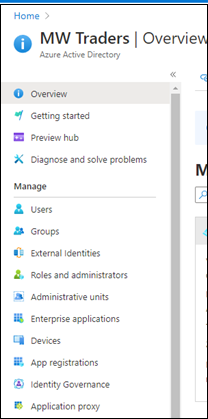

クラウド アプリケーション管理者以上として Microsoft Entra 管理センターにサインインします。

[ID]>[アプリケーション]>[エンタープライズ アプリケーション]>[すべてのアプリケーション] に移動します。

[新しいアプリケーション] を選択します。

![Microsoft Entra 管理センターの [すべてのアプリケーション] ページを示すスクリーンショット。新しいアプリケーションが表示されています。](media/migrate-okta-federation/new-application.png)

[独自のアプリケーションの作成] を選択します。

このメニューで Okta アプリに名前を付けます。

[操作中のアプリケーションを登録して Microsoft Entra ID と統合する] を選択します。

[作成] を選択します

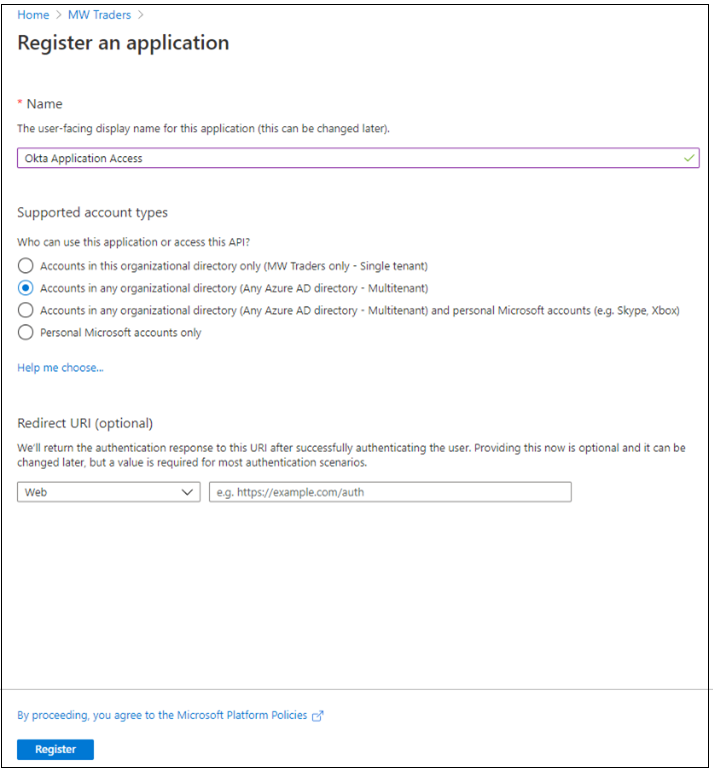

[任意の組織ディレクトリ (任意の Microsoft Entra ディレクトリ - マルチテナント) 内のアカウント] を選択します。

[登録] を選択します。

Microsoft Entra ID メニューで、[アプリの登録] を選択します。

作成した登録を開きます。

![Microsoft Entra 管理センターの [アプリの登録] ページのスクリーンショット。新しいアプリの登録が表示されます。](media/migrate-okta-federation/app-registration.png)

- テナント ID とアプリケーション ID をメモします。

Note

Okta で ID プロバイダーを構成するために、そのテナント ID とアプリケーション ID が必要になります。

![Microsoft Entra 管理センターの [Okta アプリケーション アクセス] ページのスクリーンショット。テナント ID とアプリケーション ID が表示されます。](media/migrate-okta-federation/record-ids.png)

- 左側のメニューで [証明書とシークレット] を選択します。

- [新しいクライアント シークレット] を選択します。

- シークレット名を入力します。

- その有効期限を入力します。

- シークレットの値と ID をメモします。

Note

この値と ID は後で表示されません。 この情報をメモしていない場合は、シークレットを再生成する必要があります。

![[証明書とシークレット] ページのスクリーンショット。シークレットの値と ID が表示されます。](media/migrate-okta-federation/record-secrets.png)

左側のメニューで、 [API のアクセス許可] を選択します。

OpenID Connect (OIDC) スタックへのアクセス許可をアプリケーションに付与します。

[アクセス許可の追加] を選択します。

[Microsoft Graph] を選びます。

[委任されたアクセス許可] を選択します。

[OpenID のアクセス許可] セクションで、メール、OpenID、プロファイルを追加します。

[アクセス許可の追加] を選択します.

[<テナント ドメイン名>に管理者の同意を与えます] を選びます。

[許可] 状態が表示されるまで待ちます。

![[API のアクセス許可] ページのスクリーンショット。同意の付与に関するメッセージが表示されています。](media/migrate-okta-federation/grant-consent.png)

左側のメニューで、 [ブランド] を選択します。

[ホーム ページ URL] で、ユーザーのアプリケーション ホーム ページを追加します。

![Microsoft Entra 管理センターの [ブランド化] ページのスクリーンショット。](media/migrate-okta-federation/add-branding.png)

Okta 管理ポータルで新しい ID プロバイダーを追加するには、[Security] (セキュリティ)、[Identity Providers] (ID プロバイダー) の順に選びます。

[Add Microsoft](Microsoft の追加) を選択します。

![Okta 管理ポータルのスクリーンショット。[Add Identity Provider] (ID プロバイダーの追加) リストに [Add Microsoft] (Microsoft の追加) が表示されています。](media/migrate-okta-federation/configure-idp.png)

[Identity Providers] (ID プロバイダー) ページの [Client ID] (クライアント ID) フィールドにアプリケーション ID を入力します。

[Client Secret] (クライアント シークレット) フィールドにクライアント シークレットを入力します。

[詳細設定の表示] を選択します。 既定では、この構成は逆フェデレーション アクセスのために Okta のユーザー プリンシパル名 (UPN) を Microsoft Entra ID の UPN に結び付けます。

重要

Okta と Microsoft Entra ID の UPN が一致しない場合は、ユーザー間で共通の属性を選択します。

自動プロビジョニングの選択を完了します。

既定では、Okta ユーザーに一致するものが見つからない場合、システムは Microsoft Entra ID のユーザーのプロビジョニングを試行します。 Okta からプロビジョニングを移行した場合は、[Redirect to Okta sign-in page] (Okta サインイン ページにリダイレクトする) を選びます。

![Okta 管理ポータルの [General Settings] (全般設定) ページのスクリーンショット。Okta サインイン ページにリダイレクトするためのオプションが表示されています。](media/migrate-okta-federation/redirect-okta.png)

ID プロバイダー (IDP) を作成しました。 ユーザーを正しい IDP に送信します。

[Identity Providers] (ID プロバイダー) メニューで、[Routing Rules] (ルーティング規則)、[Add Routing Rule] (ルーティング規則の追加) の順に選びます。

Okta プロファイルで使用できる属性のいずれかを使用します。

デバイスと IP からのサインインを Microsoft Entra ID に転送するには、次の画像のようにポリシーを設定します。 この例では、どの Okta プロファイルでも [Division] (ディビジョン) 属性は使われていません。 これは、IDP ルーティングの場合に適しています。

![Okta 管理ポータルの [Edit Rule] (ルールの編集) ページのスクリーンショット。[division] (ディビジョン) 属性を含むルール定義が表示されています。](media/migrate-okta-federation/division-idp-routing.png)

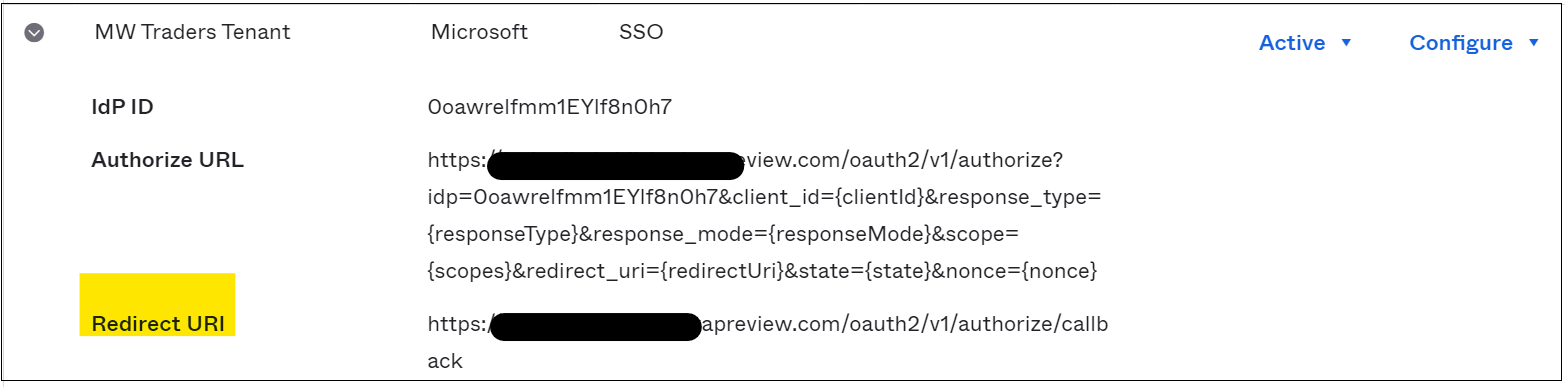

アプリケーションの登録に追加するリダイレクト URI をメモします。

アプリケーションの登録で、左側のメニューの [認証] を選びます。

[プラットフォームを追加] を選びます

[Web] を選択します。

Okta の IDP でメモしたリダイレクト URI を追加します。

[アクセス トークン] と [ID トークン] を選択します。

![Microsoft Entra 管理センターの [Web の構成] ページのスクリーンショット。リダイレクト URI が表示されます。アクセス トークンと ID トークンが選択されています。](media/migrate-okta-federation/access-id-tokens.png)

管理コンソールで [ディレクトリ] を選びます。

[ユーザー] を選びます。

プロファイルを編集するテスト ユーザーを選びます。

プロファイルに ToAzureAD を追加します。 次の図を参照してください。

[保存] を選択します。

![Okta 管理ポータルのスクリーンショット。プロファイル設定が表示され、[Division] (ディビジョン) ボックスには ToAzureAD が表示されています。](media/migrate-okta-federation/profile-editing.png)

変更されたユーザーとして Microsoft 356 ポータルにサインインします。 ユーザーがマネージド認証パイロットに含まれない場合、アクションがループに入ります。 ループを終了するには、マネージド認証エクスペリエンスにユーザーを追加します。

パイロット メンバーでの Okta アプリのアクセスをテストする

Microsoft Entra ID で Okta アプリを構成し、Okta ポータルで IDP を構成したら、アプリケーションをユーザーに割り当てます。

Microsoft Entra 管理センターで、[ID]>[アプリケーション]>[エンタープライズ アプリケーション] に移動します。

作成したアプリの登録を選びます。

[ユーザーとグループ] に移動します。

マネージド認証パイロットと関連するグループを追加します。

注意

ユーザーとグループは [エンタープライズ アプリケーション] ページから追加できます。 [アプリの登録] メニューからユーザーを追加することはできません。

![Microsoft Entra 管理センターの [ユーザーとグループ] ページのスクリーンショット。マネージド認証ステージング グループというグループが表示されます。](media/migrate-okta-federation/add-group.png)

15 分ほど待ちます。

マネージド認証パイロット ユーザーとしてサインインします。

[マイ アプリ] に移動します。

![[マイ アプリ] ギャラリーのスクリーンショット。[Okta Application Access] (Okta アプリケーション アクセス) アイコンが表示されています。](media/migrate-okta-federation/my-applications.png)

Okta ホーム ページに戻るには、[Okta Application Access] (Okta アプリケーション アクセス) タイルを選びます。

パイロット メンバーでマネージド認証をテストする

Okta 逆フェデレーション アプリを構成したら、マネージド認証エクスペリエンスに対してテストを実行するようにユーザーに依頼します。 ユーザーがテナントを認識できるように、会社のブランドを構成することをお勧めします。

詳細情報: 会社のブランドを構成する。

重要

Okta からドメインのフェデレーションを解除する前に、必要な条件付きアクセス ポリシーを特定します。 切断する前に環境をセキュリティで保護できます。 「チュートリアル: Okta サインオン ポリシーを Microsoft Entra 条件付きアクセスに移行する」を参照してください。

Office 365 ドメインのフェデレーションを解除する

組織がマネージド認証エクスペリエンスに慣れたら、Okta からドメインのフェデレーションを解除することができます。 まず、次のコマンドを使用して Microsoft Graph PowerShell に接続します。 Microsoft Graph PowerShell モジュールがない場合は、「install-module MSOnline」と入力してダウンロードしてください。

import-module MSOnline

Connect-MgGraph

New-MgDomainFederationConfiguration

-domainname yourdomain.com -authentication managed

ドメインをマネージド認証に設定した後、Okta ホーム ページへのユーザー アクセスを維持したまま、Okta から Office 365 テナントのフェデレーションを解除できました。