Microsoft Entra ID の Privileged Identity Management (PIM) を使用すると、組織内の Azure リソース ロールのアクティビティ、アクティブ化、監査履歴を表示できます。 対象には、サブスクリプション、リソース グループ、さらに仮想マシンも含まれます。 Azure ロールベースのアクセス制御機能を使用する Microsoft Entra 管理センター内のリソースは、Privileged Identity Management のセキュリティおよびライフサイクル管理機能を利用できます。 既定の保持期間よりも長くデータを保持し、監査する場合は、Azure Monitor を使用して Azure ストレージ アカウントにルーティングできます。 詳細については、「Microsoft Entra のログを Azure ストレージ アカウントにアーカイブする」を参照してください。

注

組織で、Azure Lighthouse を使用するサービス プロバイダーに管理機能を外部委託している場合、そのサービス プロバイダーによって承認されているロールの割り当てはここに表示されません。

アクティビティとアクティブ化を表示する

特定のユーザーがさまざまなリソースで実行したアクションを確認するには、アクティブ化期間に関連付けられている Azure リソース アクティビティを表示します。

Microsoft Entra 管理センターに特権ロール管理者以上としてサインインします。

ID ガバナンス>Privileged Identity Management>Azure リソースを参照します。

アクティビティとアクティブ化を表示するリソースを選択します。

[ロール] または [メンバー] をクリックします。

ユーザーを選択します。

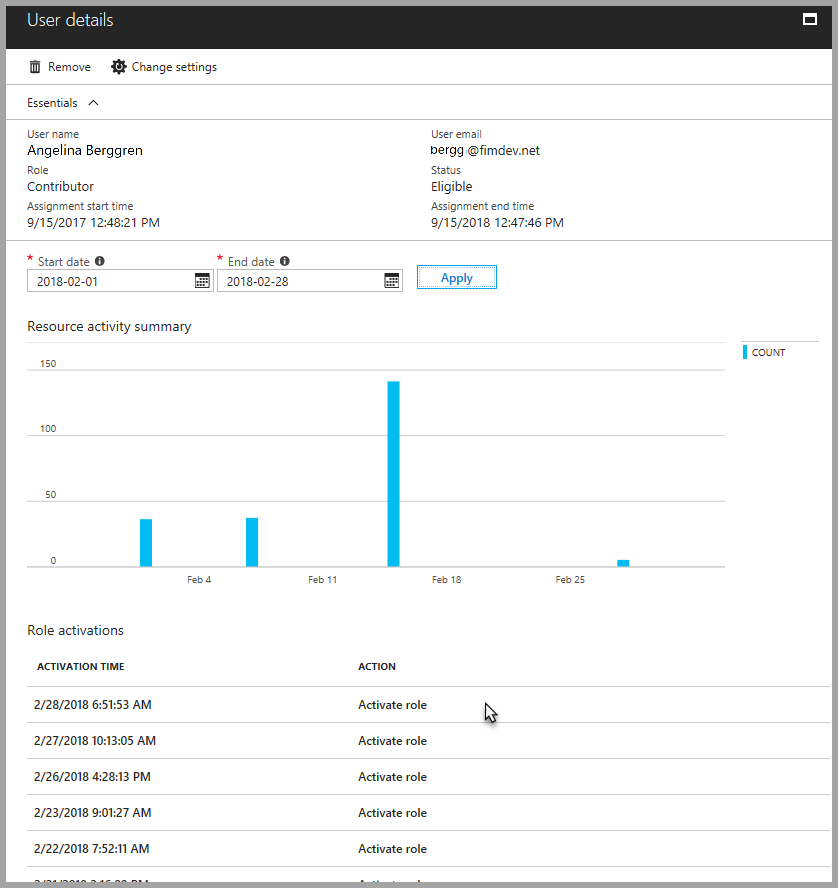

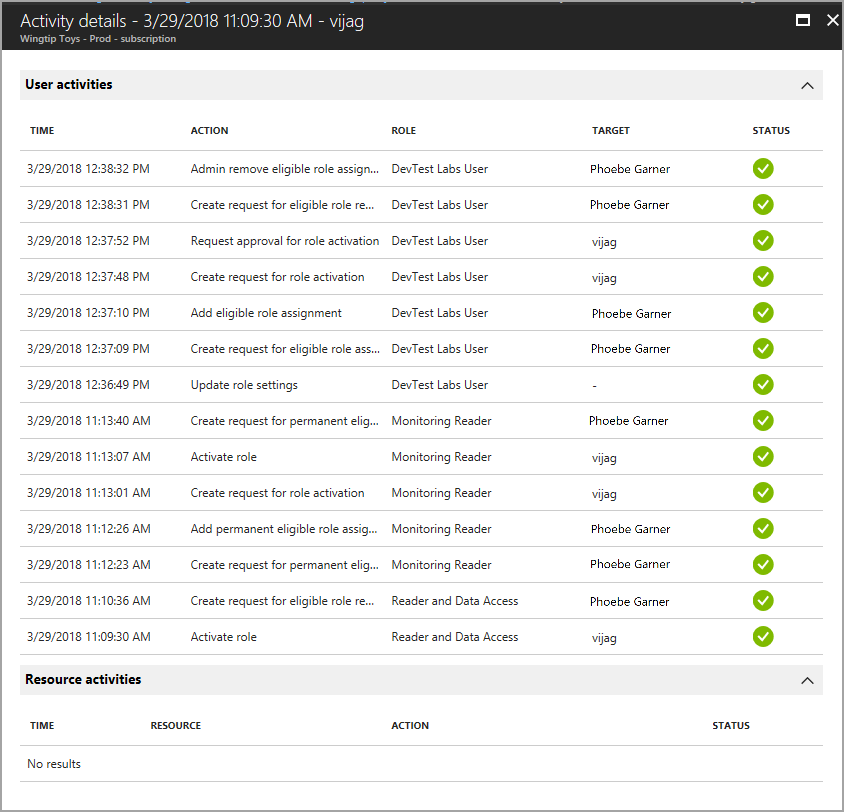

日付ごとの Azure リソースに対するユーザー操作の概要が表示されます。 その同じ期間での最近のロールのアクティブ化も表示されます。

特定のロールのアクティブ化を選択すると、そのユーザーがアクティブだったときに発生した詳細と対応する Azure リソース アクティビティが表示されます。

子を含むロールの割り当てをエクスポートする

コンプライアンス要件により、ロールの割り当ての完全な一覧を監査担当者に提供しなければならない場合があります。 Privileged Identity Management を使用すると、特定のリソースでロールの割り当て (すべての子リソースのロールの割り当てを含む) のクエリを実行できます。 以前は、管理者がサブスクリプションに対するロールの割り当ての完全な一覧を取得するのは困難で、特定のリソースごとにロールの割り当てをエクスポートする必要がありました。 Privileged Identity Management を使用すると、サブスクリプション内のアクティブかつ資格のあるすべてのロールの割り当て (すべてのリソース グループとリソースに対するロールの割り当てを含む) についてクエリを実行できます。

Microsoft Entra 管理センターに特権ロール管理者以上としてサインインします。

ID ガバナンス>Privileged Identity Management>Azure リソースを参照します。

サブスクリプションなど、ロールの割り当てをエクスポートするリソースを選択します。

[割り当て] を選択します。

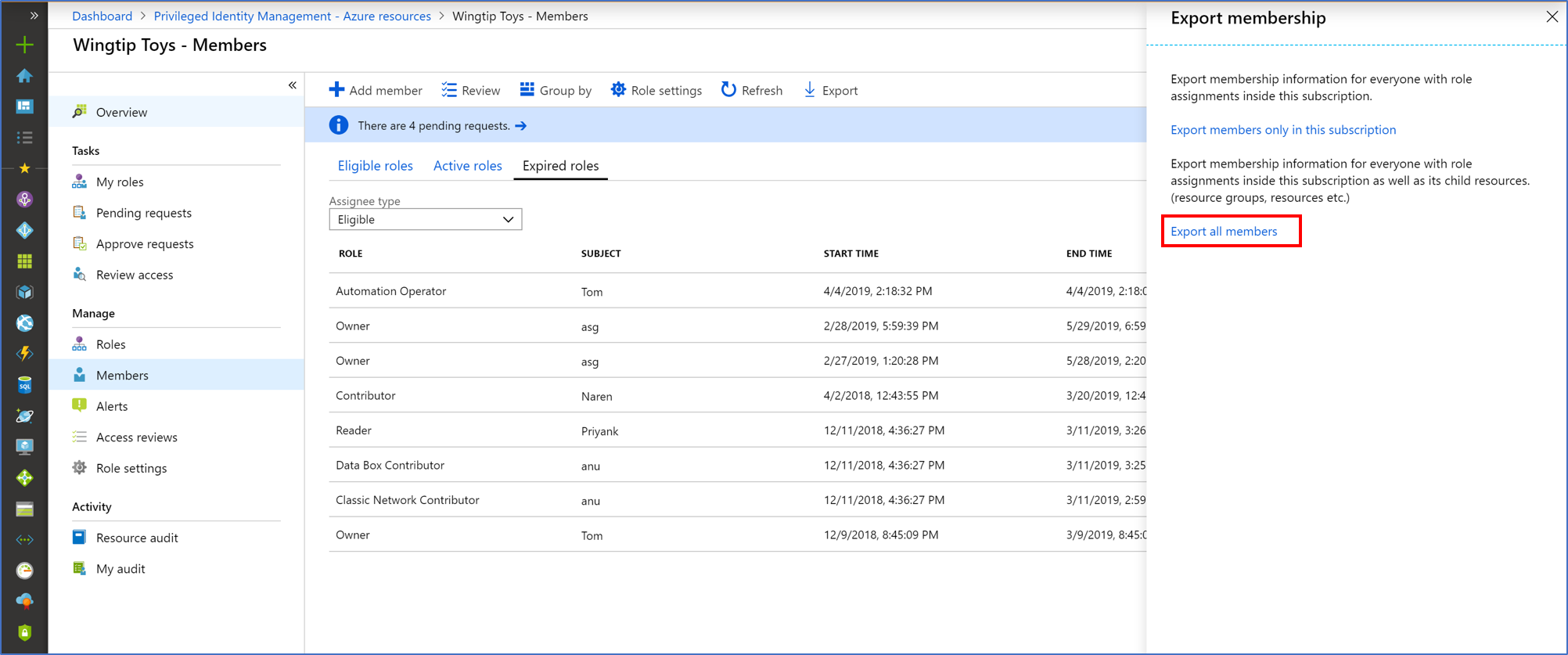

[エクスポート] を選択して [メンバーシップのエクスポート] ウィンドウを開きます。

![すべてのメンバーをエクスポートする [メンバーシップのエクスポート] ペインを示すスクリーンショット。](media/azure-pim-resource-rbac/export-membership.png)

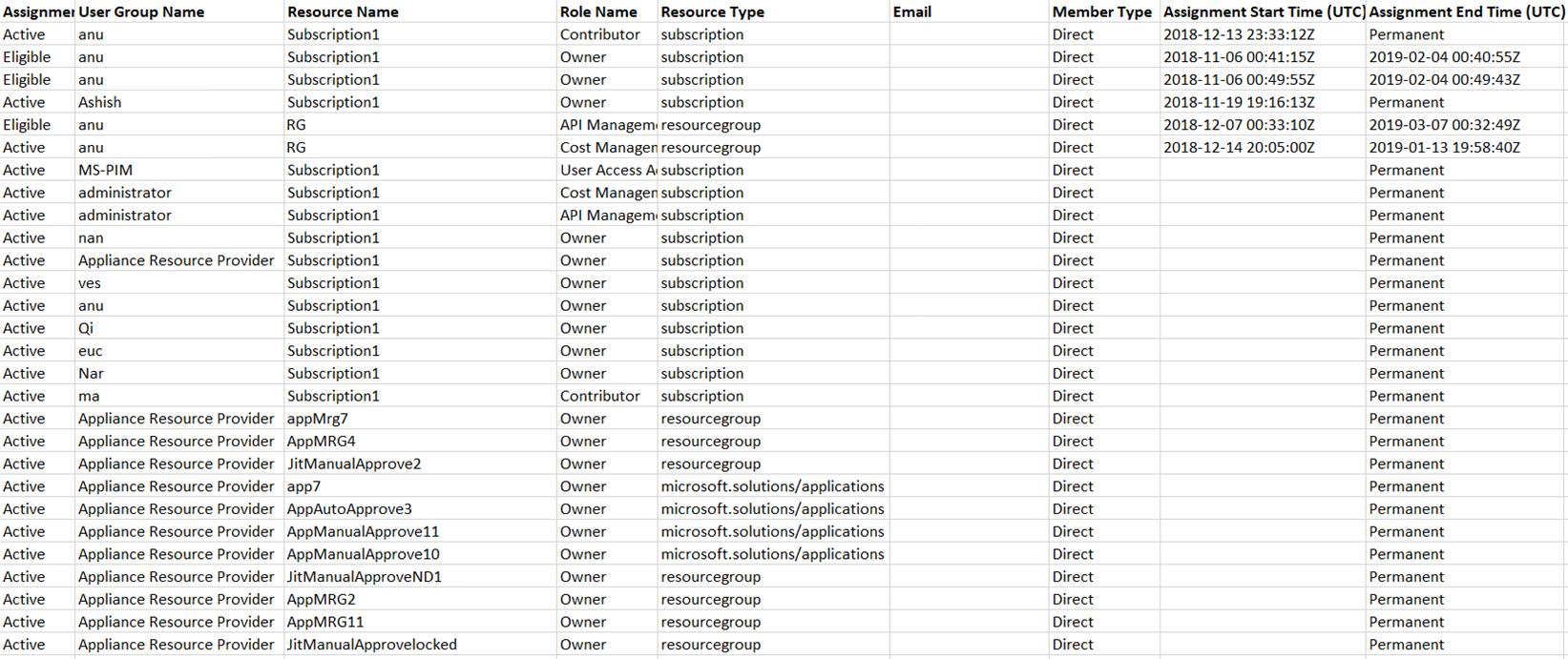

[すべてのメンバー エクスポート] を選択して、CSV ファイル内のすべてのロールの割り当てをエクスポートします。

リソースの監査履歴を表示する

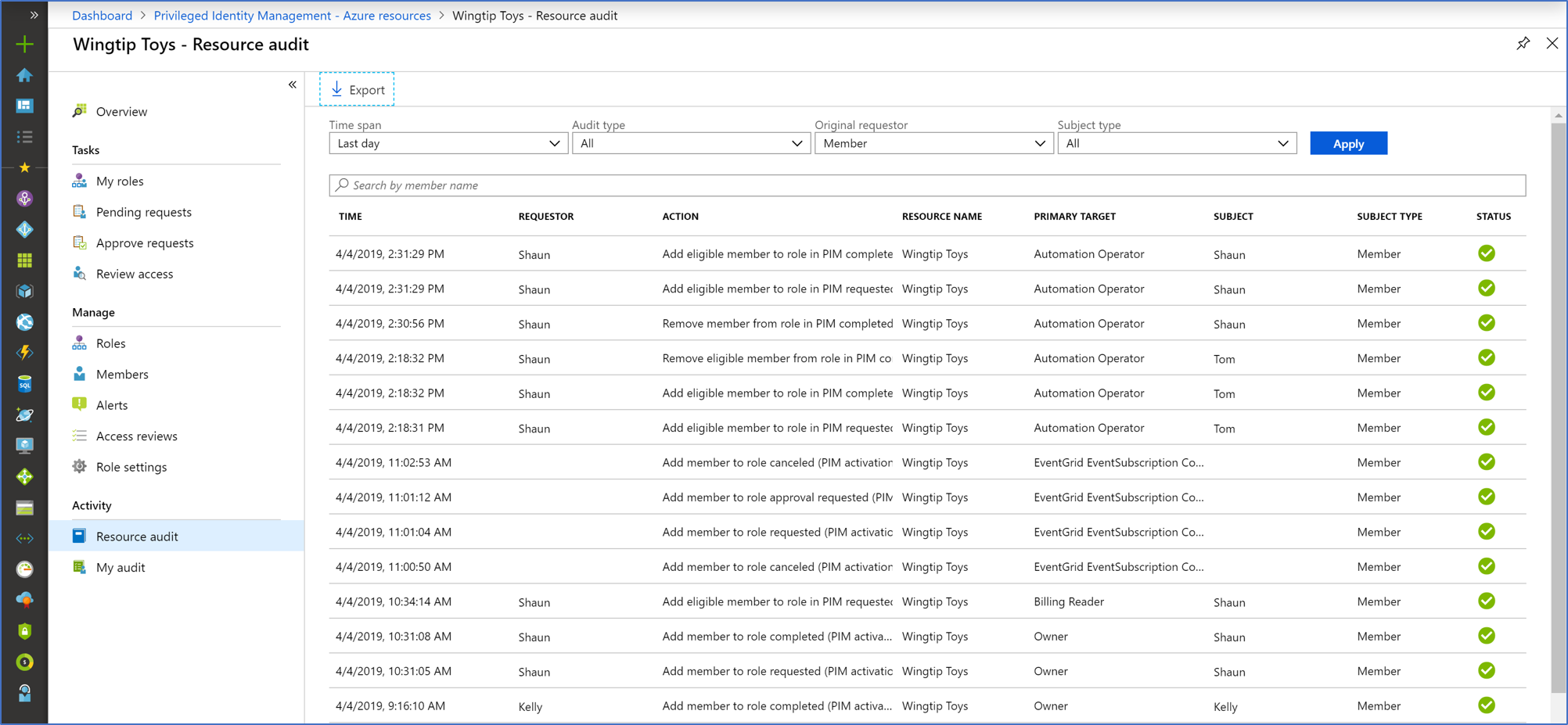

リソースの監査では、リソースのすべてのロール アクティビティのビューが提供されます。

Microsoft Entra 管理センターに特権ロール管理者以上としてサインインします。

ID ガバナンス>Privileged Identity Management>Azure リソースを参照します。

監査履歴を表示するリソースを選択します。

[リソースの監査] を選択します。

定義済みの日付またはカスタム範囲を使用して履歴をフィルター処理します。

[監査の種類] で [アクティブ化 (割り当て済み + アクティブ化済み)] を選択します。

![[監査の種類のアクティブ化] でフィルター処理されたリソース監査リストを示すスクリーンショット。](media/azure-pim-resource-rbac/rbac-audit-activity.png)

アクション で(アクティビティ) を選択して、ユーザーのアクティビティの詳細を Azure リソースに表示します。

自分の監査を表示する

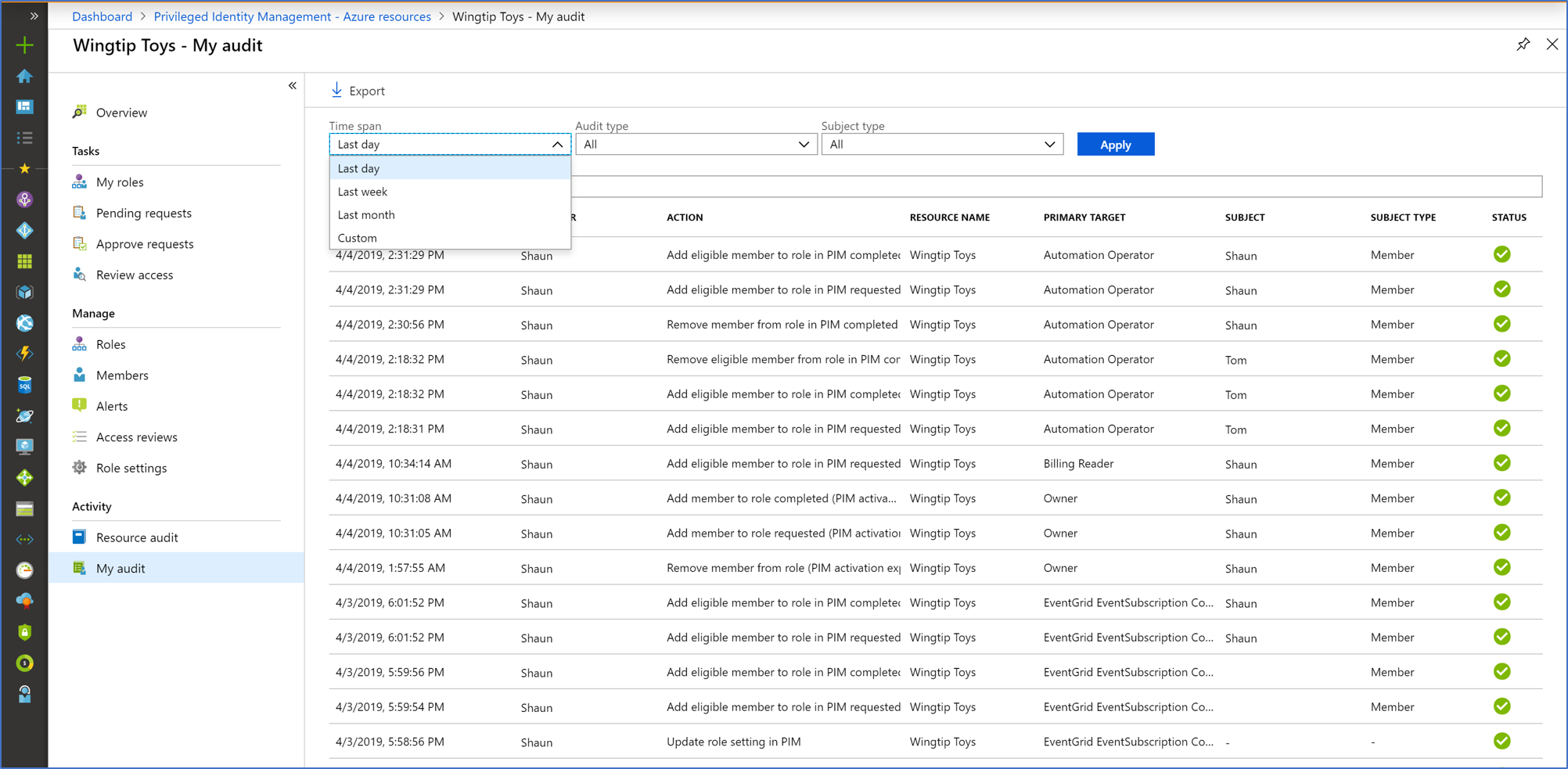

自分の監査を使用すると、個人のロール アクティビティを表示できます。

Microsoft Entra 管理センターに特権ロール管理者以上としてサインインします。

ID ガバナンス>Privileged Identity Management>Azure リソースを参照します。

監査履歴を表示するリソースを選択します。

[自分の監査] を選択します。

定義済みの日付またはカスタム範囲を使用して履歴をフィルター処理します。

注

監査履歴へのアクセスには、少なくとも特権ロールを持つ管理者ロールが必要です。

承認イベントの理由、承認者、およびチケット番号を取得する

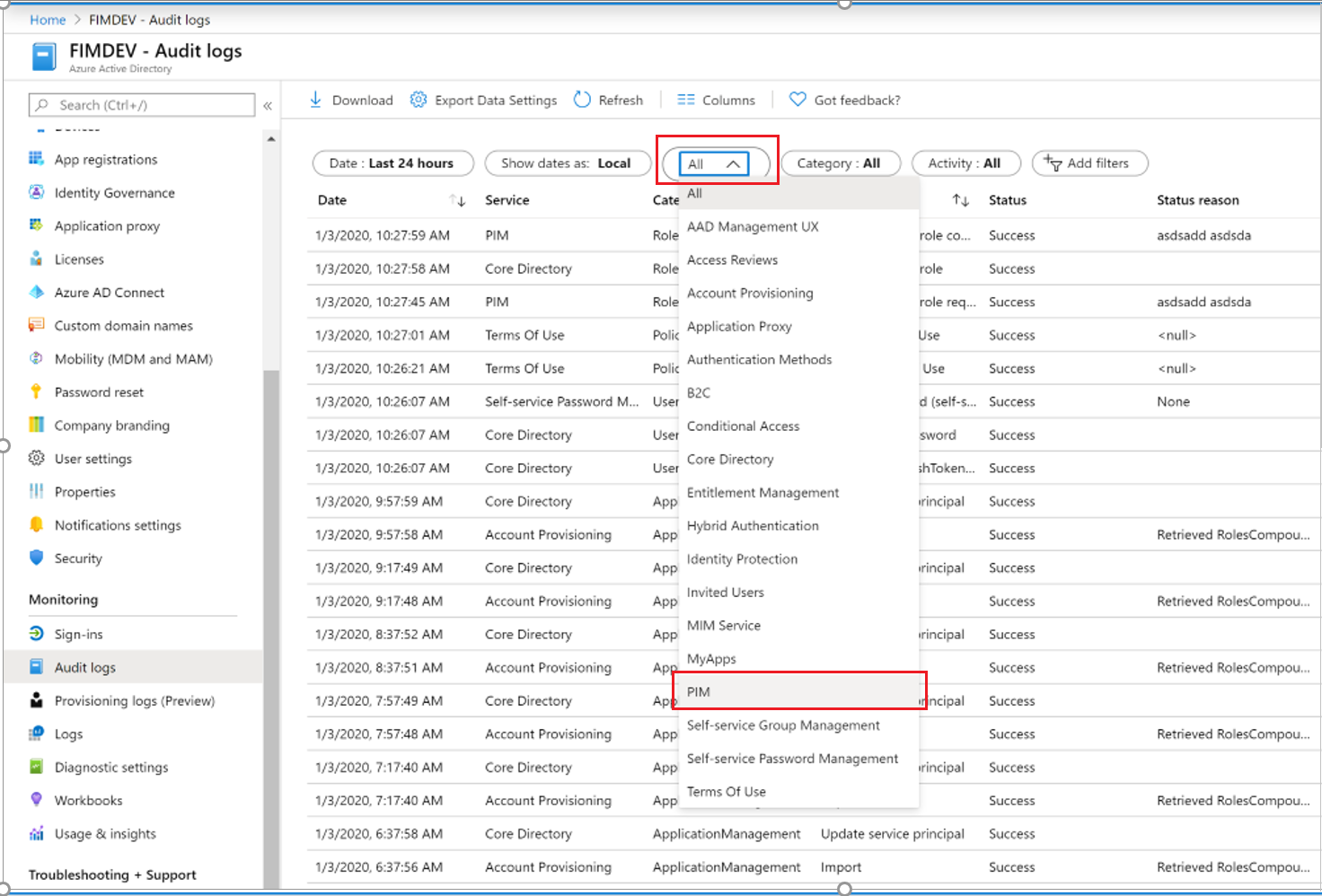

Microsoft Entra 管理センターに特権ロール管理者以上としてサインインします。

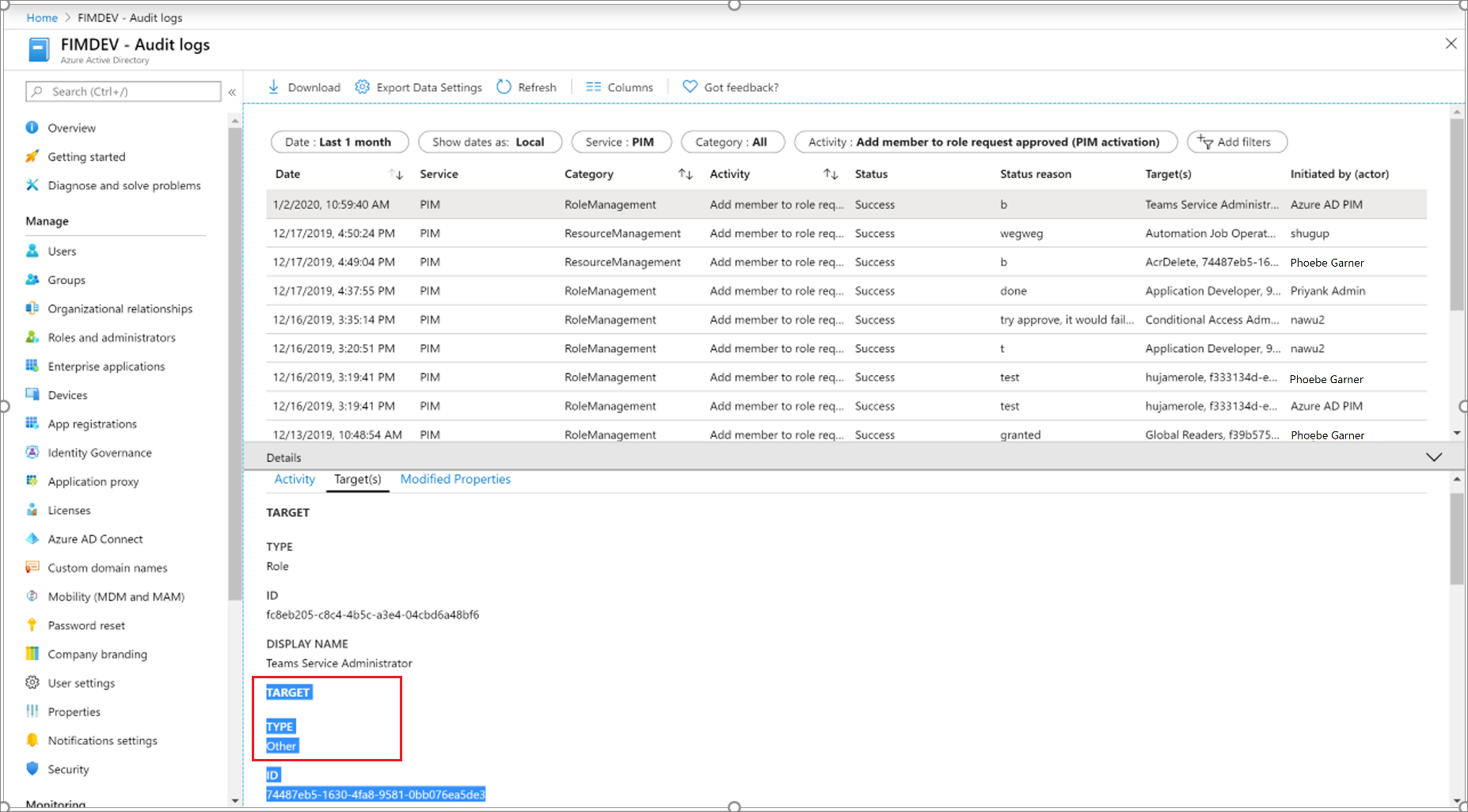

Entra ID>監視と健康>監査ログに移動します。

[サービス] フィルターを使用して、Privileged Identity Management サービスの監査イベントのみを表示します。 [監査ログ] ページでは、次のことを実行できます。

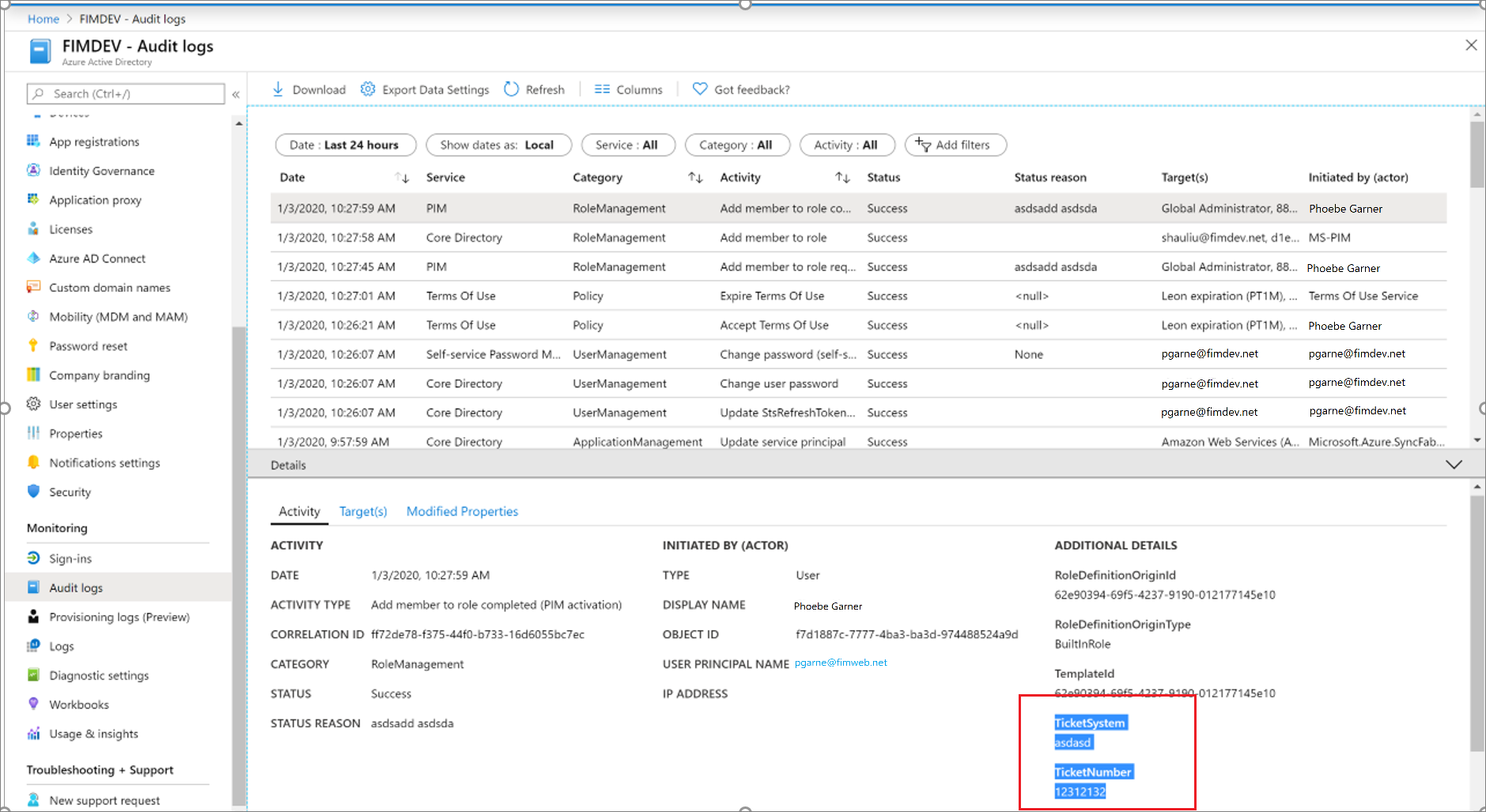

- [状態の理由] 列で監査イベントの理由を確認します。

- 「ロールへのメンバーの追加要求が承認されました」イベントの [開始者 (アクター)] 列で承認者を確認します。

監査ログ イベントを選択すると、 [詳細] ウィンドウの [アクティビティ] タブにチケット番号が表示されます。

監査イベントの [詳細] ウィンドウの [ターゲット] タブに、要求者 (ロールをアクティブにしているユーザー) を表示できます。 Azure リソース ロールには、次の 3 種類のターゲットがあります。

- ロール (Type = Role)

- 要求者 (Type = Other)

- 承認者 (Type = User)

通常、承認イベントのすぐ上のログ イベントは、完了した ロールにメンバーを追加するための イベントです。ここで 、開始者 (アクター) は要求元です。 ほとんどの場合、監査の観点から承認要求で要求者を検索する必要はありません。