Microsoft Entra では、内部アプリとリソースを含む Microsoft Entra テナントへのすべてのサインインが記録されます。 IT 管理者は、ログの値を正しく解釈できるように、サインイン ログの詳細についての意味を把握しておく必要があります。

サインイン エラーとパターンを確認すると、ユーザーがアプリケーションやサービスにアクセスする方法について貴重な分析情報を得ることができます。 Microsoft Entra ID によって提供されるサインイン ログは、分析できる強力な種類の アクティビティ ログ です。 この記事では、サインイン ログのいくつかの重要な側面について説明します。

テナントの正常性を監視するには、他にも次の 3 つのアクティビティ ログを使用できます。

- 監査 – テナントに適用された変更 (ユーザーやグループの管理、テナントのリソースに適用された更新など) に関する情報。

- サインアップ (プレビュー) - 外部テナント の場合のみ、サインアップの成功や失敗など、すべてのセルフサービス サインアップ試行に関する情報。

- プロビジョニング – ServiceNow でのグループの作成や Workday からインポートされたユーザーなど、プロビジョニング サービスによって実行されるアクティビティ。

サインイン ログから得られる情報

サインイン ログを使用して、次のような質問への回答を得ることができます。

- 今週、特定のアプリケーションにサインインしたユーザーは何人か?

- 過去 24 時間に失敗したサインイン試行は何回発生したか?

- ユーザーは特定のブラウザーまたはオペレーティング システムからサインインしているか?

- マネージド ID とサービス プリンシパルによってアクセスされた Azure リソースはどれか?

次の詳細を特定することで、サインイン要求に関連付けられているアクティビティを記述することもできます。

- Who – サインインを実行している ID (ユーザー)。

- 方法 – サインインに使用されるクライアント (アプリケーション)。

- What – ID によってアクセスされるターゲット (リソース)。

注

サインイン ログのエントリはシステムによって生成されるため、変更または削除することはできません。

サインイン ログへのアクセス方法

必要に応じて、ログにアクセスする方法はいくつかあります。 詳細については、「 アクティビティ ログにアクセスする方法」を参照してください。

Microsoft Entra 管理センターからサインイン ログを表示するには:

- Microsoft Entra 管理センターに、少なくともレポート閲覧者としてサインインします。

- [Entra ID]>[監視と正常性]>[サインイン ログ] を参照します。

Microsoft Entra 管理センターでサインイン ログをより効果的に使用するには、特定のログ セットのみを表示するようにフィルターを調整します。 詳細については、「 サインイン ログのフィルター処理」を参照してください。

サインイン ログの種類

サインイン ログ プレビューには、次の 4 種類のログがあります。

従来のサインイン ログには、対話型ユーザー サインインのみが含まれます。

Microsoft Entra エージェント ID

Microsoft Entra Agent ID は Microsoft Build 2025 で起動され、Microsoft Copilot Studio と Azure AI Foundry 全体で作成されたすべてのエージェント ID の統合ディレクトリを提供します。 この初期リリースでは、IT 管理者は、更新されたサインイン ログを含め、Microsoft Entra 管理センターでエージェント ID を直接表示および管理できます。 エージェントはユーザー委任またはアプリ専用のアクセス許可を使用して操作できるため、4 つのサインイン ログの種類ごとにサインインが表示される場合があります。

新しい複雑なサインイン ログ リソースの種類 ( agentSignIn) が Microsoft Entra サインイン ログに追加されました。 このリソースの種類には、エージェントがアプリであるかアプリのインスタンスであるかなど、エージェントに関するプロパティが含まれます。 エージェントの種類が agenticAppInstance場合は、プロビジョニング エージェントの追跡可能性を提供するために、 parentID プロパティが含まれます。

新しいサインイン ログ リソースの種類は、Microsoft Entra 管理センターと Microsoft Graph API で入手できます。

- Microsoft Entra 管理センターのサインイン ログの

isAgentフィルターを使用して、エージェント のサインイン イベントのみをフィルター処理します。 - エンタープライズ アプリケーションから、アプリケーションの種類フィルターをエージェント ID (プレビュー) に設定して、テナント内のすべてのエージェント ID を表示します。 次に、アプリの詳細ページから [サインイン ログ ] を選択して、サインイン アクティビティを表示します。

- Microsoft Graph のリソースの種類の詳細については、「agentSignIn」を参照してください。

詳細については、 Microsoft Entra ブログ のお知らせを参照してください。

他のサービスで使用されるサインイン データ

サインイン データは、危険なサインインを監視し、アプリケーションの使用状況に関する分析情報などを提供するために、Azure と Microsoft Entra の複数のサービスによって使用されます。

Microsoft Entra ID Protection

危険なサインインに関連するサインイン ログ データの視覚化は、次のデータを使用する Microsoft Entra ID Protection の概要で入手できます。

- 危険なユーザー

- 危険なユーザーのサインイン

- 危険なワークロード ID

Microsoft Entra ID Protection ツールの詳細については、 Microsoft Entra ID Protection の概要を参照してください。

Microsoft Entra の使用状況と分析情報

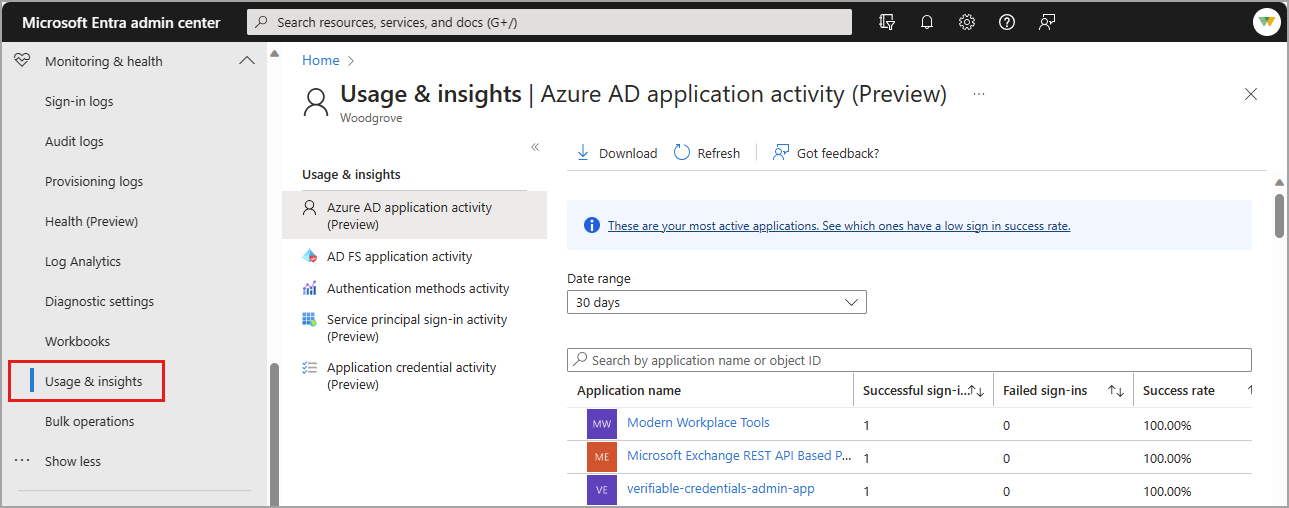

アプリケーション固有のサインイン データを表示するには、 Microsoft Entra ID>Monitoring & health>Usage & insights を参照します。 これらのレポートでは、Microsoft Entra アプリケーション アクティビティと AD FS アプリケーション アクティビティのサインインを詳細に確認できます。 詳細については、 Microsoft Entra の使用状況と分析情報に関する説明を参照してください。

使用状況と分析情報には複数のレポートがあります。 これらのレポートの一部はプレビュー段階です。

- Microsoft Entra アプリケーション アクティビティ (プレビュー)

- AD FS アプリケーション アクティビティ

- 認証方法のアクティビティ

- サービス プリンシパル サインイン ログ

- アプリケーション資格情報のアクティビティ

Microsoft 365 のアクティビティ ログ

Microsoft 365 のアクティビティ ログは 、Microsoft 365 管理センターから表示できます。 Microsoft 365 アクティビティ ログおよび Microsoft Entra アクティビティ ログでは非常に多くのディレクトリ リソースが共有されます。 Microsoft 365 のアクティビティ ログがすべて表示されるのは、Microsoft 365 管理センターだけです。

Office 365 管理 API を使用して、Microsoft 365 アクティビティ ログにプログラムでアクセスできます。