この記事では、NetMotion Mobility と Microsoft Entra ID を統合する方法について説明します。 NetMotion Mobility と Microsoft Entra ID を統合すると、次のことができます。

- NetMotion Mobility にアクセスできる Microsoft Entra ID を制御します。

- ユーザーが自分の Microsoft Entra アカウントを使用して NetMotion Mobility クライアントでサインインできるようにします。

- 1 つの中央の場所でアカウントを管理します。

前提 条件

開始するには、次のものが必要です。

- Microsoft Entra サブスクリプション。 サブスクリプションをお持ちでない場合は、無料アカウントを取得できます。

- NetMotion Mobility 12.50 以降。

- アプリケーション管理者は、クラウド アプリケーション管理者と共に、Microsoft Entra ID でアプリケーションを追加または管理することもできます。 詳細については、Azure 組み込みロール に関するページを参照してください。

シナリオの説明

この記事では、テスト環境で Microsoft Entra SSO を構成してテストします。

- NetMotion Mobility は、SP が開始したSSOをサポートします。

- NetMotion Mobility では、ジャスト・イン・タイム ユーザー プロビジョニングがサポートされます。

ギャラリーから NetMotion Mobility を追加する

Microsoft Entra ID への NetMotion Mobility の統合を構成するには、ギャラリーから管理対象 SaaS アプリの一覧に NetMotion Mobility を追加する必要があります。

- 少なくとも クラウド アプリケーション管理者として、Microsoft Entra 管理センター にサインインします。

- Entra ID>のEnterprise apps>に移動し、新しいアプリケーションを選択します。

- [ギャラリー から追加する] セクションで、検索ボックス 「NetMotion Mobility」と入力します。

- 結果パネル NetMotion Mobility を選択し、アプリを追加します。 アプリがテナントに追加されるまで数秒待ちます。

または、Enterprise App Configuration ウィザードを使用することもできます。 このウィザードでは、テナントにアプリケーションを追加したり、ユーザー/グループをアプリに追加したり、ロールを割り当てたり、SSO 構成を確認したりできます。 Microsoft 365 ウィザードの詳細を確認します。

NetMotion Mobility の Microsoft Entra SSO の構成とテスト

B.Simonというテスト ユーザーを使用して、NetMotion Mobility に対する Microsoft Entra SSO を構成してテストします。 SSO を機能させるには、Microsoft Entra ユーザーと NetMotion Mobility の関連ユーザーとの間にリンク関係を確立する必要があります。

NetMotion Mobility に対して Microsoft Entra SSO を構成してテストするには、次の手順に従います。

- SAML ベースの認証 のモビリティを構成する - エンド ユーザーが Microsoft Entra 資格情報を使用して認証できるようにします。

-

Microsoft Entra SSO の構成 - ユーザーがこの機能を使用できるようにします。

- Microsoft Entra テスト ユーザーの作成 - B.Simon で Microsoft Entra のシングル サインオンをテストします。

- Microsoft Entra テスト ユーザーを割り当てる - B.Simon が Microsoft Entra シングル サインオンを使用できるようにします。

- NetMotion Mobility SSO の構成 - アプリケーション側でシングル サインオン設定を構成します。

- モビリティ クライアント を使用して SAML ベースのユーザー認証をテストし、構成が機能するかどうかを確認します。

SAML ベースの認証用にモビリティを構成する

モビリティ コンソールで、モビリティ管理者ガイド の手順に従って、次の手順を実行します。

- 一連のモビリティ ユーザーが SAML プロトコルを使用できるようにするには、SAML の 認証プロファイル を作成します。

- モビリティ で SAML ベースのユーザー認証を構成して、SP URL を設定し、後で Microsoft Entra ID にインポートする mobilitySPmetadata.xml ファイルを生成します。

Microsoft Entra SSO の構成

Microsoft Entra SSO を有効にするには、次の手順に従います。

少なくとも クラウド アプリケーション管理者として、Microsoft Entra 管理センター にサインインします。

Entra ID>Enterprise apps>NetMotion Mobility>シングルサインオンにアクセスします。

[シングル サインオン方法の選択] ページで、[SAML ]を選択します。

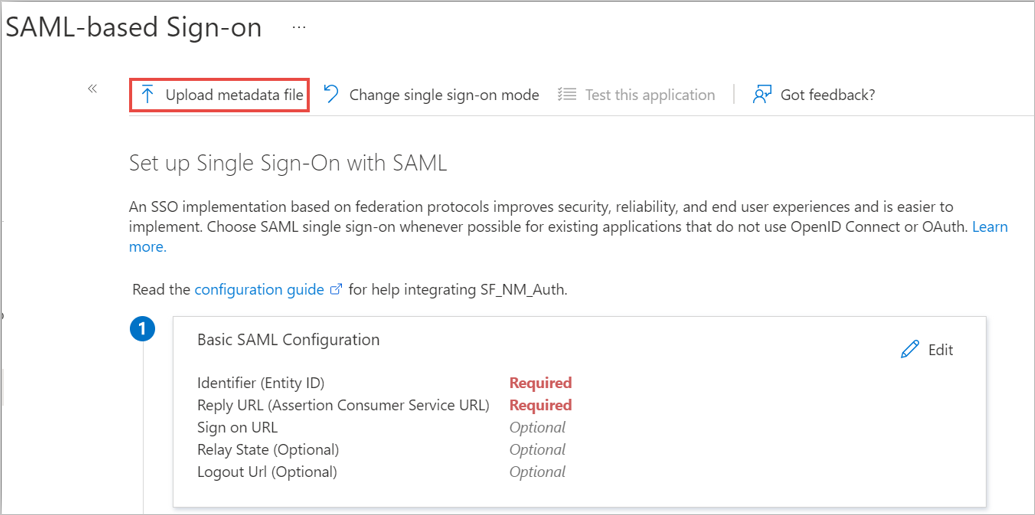

[SAML でのシングル サインオンの設定] ページで、[基本的な SAML 構成] セクションのすぐ上にある [メタデータ ファイルのアップロード] を選択して、mobilitySPMetadata.xml ファイルを Microsoft Entra ID にインポートします。

メタデータ ファイルをインポートした後、基本的な SAML 構成 セクションで、次の手順を実行して、XML インポートが正常に完了したことを確認します。

エー。 [識別子 テキスト ボックスで、URL が次のパターンを使用していることを確認します。ここで、次の URL 例の変数はモビリティ サーバーの変数と一致します。

https://<YourMobilityServerName>.<CustomerDomain>.<tld>/b。 [応答 URL テキスト ボックスで、URL が次のパターンを使用していることを確認します。

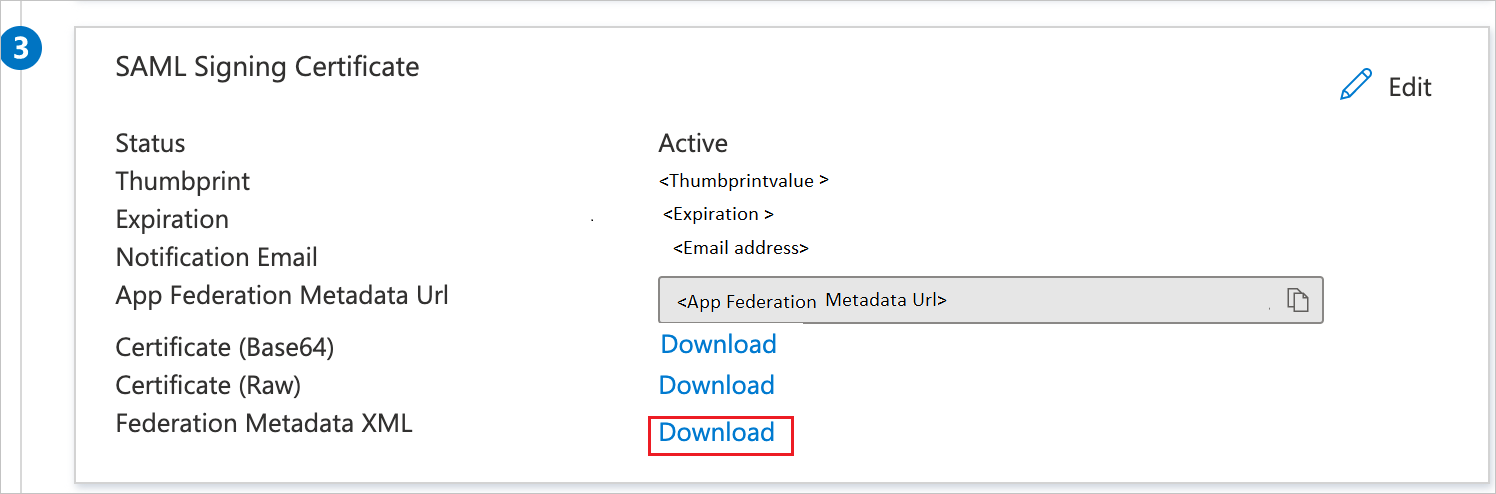

https://<YourMobilityServerName>.<CustomerDomain>.<tld>/saml/login[SAML でのシングル サインオンの設定] ページの [SAML 署名証明書] セクションで、[フェデレーション メタデータ XML 検索し、ダウンロード を選択して証明書をダウンロードし、コンピューターに保存します。

Microsoft Entra テスト ユーザーの作成と割り当て

ユーザー アカウントの作成と割り当ての クイックスタートのガイドラインに従って、B.Simon というテスト ユーザー アカウントを作成します。

NetMotion Mobility SSO の構成

モビリティ コンソール で IdP 設定をするためのモビリティ管理者ガイドの手順に従い、Microsoft Entra メタデータ ファイルをモビリティ サーバーにインポートし、IdP 構成の手順を完了します。

- モビリティ認証設定を構成したら、デバイスまたはデバイス グループに割り当てます。

- モビリティ コンソール>>クライアント設定の構成 に移動し、SAML ベースの認証を使用する左側のデバイスまたはデバイス グループを選択します。

- 認証 - 設定 プロファイルを選択し、ドロップダウン リストから作成した設定プロファイルを選択します。

- [ 適用] を選択すると、選択したデバイスまたはグループが既定以外の設定にサブスクライブされます。

NetMotion Mobility のテスト ユーザーの作成

このセクションでは、B.Simon というユーザーを NetMotion Mobility に作成します。 NetMotion Mobility では、Just-In-Time ユーザー プロビジョニングがサポートされています。この設定は既定で有効になっています。 このセクションにはアクション項目はありません。 NetMotion Mobility にユーザーがまだ存在していない場合は、認証後に新しいユーザーが作成されます。

モビリティ クライアントを使用して SAML ベースのユーザー認証をテストする

このセクションでは、クライアント認証用に Microsoft Entra SAML 構成をテストします。

- モビリティ クライアントの構成のガイダンスに従い、SAML ベースの認証プロファイルが割り当てられているクライアント デバイスを構成して、SAML ベースの認証用に構成したモビリティ サーバー プールにアクセスし、接続を試みます。

- テスト中に問題が発生した場合は、「モビリティ クライアント のトラブルシューティングガイダンスに従ってください。