NIST の認証の基本

この記事の情報を使用して、米国標準技術局 (NIST) のガイドラインに関連する用語について確認してください。 また、トラステッド プラットフォーム モジュール (TPM) テクノロジと認証要素の概念も定義しています。

用語

次の表を使用して、NIST の用語を理解します。

| 期間 | 定義 |

|---|---|

| アサーション | "サブスクライバー" に関する情報が含まれている、"検証者" から "証明書利用者" への声明。 アサーションには検証済みの属性が含まれる場合があります |

| 認証 | "サブジェクト" の ID を検証するプロセス |

| 認証要素 | ユーザー自身、ユーザーが知っている、または持っているもの。 すべての "認証子" には、1 つまたは複数の認証要素があります |

| 認証システム | "認証要求者" の ID を認証するための "認証要求者" が所有して制御するもの |

| 認証要求者 | 1 つ以上の "認証" プロトコルを使用して検証される "サブジェクト" ID |

| 資格情報 | "サブスクライバー" が所有して制御する少なくとも 1 つの "サブスクライバー認証子" に、正式に ID をバインドするオブジェクトまたはデータ構造 |

| 資格情報サービス プロバイダー (CSP) | "サブスクライバー認証子" を発行または登録し、"サブスクライバー" に電子 "資格情報" を発行する、信頼されたエンティティ |

| 証明書利用者 | 通常、システムへのアクセスを許可するために、"検証者のアサーション" または "認証要求者の認証子" と "資格情報" に依存するエンティティ |

| サブジェクト | 個人、組織、デバイス、ハードウェア、ネットワーク、ソフトウェア、またはサービス |

| サブスクライバー (Subscriber) | "CSP" から "資格情報" または "認証子" を受け取った関係者 |

| トラステッド プラットフォーム モジュール (TPM) | キーの生成などの暗号化操作を行う改ざん防止モジュール |

| 検証方法 | 認証要求者が "認証子" を所有および制御していることを検証することにより、"認証要求者" の ID を確認するエンティティ |

トラステッド プラットフォーム モジュール テクノロジについて

TPM にはハードウェア ベースのセキュリティ関連機能があります。TPM チップまたはハードウェア TPM は、暗号化キーの生成、保存、使用制限に役立つ、セキュリティで保護された暗号プロセッサです。

TPM と Windows については、「トラステッド プラットフォーム モジュール」を参照してください。

Note

ソフトウェア TPM は、ハードウェア TPM の機能を模倣するエミュレーターです。

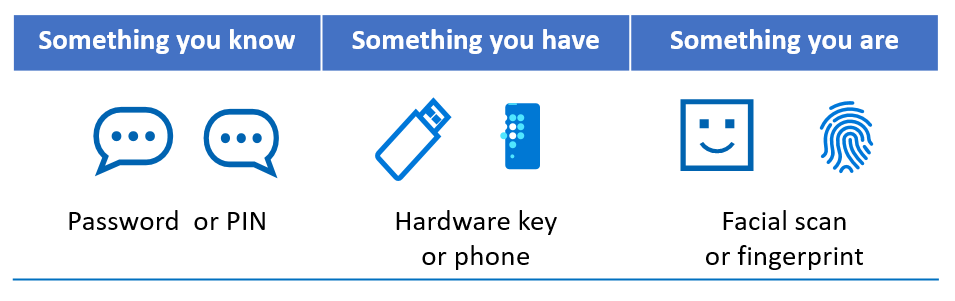

認証要素とその強度

認証要素は、3 つのカテゴリに分類できます。

認証要素の強度は、それがサブスクライバー自身、知っていること、または持っているもののみであることをどの程度確信できるかによって決まります。 NIST 組織からは、認証要素の強度に関する限定されたガイダンスが提供されています。 次のセクションの情報を使用して、Microsoft が強度を評価する方法を確認してください。

ユーザーが知っているもの

パスワードは、最も一般的な知っていることであり、最大の攻撃対象領域を表します。 以下の軽減策により、サブスクライバーの信頼性が向上します。 ブルートフォース、盗聴、ソーシャル エンジニアリングなどのパスワード攻撃を防ぐのに効果的です。

ユーザーが持っているもの

ユーザーが持っているものの強度は、攻撃者がそれにアクセスすることなく、サブスクライバーがそれを所有し続ける可能性に基づいています。 たとえば、内部の脅威から保護するときは、個人のモバイル デバイスやハードウェア キーは、アフィニティが高くなります。 デバイス、またはハードウェア キーは、オフィス内のデスクトップ コンピューターより安全性が高くなります。

ユーザー自身

ユーザー自身に対する要件を決定する場合は、攻撃者にとって生体認証のようなものを取得したり、なりすましを行ったりするのがいかに簡単であるかを検討してください。 NIST は、生体認証のフレームワークを起草していますが、現時点で、単一要素として生体認証を受け入れていません。 多要素認証 (MFA) の一部である必要があります。 この予防措置は、生体認証がパスワードと同様に常に完全一致を提供するとは限らないためです。 詳細については、認証システムの機能の強度 - 生体認証 (SOFA-B) に関するドキュメントを参照してください。

生体認証の強度を定量化する SOFA-B フレームワーク:

- 誤合致率

- 偽不一致率

- 指示型攻撃検知誤り率

- 攻撃を実行するために必要な労力

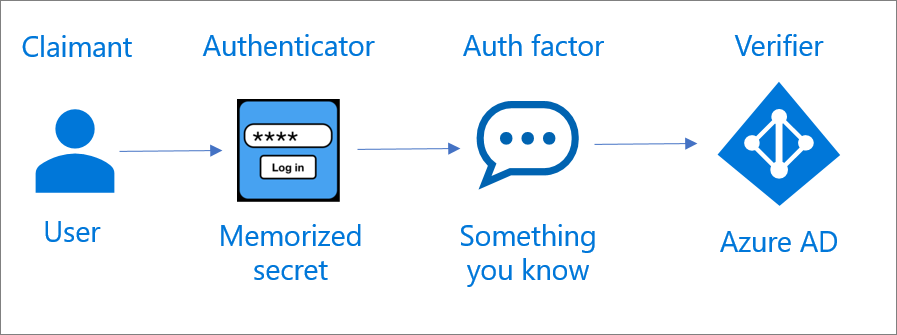

単一要素認証

単一要素認証は、ユーザーが知っていることやユーザー自身を検証する認証子を使用することによって実装できます。 ユーザー自身の要素は認証として受け入れられますが、それだけでは認証子として受け入れられません。

多要素認証

MFA 認証子または 2 つの単一要素認証子を使用して、MFA を実装できます。 MFA 認証システムでは、1 つの認証トランザクションに 2 つの認証要素が必要です。

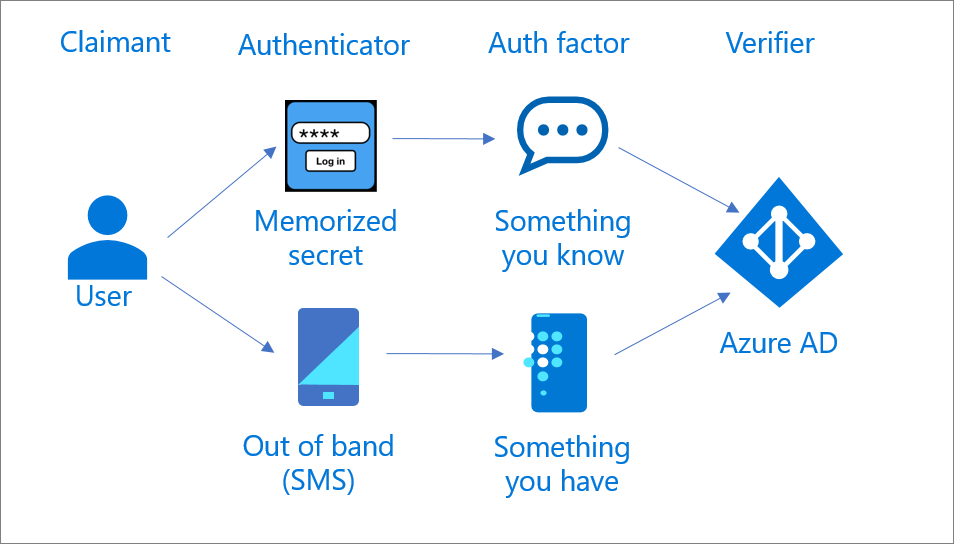

2 つの単一要素認証子を使用した MFA

MFA には、2 つの認証要素が必要で、それらは独立していてもかまいません。 次に例を示します。

記憶シークレット (パスワード) と帯域外 (SMS)

記憶シークレット (パスワード) とワンタイム パスワード (ハードウェアまたはソフトウェア)

これらの方法により、Microsoft Entra ID を持つ 2 つの独立した認証トランザクションが有効になります。

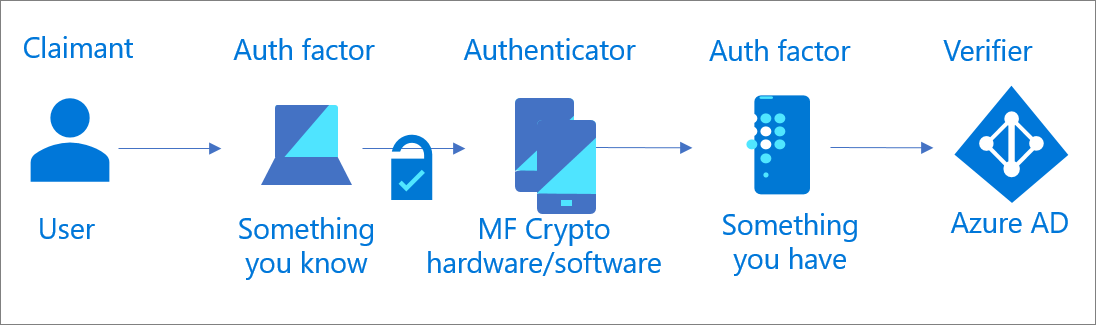

1 つの多要素認証子を使用した MFA

多要素認証では、2 つ目の要素のロックを解除するために、1 つの要素 (ユーザーが知っていること、 またはユーザー自身) が必要です。 このユーザー エクスペリエンスは、複数の独立した認証システムより簡単です。

1 つの例は、パスワードレス モードの Microsoft Authenticator アプリです。ユーザーはセキュリティで保護されたリソース (証明書利用者) にアクセスし、Authenticator アプリで通知を受け取ります。 ユーザーは、生体認証 (ユーザー自身) または PIN (ユーザーが知っていること) を提供します。 この要素により、検証者によって検証される電話 (ユーザーが持っているもの) で暗号化キーのロックが解除されます。

次のステップ

Microsoft Entra ID を使用して NIST AAL1 を実現する