このガイドでは、Microsoft セキュリティ ソリューションがアマゾン ウェブ サービス (AWS) アカウント アクセスと環境のセキュリティ保護にどのように役立つかについて説明します。

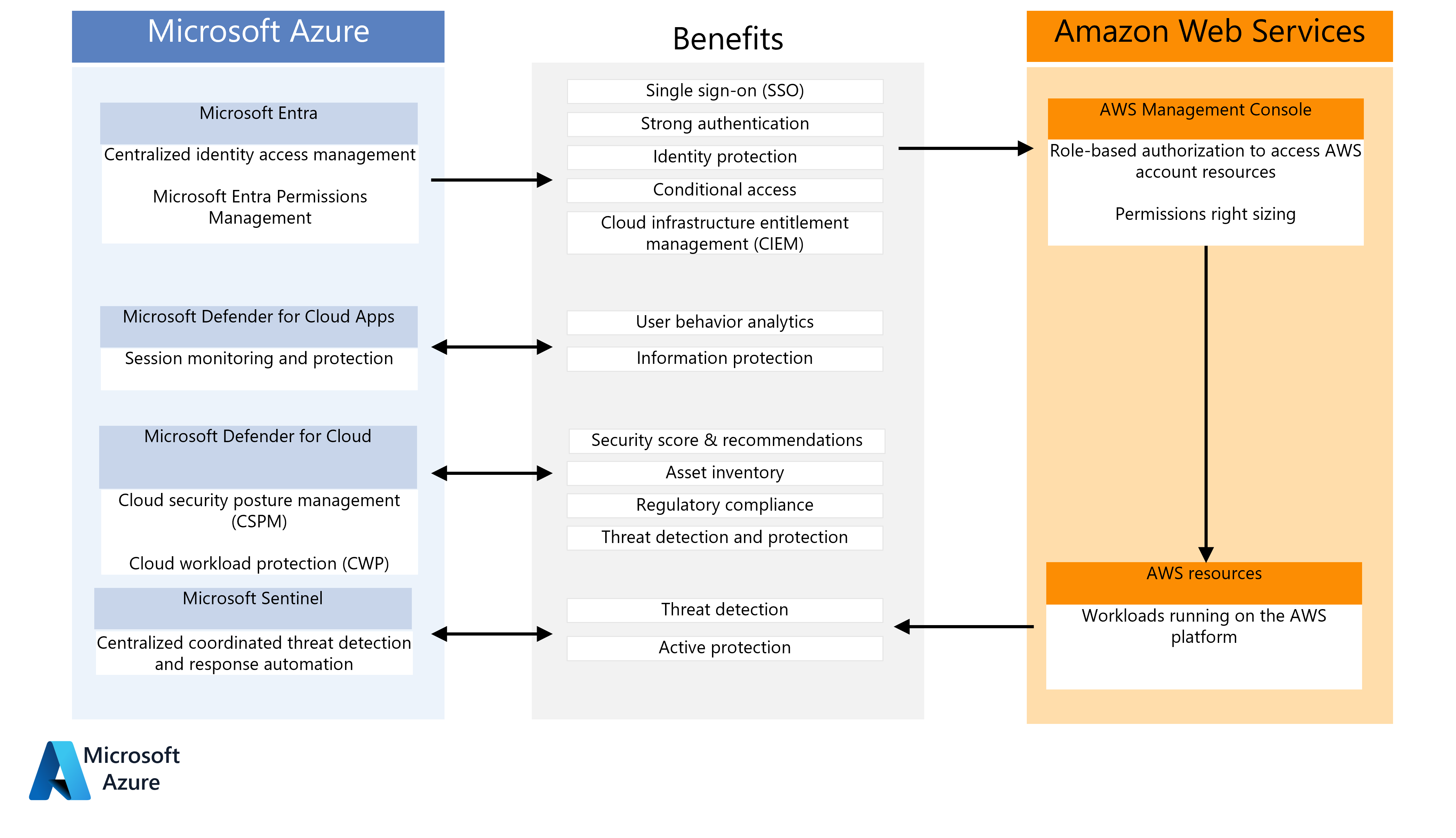

この図は、Microsoft の主要なセキュリティ コンポーネントが AWS のインストールにどのように役立つかをまとめたものです。

この図の PowerPoint ファイルをダウンロードします。

Microsoft Entra

ID およびアクセス管理の一元化

Microsoft Entra ID AD は、包括的かつクラウドベースの一元的な ID およびアクセス管理ソリューションであり、AWS アカウントと環境のセキュリティと保護に役立ちます。

Microsoft Entra ID は、AWS などの一般的な Web 認証標準に準拠する、ほぼすべてのアプリやプラットフォームに強力な SSO 認証を提供します。 重要なワークロードと機密性の高い情報をサポートする AWS アカウントには、強力な ID 保護とアクセス制御が必要です。 Microsoft Entra ID と組み合わせると、AWS の ID 管理を強化できます。

Microsoft Entra ID for Microsoft 365 またはハイブリッド クラウドの ID 管理とアクセス保護を使用している AWS 組織は、多くの場合追加コストなしで、AWS アカウント用に Microsoft Entra ID を迅速かつ簡単に導入できます。 Microsoft Entra ID には、AWS と直接統合するための機能がいくつか用意されています。

AWS IAM Identity Center との統合により、セキュリティの強化、ユーザー エクスペリエンスの向上、アクセス制御の一元化と、レガシー/従来型/最新の認証ソリューションにわたる SSO が実現します。

Microsoft Entra 多要素認証 (複数の Microsoft Intelligent Security Association パートナーによるサードパーティ ソリューションとの統合を含む)。

強力な認証と厳格なガバナンスのための強力な "条件付きアクセス" 機能。 Microsoft Entra ID では、条件付きアクセス ポリシーとリスク ベースの評価を使って、AWS 管理コンソールと AWS リソースへのユーザー アクセスを認証および認可します。

危険なサインインや異常なユーザー動作をリアルタイムで検出して修復することにより、ID ベースの攻撃に対する保護が強化されます。

Privileged Identity Management (PIM) により、特定のリソースの Just-In-Time プロビジョニングが可能になります。 AWS ロールへのアクセス用に作成したグループなどのカスタム グループへのアクセスを制御することで、委任されたアクセス許可に PIM を拡張できます。

詳細な情報と手順については、「AWS のための Microsoft Entra ID およびアクセス管理」を参照してください。

クラウドアプリ向けのMicrosoft Defender

管理上の変更が複数のユーザーまたはロールによって行われると、意図したセキュリティ アーキテクチャおよび標準からの構成ドリフトが生じる可能性があります。 時間が経つとセキュリティ標準が変化することもあります。 セキュリティ担当者は、常に新しいリスクを検出しながら、軽減策のオプションを評価し、セキュリティ アーキテクチャを更新して、侵害の危険を回避する必要があります。 複数のパブリック クラウドとプライベート インフラストラクチャの環境を対象とするセキュリティ管理は、大きな負担になる場合があります。

Defender for Cloud Apps は、SaaS (サービスとしてのソフトウェア) アプリケーションの保護を強化します。 クラウド アプリ データの監視と保護に役立つ、次の機能が提供されます。

基本的なクラウド アクセス セキュリティ ブローカー機能。これには、Shadow IT Discovery、クラウド アプリの使用状況の可視性、クラウド内のあらゆる場所からのアプリベースの脅威に対する保護の強化、情報保護とコンプライアンスの評価などが含まれます。

SaaS セキュリティ体制管理機能。これにより、セキュリティ チームは組織のセキュリティ体制を改善できます。

高度な脅威保護。これは Microsoft の拡張検出および対応ソリューションの一部であり、高度な攻撃のサイバー攻撃チェーン全体にわたり、シグナルと可視性の強力な関連付けを可能にします。

アプリ間の保護。主要な脅威シナリオを、重要なデータとリソースへのアクセス許可と特権を持つ OAuth 対応アプリまで拡張します。

AWS を Defender for Cloud Apps に接続すると、管理およびサインイン アクティビティを監視することで、資産をセキュリティで保護し、潜在的な脅威を検出できます。 また、ブルート フォース攻撃の可能性、特権ユーザー アカウントの悪用、VM の異常な削除、一般へのストレージ バケット公開に関する通知を受け取ることもできます。 Defender for Cloud Apps は、クラウド リソースの不正使用、アカウントの侵害、内部脅威、データ漏洩、リソースの構成ミス、不十分なアクセス制御から AWS 環境を保護するために役立ちます。 次の Defender for Cloud Apps 機能は、AWS 環境で作業する場合に特に役立ちます。

クラウドの脅威、侵害されたアカウント、悪意のある内部関係者、ランサムウェアを検出する。 Defender for Cloud Apps の異常検出ポリシーは、AWS でユーザーによって異常なアクティビティが実行されるとトリガーされます。 Defender for Cloud Apps は、ユーザーのアクティビティを継続的に監視し、UEBA と機械学習を使用してユーザーの一般的な動作を学習して理解し、逸脱があった場合にアラートをトリガーします。

共有データの公開を制限し、コラボレーション ポリシーを適用する。 アラートに関するユーザーへの通知、再認証の要求やユーザーの一時停止、S3 バケットのプライベート化、S3 バケットからのコラボレーターの削除などのアクションを通じて、ガバナンス制御を自動化します。

アクティビティを監査する。 AWS 監査を Defender for Cloud アプリに接続して、ユーザー、管理者、サインインアクティビティを可視化します。

AWS のリアルタイム保護を強化する。 Defender for Cloud Apps のアプリの条件付きアクセス制御を使用して、危険なユーザーによる、機密性の高い AWS データのダウンロードをブロックし、保護します。

AWS 環境を Defender for Cloud Apps に接続する方法の詳細については、アマゾン ウェブ サービス環境の保護に関する記事を参照してください。

Microsoft Defender for Cloud

Defender for Cloud は、クラウドベースのアプリケーションをさまざまなサイバー脅威や脆弱性から保護するためのセキュリティ対策とプラクティスで構成された、クラウドネイティブ アプリケーション保護プラットフォームです。 Defender for Cloud には、次のような機能があります。

マルチクラウド環境および複数パイプライン環境全体でコード レベルでセキュリティ管理を統合する開発セキュリティ運用ソリューション

侵害を防止するために実行できるアクションを提示するクラウド セキュリティ態勢管理 (CSPM) ソリューション

サーバー、コンテナー、ストレージ、データベース、その他のワークロードを保護するクラウド ワークロード保護プラットフォーム (CWPP)

Defender for Cloud ネイティブの AWS サポートには、次のような利点があります:

AWS リソース向けの基本的な CSPM

AWS リソース向けの Defender CSPM

Amazon EKS クラスター向けの CWPP サポート

AWS EC2 インスタンス向けの CWPP サポート

AWS EC2 と RDS Custom for SQL Server で実行されている SQL サーバーの CWPP サポート

基本の CPSM と Defender CSPM はどちらも完全にエージェントレスです。 基本の CSPM は、AWS リソースを最適に強化し、誤った構成を修正する方法に関する推奨事項を提供します。 Defender for Cloud によって、基本的なマルチクラウド CSPM 機能が無料で提供されます。

Defender CSPM には、攻撃パス分析、クラウド セキュリティ エクスプローラー、高度な脅威ハンティング、セキュリティ ガバナンス機能など、高度なセキュリティ態勢管理機能が用意されています。 また、組織、業界、地域で必要とされるさまざまなベンチマーク、規制基準、カスタム セキュリティ ポリシーを使用して、セキュリティ コンプライアンスを評価するためのツールも提供されます。

AWS EC2 インスタンスの CWPP サポートでは、既存および新規マシンでの前提条件の自動プロビジョニング、脆弱性評価、Microsoft Defender for Endpoint の統合ライセンス、ファイル整合性の監視などの機能が提供されます。

Amazon EKS クラスターの CWPP サポートでは、保護されていないクラスターの検出、コントロール プレーンおよびワークロード レベルの高度な脅威検出、Kubernetes データ プレーンの推奨事項 (Azure Policy 拡張機能から) などの機能が提供されます。

AWS EC2 および AWS RDS Custom for SQL Server で実行されている SQL サーバーに対する CWPP サポートでは、高度な脅威保護、脆弱性評価スキャンなどの機能が提供されます。

セキュリティ標準は、Center for Internet Security (CIS) 標準や Payment Card Industry (PCI) 標準などの規制コンプライアンス基準と、AWS Foundational Security Best Practices 標準に照らして、AWS のリソースとワークロードを評価するためのサポートを提供します。

AWS でのワークロードの保護の詳細については、AWS アカウントの接続に関する記事と、Microsoft Defender for Cloud での規制コンプライアンス標準の割り当てに関するページを参照してください。

Microsoft Sentinel

Microsoft Sentinel は、スケーラブルなクラウド ネイティブのセキュリティ情報イベント管理 (SIEM) システムであり、SIEM とセキュリティ オーケストレーション、自動化、対応のためのインテリジェントかつ包括的なソリューションを提供します。 Microsoft Sentinel では、サイバー脅威の検出、調査、対応、および予防的ハンティングを行うことができます。 これにより、企業全体の俯瞰が可能になります。

AWS コネクタを使用すると、AWS サービス ログを Microsoft Sentinel にプルできます。 これらのコネクタは、Microsoft Sentinel に AWS リソース ログへのアクセスを許可することで機能します。 コネクタを設定すると、AWSとMicrosoft Sentinel との信頼関係が確立されます。 この関係を AWS で確立するには、Microsoft Sentinel に AWS ログへのアクセス権限を付与するためのロールを作成します。

コネクタは、S3 バケットからログをプルすることで、次の AWS サービスからログを取り込むことができます。

| サービス | データ ソース |

|---|---|

| Amazon Virtual Private Cloud (VPC) | VPC フロー ログ |

| Amazon GuardDuty | GuardDuty 検出結果 |

| AWS CloudTrail | 管理イベントとデータ イベント |

| AWS CloudWatch | CloudWatch ログ |

Microsoft Sentinel で AWS コネクタをインストールして構成する方法の詳細については、「Microsoft Sentinel をアマゾン ウェブ サービスに接続し、AWS サービス ログ データを取り込む」を参照してください。

推奨事項

AWS アカウントを保護するには、Microsoft セキュリティ ソリューションと基本的な AWS セキュリティ推奨事項を使用します。

AWS アカウントの基本的なセキュリティ

AWS アカウントとリソースの基本的なセキュリティ検疫については、AWS アカウントとそのリソースを保護するためのベストプラクティスのページにある AWS セキュリティ ガイダンスを確認してください。

AWS マネジメントコンソールを介してすべてのデータ転送を積極的に検査することで、マルウェアやその他の悪意のあるコンテンツがアップロードまたはダウンロードされるリスクを軽減します。 Web サーバーやデータベースなど、AWS プラットフォーム内のリソースに直接アップロードまたはダウンロードするコンテンツには、追加の保護が必要になる場合があります。

キーを定期的にローテーションすることで、アクセス キーのセキュリティを確保します。 コードに埋め込むことは避けてください。 可能な限り、長期的なアクセス キーを使用せず IAM ロールを使用してください。

セキュリティ グループとネットワーク ACL を使用して、リソースへの受信トラフィックと送信トラフィックを制御します。 VPC を実装してリソースを分離します。

AWS Key Management Services を使用して、保存時と転送中の機密データを暗号化します。

管理者と開発者が AWS マネジメントコンソールにアクセスするために使用するデバイスを保護します。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は次のとおりです。

プリンシパル作成者:

- Lavanya Murthy | プリンシパル クラウド ソリューション アーキテクト

パブリックでない LinkedIn プロファイルを表示するには、LinkedIn にサインインします。

次のステップ

- AWS の管理およびサインイン アクティビティの監視と保護を行う

- AWS のワークロードを保護する

- Microsoft Sentinel をアマゾン ウェブ サービスに接続し、AWS サービス ログ データを取り込む