IP アドレス空間の重複は、接続されたネットワークが、異なる顧客や持株会社内の別の会社、または一元化された IP アドレス管理 (IPAM) 手法を持たない複数の会社からのものである場合によく発生します。

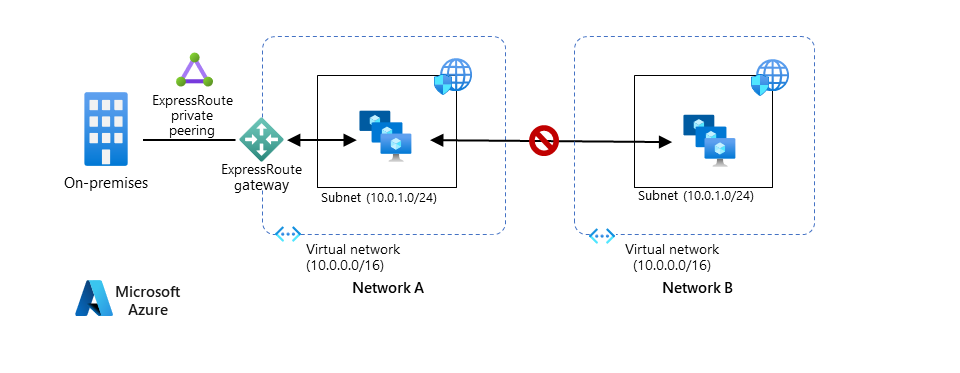

Azure には、ネットワークを接続するいくつかの方法が用意されています。Azure VPN Gateway と Azure ExpressRoute ではクラウドと顧客のオンプレミス施設の間のハイブリッド接続が提供されており、仮想ネットワーク ピアリングを使用して 2 つの仮想ネットワークを接続できます。 ただし、これらのソリューションには一般的な制限があります。つまり、接続されているネットワークでは、重複する IP アドレスを使用して接続を確立することはできません。 2 つのネットワークで同じアドレス空間が使用されている場合、それらの間でトラフィックをルーティングすることはできません。

この記事では、Azure Private Link を使用して、重複する IP アドレス空間の制約を克服する方法について説明します。 ここでは、Azure 上の 1 つの仮想ネットワークで実行されるアプリケーションを、重複する IP アドレス空間を持つ別の仮想ネットワーク内のコンシューマーに公開する方法に関する一般的なガイダンスを提供します。

Azure Private Link とは

Private Link を使用すると、お使いの仮想ネットワークからプライベート エンドポイント経由で、Azure でホストされている顧客所有のサービス、パートナー サービス、および Azure PaaS サービスにアクセスできます。 仮想ネットワークとサービスの間のトラフィックは、Azure ネットワーク バックボーンの内部で非公開に保たれます。 プライベート エンドポイントを構成した後、サービスをパブリック インターネットに公開することはオプションです。

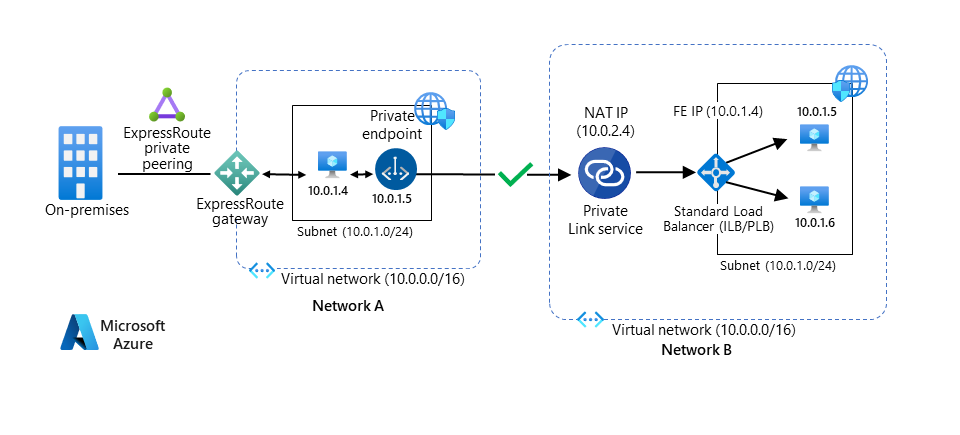

Private Link サービスは、Private Link を使用する独自のサービスに対する参照です。 Private Link サービスを使用して、ある Azure 仮想ネットワークにデプロイされたアプリケーションを別の仮想ネットワークに公開できます。 次の図は例を示しています。 同じ IP アドレス プレフィックスを共有するネットワーク A からアプリケーションを使用できるように、ネットワーク B でアプリケーションを公開するとします。

"この記事のアーキテクチャ図の PowerPoint ファイルをダウンロードする。"

ネットワーク A 上の仮想マシンが、リモート ネットワーク B で実行されているアプリケーションにシームレスにアクセスできるようにする必要があります。必要に応じて、オンプレミスから同じプライベート エンドポイントにアクセスできる必要があります。

Private Link の詳細については、「Azure Private Link サービスとは」を参照してください。

Private Link を使用してアプリケーションをデプロイする方法

Private Link サービスを使用してネットワーク A 内で公開する場合、アプリケーションはいくつかの前提条件を満たす必要があります。 前提条件については、「Azure Private Link サービスとは」の「詳細」セクションを参照してください。

最も重要な前提条件は、アプリケーションを Azure 仮想ネットワークにデプロイする必要があるということです。 アドレス空間が重複するアプリケーションがオンプレミスにデプロイされ、Azure からアクセスする必要がある場合、Private Link サービスを使用することはできません。

前提条件が満たされたら、使用可能ないずれかのクイックスタート ガイドの手順に従って、プライベート リンク サービスをデプロイできます。 これらのクイックスタート ガイドでは、Azure portal、PowerShell、Azure CLI、または ARM テンプレートの使用方法が説明されています。

Private Link サービスをデプロイすると、前の図に示すシナリオは、Private Link を使用するアーキテクチャに進化します。

"この記事のアーキテクチャ図の PowerPoint ファイルをダウンロードする。"

これらのネットワークは IP アドレス空間が重複していますが、ネットワーク間の通信が可能になっています。 ソフトウェア ベースのオーバーレイ ネットワークや顧客 NAT ソリューションは必要ありません。

操作上の考慮事項

ネットワーク

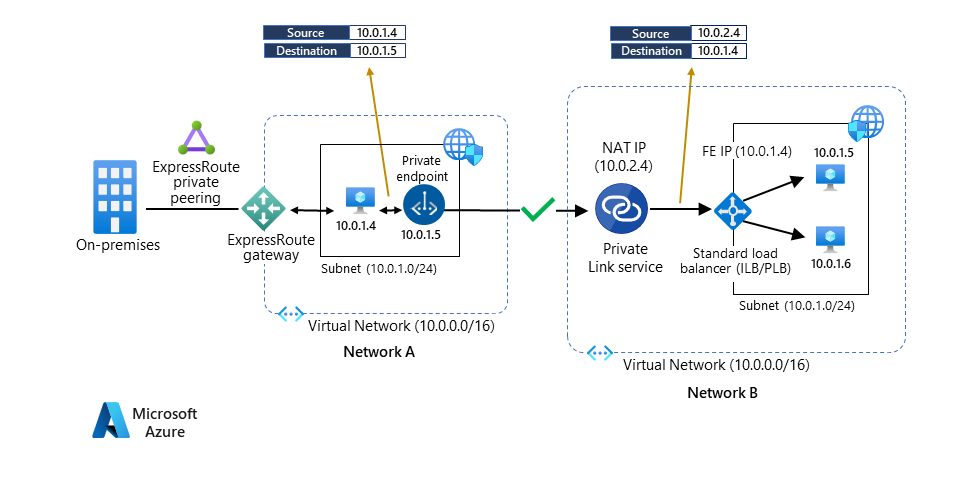

アプリケーションに送信されるすべてのトラフィックは、Private Link サービスに関連付けられている宛先仮想ネットワーク上の IP アドレスから送信されているように見えます。 次の図は、顧客とアプリケーションの両方が送信元 IP アドレスと宛先 IP アドレスとして認識する IP アドレスを示しています。 接続を開始している顧客の実際の送信元 IP アドレスがアプリケーションで必要な場合、Private Link ではプロキシ プロトコルがサポートされます。 このプロトコルでは、NAT または TCP プロキシの複数の層にわたってクライアントのアドレスなどの接続情報を (セキュリティを強化して) トランスポートする便利な方法が提供されています。

詳細については、「TCP プロキシ v2 を使用した接続情報の取得」を参照してください。

"この記事のアーキテクチャ図の PowerPoint ファイルをダウンロードする。"

最後に、「Azure サブスクリプションの制限とクォータ」を確認して、Private Link に関連付けられている制限を確認し、それに応じてソリューションのサイズを設定する必要があります。

アクセス制御

Private Link では、1 つのサブスクリプション内の仮想ネットワーク、単一の Microsoft Entra テナント内のサブスクリプション間、および異なる Microsoft Entra テナント内のサブスクリプション間で仮想ネットワークがサポートされます。 アプリケーションにアクセスするために仮想ネットワーク内にプライベート エンドポイントを作成できるユーザーを制御する必要がある場合、Private Link サービスでは、[Visibility] (可視性) プロパティを使用した詳細なアクセスがサポートされます。 Private Link サービスの可視性オプションを構成する方法については、「サービス アクセスを制御する」を参照してください。

名前解決

仮想ネットワークにプライベート エンドポイントをデプロイすると、プライベート エンドポイントの IP アドレス経由でアプリケーションにアクセスできるようになります。 ただし、アプリケーションで特定のドメイン名を使用する必要がある場合は、ドメイン名解決を構成する必要があります。 Private Link では、アプリケーションのドメイン名が DNS に自動的に登録されません。 その FQDN とプライベート エンドポイントの IP アドレスを DNS に登録する必要があります。

アプリケーションの DNS サーバーとして、Azure DNS ゾーンとプライベート Azure DNS ゾーンを使用できます。 詳細については、パブリック DNS ゾーンの作成またはプライベート DNS ゾーンの作成に関する記事を参照してください。

顧客に透過的な DNS 解決を提供する方法については、「Azure プライベート エンドポイントの DNS 構成」を参照してください。

コスト

アプリケーションがデプロイされているサブスクリプションでは、Private Link サービスに対する料金は発生しません。 ただし、コンシューマーの観点からは、プライベート エンドポイントの時間単位レートと受信/送信データ処理レートが適用されます。 コンシューマー仮想ネットワークがアプリケーションと同じ Azure リージョンにない場合は、標準のデータ転送レートも適用されます。

詳細については、「Azure Private Link の価格」と「帯域幅の価格」を参照してください。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は以下のとおりです。

プリンシパルの作成者:

- Ivens Applyrs | プロダクト マネージャー 2

- Jose Angel Fernandez Rodrigues | シニア スペシャリスト GBB

その他の共同作成者:

- Mick Alberts | テクニカル ライター

- Shane Bala | プログラム マネージャー 2

- Sumeet Mittal | プリンシパル プロダクト マネージャー

パブリックでない LinkedIn プロファイルを表示するには、LinkedIn にサインインします。

次のステップ

- Azure Private Link サービスとは

- Azure portal を使用して Private Link サービスを作成する

- パブリック DNS ゾーンを作成する

- プライベート DNS ゾーンを作成する

- Azure プライベート エンドポイントの DNS 構成