ID およびアクセス管理 (IAM) は、ID とその ID でアクセスできる対象を管理するためのプロセス、ポリシー、テクノロジのフレームワークです。 IAM には、システム内のユーザーとその他のアカウントの認証と承認をサポートするコンポーネントが含まれます。

IAM システムのコンポーネントによって、中断が発生する場合があります。 IAM の回復性とは、IAM システム コンポーネントの中断に耐え、ビジネス、ユーザー、顧客、運用への影響を最小限にして復旧する能力です。 このガイドでは、回復性がある IAM システムを構築する方法について説明します。

IAM の回復性を向上させるには:

- 中断が発生すると想定し、それに備えて計画を立てます。

- 依存関係、複雑さ、単一障害点を軽減します。

- 包括的なエラー処理を確実に実行できるようにします。

不測の事態を認識し、それに備えて計画を立てることが重要です。 ただし、依存関係と複雑さがある ID システムを多数追加すると、回復性は向上せず、むしろ低下する可能性があります。

開発者は、可能な場所では Microsoft Entra マネージド ID を使用することで、アプリケーションの IAM の回復性の管理に役立てることができます。 詳細については、「開発する認証と認可のアプリケーションの回復性を向上させる」を参照してください。

IAM ソリューションの回復性を計画するときは、次の要素を考慮してください。

- IAM システムに依存するアプリケーション。

- 次のような、認証呼び出しで使用されるパブリック インフラストラクチャ:

- 通信会社。

- インターネット サービス プロバイダー。

- 公開キー プロバイダー。

- クラウドとオンプレミスの ID プロバイダー。

- IAM に依存する他のサービスと、サービスを接続する API。

- システム内のその他のオンプレミス コンポーネント。

アーキテクチャ

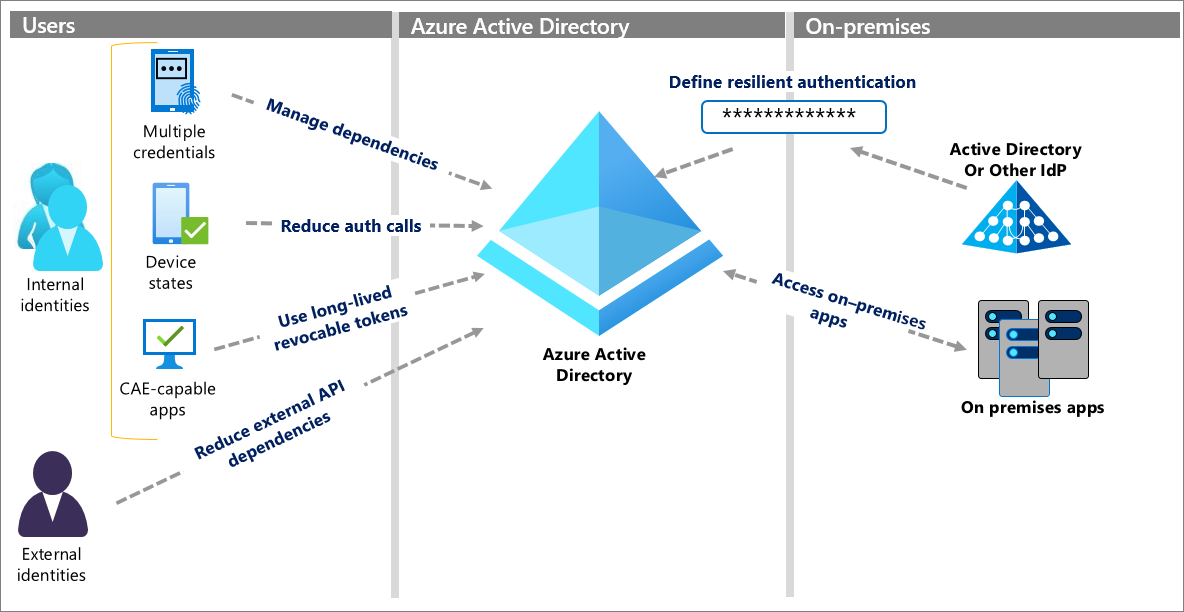

この図は、IAM の回復性を向上させるいくつかの方法を示しています。 リンク先の記事では、この方法について詳しく説明しています。

依存関係を管理し、認証呼び出しを削減する

認証呼び出しのいずれかのコンポーネントでエラーが発生すると、すべての認証呼び出しが中断されます。 基本コンポーネントのエラーが原因で認証が中断されると、ユーザーはアプリケーションにアクセスできなくなります。 したがって、認証呼び出しの回数とそれらの呼び出しに含まれる依存関係の数を減らすことが、回復性のために必須となります。

- 依存関係の管理。 資格情報管理を使用して回復性を強化します。

- 認証呼び出しの削減。 デバイスの状態を使用して回復性を強化します。

- 外部 API 依存関係の削減。

有効期間が長い取り消し可能なトークンを使用する

Microsoft Entra ID のようなトークンベースの認証システムでは、ユーザーのクライアント アプリケーションは、アプリケーションやその他のリソースにアクセスする前に、ID システムからセキュリティ トークンを取得する必要があります。 トークンの有効期間中、クライアントは、アプリケーションにアクセスするために、同じトークンを複数回提示できます。

ユーザーのセッション中に有効期限が切れた場合、アプリケーションはトークンを拒否し、クライアントは Microsoft Entra ID から新しいトークンを取得する必要があります。 新しいトークンを取得するには、資格情報のプロンプトや他の要件など、ユーザー操作が必要になる場合があります。 有効期間が長いトークンを使用して認証呼び出しの頻度を減らすと、不要な操作が減少します。 ただし、トークンの有効期間と、ポリシー評価数を減らすことで生じるリスクとのバランスを取る必要があります。

- 有効期間が長い取り消し可能なトークンを使用します。

- 継続的アクセス評価 (CAE) を使用して回復性を強化します。

トークンの有効期間の管理の詳細については、「再認証プロンプトを最適化して Microsoft Entra 多要素認証のセッションの有効期間について理解する」を参照してください。

ハイブリッドおよびオンプレミスの回復性

- オンプレミスの Active Directory または他の ID プロバイダー (IdPs) からの回復性のある認証を定義するために、ハイブリッド アーキテクチャで回復性を強化します。

- 外部 ID を管理するために、外部ユーザー認証で回復性を強化します。

- オンプレミスのアプリにアクセスするために、アプリケーション プロキシを使用したアプリケーション アクセスで回復性を強化します。

次のステップ

- 開発する認証と認可のアプリケーションの回復性を向上させる

- IAM インフラストラクチャで回復性を強化する

- Azure Active Directory B2C を使用した顧客向けアプリケーション (CIAM) システムで回復性を強化する