この記事では、Azure Private Link を使用してプライベート エンドポイントを作成して、Azure App Configuration ストアのプライベート アクセスを設定する方法について説明 します 。 プライベート エンドポイントを使用すると、仮想ネットワークからのプライベート IP アドレスを使用して App Configuration ストアにアクセスできます。

前提条件

- アクティブなサブスクリプションを持つ Azure アカウント。 無料でアカウントを作成できます。

- 既に App Configuration ストアがあることを前提としています。 作成する場合は、 App Configuration ストアの作成に移動します。

Azure にサインインする

App Configuration サービスにアクセスするには、まず Azure にサインインする必要があります。

Azure アカウントで Azure Portal (https://portal.azure.com/) にサインインします。

プライベート エンドポイントを作成する

App Configuration ストアの [設定] で [ ネットワーク] を選択します。

[ プライベート アクセス ] タブを選択し、[ 作成 ] を選択して新しいプライベート エンドポイントの設定を開始します。

![Azure portal のスクリーンショット。[プライベート エンドポイントの作成] を選択します。](media/private-endpoint/create-private-endpoint.png)

フォームに次の情報を入力します。

パラメーター 説明 例 サブスクリプション Azure サブスクリプションを選択します。 プライベート エンドポイントは、仮想ネットワークと同じサブスクリプションに存在する必要があります。 この攻略ガイドの後の方で、仮想ネットワークを選びます。 MyAzureSubscription リソースグループ リソース グループを選択するか、新しく作成します。 MyResourceGroup 名前 App Configuration ストアの新しいプライベート エンドポイントの一意の名前を入力します。 Azure portal を使用する場合、プライベート エンドポイント接続名はプライベート エンドポイント名と同じになります。 App Configuration ストアには、一意のプライベート エンドポイント接続名が必要です。 MyPrivateEndpoint ネットワーク インターフェイス名 このフィールドは自動的に補完されます。 必要に応じて、ネットワーク インターフェイスの名前を編集します。 MyPrivateEndpoint-nic リージョン リージョンを選択します。 プライベート エンドポイントは、仮想ネットワークと同じリージョンに存在する必要があります。 米国中部 ![Azure portal のスクリーンショット。プライベート エンドポイントの作成、[基本] タブ。](media/private-endpoint/basics.png)

[次へ: リソース]> を選びます。 Private Link には、SQL サーバー、Azure ストレージ アカウント、App Configuration ストアなど、さまざまな種類の Azure リソースのプライベート エンドポイントを作成するオプションが用意されています。 現在の App Configuration ストアは、プライベート エンドポイントが接続するリソースであるため、リソース フィールドに自動的に入力されます。

リソースの種類 Microsoft.AppConfiguration/configurationStores とターゲット サブリソース configurationStores は、App Configuration ストアのエンドポイントを作成していることを示します。

構成ストアの名前が [リソース] の下に表示されます。

![Azure portal の [プライベート エンドポイントの作成] の [リソース] タブのスクリーンショット。](media/private-endpoint/resource.png)

[次へ: 仮想ネットワーク]> を選びます。

プライベート エンドポイントのデプロイ先として、既存の [仮想ネットワーク] を選びます。 仮想ネットワークがない場合、仮想ネットワークを作成します。

一覧から [サブネット] を選びます。

[ このサブネット内のすべてのプライベート エンドポイントのネットワーク ポリシーを有効にする ] チェック ボックスはオンのままにします。

[プライベート IP 構成] で、IP アドレスを動的に割り当てるオプションを選びます。 詳細については、「プライベート IP アドレス」を参照してください。

必要に応じて、[アプリケーション セキュリティ グループ] を選択または作成します。 アプリケーション セキュリティ グループを使うと、仮想マシンをグループ化し、それらのグループに基づいてネットワーク セキュリティ ポリシーを定義できます。

![Azure portal のスクリーンショット。[プライベート エンドポイントの作成] の [仮想ネットワーク] タブ。](media/private-endpoint/virtual-network.png)

[次へ: DNS]> を選び、DNS レコードを構成します。 既定の設定を変更しない場合は、次のタブに進みます。

[プライベート DNS ゾーンとの統合] では [はい] を選んで、プライベート エンドポイントをプライベート DNS ゾーンと統合します。 独自の DNS サーバーを使用することも、仮想マシン上のホスト ファイルを使用して DNS レコードを作成することもできます。

プライベート DNS ゾーンのサブスクリプションとリソース グループは事前に選ばれています。 これらは必要に応じて変更できます。

![Azure portal の [プライベート エンドポイントの作成] の [DNS] タブのスクリーンショット。](media/private-endpoint/dns.png)

DNS の構成の詳細については、Azure 仮想ネットワークでのリソースの名前解決とプライベート エンドポイントの DNS 構成に関するページを参照してください。

[次へ: タグ]> を選び、必要に応じてタグを作成します。 タグは名前と値のペアで、同じタグを複数のリソースやリソース グループに適用することでリソースを分類したり、統合した請求を表示したりできるようにします。

![Azure portal の [プライベート エンドポイントの作成] の [タグ] タブのスクリーンショット。](media/private-endpoint/tags.png)

[次へ: 確認と作成] >を選択して、App Configuration ストア、プライベート エンドポイント、仮想ネットワーク、DNS に関する情報を確認します。 [Automation のテンプレートをダウンロードする] を選び、このフォームからの JSON データを後で再利用することもできます。

![Azure portal のスクリーンショット。プライベート エンドポイントの作成、[確認] タブ。](media/private-endpoint/review.png)

を選択してを作成します。

デプロイが完了すると、エンドポイントが作成されたことを示す通知が表示されます。 自動承認されている場合は、アプリ構成ストアへのプライベートアクセスを開始できます。それ以外の場合は、承認を待つ必要があります。

プライベート リンク接続を管理する

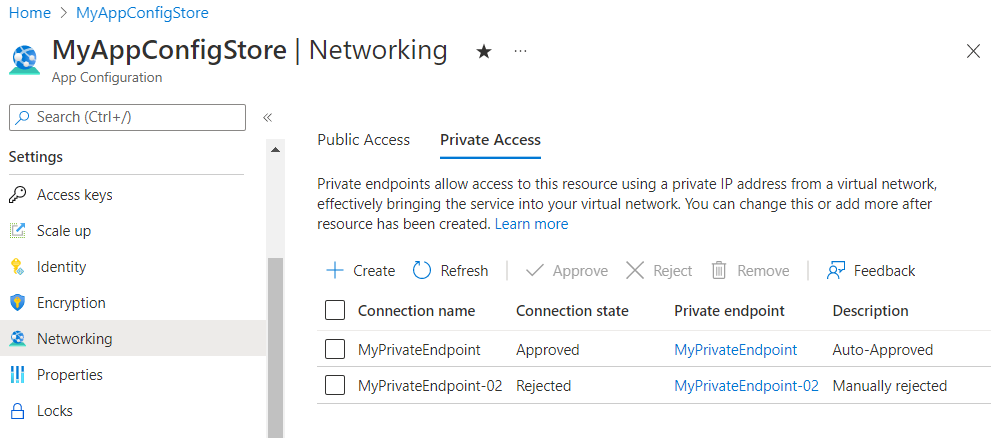

App Configuration ストアの ネットワーク>Private Access に移動して、App Configuration ストアにリンクされているプライベート エンドポイントにアクセスします。

プライベート リンク接続の接続状態を確認します。 プライベート エンドポイントを作成する際は、接続を承認する必要があります。 プライベート エンドポイントを作成する対象のリソースが自分のディレクトリにあり、十分なアクセス許可がある場合、接続要求は自動承認されます。 そうでない場合は、そのリソース所有者が接続要求を承認するのを待つ必要があります。 接続承認モデルの詳細については、「Azure プライベート エンドポイントの管理」を参照してください。

接続を手動で承認、拒否、または削除するには、編集するエンドポイントの横にあるチェック ボックスをオンにし、上部メニューからアクション項目を選びます。

プライベート エンドポイントの名前を選び、プライベート エンドポイント リソースを開いて詳細情報にアクセスするか、プライベート エンドポイントを編集します。

プライベート エンドポイントで問題が発生した場合は、次のガイド「Azure プライベート エンドポイント接続に関する問題のトラブルシューティング」を確認します。