重要

Azure Cache for Redis は、すべての SKU の提供終了タイムラインを発表しました。 できるだけ早く既存の Azure Cache for Redis インスタンスを Azure Managed Redis に移行することをお勧めします。

提供終了の詳細については、以下を参照してください。

Redis サーバー内のデータは、既定ではメモリに保存されます。 このデータは暗号化されません。 キャッシュに書き込む前に、データに独自の暗号化を実装できます。 場合によっては、オペレーティング システムの操作、または エクスポート またはデータ永続化を使用してデータを保持するための意図的なアクションが原因で、データがディスク上に存在する可能性があります。

Azure Cache for Redis では、既定でプラットフォームマネージド キー (PMK) (Microsoft マネージド キー (MMK) とも呼ばれます) が提供され、すべてのレベルでディスク上のデータが暗号化されます。 また、Azure Cache for Redis の Enterprise および Enterprise Flash レベルでは、カスタマー マネージド キー (CMK) を使用して OS ディスクとデータ永続化ディスクを暗号化できる機能も提供されます。 カスタマー マネージド キー (CMK) は、MMK をラップし、それらのキーへのアクセスをコントロールするために使用できます。 これにより、CMK は キー暗号化キー または KEK になります。 詳細については、 Azure でのキー管理を参照してください。

CMK ディスク暗号化の可用性のスコープ

Basic、Standard、Premium レベル:

- Microsoft マネージド キー (MMK) は、Basic サイズと Standard サイズ C0 と C1 を除くほとんどのキャッシュ サイズのディスク暗号化に使用されます。

- カスタマー マネージド キー (CMK) はサポートされていません。

Enterprise、Enterprise Flash 階層:

- Microsoft マネージド キー (MMK) がサポートされています。

- カスタマー マネージド キー (CMK) がサポートされています。

警告

既定では、すべてのAzure Cache for Redis層は、Microsoft マネージド キーを使用して、キャッシュ インスタンスにマウントされたディスクを暗号化します。 ただし、Basic レベルと Standard レベルでは、C0 SKU と C1 SKU はディスク暗号化をサポートしていません。

重要

Premium レベルでは、データ永続化によってデータが Azure Storage に直接ストリーミングされるため、ディスク暗号化の重要度は低くなります。 Azure Storage には、代わりに使用する さまざまな暗号化方法 が用意されています。

Enterprise レベルの暗号化

Enterprise レベルでは、永続ディスク、一時ファイル、OS ディスクを暗号化するためにディスク暗号化が使用されます:

- 永続ディスク: データ永続化の一部として永続化された RDB または AOF ファイルを保持します

- エクスポートで使用される一時ファイル: エクスポートで使用される一時データは暗号化されます。 データを エクスポート する場合、最終的にエクスポートされたデータの暗号化は、ストレージ アカウントの設定によってコントロールされます。

- OS ディスク

MMK は、これらのディスクを既定では暗号化するために使用されますが、CMK を使用することもできます。

Enterprise Flash レベルでは、キーと値も、不揮発性メモリ エキスプレス (NVMe) フラッシュ ストレージを使用してディスク上に部分的に保存されます。 ただし、このディスクは、永続化されたデータに使用されるディスクと同じではありません。 代わりに、これはエフェメラルであり、キャッシュが停止、割り当て解除、または再起動された後もデータは保持されません。 このデータは一時的かつエフェメラルであるため、このディスクでは MMK のみがサポートされます。

| 格納されるデータ | Disk | 暗号化のオプション |

|---|---|---|

| 永続化ファイル | 永続化ディスク | MMK または CMK |

| エクスポートを待機している RDB ファイル | OS ディスクと永続化ディスク | MMK または CMK |

| キーおよび値 (Enterprise Flash レベルのみ) | 一時的な NVMe ディスク | MMK |

Basic、Standard、Premium レベルの暗号化

Basic、Standard、Premium の各レベルの既定では、OS ディスクは MMK を使用して暗号化されます。 永続化ディスクはマウントされておらず、代わりに Azure Storage が使用されます。 C0 SKU と C1 SKU では、ディスク暗号化は使用されません。

前提条件と制限事項

一般的な前提条件と制限事項

- ディスク暗号化は、C0 または C1 SKU の Basic レベルと Standard レベルでは使用できません

- Azure Key Vault への接続には、ユーザー割り当てマネージド ID のみがサポートされています。 システム割り当てマネージド ID はサポートされていません。

- 既存のキャッシュ インスタンスで MMK と CMK を変更すると、実行時間の長いメンテナンス操作がトリガーされます。 サービスの中断が発生するため、運用環境での使用にはお勧めしません。

Azure Key Vaultの前提条件と制限事項

- カスタマー マネージド キーを含む Azure Key Vault リソースは、キャッシュ リソースと同じリージョンに存在する必要があります。

- Azure Key Vault インスタンスで消去保護と論理的な削除を有効にする必要があります。 消去保護は既定では有効になっていません。

- Azure Key Vaultでファイアウォール規則を使用する場合は、信頼されたサービスを許可するようにKey Vault インスタンスを構成する必要があります。

- RSA キーのみがサポートされています

- ユーザー割り当てマネージド ID には、Key Vaultアクセス ポリシーの Get、Unwrap Key、Wrap Key、または Azure Role Based Access Control内の同等のアクセス許可が付与されている必要があります。 このシナリオに必要な最小限の特権を持つ推奨される組み込みロールの定義は、 KeyVault Crypto Service Encryption User と呼ばれます。

Enterpriseキャッシュで CMK 暗号化を構成する方法

ポータルを使用して、CMK が有効になっている新しいキャッシュを作成する

Redis Enterprise キャッシュを作成します。

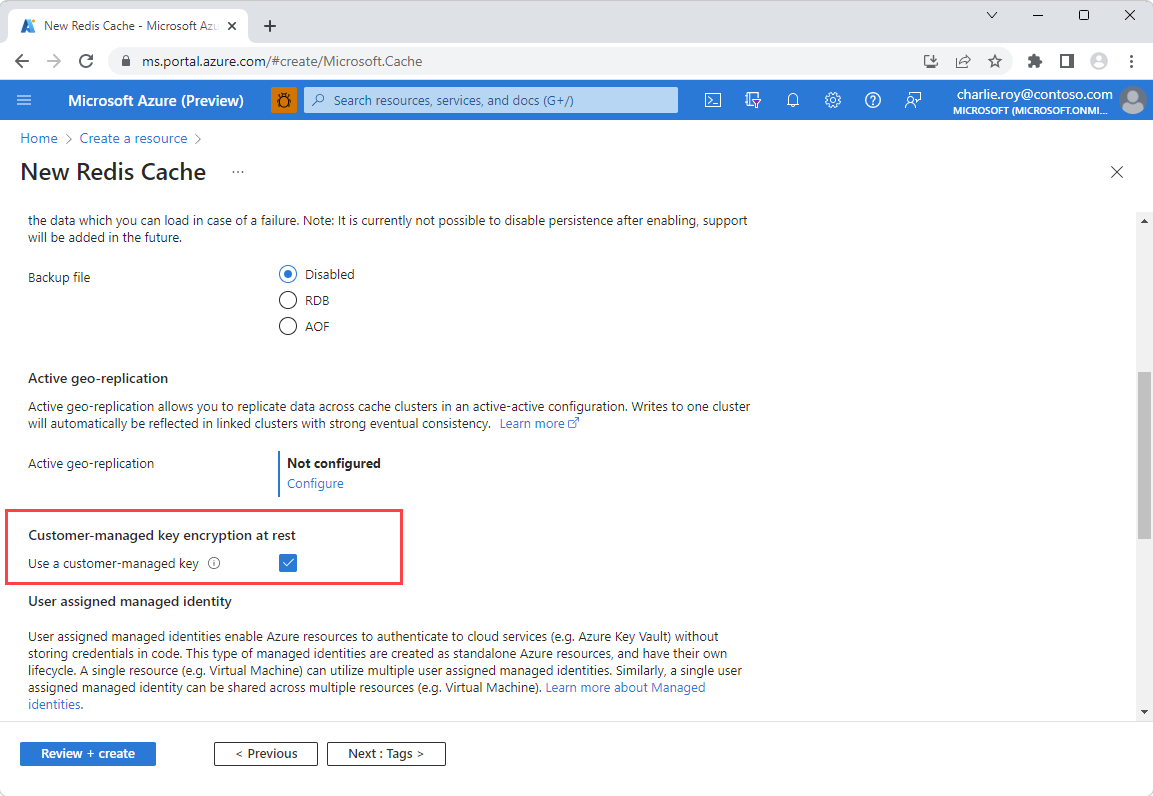

詳細 ページ で、保存時のカスタマー マネージド キーの暗号化 というタイトルのセクションに移動し、カスタマー マネージド キーを使用 するオプションを有効にします。

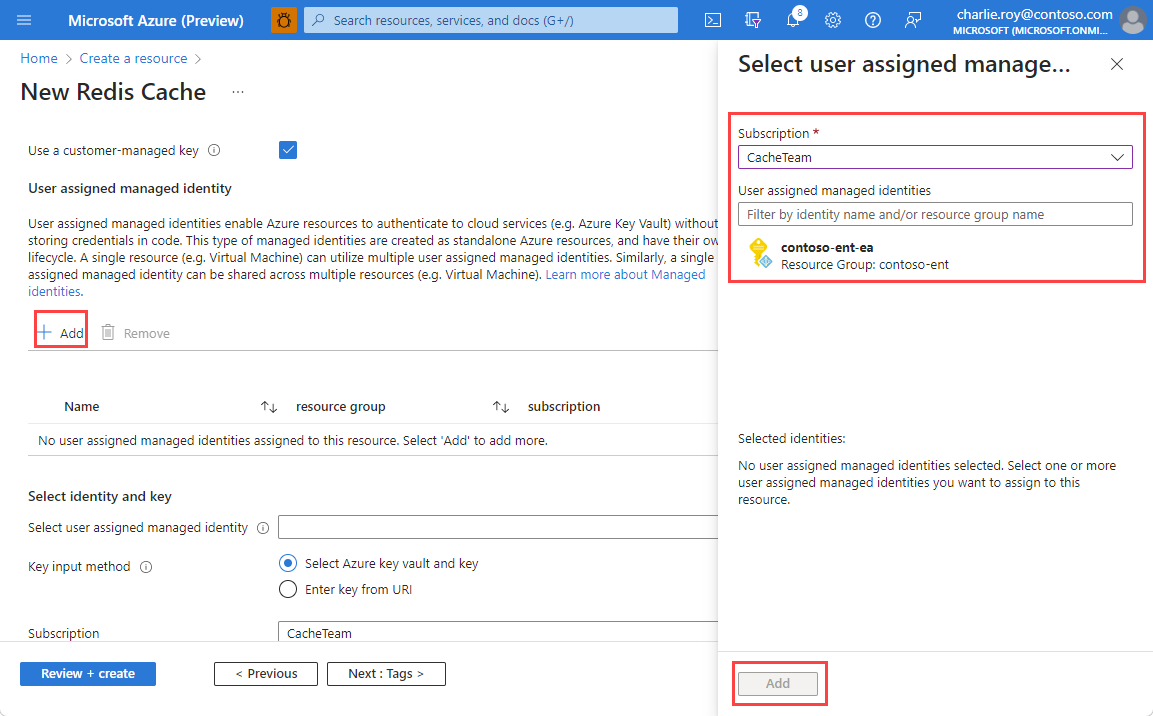

追加を選択 して、 ユーザー割り当てマネージド ID をリソースに割り当てます。 このマネージド ID は、カスタマー マネージド キーを保持する Azure Key Vault インスタンスに接続するために使用されます。

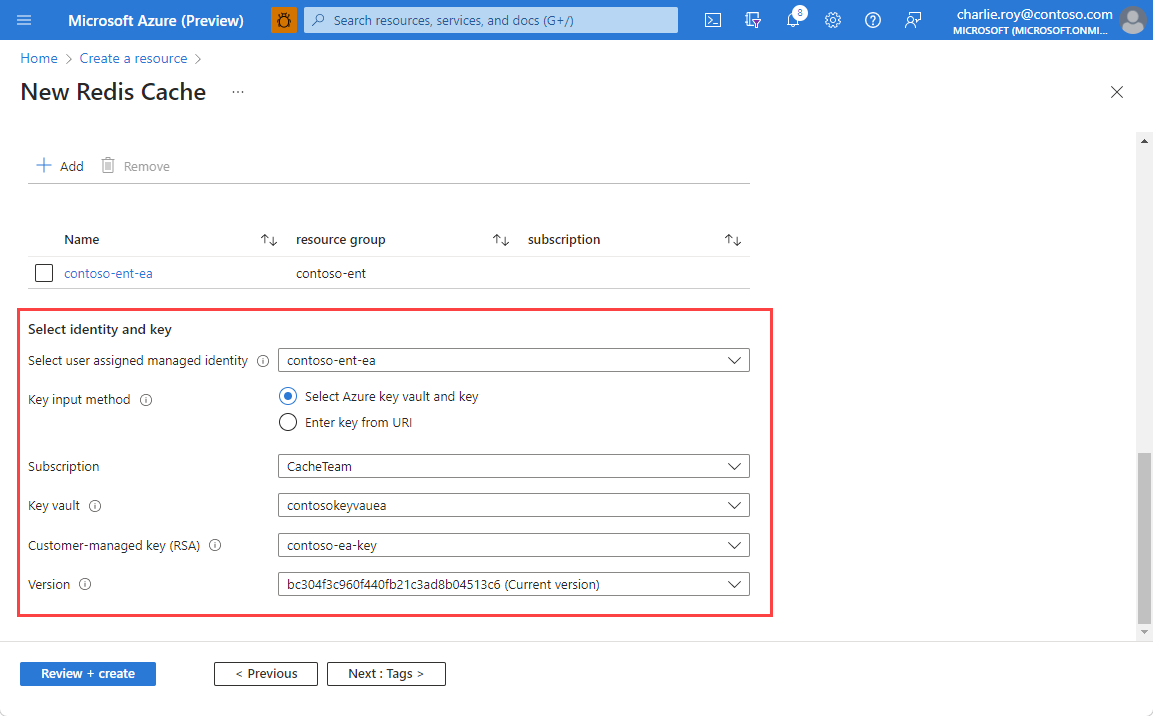

選択したユーザー割り当てマネージド ID を選択し、使用するキー入力方法を選択します。

Select Azure Key Vault とキー入力方法を使用する場合は、カスタマー マネージド キーを保持する Key Vault インスタンスを選択します。 このインスタンスは、キャッシュと同じリージョンに存在する必要があります。

Note

Azure Key Vault インスタンスを設定する方法については、Azure Key Vault クイックスタート ガイドを参照してください。 Key Vault選択の下にある キー コンテナーの作成リンクを選択して、新しいKey Vault インスタンスを作成することもできます。 Azure Key Vault インスタンスで、消去保護と論理的な削除の両方を有効にする必要があることに注意してください。

[カスタマー マネージド キー (RSA)] ドロップダウンと [バージョン] ドロップダウンを使用して、特定のキーとバージョンを選択します。

URI 入力メソッドを使用する場合は、Azure Key Vaultから選択したキーのキー識別子 URI を入力します。

キャッシュのすべての情報を入力したら、[ 確認と作成] を選択します。

既存のEnterprise キャッシュに CMK 暗号化を追加する

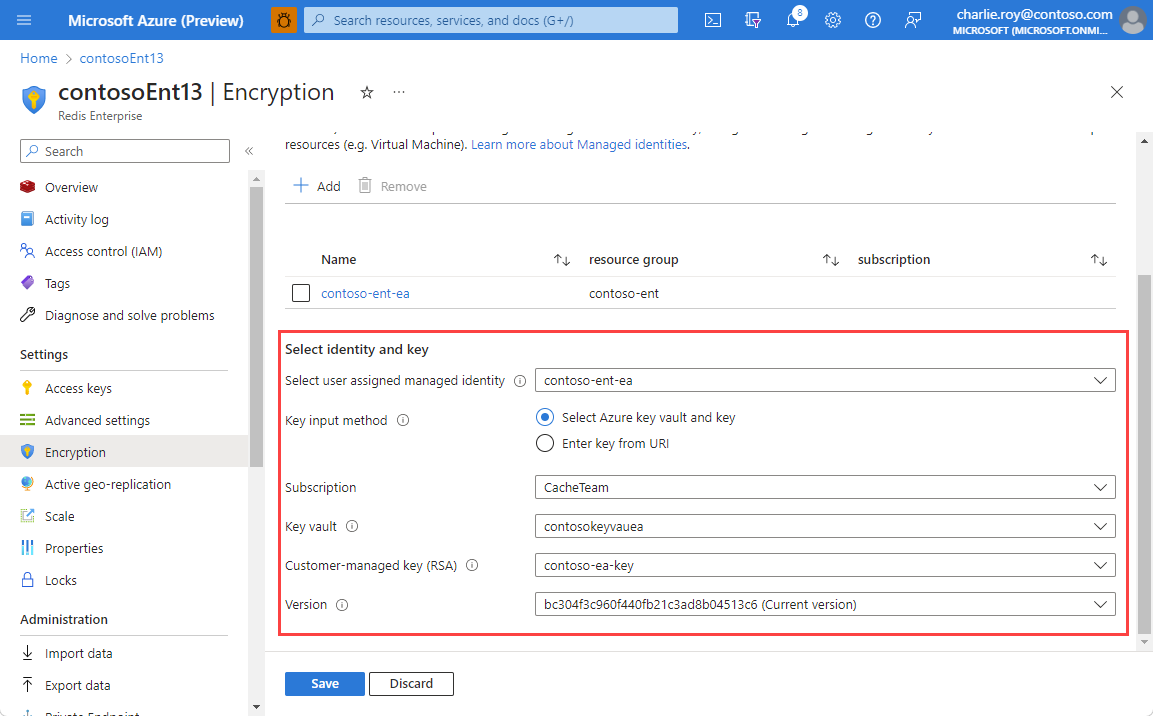

キャッシュ インスタンスの リソース メニューの 暗号化 に移動します。 CMK が既に設定されている場合は、キー情報が表示されます。

CMK を設定していない場合、または CMK 設定を変更する場合は、[ 暗号化設定の変更] を選択します。

![エンタープライズ層キャッシュの [リソース] メニューで選択されている暗号化のスクリーンショット。](media/cache-how-to-encryption/cache-encryption-existing-use.png)

カスタマー マネージド キーを使用する を選択して、構成オプションを表示します。

追加を選択 して、 ユーザー割り当てマネージド ID をリソースに割り当てます。 このマネージド ID は、カスタマー マネージド キーを保持する Azure Key Vault インスタンスに接続するために使用されます。

選択したユーザー割り当てマネージド ID を選択し、使用するキー入力方法を選択します。

Select Azure Key Vault とキー入力方法を使用する場合は、カスタマー マネージド キーを保持する Key Vault インスタンスを選択します。 このインスタンスは、キャッシュと同じリージョンに存在する必要があります。

Note

Azure Key Vault インスタンスを設定する方法については、Azure Key Vault クイックスタート ガイドを参照してください。 Key Vault選択の下にある キー コンテナーの作成リンクを選択して、新しいKey Vault インスタンスを作成することもできます。

[カスタマー マネージド キー (RSA)] ドロップダウンを使用して、特定のキーを選択します。 選択するキーのバージョンが複数ある場合は、バージョン ドロップダウンを使用します。

URI 入力メソッドを使用する場合は、Azure Key Vaultから選択したキーのキー識別子 URI を入力します。

[保存] を選びます。

次のステップ

Azure Cache for Redis のフィーチャーについて説明します: