クライアント インストーラーを使用して、Windows クライアント デバイスに Azure Monitor エージェントをインストールし、監視データを Log Analytics ワークスペースに送信します。

Azure Monitor エージェント拡張機能とインストーラーの両方により、基になる同じエージェントがインストールされ、データ収集ルール (DCR) を使用してデータ収集が構成されます。

この記事では、クライアント インストーラーを使用して Windows クライアント デバイスに Azure Monitor エージェントをインストールする方法と、DCR を Windows クライアント デバイスに関連付ける方法について説明します。

注記

この記事では、制限の対象となる、Windows クライアント デバイスに Azure Monitor エージェントをインストールする場合の特定のガイダンスを示します。 このエージェントの標準的なインストールと管理のガイダンスについては、エージェント拡張機能の管理ガイダンスを参照してください。

仮想マシン拡張機能との比較

クライアント インストーラーの使用と Azure Monitor エージェントの仮想マシン (VM) 拡張機能の使用の比較を次に示します。

| 機能コンポーネント | 拡張機能を使用した VM またはサーバーの方法 | インストーラーを介したクライアントのインストール方法 |

|---|---|---|

| エージェントのインストール方法 | VM 拡張機能 | クライアント インストーラー |

| インストールされているエージェント | Azure Monitor エージェント | Azure Monitor エージェント |

| 認証 | マネージド ID | Microsoft Entra デバイス トークン |

| 一元的な構成 | DCR | DCR |

| 構成規則のエージェントへの関連付け | DCR は、個々の VM リソースに直接関連付けられます | DCR は、Microsoft Entra テナント内のすべてのデバイスにマップされる監視対象オブジェクトに関連付けられます |

| Log Analytics へのデータのアップロード | Log Analytics エンドポイント | Log Analytics エンドポイント |

| 機能のサポート | ドキュメントに記載されているすべての機能 | 追加の拡張機能を必要としない、Azure Monitor エージェント拡張機能に依存する機能 (Microsoft Sentinel Windows イベント フィルターのサポートを含む) |

| ネットワーク オプション | プロキシのサポート、プライベート リンクのサポート | プロキシのサポートのみ |

サポートされているデバイスの種類

| デバイスの種類 | サポートしていますか? | インストール方法 | 追加情報 |

|---|---|---|---|

| Windows 11、Windows 10 がインストールされたデスクトップ、ワークステーション | はい | クライアント インストーラー | Windows MSI インストーラを使用してエージェントをインストールします。 |

| Windows 11、Windows 10 がインストールされたラップトップ PC | はい | クライアント インストーラー | Windows MSI インストーラーを使用してエージェントをインストールします (インストールはラップトップで動作しますが、エージェントはバッテリまたはネットワーク消費のために "まだ最適化されていません")。 |

| VM、スケール セット | いいえ | VM 拡張機能 | Azure 拡張機能フレームワークを使用してエージェントをインストールします。 |

| オンプレミスのサーバー | いいえ | VM 拡張機能 (Azure Arc エージェントを使用) | Azure Arc エージェントをインストールしてオンプレミス用に提供される Azure 拡張機能フレームワークを使用して、エージェントをインストールします。 |

重要

Azure Monitor は休止状態をサポートしていません。 エージェント コンピューターが休止状態の場合、監視データが失われる可能性があります。

前提条件

コンピューターは、Windows クライアント OS バージョン 10 RS4 以降を実行している必要があります。

インストーラーをダウンロードするには、コンピューターに C++ 再頒布可能バージョン 2015 以降がインストールされている必要です。

コンピューターは、Microsoft Entra テナントのドメインに参加している必要があります (参加済みまたはハイブリッド参加済みコンピューター)。 マシンがドメインに参加している場合、エージェントは Microsoft Entra デバイストークンを取得し、Azure から DCR を認証および取得できます。

Microsoft Entra テナントに対するテナント管理者のアクセス許可が必要かどうかを確認します。

デバイスは、次の HTTPS エンドポイントにアクセスできる必要があります。

•

global.handler.control.monitor.azure.com•

<virtual-machine-region-name>.handler.control.monitor.azure.com

例:westus.handler.control.azure.com•

<log-analytics-workspace-id>.ods.opinsights.azure.com

例:12345a01-b1cd-1234-e1f2-1234567g8h99.ods.opinsights.azure.comエージェントでプライベート リンクを使用する場合は、データ収集エンドポイントも追加する必要があります。

デバイスに関連付けたいDCR。 まだ存在しない場合は、データ収集ルールを作成します。 ルールをリソースにまだ関連付けないでください。

PowerShell コマンドレットを使用する前に、コマンドレットに関連する PowerShell モジュールがインストールされ、インポートされていることを確認します。

制限事項

Windows クライアント マシン用に作成するデータ収集規則は、Microsoft Entra テナント スコープ全体のみを対象とすることができます。 つまり、監視対象オブジェクトに関連付けるデータ収集ルールは、テナント内でこのクライアント インストーラーを使用して Azure Monitor エージェントをインストールするすべての Windows クライアント マシンに適用されます。 Windows クライアント デバイスでは、データ収集規則を使用した詳細なターゲット設定はサポートされていません。

Azure Monitor エージェントでは、Azure プライベート リンク経由で接続されている Windows マシンの監視はサポートされていません。

Windows クライアント インストーラーを使用してインストールするエージェントは、主に常時接続された Windows デスクトップまたはワークステーション用に設計されています。 インストーラーを使用してラップトップに Azure Monitor エージェントをインストールすることはできますが、エージェントはラップトップのバッテリ消費とネットワーク制限に合わせて最適化されていません。

Azure Monitor メトリックは、Windows クライアント デバイスの宛先としてサポートされていません。

エージェントをインストールする

エージェント Windows MSI インストーラーをダウンロードします。

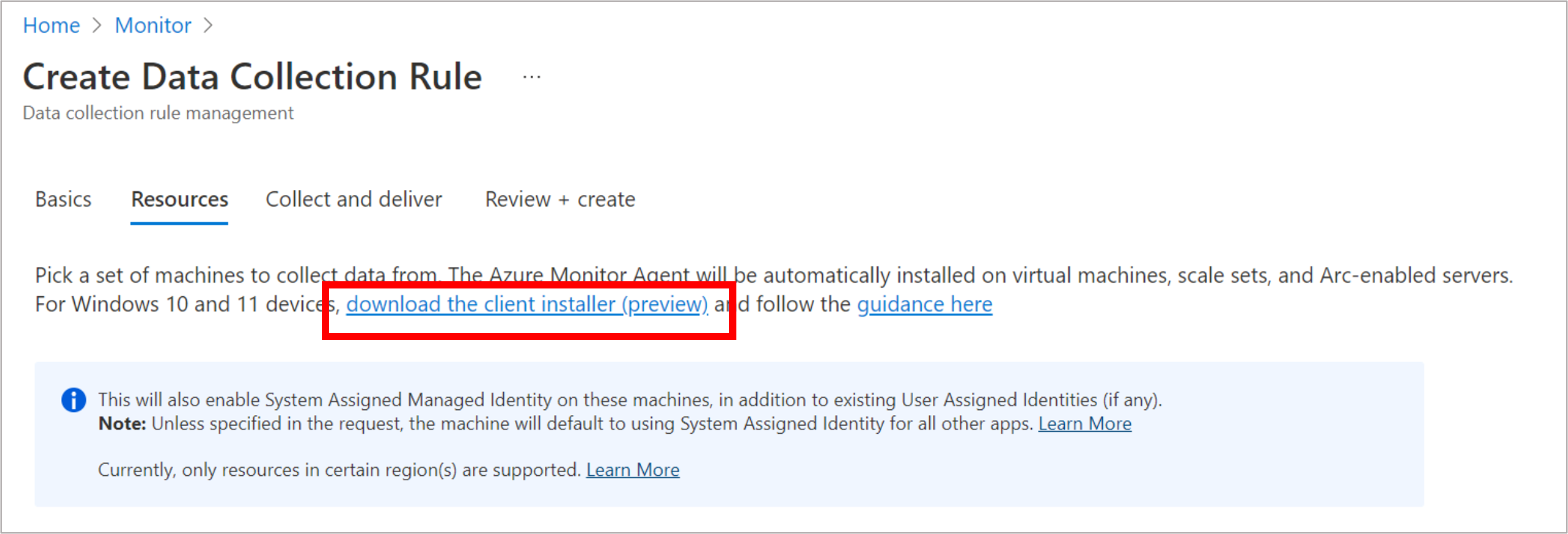

また、Azure portal でダウンロードすることもできます。 ポータル メニューで、次のスクリーンショットに示すように、[監視]>[データ収集ルール]>[作成] に進みます。

管理者特権のコマンド プロンプト ウィンドウを開き、インストーラーをダウンロードした場所にディレクトリを変更します。

デフォルト設定でインストールするには、次のコマンドを実行します。

msiexec /i AzureMonitorAgentClientSetup.msi /qnカスタム ファイル パス、ネットワーク プロキシ設定、または非パブリック クラウドを使用してインストールするには、次のコマンドを使用します。 次の表の値を使用します。

msiexec /i AzureMonitorAgentClientSetup.msi /qn DATASTOREDIR="C:\example\folder"パラメーター 説明 INSTALLDIRエージェント バイナリがインストールされているディレクトリー パス。 DATASTOREDIRエージェントが操作ログとデータを保存するディレクトリー パス。 PROXYUSEプロキシを使用するには、 trueに設定する必要があります。PROXYADDRESSAddress:Port形式で、ポート番号を含むプロキシ アドレスに設定します。PROXYUSEこのパラメーターを正しく適用するには、trueに設定する必要があります。PROXYUSEAUTHプロキシが認証を必要とする場合は trueに設定します。PROXYUSERNAMEプロキシ ユーザー名に設定します。 PROXYUSEとPROXYUSEAUTHはtrueに設定する必要があります。PROXYPASSWORDプロキシのパスワードを設定します。 PROXYUSEとPROXYUSEAUTHはtrueに設定する必要があります。CLOUDENVクラウド名 ( Azure Commercial、Azure China、Azure US Gov、Azure USNat、またはAzure USSec) に設定します。インストールが成功したことを確認します。

- [コントロール パネル]>[プログラムと機能] を開きます。 Azure Monitor エージェントがプログラムの一覧に表示されていることを確認します。

- [サービス] を開き、Azure Monitor エージェントが表示され、[状態]が [実行中] であることを確認します。

次のセクションに進み、エージェントを開始するために DCR に関連付ける監視対象オブジェクトを作成します。

注記

クライアント インストーラーを使用してエージェントをインストールする場合は、現在、エージェントのインストール後にローカル エージェントの設定を更新することはできません。 これらの設定を更新するには、Azure Monitor エージェントをいったんアンインストールしてから再インストールします。

監視対象オブジェクトの作成と関連付け

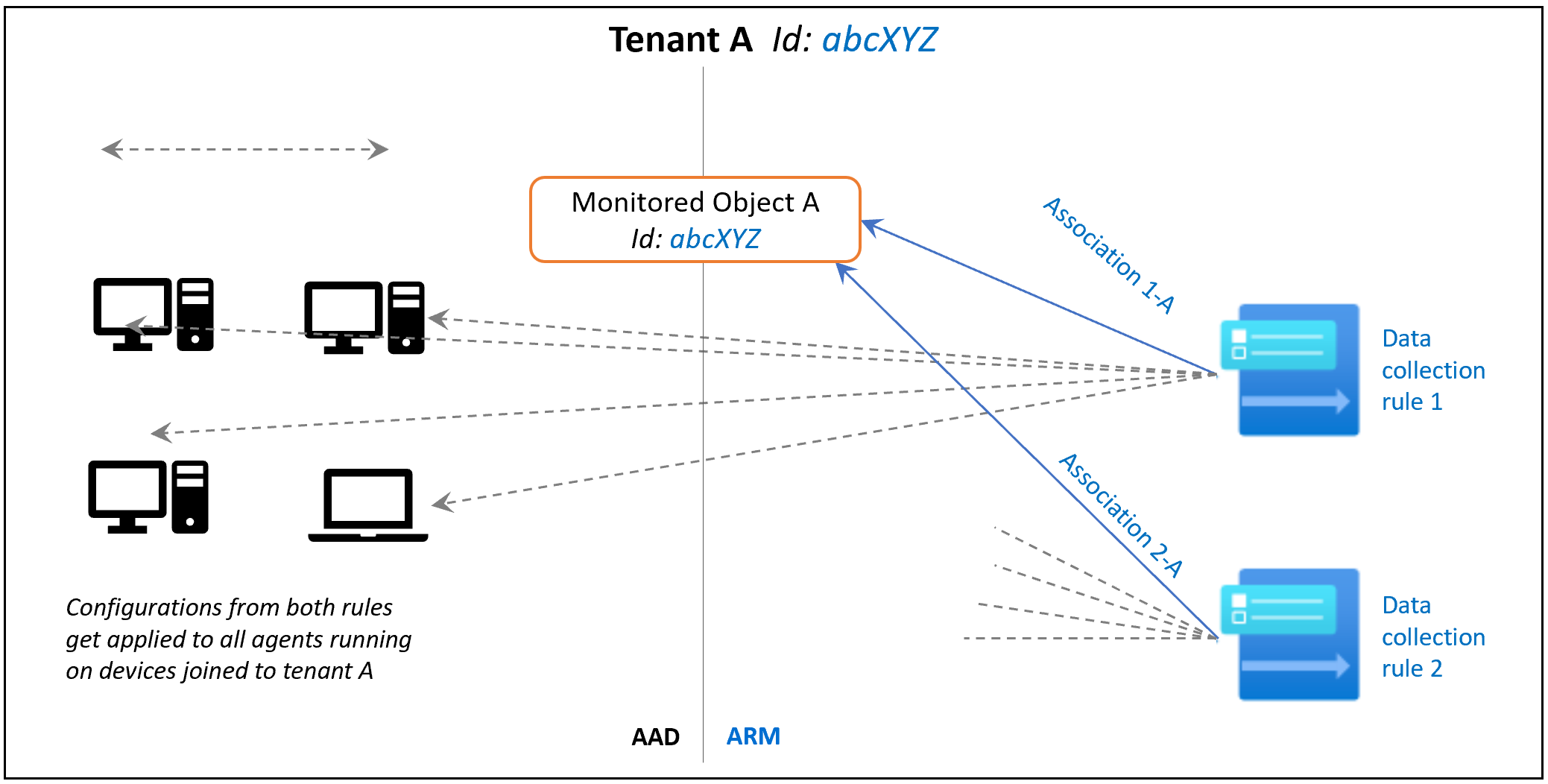

次に、Azure Resource Manager 内で Microsoft Entra テナントを表す監視対象オブジェクトを作成します。 その後、DCR が Azure Resource Manager エンティティに関連付けられます。 Azure では、監視対象オブジェクトが、同じ Microsoft Entra テナント内のすべての Windows クライアント マシンに関連付けられます。

現在、この関連付けのスコープは、Microsoft Entra テナントに "限定" されています。 Microsoft Entra テナントに適用される構成は、テナントの一部であり、クライアント インストーラー経由でインストールされたエージェントを実行しているすべてのデバイスに適用されます。 VM 拡張機能を使用してインストールされたエージェントはスコープ内にないので、影響を受けません。

次の図は、監視対象オブジェクトの関連付けのしくみを示しています。

次のセクションに進んで、REST API または Azure PowerShell コマンドを使用して、DCR を作成して監視対象オブジェクトに関連付けます。

必要な許可事項

監視対象オブジェクトはテナント レベルのリソースであるため、アクセス許可のスコープは、サブスクリプションに必要なアクセス許可のスコープよりも大きくなります。 この手順を実行するには、Azure テナント管理者が必要になる場合があります。 Microsoft Entra テナント管理者を Azure テナント管理者に昇格させる手順を実行します。Microsoft Entra 管理者にルート スコープでの所有者アクセス許可が付与されます。 このアクセス許可のスコープは、次のセクションで説明するすべての方法に必要です。

オプション 1: REST API を使用する

次のセクションでは、REST API を使用して DCR を作成し、監視対象オブジェクトに関連付ける手順について説明します。

- オペレーターに監視対象オブジェクト共同作成者ロールを割り当てます。

- 監視対象オブジェクトを作成します。

- DCR を監視対象オブジェクトに関連付けます。

次のタスクについても説明します。

- 監視対象オブジェクトへの関連付けを一覧表示します。

- 監視対象オブジェクトから DCR の関連付けを解除します。

オペレーターに監視対象オブジェクト共同作成者ロールを割り当てる

この手順では、監視対象オブジェクトを作成してユーザーまたはグループにリンクするためのアクセス許可が付与されます。

要求 URI

PUT https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/{roleAssignmentGUID}?api-version=2021-04-01-preview

URI パラメーター

| 名前 | 場所 | タイプ | 説明 |

|---|---|---|---|

roleAssignmentGUID |

パス | 文字列 | 有効なグローバル一意識別子 (GUID) を指定します。 GUID ジェネレーターを使用して GUID を生成できます。 |

ヘッダー

- Authorization: Azure Resource Manager ベアラー トークン (Get-AzAccessToken または別の方法を使用)

- Content-Type: application/json

要求本文

{

"properties":

{

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId":"aaaaaaaa-aaaa-aaaa-aaaa-aaaaaaaaaaaa"

}

}

本文のパラメーター

| 名前 | 説明 |

|---|---|

roleDefinitionId |

固定値: 監視対象オブジェクト共同作成者ロールのロール定義 ID: /providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b |

principalId |

ロールを割り当てる必要があるユーザー ID の Object Id 値を指定します。 これは、手順 1 の開始時に昇格したユーザー、または後の手順を実行する別のユーザーまたはグループである可能性があります。 |

この手順が完了したら、セッションを "再認証" し、Azure Resource Manager ベアラー トークンを "再取得" します。

監視対象オブジェクトを作成する

この手順では、Microsoft Entra テナント スコープの監視対象オブジェクトを作成します。 これは、その Microsoft Entra テナント ID で署名されたクライアント デバイスを表すために使われます。

必要なアクセス許可: 手順 1 で割り当てられたように、適切なスコープで監視対象オブジェクト共同作成者ロールを持つすべてのユーザーは、この操作を実行できます。

要求 URI

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}?api-version=2021-09-01-preview

URI パラメーター

| 名前 | 場所 | タイプ | 説明 |

|---|---|---|---|

AADTenantId |

パス | 文字列 | デバイスが属する Microsoft Entra テナントの ID。 監視対象オブジェクトは、同じ ID を使用して作成されます。 |

ヘッダー

- 認証: Azure Resource Manager ベアラートークン

- Content-Type: application/json

要求本文

{

"properties":

{

"location":"eastus"

}

}

本文のパラメーター

| 名前 | 説明 |

|---|---|

location |

監視対象オブジェクトが格納される Azure リージョン。 これは、DCR を作成したのと "同じリージョン" である必要があります。 このリージョンは、エージェント通信が行われる場所です。 |

DCR を監視対象オブジェクトに関連付ける

次に、データ収集ルールの関連付け (DCRA) を作成して、DCR を監視対象オブジェクトに関連付けます。

必要なアクセス許可: 手順 1 で割り当てられたように、適切なスコープで監視対象オブジェクト共同作成者ロールを持つすべてのユーザーは、この操作を実行できます。

要求 URI

PUT https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

サンプル要求 URI

PUT https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI パラメーター

| 名前 | 場所 | タイプ | 説明 |

|---|---|---|---|

MOResourceId |

パス | 文字列 | 手順 2 で作成した監視対象オブジェクトの完全なリソース ID。 例: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

ヘッダー

- 認証: Azure Resource Manager ベアラートークン

- Content-Type: application/json

要求本文

{

"properties":

{

"dataCollectionRuleId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{DCRName}"

}

}

本文のパラメーター

| 名前 | 説明 |

|---|---|

dataCollectionRuleID |

監視対象オブジェクトと "同じリージョン" に作成した既存の DCR のリソース ID。 |

監視対象オブジェクトへの関連付けを一覧表示する

関連付けを表示する必要がある場合は、監視対象オブジェクトの関連付けを一覧表示できます。

必要なアクセス許可: 手順 1 で割り当てられたアクセス許可と同じように、適切なスコープで閲覧者ロールを持つすべてのユーザーは、この操作を実行できます。

要求 URI

GET https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

サンプル要求 URI

GET https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/?api-version=2021-09-01-preview

{

"value": [

{

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Compute/virtualMachines/myVm/providers/Microsoft.Insights/dataCollectionRuleAssociations/myRuleAssociation",

"name": "myRuleAssociation",

"type": "Microsoft.Insights/dataCollectionRuleAssociations",

"properties": {

"dataCollectionRuleId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Insights/dataCollectionRules/myCollectionRule",

"provisioningState": "Succeeded"

},

"systemData": {

"createdBy": "user1",

"createdByType": "User",

"createdAt": "2021-04-01T12:34:56.1234567Z",

"lastModifiedBy": "user2",

"lastModifiedByType": "User",

"lastModifiedAt": "2021-04-02T12:34:56.1234567Z"

},

"etag": "070057da-0000-0000-0000-5ba70d6c0000"

}

],

"nextLink": null

}

監視対象オブジェクトから DCR の関連付けを解除する

監視対象オブジェクトから DCR の関連付けを解除する必要がある場合。

必要なアクセス許可: 手順 1 で割り当てられたように、適切なスコープで監視対象オブジェクト共同作成者ロールを持つすべてのユーザーは、この操作を実行できます。

要求 URI

DELETE https://management.azure.com/{MOResourceId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

サンプル要求 URI

DELETE https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/{AADTenantId}/providers/microsoft.insights/datacollectionruleassociations/{associationName}?api-version=2021-09-01-preview

URI パラメーター

| 名前 | 場所 | タイプ | 説明 |

|---|---|---|---|

MOResourceId |

パス | 文字列 | 手順 2 で作成した監視対象オブジェクトの完全なリソース ID。 例: providers/Microsoft.Insights/monitoredObjects/{AADTenantId} |

associationName |

パス | 文字列 | アソシエーションの名前。 名前は大文字と小文字が区別されます。 例: assoc01 |

ヘッダー

- 認証: Azure Resource Manager ベアラートークン

- Content-Type: application/json

オプション 2: Azure PowerShell を使用する

次の Azure PowerShell スクリプト:

- 監視対象オブジェクト共同作成者ロールをオペレーターに割り当てます。

- 監視対象オブジェクトを作成します。

- DCR を監視対象オブジェクトに関連付けます。

- (省略可能)別の DCR を監視対象オブジェクトに関連付けます。

- (省略可能)監視対象オブジェクトへの関連付けを一覧表示します。

$TenantID = "xxxxxxxxx-xxxx-xxx" #Your tenant ID

$SubscriptionID = "xxxxxx-xxxx-xxxxx" #Your subscription ID

$ResourceGroup = "rg-yourResourceGroup" #Your resource group

#If the following cmdlet produces the error 'Interactive authentication is not supported in this session,' run

#cmdlet Connect-AzAccount -UseDeviceAuthentication

#uncomment -UseDeviceAuthentication on next line

Connect-AzAccount -Tenant $TenantID #-UseDeviceAuthentication

#Select the subscription

Select-AzSubscription -SubscriptionId $SubscriptionID

#Grant access to the user at root scope "/"

$user = Get-AzADUser -SignedIn

New-AzRoleAssignment -Scope '/' -RoleDefinitionName 'Owner' -ObjectId $user.Id

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Assign the Monitored Object Contributor role to the operator

$newguid = (New-Guid).Guid

$UserObjectID = $user.Id

$body = @"

{

"properties": {

"roleDefinitionId":"/providers/Microsoft.Authorization/roleDefinitions/56be40e24db14ccf93c37e44c597135b",

"principalId": `"$UserObjectID`"

}

}

"@

$requestURL = "https://management.azure.com/providers/microsoft.insights/providers/microsoft.authorization/roleassignments/$newguid`?api-version=2021-04-01-preview"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

##########################

#Create a monitored object

#The 'location' property value in the 'body' section should be the Azure region where the monitored object is stored. It should be the same region where you created the data collection rule. This is the region where agent communications occurs.

$Location = "eastus" #Use your own location

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$body = @"

{

"properties":{

"location":`"$Location`"

}

}

"@

$Respond = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body -Verbose

$RespondID = $Respond.id

##########################

#Associate a DCR to the monitored object

#See reference documentation https://learn.microsoft.com/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

$associationName = "assoc01" #You can define your custom association name, but you must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-WindowsClientOS" #Your data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional example) Associate another DCR to a monitored object. Remove comments around the following text to use it as a sample.

#See reference documentation https://learn.microsoft.com/en-us/rest/api/monitor/data-collection-rule-associations/create?tabs=HTTP

<#

$associationName = "assoc02" #You must change the association name to a unique name if you want to associate multiple DCRs to a monitored object.

$DCRName = "dcr-PAW-WindowsClientOS" #Your Data collection rule name

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations/$associationName`?api-version=2021-09-01-preview"

$body = @"

{

"properties": {

"dataCollectionRuleId": "/subscriptions/$SubscriptionID/resourceGroups/$ResourceGroup/providers/Microsoft.Insights/dataCollectionRules/$DCRName"

}

}

"@

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method PUT -Body $body

#(Optional) Get all the associations.

$requestURL = "https://management.azure.com$RespondId/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

(Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method get).value

#>

PowerShell を使用して監視対象オブジェクトから DCR の関連付けを解除する

次の PowerShell スクリプトは、監視対象オブジェクトから DCR の関連付けを解除します。

#Remove the monitor object

$TenantID = "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx" #Your Tenant ID

Connect-AzAccount -Tenant $TenantID

#Create the auth token

$auth = Get-AzAccessToken

$AuthenticationHeader = @{

"Content-Type" = "application/json"

"Authorization" = "Bearer " + $auth.Token

}

#Get the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

$MonitoredObject = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Get DCRs associated to the monitored object

$requestURL = "https://management.azure.com$($MonitoredObject.id)/providers/microsoft.insights/datacollectionruleassociations?api-version=2021-09-01-preview"

$MonitoredObjectAssociations = Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Get

#Disassociate the monitored object from all DCRs

foreach ($Association in $MonitoredObjectAssociations.value){

$requestURL = "https://management.azure.com$($Association.id)?api-version=2022-06-01"

Invoke-RestMethod -Uri $requestURL -Headers $AuthenticationHeader -Method Delete

}

#Delete the monitored object

$requestURL = "https://management.azure.com/providers/Microsoft.Insights/monitoredObjects/$TenantID`?api-version=2021-09-01-preview"

Invoke-AzRestMethod -Uri $requestURL -Method Delete

セットアップに成功したことを検証する

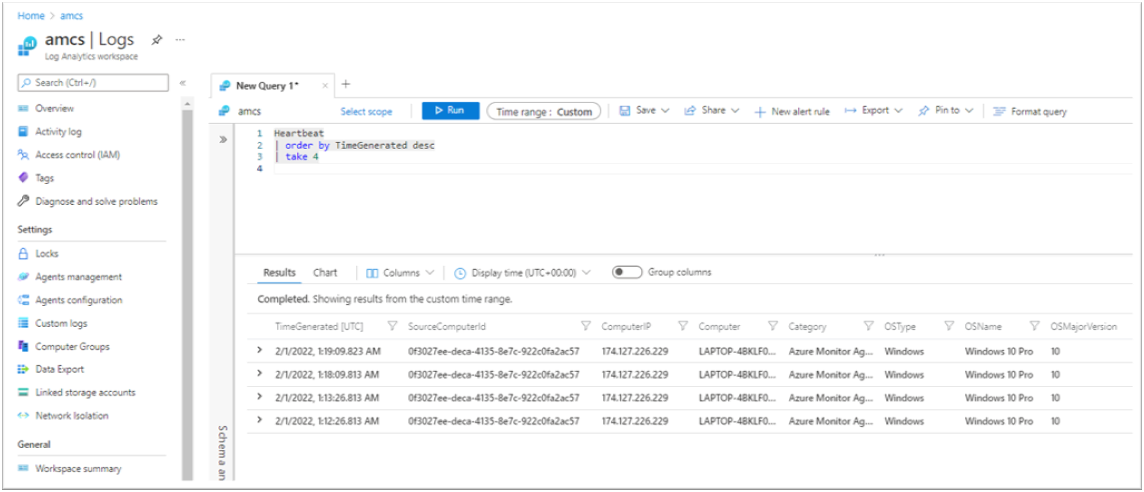

DCR で宛先として指定した Log Analytics ワークスペースで、Heartbeat テーブルおよびルールで構成したその他のテーブルを確認します。

SourceComputerId、Computer、ComputerIP 列はすべて、クライアント デバイス情報をそれぞれ反映し、[カテゴリー] 列には Azure Monitor Agent と表示されます。

エージェントの管理

次のセクションでは、エージェントを管理する方法を示します。

- エージェントのバージョンを確認する

- エージェントのアンインストール

- エージェントを更新する

エージェントのバージョンを確認する

- [コントロール パネル]>[プログラムと機能] を開きます。

- プログラムの一覧で、[Azure Monitor エージェント] を選択します。

- [バージョン] の値を確認します。

エージェントのバージョンは、[設定] でも確認できます。

エージェントのアンインストール

- [コントロール パネル]>[プログラムと機能] を開きます。

- プログラムの一覧で、[Azure Monitor エージェント] を選択します。

- メニュー バーで、[アンインストール] を選択します。

[設定] でエージェントをアンインストールすることもできます。

エージェントをアンインストールするときに問題が発生した場合は、「トラブルシューティング」を参照してください。

エージェントを更新する

バージョンを更新するには、更新先の新しいバージョンをインストールします。

トラブルシューティング

エージェント診断ログの表示

ログを有効にしてインストールを再実行し、ログ ファイル名を指定します。

Msiexec /I AzureMonitorAgentClientSetup.msi /L*V <log file name>ランタイム ログは、デフォルトの場所 C:\Resources\Azure Monitor Agent\、またはインストール時に指定されたファイル パスに自動的に収集されます。

パスが見つからない場合は、

AMADataRootDirPathのHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMonitorAgentとして、レジストリで正確な場所が指定されます。ServiceLogs フォルダーには、Azure Monitor エージェント プロセスを起動し管理する Azure Monitor エージェント Windows サービスからのログが含まれています。

AzureMonitorAgent.MonitoringDataStoreには、Azure Monitor エージェント プロセスからのデータとログが含まれています。

インストールとアンインストールの問題の解決

次のセクションでは、インストールとアンインストールの問題を解決する方法について説明します。

DLL が見つかりません

エラー メッセージ: "この Windows インストーラー パッケージに問題があります。 このインストーラーを完了するために必要な DLL を実行できませんでした...。"

解決策: Azure Monitor エージェントをインストールする前に、C++ 再頒布可能パッケージ (>2015) がインストールされていることを確認します。 関連する再頒布可能ファイルをインストールしてから、もう一度インストールを試してください。

Microsoft Entra 参加済みでない

エラー メッセージ: "テナントとデバイス ID の取得に失敗しました"

解決策: dsregcmd /status コマンドを実行します。 予想される出力はAzureAdJoined : YESセクションのDevice StateとDeviceAuthStatus : SUCCESSセクションのDevice Detailsです。 この出力が表示されない場合は、デバイスを Microsoft Entra テナントに参加させて、もう一度インストールを試してください。

コマンド プロンプトからのサイレント インストールが失敗する

[管理者として実行] オプションを使用してインストーラーを起動していることを確認します。 サイレント インストールは、管理者コマンド プロンプトでのみ開始できます。

アンインストーラーでサービスを停止できないため、アンインストールが失敗する

- アンインストールをもう一度やり直すオプションがある場合は、もう一度やり直してください。

- アンインストーラーからの再試行が機能しない場合は、アンインストールをキャンセルし、[サービス]>[デスクトップ アプリケーション] で Azure Monitor エージェント サービスを停止します。

- アンインストールを再試行します。

アンインストーラーが機能しない場合に手動でアンインストールを強制する

- Azure Monitor エージェント サービスを停止します。 その後、もう一度アンインストールします。 失敗した場合は、次の手順に進みます。

- 管理者のコマンド プロンプトで

sc delete AzureMonitorAgentを実行して、Azure Monitor エージェント サービスを削除します。 - 対象のツールをダウンロードし、Azure Monitor エージェントをアンインストールします。

- Azure Monitor エージェント バイナリを削除します。 既定では、エージェント バイナリは Program Files\Azure Monitor Agent に格納されています。

- Azure Monitor エージェントのデータとログを削除します。 既定では、エージェントのデータとログは C:\Resources\Azure Monitor Agent に格納されています。

- レジストリを開きます。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Azure Monitor Agentをチェックします。 存在する場合は、キーを削除します。

インストール後と操作上の問題

エージェントが正常にインストールされたら (つまり、エージェント サービスは実行されているが、予期したデータが表示されない場合)、Windows VM と Windows Arc 対応サーバーそれぞれに関して記載されている標準的なトラブルシューティング手順に従います。

よく寄せられる質問

一般的な質問の回答を参照します。

Microsoft Entra 参加済みマシンに Azure Arc は必要ですか?

いいえ。 Windows 11 または 10 (クライアント OS) を実行している Microsoft Entra 参加済み (または Microsoft Entra ハイブリッド参加済み) コンピューターには、"Azure Arc をインストールする必要はありません"。 代わりに、Azure Monitor エージェント用の Windows MSI インストーラーを使用できます。

質問とフィードバック

この簡単なアンケートに答えるか、クライアント インストーラーに関するフィードバックや質問を共有してください。