Note

Azure Monitor SCOM Managed Instance はサポートされなくなり、2026 年 9 月 30 日までに非推奨となる予定です。 このコンテンツは更新されなくなります。 要件に基づいて、代替ソリューションとして Azure Monitor または System Center Operations Manager をお勧めします。

この記事では、ネットワーク ファイアウォールおよび Azure ネットワーク セキュリティ グループ (NSG) の規則を構成する方法について説明します。

ネットワーク前提条件

このセクションでは、3 つのネットワーク モデルの例に関して、ネットワークの前提条件を説明します。

ドメイン コントローラーと Azure ネットワークの間に直接接続 (通信経路) を確立する

目的のドメイン コントローラーのネットワークと、SCOM Managed Instance のインスタンスをデプロイする Azure サブネット (仮想ネットワーク) との間に、直接のネットワーク接続 (通信経路) が確立されていることを確認します。 ワークロードまたはエージェントと、SCOM マネージド インスタンスがデプロイされている Azure サブネットとの間にネットワーク接続 (通信経路) が確立されていることを確認します。

次のすべてのリソースがネットワーク経由で相互に通信できるように、直接接続を確立する必要があります。

- ドメイン コントローラー

- エージェント

- System Center Operations Manager コンポーネント (Operations コンソールなど)

- SCOM Managed Instance コンポーネント (管理サーバーなど)

SCOM マネージド インスタンスを作成するために、次の 3 種類のネットワーク モデルを視覚的に表します。

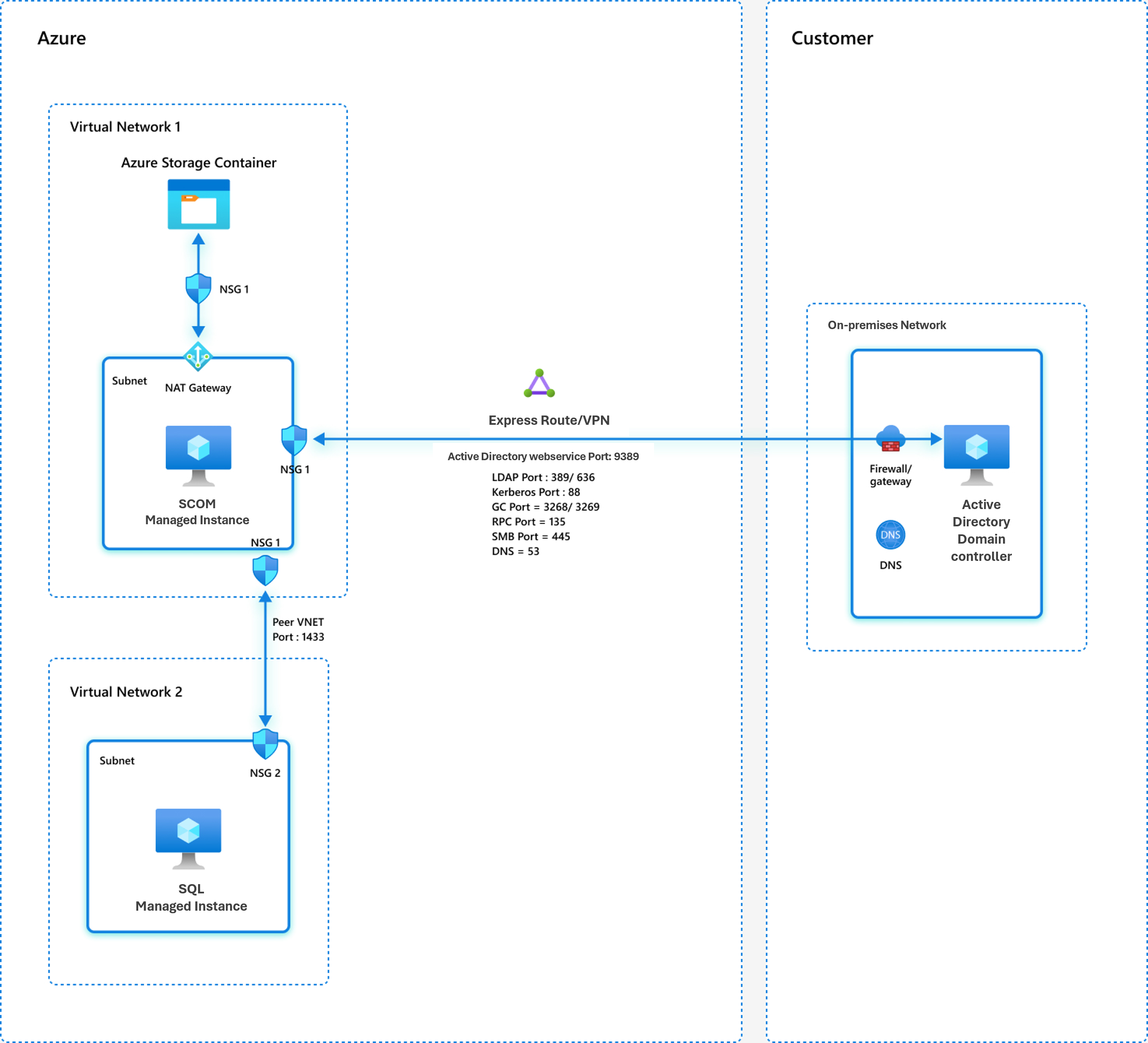

ネットワーク モデル 1: ドメイン コントローラーがオンプレミスにある

このモデルでは、目的のドメイン コントローラーがオンプレミス ネットワーク内に置かれています。 オンプレミス ネットワークと、SCOM マネージド インスタンスのために使用される Azure サブネットとの間に Azure ExpressRoute 接続を確立する必要があります。

ドメイン コントローラーとその他のコンポーネントがオンプレミスにある場合は、ExpressRoute または仮想プライベート ネットワーク (VPN) を介して通信経路を確立する必要があります。 詳細については、「ExpressRoute のドキュメント」と「Azure VPN Gateway のドキュメント」を参照してください。

次のネットワーク モデルを見ると、目的のドメイン コントローラーがオンプレミス ネットワーク内のどこに配置されているかがわかります。 オンプレミス ネットワークと、SCOM マネージド インスタンスの作成に使用される Azure サブネットとの間に (ExpressRoute または VPN 経由で) 直接接続が存在します。

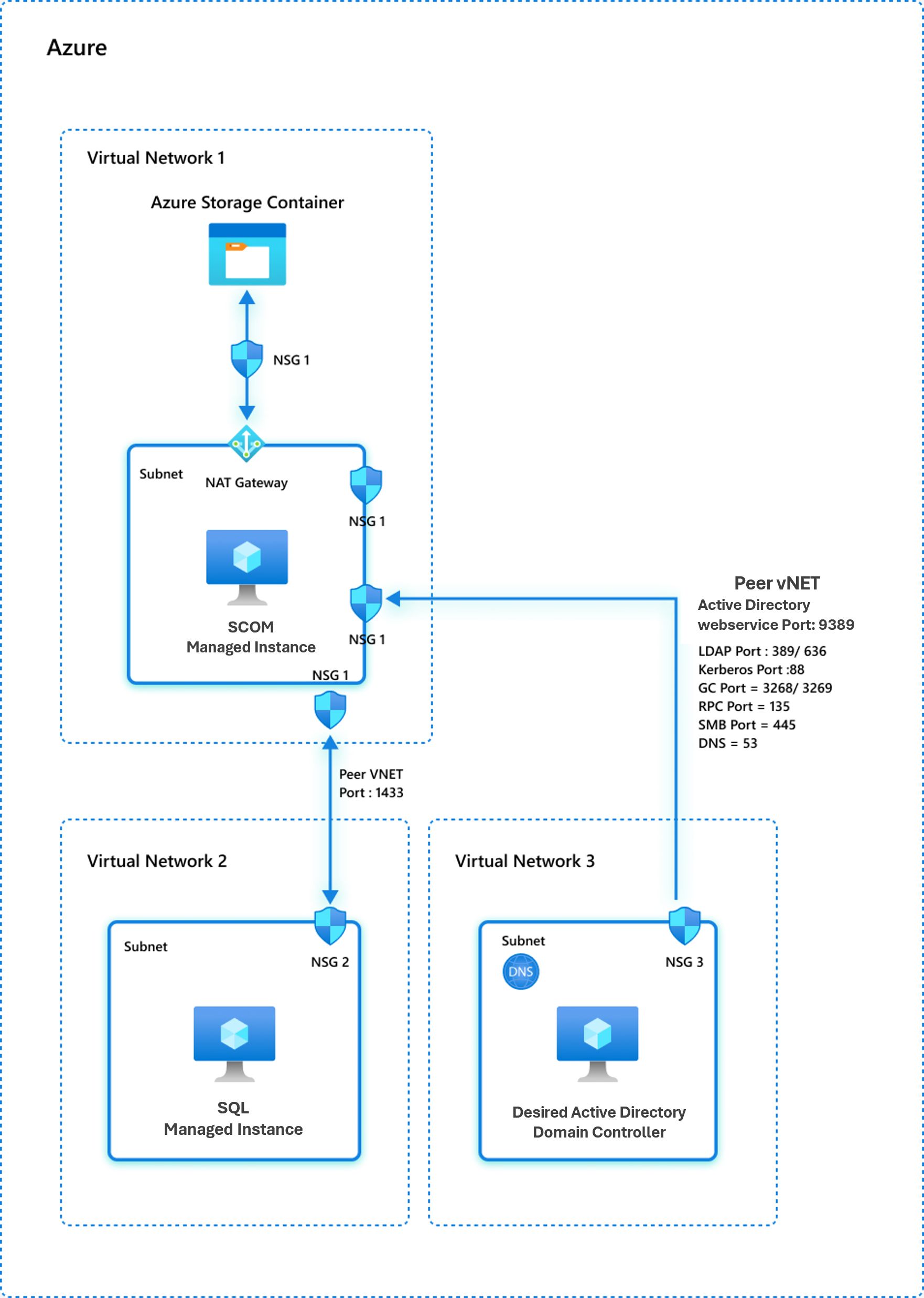

ネットワーク モデル 2: ドメイン コントローラーが Azure でホストされている

この構成では、指定のドメイン コントローラーが Azure でホストされるので、オンプレミス ネットワークと Azure サブネットとの間に ExpressRoute または VPN 接続を確立する必要があります。 これは、SCOM マネージド インスタンスを作成する場合、および指定のドメイン コントローラーのために使用される Azure サブネットに対して使用されます。 詳細については、ExpressRoute と VPN Gateway に関する記事を参照してください。

このモデルでは、目的のドメイン コントローラーは、オンプレミス ドメイン フォレストに統合されたままとなっています。 ただし、オンプレミスの Active Directory インフラストラクチャに依存する Azure リソースをサポートするために、Azure 内に専用の Active Directory コントローラーを作成するという選択を行っています。

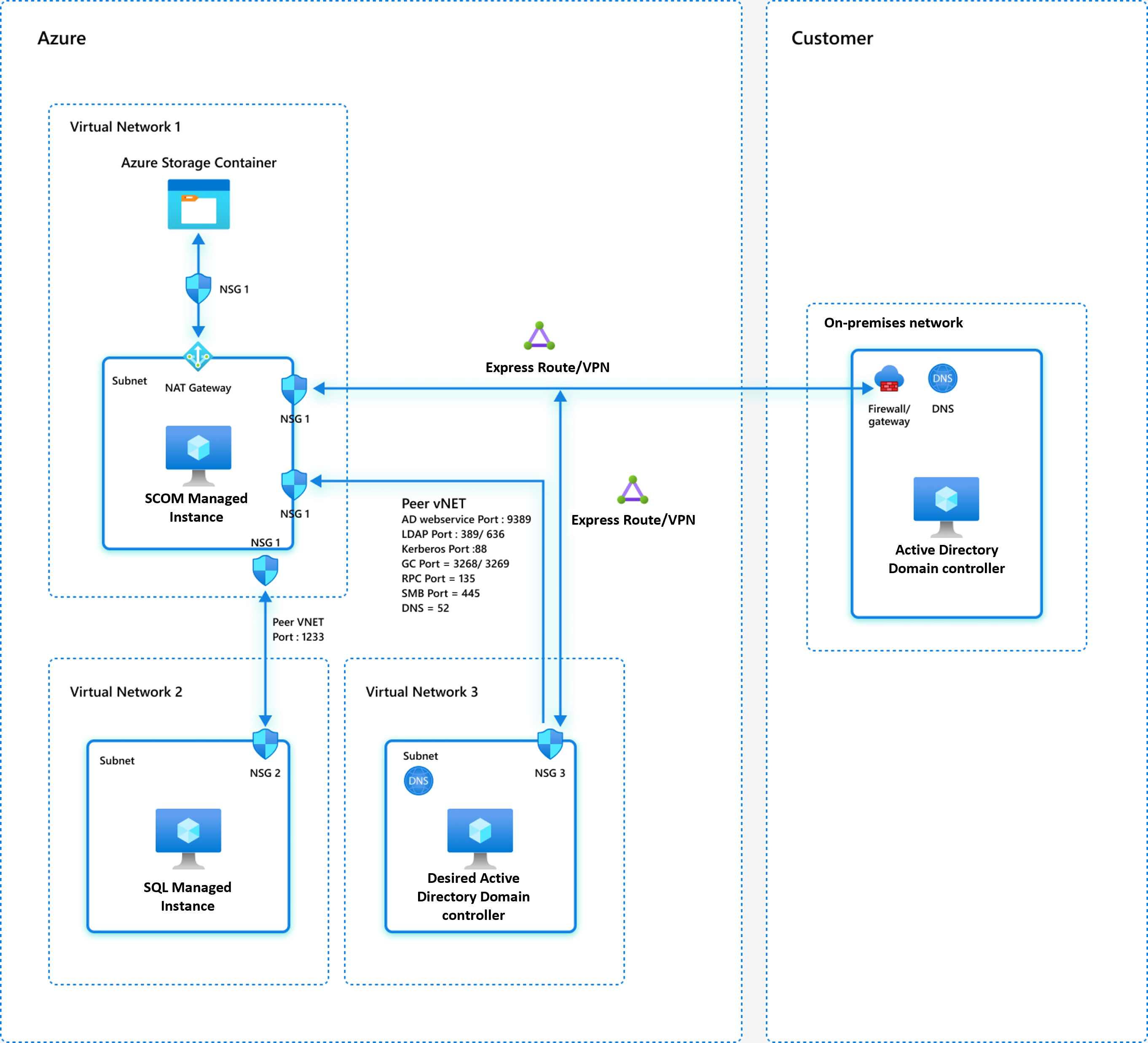

ネットワーク モデル 3: ドメイン コントローラーと SCOM マネージド インスタンスが Azure 仮想ネットワーク内にある

このモデルでは、目的のドメイン コントローラーと SCOM マネージド インスタンスがいずれも、Azure 内で個別の専用仮想ネットワークに配置されます。

必要なドメイン コントローラーとその他のすべてのコンポーネントが、オンプレミスに存在せず、Azure の同じ仮想ネットワーク (従来のアクティブ ドメイン コントローラー) 内にある場合は、すべてのコンポーネント間に既に通信経路が確立されています。

必要なドメイン コントローラーとその他のすべてのコンポーネントが、オンプレミスに存在せず、Azure の様々な仮想ネットワーク (従来のアクティブ ドメイン コントローラー) 内にある場合は、ご利用のネットワーク内にあるすべての仮想ネットワーク間で仮想ネットワーク ピアリングを行う必要があります。 詳細については、Azure での仮想ネットワーク ピアリングに関するページを参照してください。

前述の 3 つのネットワーク モデルすべてにおいて、次の問題に対処してください。

SCOM マネージド インスタンス サブネットから、Azure または SCOM マネージド インスタンス用に構成された指定のドメイン コントローラーへの接続を確立できるようにします。 また、SCOM マネージド インスタンス サブネットでのドメイン名解決において、指定のドメイン コントローラーを、解決対象のドメイン コントローラーの中でも上位のエントリとしてリストすることで、ネットワーク待ち時間、またはパフォーマンスやファイアウォールの問題を確実に回避できるようにします。

指定のドメイン コントローラーとドメイン ネーム システム (DNS) 上の次のポートには、SCOM マネージド インスタンス サブネットからアクセスできるようにする必要があります。

LDAP 用 TCP ポート 389 または 636

グローバル カタログ用の TCP ポート 3268 または 3269

Kerberos 用の TCP および UDP ポート 88

DNS 用の TCP および UDP ポート 53

Active Directory Web サービス用の TCP 9389

SMB 用の TCP 445

RPC 用の TCP 135

内部ファイアウォール規則および NSG では、前述したすべてのポートについて、SCOM マネージド インスタンス仮想ネットワーク、および指定のドメイン コントローラーまたは DNS からの通信を許可する必要があります。

接続を確立するには、Azure SQL マネージド インスタンス仮想ネットワークと SCOM マネージド インスタンスをピアリングする必要があります。 具体的には、SCOM マネージド インスタンスからSQL マネージド インスタンスにアクセスするには、ポート 1433 (プライベート ポート) または 3342 (パブリック ポート) に到達できるようにすることが必要です。 ポート 1433 および 3342 を許可するように、両方の仮想ネットワーク上で NSG 規則とファイアウォール規則を構成します。

ポート 5723、5724、および 443 上では、監視対象のマシンから SCOM マネージド インスタンスへの通信を許可します。

マシンがオンプレミスにある場合、監視対象のマシンから SCOM マネージド インスタンス サブネットにアクセスするには、SCOM マネージド インスタンス サブネット上と、監視対象のマシンが配置されているオンプレミス ネットワーク上で、NSG 規則とファイアウォール規則を設定して、指定された重要なポート (5723、5724、443) に確実に到達できるようにします。

マシンが Azure 内にある場合、監視対象のマシンから SCOM マネージド インスタンス サブネットにアクセスするには、SCOM マネージド インスタンス仮想ネットワーク上と、監視対象のマシンが置かれている仮想ネットワーク上で NSG 規則とファイアウォール規則を設定して、指定された重要なポート (5723、5724、および 443) に確実に到達できるようにします。

ファイアウォールの要件

SCOM マネージド インスタンスが正常に機能するには、次のポート番号および URL にアクセスできる必要があります。 この通信を許可するように NSG およびファイアウォール規則を構成します。

| リソース | ポート | 方向 | サービス タグ | 目的 |

|---|---|---|---|---|

| *.blob.core.windows.net | 443 | 送信 | Storage | Azure Storage |

| management.azure.com | 443 | 送信 | AzureResourceManager | Azure Resource Manager |

| gcs.prod.monitoring.core.windows.net *.prod.warm.ingest.monitor.core.windows.net |

443 | 送信 | AzureMonitor | SCOM MI ログ |

| *.prod.microsoftmetrics.com *.prod.hot.ingest.monitor.core.windows.net *.prod.hot.ingestion.msftcloudes.com |

443 | 送信 | AzureMonitor | SCOM MI メトリック |

| *.workloadnexus.azure.com | 443 | 送信 | Nexus サービス | |

| *.azuremonitor-scommiconnect.azure.com | 443 | 送信 | ブリッジ サービス |

重要

Active Directory 管理者とネットワーク管理者の両方との広範な通信の必要性を最小限に抑えるには、「自己検証」を参照してください。 この記事では、Active Directory 管理者とネットワーク管理者が、構成の変更を検証し、実装が成功することを保証するために使用する手順について説明します。 このプロセスを行うと、Operations Manager 管理者から Active Directory 管理者とネットワーク管理者への不要なやり取りが少なくなります。この構成を使用すると、管理者の時間が節約されます。