Azure Portal で SQL Database 動的データ マスクを使用する

適用対象: Azure SQL データベース

この記事では、Azure Portal で動的データ マスクを実装する方法を示します。 Azure SQL Database コマンドレットまたは REST API を使って動的データ マスクを実装することもできます。

注意

この機能は、ポータルを使用して SQL Managed Instance に設定することはできません (PowerShell または REST API を使用してください)。 詳細については、「 Dynamic Data Masking」を参照してください。

動的データ マスクを有効にする

Azure portal (https://portal.azure.com) を起動します。

Azure portal のデータベース リソースに移動します。

[セキュリティ]セクションの[動的データ マスク]ウィンドウを選択します。

![動的データマスクが強調表示されている [セキュリティ] セクションを示すスクリーンショット。](media/dynamic-data-masking-configure-portal/dynamic-data-masking-in-portal.png?view=azuresql-db)

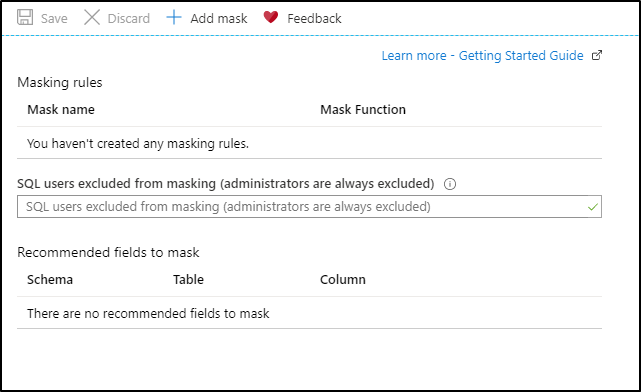

動的データ マスク構成ページには、推奨エンジンがマスク対象として推奨したデータベース列がいくつか表示される場合があります。 推奨を受け入れるには、1 つまたは複数の列の [マスクの追加] をクリックします。その列の既定タイプに基づきマスクが作成されます。 マスク機能を変更できます。その場合、マスク ルールをクリックし、マスク フィールド形式を別の形式に変更します。 必ず [保存] をクリックして設定を保存します。

データベースの列にマスクを追加するには、 [動的データ マスク] 構成ページの一番上にある [マスクの追加] をクリックし、 [マスク ルールの追加] 構成ページを開きます。

![[マスク ルールの追加] 構成ページを示すスクリーンショット。](media/dynamic-data-masking-configure-portal/6_ddm_add_mask.png?view=azuresql-db)

[スキーマ] 、 [テーブル] 、 [列] を選択し、マスクする指定のフィールドを定義します。

機密データのマスク カテゴリの一覧からマスク方法を選択します。

![[マスク方法の選択] セクションの下にある機密データのマスキングのカテゴリを示すスクリーンショット。](media/dynamic-data-masking-configure-portal/7_ddm_mask_field_format.png?view=azuresql-db)

データ マスク ルール ページの [追加] をクリックして、動的データ マスク ポリシーのマスク ルールのセットを更新します。

Microsoft Entra ID (旧称 Azure Active Directory) の SQL 認証されたユーザーまたは認証された ID を入力します。この ID はマスキングから除外され、マスキングされていない機密データにアクセスできます。 ユーザーをセミコロンで区切った一覧にします。 管理者特権を持つユーザーは常にマスクされていない元のデータにアクセスできます。

ヒント

アプリケーションの特権を持つユーザーに対してアプリケーション レイヤーがデリケートなデータを表示できるようにするには、アプリケーションストアでデータベースの照会に使用される SQL ユーザーまたは Microsoft Entra の ID を追加します。 デリケートなデータの公開を最小限に抑えるには、この一覧に含める特権ユーザーの数を最小限にすることを強くお勧めします。

データ マスク構成ページの [保存] をクリックして、新しいまたは更新されたマスク ポリシーを保存します。

次のステップ

- 動的データ マスクの概要については、「動的データ マスク」をご覧ください。

- Azure SQL Database コマンドレットまたは REST API を使って動的データ マスクを実装することもできます。