Transparent Data Encryption を使ったクロステナント カスタマー マネージド キー

適用対象: Azure SQL データベース

Azure Synapse Analytics (専用 SQL プールのみ)

Azure SQL は、Transparent Data Encryption (TDE) を使ったクロステナント カスタマー マネージド キー (CMK) をサポートするようになりました。 クロステナント CMK により、TDE を利用できるように Bring Your Own Key (BYOK) シナリオを拡張できます。サーバーの保護に使用されるカスタマー マネージド キーを保存する Azure Key Vault と同じ Microsoft Entra テナント内に Azure 論理サーバー を配置する必要はありません。

異なる Microsoft Entra テナントで構成されているキー コンテナーに格納されているキーに対して、Azure SQL Database の CMK を使って TDE を構成することができます。 Microsoft Entra ID (旧称 Azure Active Directory) には、ワークロード ID フェデレーションと呼ばれる機能が導入されており、ある Microsoft Entra テナントの Azure リソースが別の Microsoft Entra テナント内のリソースにアクセスできるようになります。

Synapse ワークスペース内の専用 SQL プールの Transparent Data Encryption に関するドキュメントについては、Azure Synapse Analytics の暗号化に関する記事を参照してください。

Note

Microsoft Entra ID の、旧称は Azure Active Directory(Azure AD)です。

一般的な使用シナリオ

Azure SQL 上にサービスを構築するサービス プロバイダーまたは独立系ソフトウェア ベンダー (ISV) は、クロステナント CMK 機能を使って、CMK 機能を備えた Azure SQL の TDE をそれぞれの顧客に拡張できます。 クロステナント CMK サポートを有効にすると、ISV の顧客は、自分のサブスクリプションと Microsoft Entra テナントでキー コンテナーと暗号化キーを所有できるようになります。 顧客は、ISV テナント内の Azure SQL リソースにアクセスできるだけでなく、キー管理操作を完全に制御できます。

クロステナントの対話

Microsoft Entra の機能であるワークロード ID フェデレーションにより、Azure SQL と別の Microsoft Entra テナントのキー コンテナー間でクロステナントの対話が可能になります。

Azure SQL サービスをデプロイする ISV は、Microsoft Entra ID 内にマルチテナント アプリケーションを作成し、さらにユーザー割り当てマネージド ID を使ってこのアプリケーションのフェデレーション ID 資格情報を構成することができます。 クライアントまたは ISV の顧客は、適切なアプリケーション名とアプリケーション ID を使って、ISV が作成したアプリケーションを自分のテナントにインストールできます。 顧客は、次にアプリケーションのアクセス許可 (Azure SQL に必要) に関連付けられたサービス プリンシパルを、自分のテナント内のキー コンテナーに付与し、そのキーの場所を ISV と共有します。 ISV が Azure SQL リソースにマネージド ID とフェデレーション クライアント ID を割り当てると、ISV テナント内の Azure SQL リソースは顧客のキー コンテナーにアクセスできるようになります。

詳細については、次を参照してください。

クロステナント CMK の設定

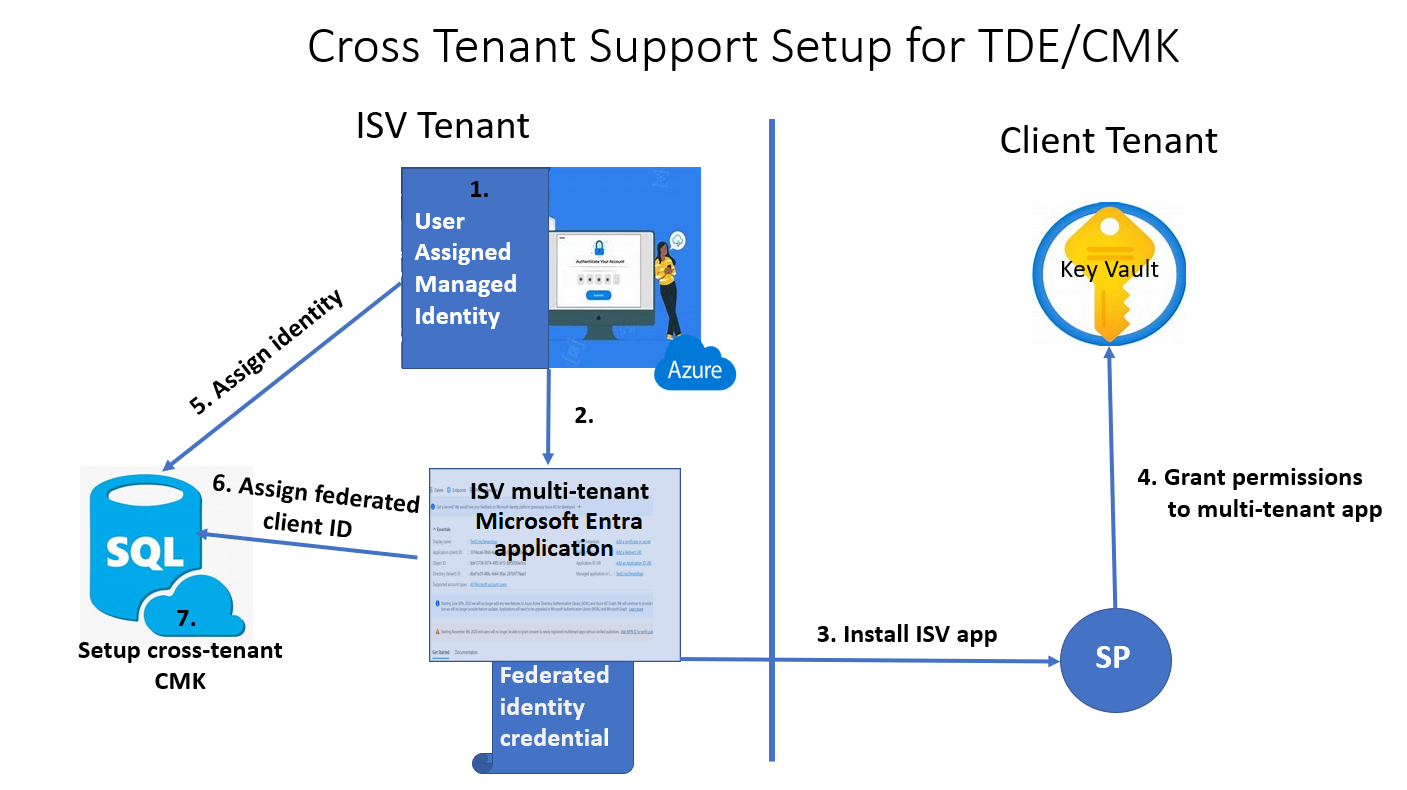

次の図は、ユーザー割り当てマネージド ID を持つクロステナント CMK を使って保存データを暗号化するために TDE を使う Azure SQL 論理サーバーを利用するシナリオの手順を表します。

設定の概要

ISV テナント上で

ユーザー割り当てマネージド ID を作成する

マルチテナント アプリケーションを作成します

- アプリケーションのフェデレーション資格情報としてユーザー割り当てマネージド ID を構成します

クライアント テナント上で

既存のキー コンテナーを作成または使用して、キーのアクセス許可をマルチテナント アプリケーションに付与します

新しいキーを作成するか、既存のキーを使います

キー コンテナーからキーを取得し、キー識別子を記録します

ISV テナント上で

Azure portal の Azure SQL リソース [ID] メニューで作成したユーザー割り当てマネージド ID を [プライマリ ID] として割り当てます

同じ [ID] メニューで [フェデレーション クライアント ID] を割り当て、アプリケーション名を使います

Azure SQL リソースの [Transparent Data Encryption] メニューで、クライアント テナントから取得した顧客の [キー識別子] を使って [キー識別子] を割り当てます。

注釈

- TDE を使ったクロステナント CMK 機能は、ユーザー割り当てマネージド ID に対してのみサポートされます。 TDE を使ったクロステナント CMK には、システム割り当てマネージド ID を使用できません。

- TDE を使用したクロステナント CMK の設定は、サーバー レベルと、Azure SQL Database のデータベース レベルでサポートされています。 詳細については、「カスタマー マネージド キーを使用したデータベース レベルでの Transparent Data Encryption (TDE)」をご覧ください。

次のステップ

関連項目

- ユーザー割り当てマネージド ID とカスタマー マネージド TDE で構成された Azure SQL データベースを作成する

- 新しいストレージ アカウント用のクロステナントのカスタマー マネージド キーを構成する

- 既存のストレージ アカウント用のクロステナントのカスタマー マネージド キーを構成する

- データベース レベルのカスタマー マネージド キーを使用した Transparent Data Encryption (TDE)

- データベース レベルのカスタマー マネージド キーを使用して Transparent Data Encryption 用に geo レプリケーションとバックアップ復元を構成する

- データベース レベル CMK を使用した TDE の ID とキーの管理

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示