Azure VMware Solution のリソースを別のリージョンに移動する

重要

この記事の手順は、あるリージョンの Azure VMware Solution (ソース) を別のリージョンの Azure VMware Solution (ターゲット) に移動することのみを目的としています。

いくつかの理由で Azure VMware Solution リソースを別のリージョンに移動できます。 たとえば、特定のリージョンのみで利用可能な機能やサービスのデプロイ、ポリシーとガバナンスの要件への適合、容量計画の要求への対応などです。

この記事は、Azure リージョン A から Azure リージョン B など、ある Azure リージョンから別の Azure リージョンへの Azure VMware Solution の移行を計画し、実施する場合に役立ちます。

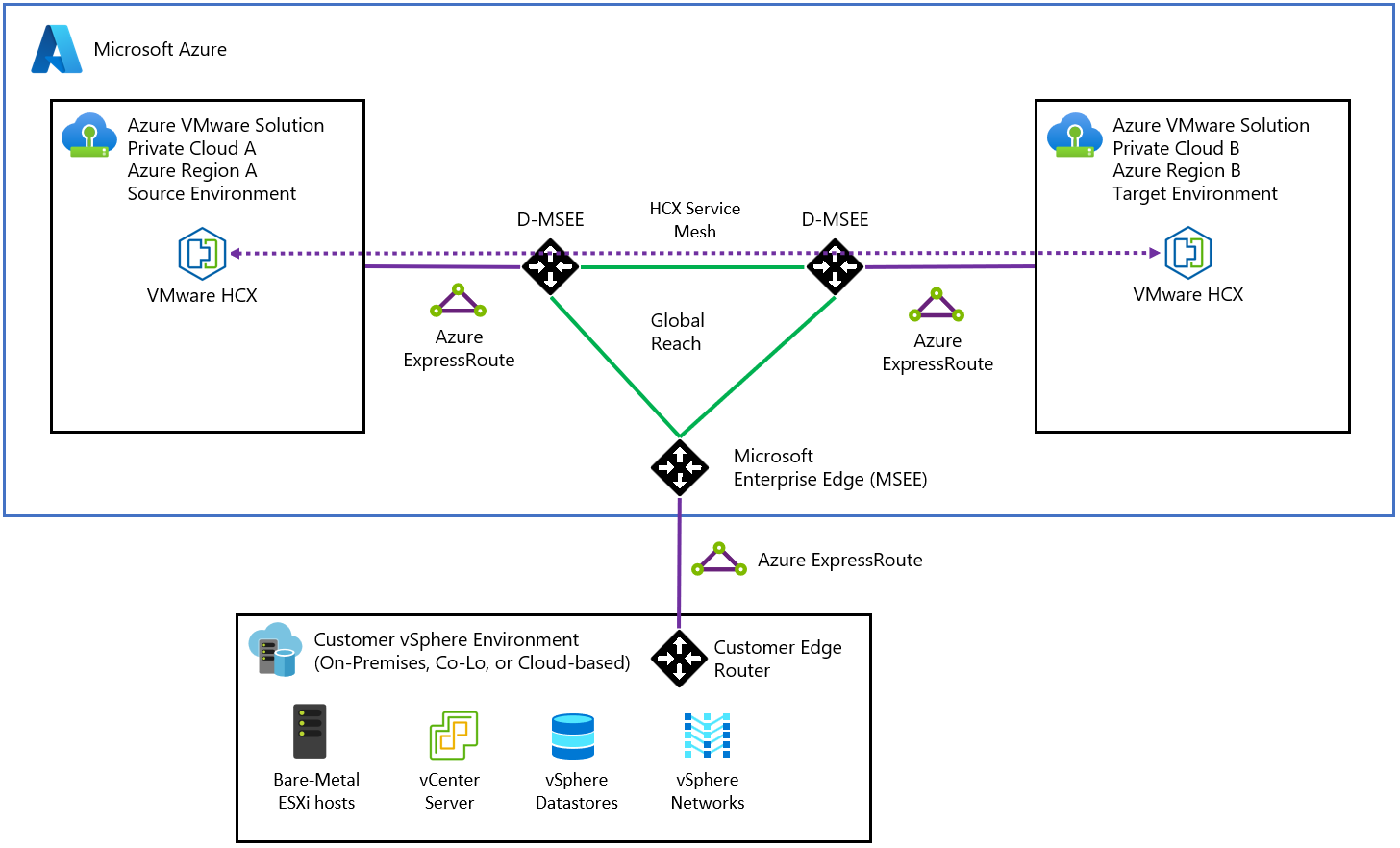

この図は、2 つの Azure VMware Solution 環境間の推奨される ExpressRoute 接続を示しています。 HCX サイトのペアリングとサービス メッシュは、2 つの環境間に作成されます。 HCX 移行トラフィックとレイヤー 2 拡張機能は、2 つの環境間を移動します (紫色の線で示されています)。 VMware で推奨される HCX 計画については、「HCX 移行の計画」を参照してください。

Note

ワークフローをオンプレミスに戻す移行を行う必要はありません。トラフィックは、次のようにプライベート クラウド (ソースとターゲット) 間で流れるためです。

Azure VMware Solution プライベート クラウド (ソース) > ExpressRoute ゲートウェイ (ソース) > Global Reach -> ExpressRoute ゲートウェイ (ターゲット) > Azure VMware Solution プライベート クラウド (ターゲット)

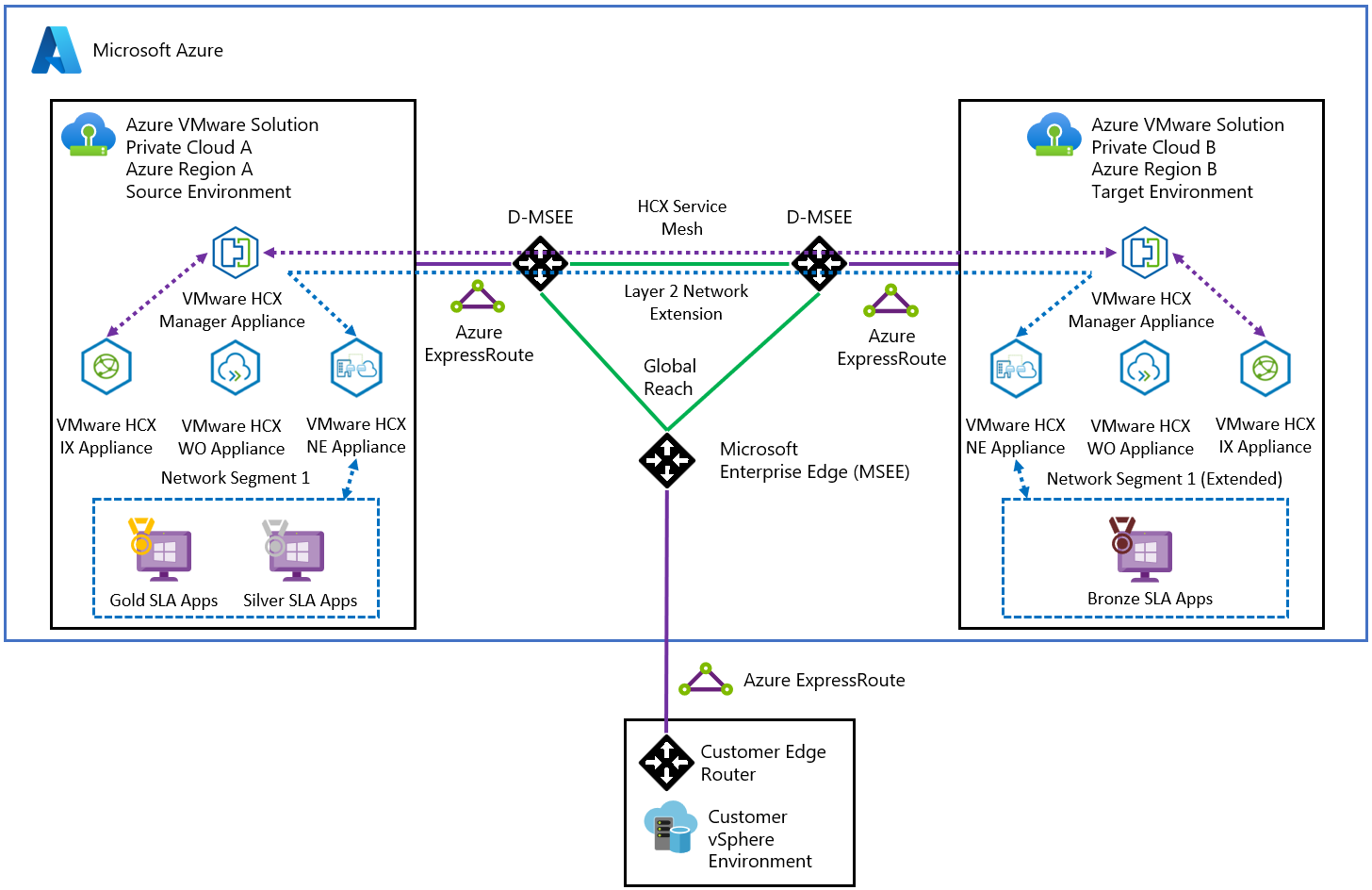

この図は、両方の Azure VMware Solution 環境間の接続を示しています。

この記事では、以下を行う手順を説明します。

- 別の Azure リージョンへの移動を準備および計画する

- 2 つの Azure VMware Solution プライベート クラウド間のネットワーク接続を確立する

- Azure VMware Solution ソース環境から構成をエクスポートする

- サポートされている構成要素を Azure VMware Solution ターゲット環境に再適用する

- VMware HCX を使用してワークロードを移行する

前提条件

移行の問題 (ある場合) を回避するため、VMware HCX アプライアンスが最新のパッチにアップグレードされていること。

ソースのローカル コンテンツ ライブラリが公開されたコンテンツ ライブラリであること。

準備

次の手順では、お使いの Azure VMware Solution プライベート クラウドを、別の Azure VMware Solution プライベート クラウドに移動するために準備する方法を示します。

ソース構成をエクスポートする

ターゲット環境をデプロイする

ソース構成を移動する前に、ターゲット環境をデプロイする必要があります。

ソースの構成をバックアップする

vCenter Server、NSX-T データ センター、ファイアウォール ポリシーおよび規則を含む Azure VMware Solution (ソース) 構成をバックアップします。

コンピューティング: 既存のインベントリ構成をエクスポートします。 インベントリのバックアップには、RVTools (オープンソース アプリ) を使用できます。

ネットワークとファイアウォールのポリシーと規則: これは、VMware HCX ネットワーク拡張機能の一部として含まれています。

Azure VMware Solution では、すべてのバックアップ ソリューションがサポートされています。 インストール、データのバックアップ、バックアップの復元を行うには、CloudAdmin 特権が必要です。 詳細については、Azure VMware Solution VM のバックアップ ソリューションに関する記事を参照してください。

Commvault ソリューションを使用した VM ワークロードのバックアップ:

Azure VMware Solution vCenter の Command Center から VMware クライアントを作成します。

バックアップに必要な VM を含む VM グループを作成します。

Veritas NetBackup ソリューションを使用した VM ワークロードのバックアップ。

ヒント

Azure Resource Mover を使用して、リージョン間移動がサポートされているリソース (Azure VMware Solution に依存します) の一覧を確認して移行できます。

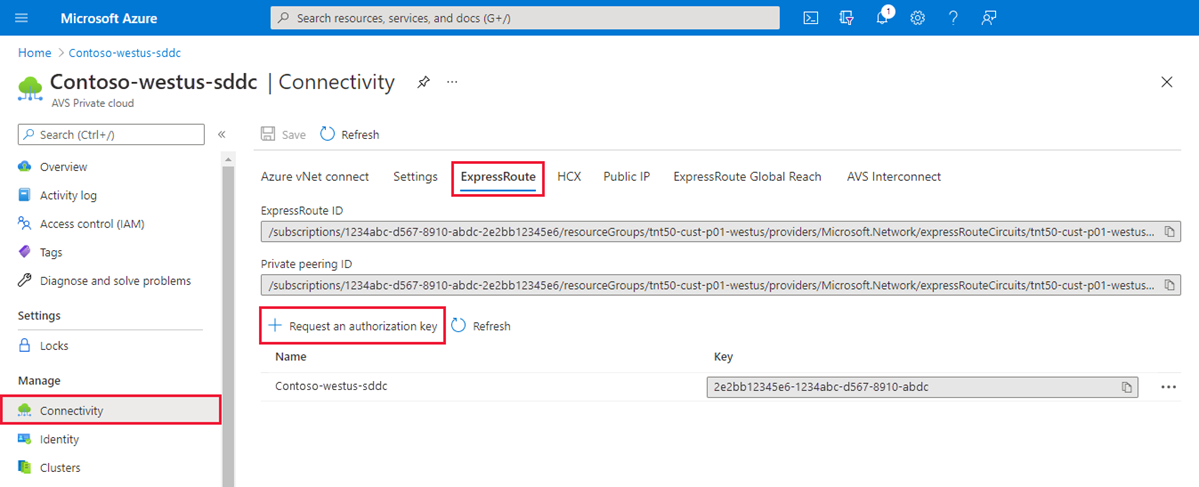

ソース ExpressRoute 回線 ID を見つける

ソースから Azure portal にサインインします。

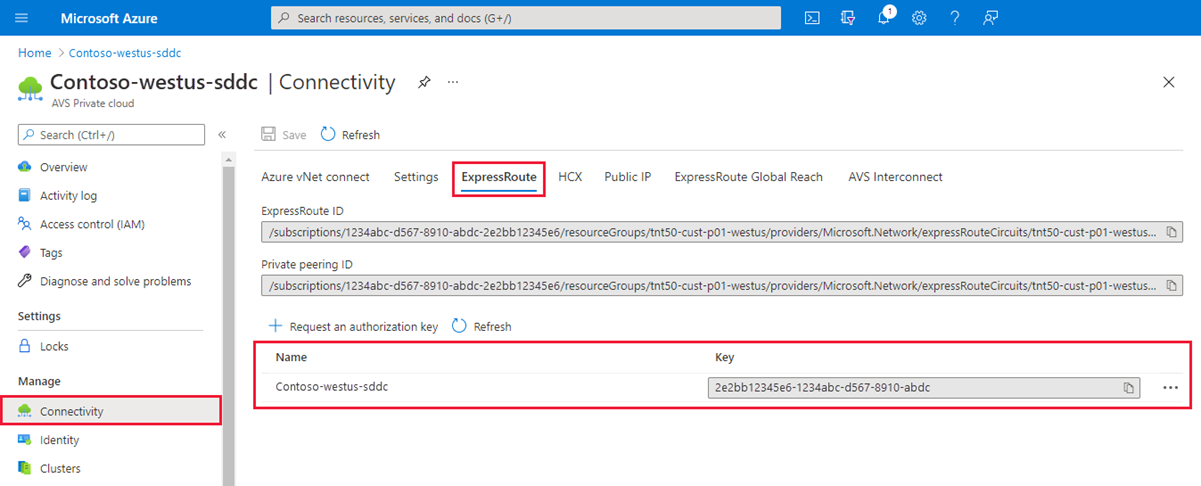

[管理]>[接続]>[ExpressRoute] の順に選択します。

ソースの ExpressRoute ID をコピーします。 これは、プライベート クラウド間でピアリングするために必要です。

ターゲットの承認キーを作成する

ターゲットから Azure portal にサインインします。

Note

Azure US Gov ポータルにアクセスする必要がある場合は、https://portal.azure.us/ に進んでください

[管理]、[接続]、[ExpressRoute] の順に選択し、[+ 承認キーを要求する] を選択します。

これに名前を指定し、 [作成] を選択します。

キーの作成には約 30 秒かかることがあります。 作成された新しいキーが、プライベート クラウドの承認キーの一覧に表示されます。

承認キーと ExpressRoute ID をコピーします。 これらは、ピアリングを行う際に必要になります。 承認キーはしばらくすると消えるため、表示されたらすぐにコピーしてください。

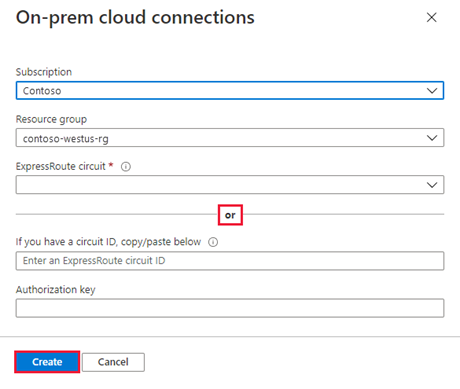

プライベート クラウド間のピアリング

両方の環境の ExpressRoute 回線 ID と承認キーを用意したので、ソースをターゲットにピアリングできます。 プライベート クラウドの ExpressRoute 回線のリソース ID と承認キーを使用して、ピアリングを完了します。

ソースの ExpressRoute 回線と同じサブスクリプションを使用して、ターゲットから Azure portal にサインインします。

Note

Azure US Gov ポータルにアクセスする必要がある場合は、https://portal.azure.us/ に進んでください

[管理] で、[接続]>[ExpressRoute Global Reach]>[追加] の順に選択します。

![Azure VMware Solution プライベート クラウドの [ExpressRoute Global Reach] タブを示すスクリーンショット。](media/expressroute-global-reach/expressroute-global-reach-tab.png)

前の手順で作成した ExpressRoute 回線 ID とターゲットの承認キーを貼り付けます。 次に、 [作成] を選択します。

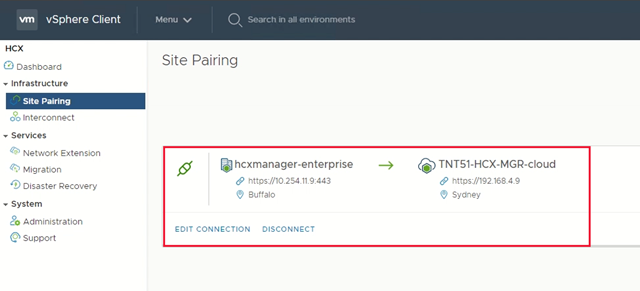

プライベート クラウド間のサイトのペアリングを作成する

接続を確立したら、VM の移行を容易にするために、プライベート クラウド間の VMware HCX サイトのペアリングを作成します。 Azure VMware Solution で、VMware HCX Cloud Manager をデータセンターの VMware HCX Manager コネクタと接続またはペアリングできます。

ソースの vCenter Server にサインインし、[ホーム] の [HCX] を選択します。

[Infrastructure](インフラストラクチャ) で、 [Site Pairing](サイトのペアリング) を選択し、 [Connect To Remote Site](リモート サイトへの接続) オプション (画面の中央) を選択します。

前にメモしておいた Azure VMware Solution HCX Cloud Manager の URL または IP アドレス (

https://x.x.x.9)、Azure VMware Solution の cloudadmin@vsphere.local のユーザー名、パスワードを入力します。 次に、 [接続](Connect) を選択します。Note

サイト ペアを正常に確立するには、次のようにします。

VMware HCX コネクタがポート 443 経由で HCX Cloud Manager IP にルーティングできる必要があります。

vCenter Server へのサインインに使用したのと同じパスワードを使用します。 このパスワードは、最初のデプロイ画面で定義したものです。

Azure VMware Solution の VMware HCX Cloud Manager とオンプレミスの VMware HCX コネクタが接続 (ペアリング) されたことを示す画面が表示されます。

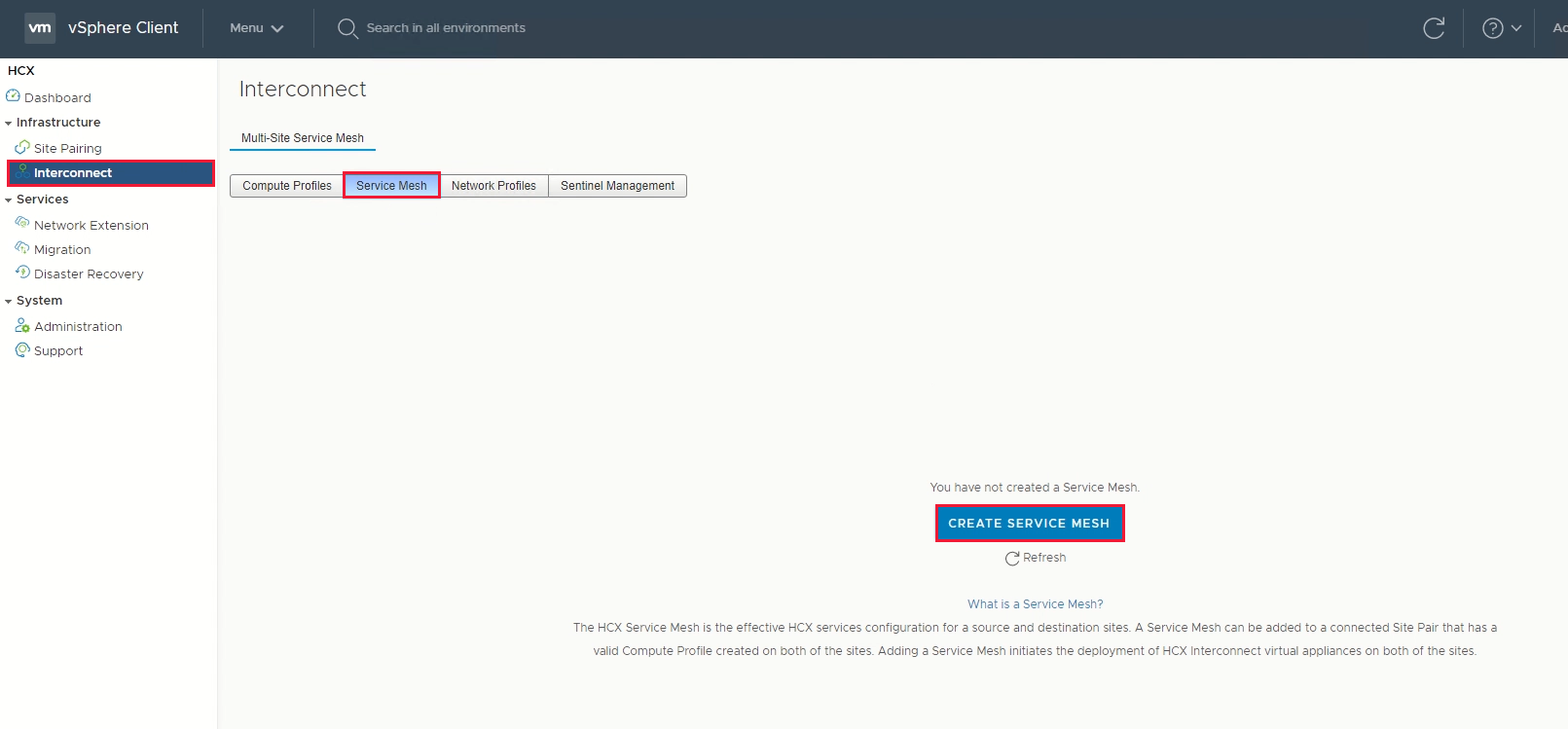

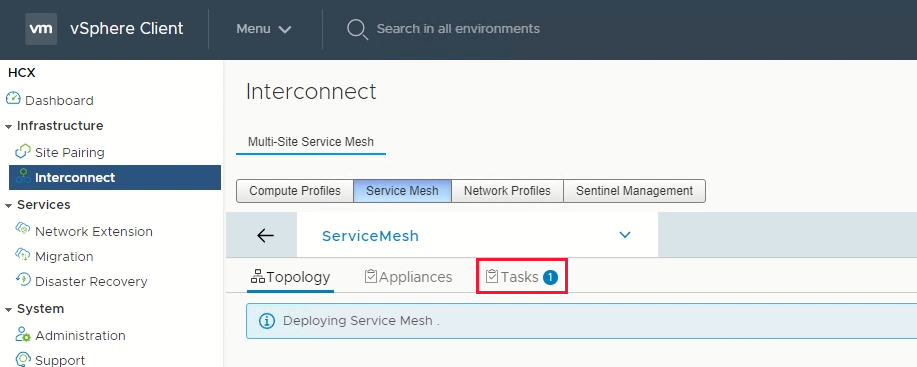

プライベート クラウド間にサービス メッシュを作成する

Note

Azure VMware Solution を使用してサービス メッシュを正常に確立するには:

オンプレミスの VMware HCX コネクタの "アップリンク" ネットワーク プロファイル アドレスと Azure VMware Solution HCX クラウドの "アップリンク" ネットワーク プロファイル アドレスの間で、ポート UDP 500/4500 を開きます。

VMware HCX の必須ポートを確認してください。

[インフラストラクチャ] で、 [相互接続]>[サービス メッシュ]>[サービス メッシュの作成] と選択します。

事前設定されたサイトを確認して、[続行] を選択します。

Note

これが最初のサービス メッシュ構成である場合は、この画面を変更する必要はありません。

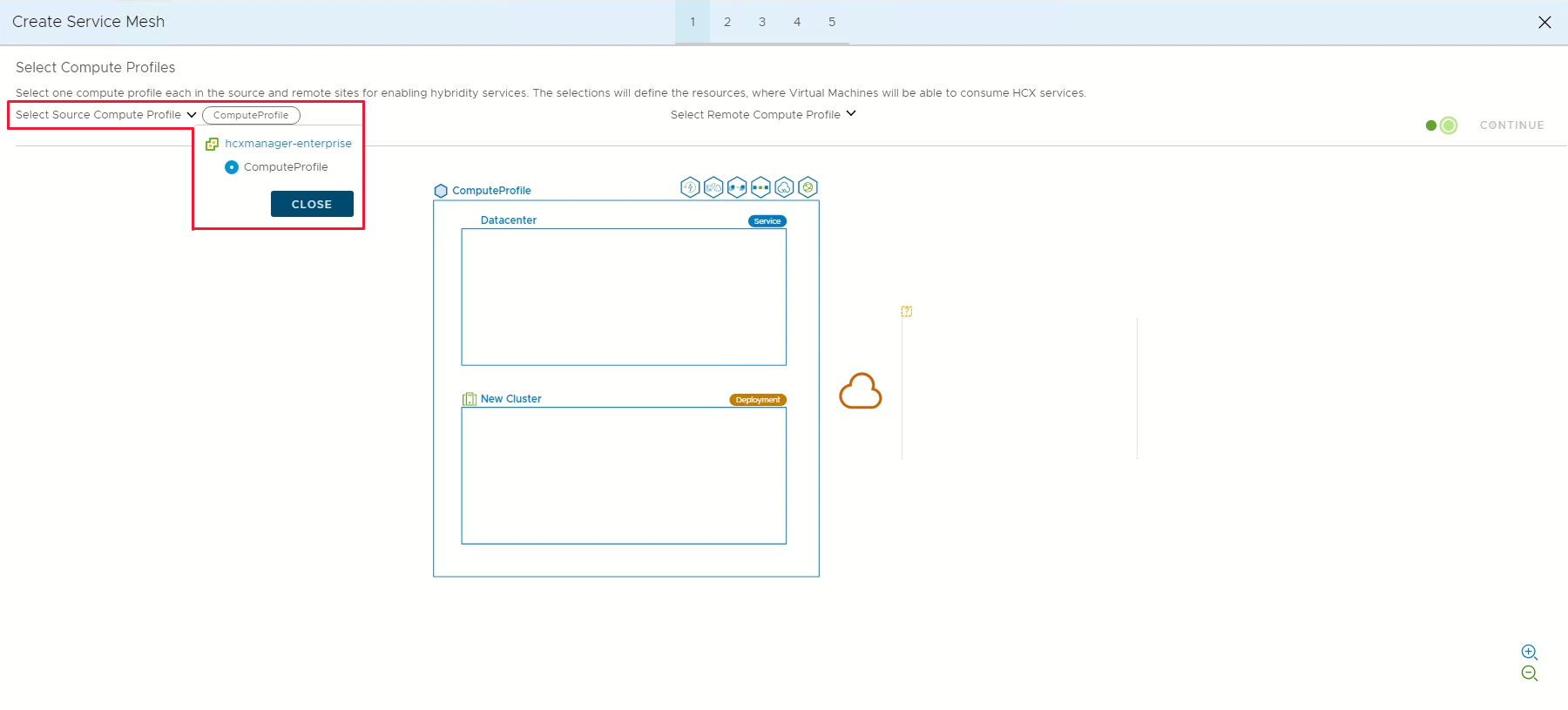

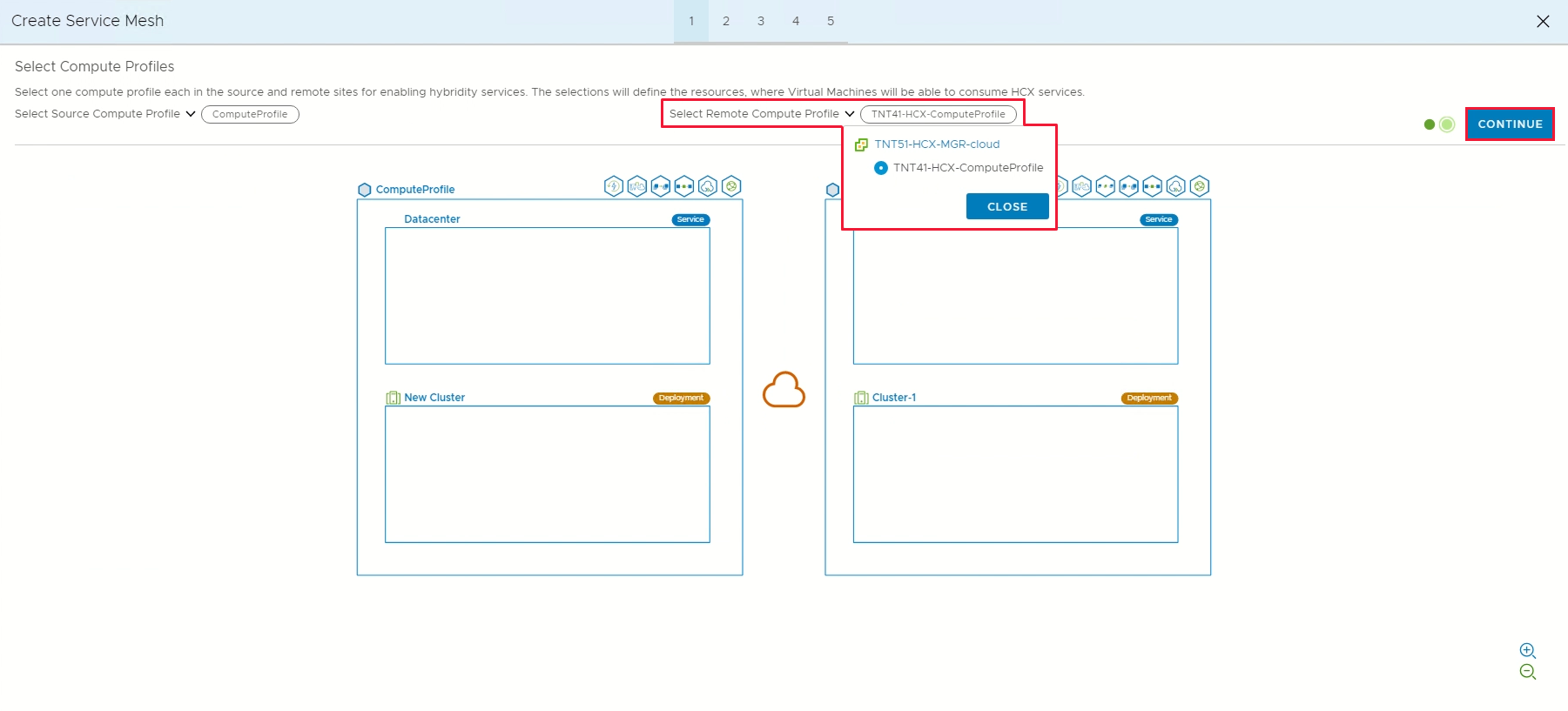

ドロップダウン リストでソースとリモートのコンピューティング プロファイルを選択してから、 [Continue](続行) を選択します。

選択により、VM で VMware HCX サービスを使用できるリソースが定義されます。

有効にするサービスを確認して、[Continue]\(続行\) を選択します。

[Advanced Configuration - Override Uplink Network profiles](詳細構成 - アップリンク ネットワーク プロファイルのオーバーライド) で、 [Continue](続行) を選択します。

アップリンク ネットワーク プロファイルにより、リモート サイトの相互接続アプライアンスに到達できるネットワークに接続されます。

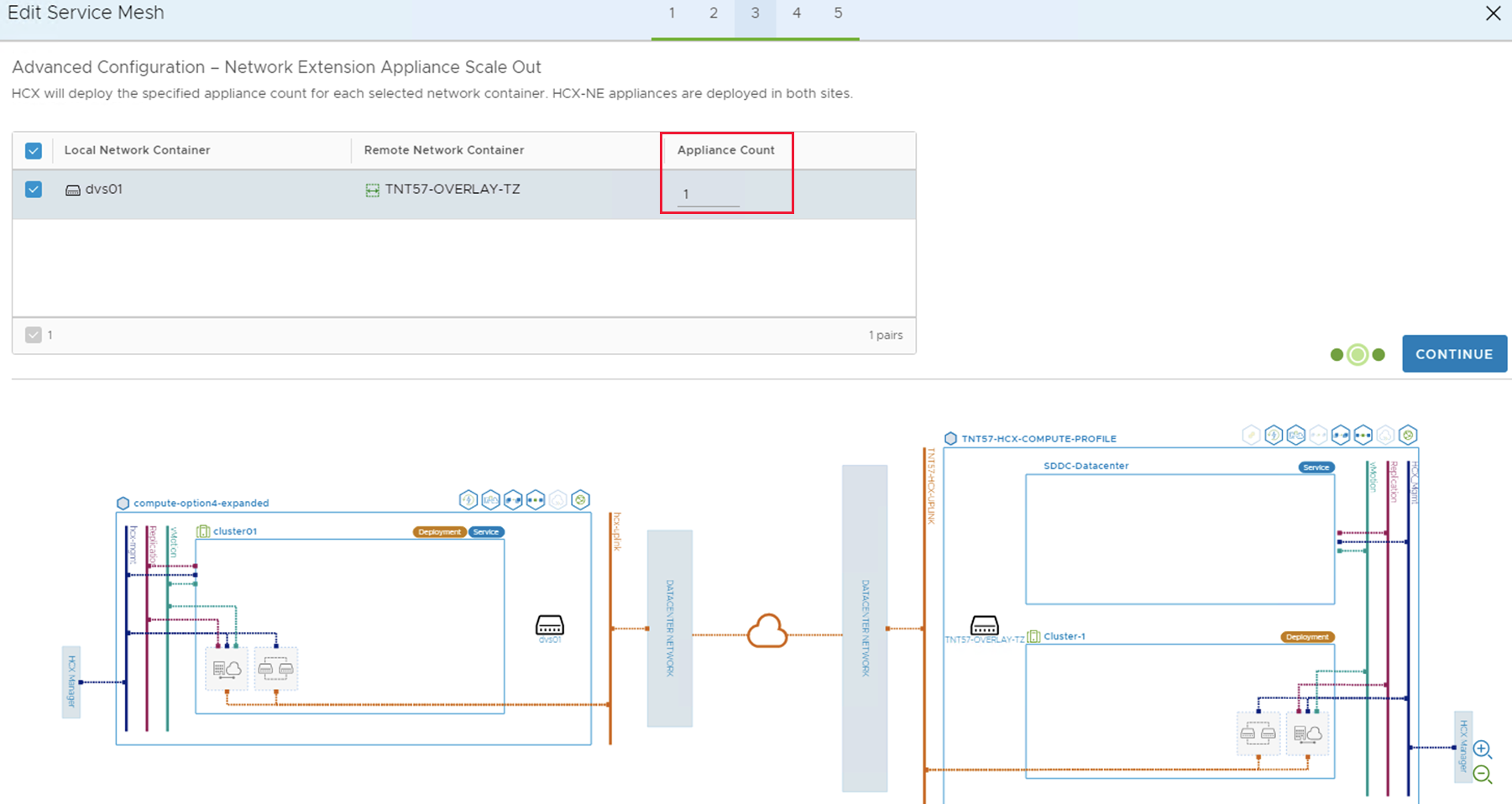

[詳細構成 - ネットワーク拡張機能アプライアンスのスケールアウト] で、内容を見直して [続行] を選択します。

アプライアンスあたり最大 8 個のネットワーク セグメントを設定できますが、もう 1 つのアプライアンスをデプロイしてさらに 8 個のネットワーク セグメントを追加できます。 また、追加のアプライアンスに対処するための IP 空間が必要です。アプライアンスごとに 1 つの IP アドレスが必要になります。 詳細については、「VMware HCX Configuration Limits (VMware HCX の構成の制限)」を参照してください。

[Advanced Configuration - Traffic Engineering](詳細構成 - トラフィック エンジニアリング) で、内容を見直して必要と思われる変更を加えたら、 [Continue](続行) を選択します。

トポロジのプレビューを確認し、 [Continue](続行) を選択します。

このサービス メッシュのためにわかりやすい名前を入力し、 [完了] を選択して完了します。

[タスクを表示] を選択してデプロイを監視します。

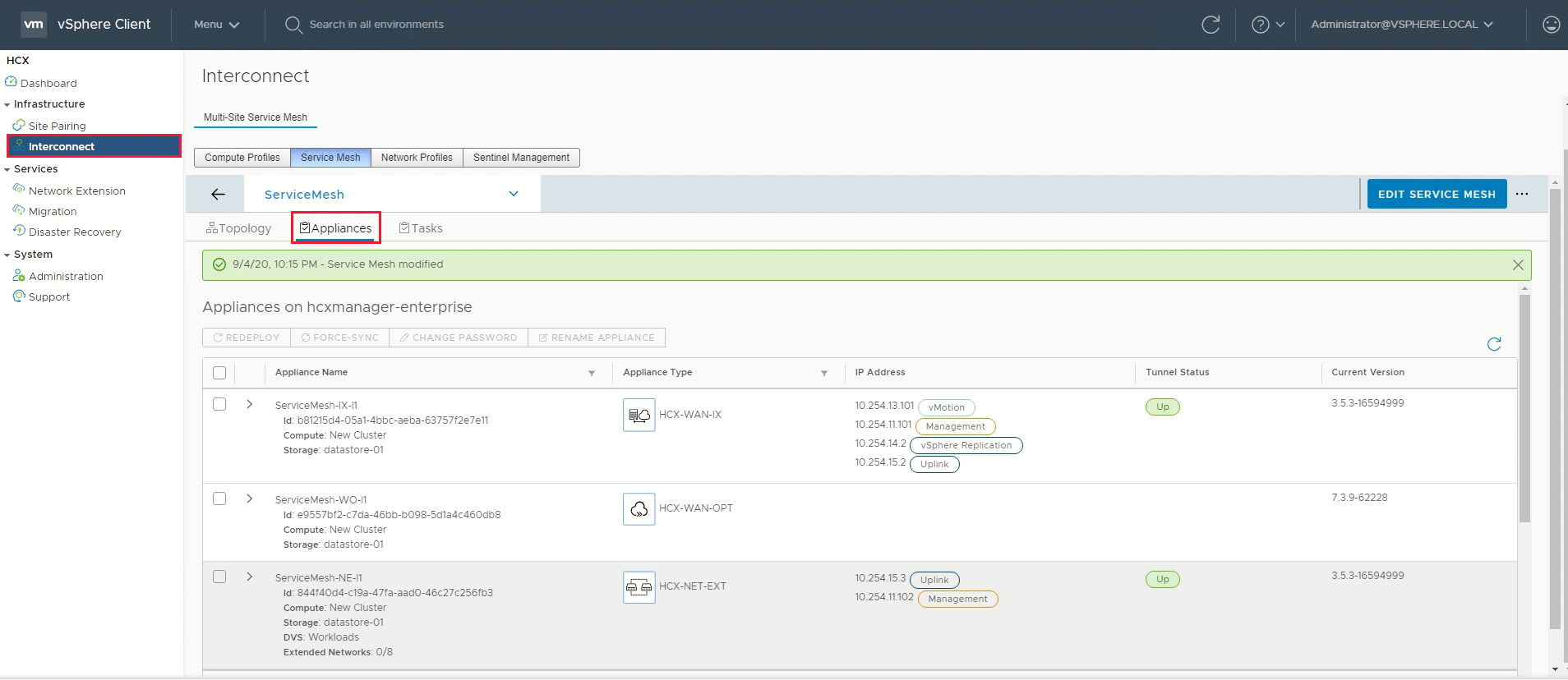

サービス メッシュのデプロイが正常に完了すると、サービスが緑色で表示されます。

アプライアンスの状態を調べてサービス メッシュの正常性を確認します。

[Interconnect](相互接続)>[Appliances](アプライアンス) の順に選択します。

移動

次の手順では、お使いの Azure VMware Solution プライベート クラウドのリソースを、異なるリージョンの別の Azure VMware Solution プライベート クラウドに移動する方法を示します。

このセクションでは、以下の移行を行います。

リソース プールの構成とフォルダーの作成

VM テンプレートと関連付けられたタグ

ソースのポート グループおよび関連付けられている VLAN に基づく論理セグメントの配置

ネットワーク セキュリティのサービスとグループ

ソースのファイアウォール ポリシーに基づく、ゲートウェイ ファイアウォール ポリシーおよび規則

ソースの vSphere 構成を移行する

この手順では、ソースの vSphere 構成をコピーし、ターゲット環境に移動します。

ソースの vCenter Server から、同じリソース プール構成を使用し、ターゲットの vCenter Server で同じリソース プール構成を作成します。

ソースの vCenter Server から、同じ VM フォルダー名を使用し、ターゲットの vCenter Server の [フォルダー] に同じ VM フォルダーを作成します。

VMware HCX を使用して、ソースの vCenter Server からターゲットの vCenter Server にすべての VM テンプレートを移行します。

ソースから、既存のテンプレートを VM に変換し、それらをターゲットに移行します。

ターゲットから、VM を VM テンプレートに変換します。

ソース環境から、同じ VM タグ名を使用して、ターゲットの vCenter にタグを作成します。

ソースの vCenter Server コンテンツ ライブラリから、サブスクライブ済みライブラリのオプションを使用して、ISO、OVF、OVA、および VM のテンプレートをターゲットのコンテンツ ライブラリにコピーします。

コンテンツ ライブラリがまだ公開されていない場合は、[Enable publishing]\(公開の有効化\) オプションを選択します。

ソースのコンテンツ ライブラリから、公開されたライブラリの URL をコピーします。

ターゲットから、ソースのライブラリの URL を使用して、サブスクライブ済みコンテンツ ライブラリを作成します。

[Sync Now]\(今すぐ同期\) を選択します。

ターゲットの NSX-T Data Center 環境を構成する

この手順では、ソースの NSX-T Data Center 構成を使用して、ターゲットの NSX-T Data Center 環境を構成します。

Note

ソースの NSX-T Data Center には複数の機能が構成されているはずです。そのため、ソースの NSX-T Data Center からコピーまたは読み取りを行い、ターゲットのプライベート クラウドにそれを再作成する必要があります。 L2 拡張機能を使用して、ターゲットの Azure VMware Solution プライベート クラウドにソースを移行する間は VM の IP アドレスと Mac アドレスを同じままにして、IP の変更や関連構成によるダウンタイムを回避してください。

既定の Tier-1 ゲートウェイの下で、ターゲット環境で必要なNSX-T Data Center ネットワーク コンポーネントを構成します。

新しい Tier-1 ゲートウェイを構成します (既定値以外)。 この構成は、ソースに構成されている NSX-T Data Center に基づいています。

ソースから VM を移行する

この手順では、VMware HCX を使用して、ソースからターゲットに VM を移行します。 ソースからレイヤー 2 拡張機能を実行し、HCX を使用して vMotion を実行することで、中断を最小限に抑えながら VM をソースからターゲットに移動することを選択できます。

vMotion 以外に、Bulk や Cold vMotion などの他の方法もお勧めします。 各項目の詳細情報

拡張ネットワークを切り替える

この手順では、最後のゲートウェイの切り替えを実行して、拡張ネットワークを終了します。 ソースの Azure VMware Solution 環境からターゲット環境にゲートウェイを移動 (移行) します。

重要

ターゲットの Azure VMware Solution 環境への VLAN ワークロードの移行後に、ゲートウェイの切り替えを行う必要があります。 また、ソースとターゲットの環境に対する VM の依存関係は一切存在してはなりません。

ゲートウェイの切り替え前に、移行されたすべてのワークロードサービスとパフォーマンスを確認します。 アプリケーションと Web サービスの所有者が (待機時間の問題以外の) パフォーマンスに納得したら、ゲートウェイの切り替えを進めることができます。 一括移行が完了したら、パブリック DNS の A と PTR のレコードを変更する必要があります。

VMware の推奨事項については、「拡張ネットワークの切り換え」を参照してください。

移行された DMZ VM のパブリック IP DNAT

この時点では、ワークロードがターゲット環境に移行されています。 これらのアプリケーション ワークロードは、パブリック インターネットから到達できる必要があります。 ターゲット環境には、任意のアプリケーションをホスティングする 2 つの方法が用意されています。 アプリケーションは、以下が可能です。

アプリケーション ゲートウェイのロード バランサーでホスティングおよび発行される。

vWAN のパブリック IP 機能を使用して発行される。

パブリック IP は通常、Azure ファイアウォールに変換された宛先 NAT です。 DNAT 規則に従い、ファイアウォール ポリシーによって、パブリック IP アドレス要求がポートを持つプライベート アドレス (Web サーバー) に変換されます。 詳細については、Azure Virtual WAN でパブリック IP 機能を使用する方法に関する記事を参照してください。

Note

SNAT は Azure VMware Solution で既定で構成されているため、[管理] タブにある Azure VMware Solution のプライベート クラウド接続設定から SNAT を有効にする必要があります。

Decommission

この最後の手順では、ネットワーク構成を含め、すべての VM ワークロードが正常に移行されたことを確認します。 依存関係がない場合は、HCX サービス メッシュ、サイトのペアリング、およびネットワーク接続をソース環境から切断できます。

Note

プライベート クラウドの使用を停止すると、構成とデータが失われるため、元に戻すことはできません。

次のステップ

各項目の詳細情報