カスタマー マネージド キーを使用したバックアップ データの暗号化

Azure Backup を使用して、既定で有効になっているプラットフォーム マネージド キー (PMK) の代わりに、カスタマー マネージド キー (CMK) を使ってバックアップ データを暗号化できます。 Azure Key Vaultバックアップ データを暗号化するキーは、Azure Key Vault に格納する必要があります。

バックアップの暗号化に使用する暗号化キーは、ソースに使用しているものと異なることがあります。 AES 256 ベースのデータ暗号化キー (DEK) を使用してデータを保護できます。 さらに、キー暗号化キー (KEK) を使用して DEK を保護できます。 データとキーをご自分で完全に制御できます。

暗号化を許可するには、キー コンテナー内の暗号化キーにアクセスするためのアクセス許可を、Backup ボールトに付与する必要があります。 必要に応じて、キーを変更できます。

この記事では、次のことについて説明します。

- Recovery Services コンテナーを作成する。

- カスタマー マネージド キー (CMK) を使用してバックアップ データを暗号化するように Recovery Services コンテナーを構成する。

- CMK で暗号化されたコンテナーにデータをバックアップする。

- バックアップからデータを復元する。

考慮事項

この機能 (Azure Backup を使用してバックアップ データを CMK で暗号化する) を使って暗号化できるのは、"新しい Recovery Services コンテナーのみ" です。 登録済みまたは登録が試行された既存項目を含むコンテナーは、サポートされていません。

Recovery Services コンテナーに対して CMK を使用した暗号化を有効にした後は、PMK (既定) を使用するように戻すことはできません。 暗号化キーは、要件に合わせて変更することができます。

現在、この機能で "Microsoft Azure Recovery Services (MARS) エージェントを介したバックアップはサポートされていません"。また、MARS エージェントを介したバックアップに、CMK で暗号化されたコンテナーを使用できない場合があります。 MARS エージェントでは、パスフレーズベースの暗号化を使用します。 この機能では、クラシック デプロイ モデルで作成した仮想マシン (VM) のバックアップもサポートされていません。

この機能は Azure Disk Encryption とは関係がありません。それには、BitLocker (Windows の場合) と DM-Crypt (Linux の場合) を使った、VM のディスクに対するゲストベースの暗号化が使用されます。

Recovery Services コンテナーを暗号化できるのは、Azure Key Vault に保存されている、"同じリージョン" にあるキーを使用した場合のみです。 また、キーはサポートされている RSA キーであること、かつ有効な状態であることが必要です。

現在、CMK で暗号化された Recovery Services コンテナーをリソース グループ間やサブスクリプション間で移動することは、サポートされていません。

既に CMK で暗号化されている Recovery Services コンテナーを新しいテナントに移動する場合、Recovery Services コンテナーを更新して、コンテナーのマネージド ID と CMK (新しいテナント内に存在する必要がある) を再作成および再構成する必要があります。 コンテナーを更新しないと、バックアップと復元の操作は失敗します。 また、サブスクリプション内に設定した Azure ロールベースのアクセス制御 (RBAC) アクセス許可を再構成する必要もあります。

この機能は、Azure portal と PowerShell を使用して構成できます。 Az モジュール 5.3.0 以降を使用して、Recovery Services コンテナーでのバックアップ用の CMK を使用します。

警告

Backup 用の暗号化キーを管理するために PowerShell を使用している場合は、ポータルからキーを更新しないことをお勧めします。 ポータルからキーを更新すると、新しいモデルをサポートする PowerShell 更新プログラムが利用可能になるまで、PowerShell を使用してキーを更新できなくなります。 ただし、引き続き Azure portal からキーを更新することはできます。

自分の Recovery Services コンテナーを作成して構成していない場合は、こちらの記事を参照してください。

カスタマー マネージド キーを使用して暗号化するためにコンテナーを構成する

コンテナーを構成するには、次のアクションを順番に実行します。

Recovery Services コンテナーのマネージド ID を有効にする。

Azure Key Vault 内の暗号化キーにアクセスするためのアクセス許可を Recovery Services コンテナーに割り当てる。

Azure Key Vault 上で論理的な削除と消去保護を有効にする。

Recovery Services コンテナーに暗号化キーを割り当てる。

以下のセクションでは、これらのアクションのそれぞれについて詳しく説明します。

Recovery Services コンテナーのマネージド ID を有効にする

Azure Backup では、システム割り当てマネージド ID とユーザー割り当てマネージド ID を使用して、Azure Key Vault に格納されている暗号化キーにアクセスする Recovery Services コンテナーを認証します。 どのマネージド ID を使用するかを選択できます。

Note

マネージド ID は、有効にした後は (一時的にであっても) 無効に "しない" でください。 マネージド ID を無効にすると、動作に一貫性がなくなる可能性があります。

コンテナーのシステム割り当てマネージド ID を有効にする

クライアントを選択する:

ご自身の Recovery Services コンテナー>[ID] の順に移動します。

[システム割り当て済み] タブを選択します。

[ステータス] を [オン] に変更します。

[保存] を選択して、そのコンテナーの ID を有効にします。

以上の手順によってオブジェクト ID が生成されます。これがコンテナーのシステム割り当てマネージド ID です。

ユーザー割り当てマネージド ID をコンテナーに割り当てる (プレビュー段階)

Note

CMK 暗号化のためにユーザー割り当てマネージド ID を使用するコンテナーでは、Backup 用のプライベート エンドポイントの使用はサポートされません。

特定のネットワークへのアクセスを制限するキー コンテナーと、CMK 暗号化用のユーザー割り当てマネージド ID の併用は、まだサポートされていません。

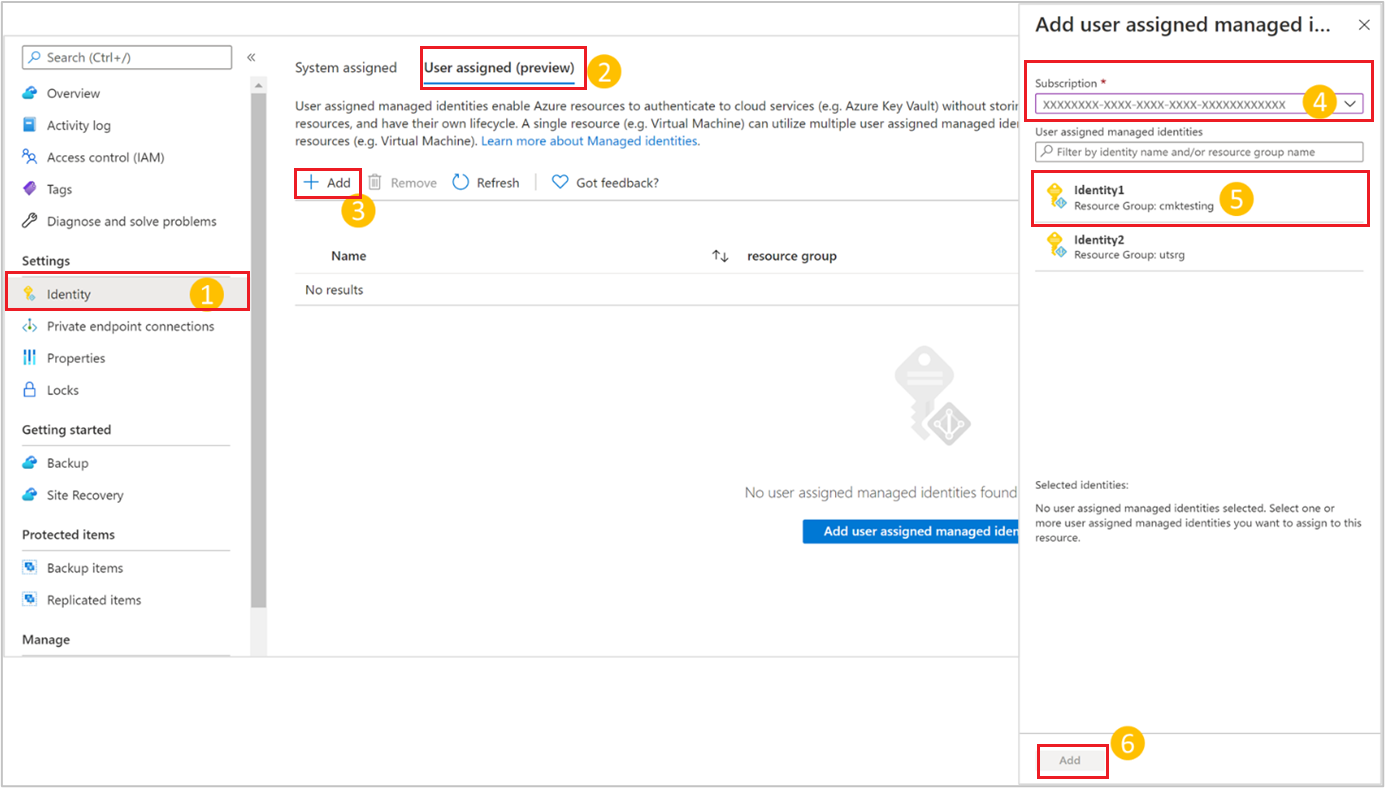

Recovery Services コンテナーのユーザー割り当てマネージド ID を割り当てるには、クライアントを選択します。

ご自身の Recovery Services コンテナー>[ID] の順に移動します。

[ユーザー割り当て (プレビュー)] タブを選びます。

[+ 追加] を選択して、ユーザー割り当てマネージド ID を追加します。

[ユーザー割り当てマネージド ID の追加] パネルで、自分の ID のサブスクリプションを選びます。

一覧から ID を選択します。 ID またはリソース グループの名前でフィルター処理することもできます。

[追加] を選択して ID の割り当てを完了します。

Azure Key Vault 内の暗号化キーにアクセスするためのアクセス許可を Recovery Services コンテナーに割り当てる

次に、Recovery Services コンテナーのマネージド ID に対して、暗号化キーが格納されているキー コンテナーにアクセスする許可を与える必要があります。

ユーザー割り当て ID を使用している場合は、それに対して同じアクセス許可を割り当てる必要があります。

クライアントを選択する:

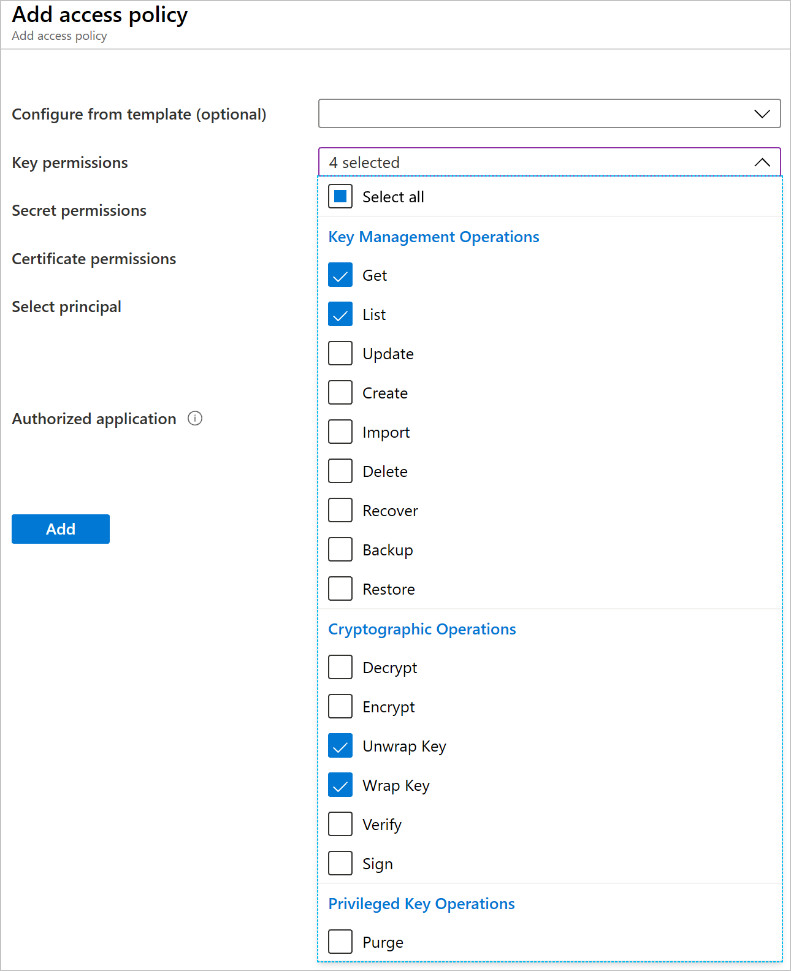

ご自分のキー コンテナー>[アクセス ポリシー] に移動します。 [+ アクセス ポリシーの追加] を選択します。

キーに対して許可するアクションを指定します。 [キーのアクセス許可] で、[取得]、[一覧]、[キーの折り返しを解除]、[キーを折り返す] の各操作を選びます。

[プリンシパルの選択] に移動し、検索ボックスで名前またはマネージド ID を使用して、ご自身のコンテナーを検索します。 コンテナーが表示されたら選択し、パネルの下部にある [選択] を選びます。

[追加] を選択して新しいアクセス ポリシーを追加します。

[保存] を選び、キー コンテナーのアクセス ポリシーに加えた変更を保存します。

前述のアクセス許可を含む Recovery Services コンテナーに、Key Vault Crypto Officer ロールなど、RBAC の役割を割り当てることもできます。 このロールには、その他のアクセス許可が含まれている場合があります。

Azure Key Vault 上で論理的な削除と消去保護を有効にする

暗号化キーを格納しているキー コンテナーで、論理的な削除と消去保護を有効にする必要があります。

クライアントを選択する:

次のスクリーンショットに示すように、Azure Key Vault インターフェイスから論理的な削除と消去保護を有効にすることができます。 あるいは、キー コンテナーの作成時にこれらのプロパティを設定することもできます。 これらの Key Vault のプロパティの詳細をご確認ください。

Recovery Services コンテナーに暗号化キーを割り当てる

コンテナーの暗号化キーを選ぶ前に、次のことが正常に完了していることを確認します。

- Recovery Services コンテナーのマネージド ID を有効にし、必要なアクセス許可を割り当てた。

- キー コンテナーに対して論理的な削除と消去保護を有効にした。

- CMK 暗号化を有効にする Recovery Services コンテナーでは、項目の保護も、その登録もされていない。

キーを割り当てて、手順に従うには、クライアントを選択します。

ご自分の Recovery Services コンテナー>[プロパティ] に移動します。

[暗号化の設定] にある [更新] を選択します。

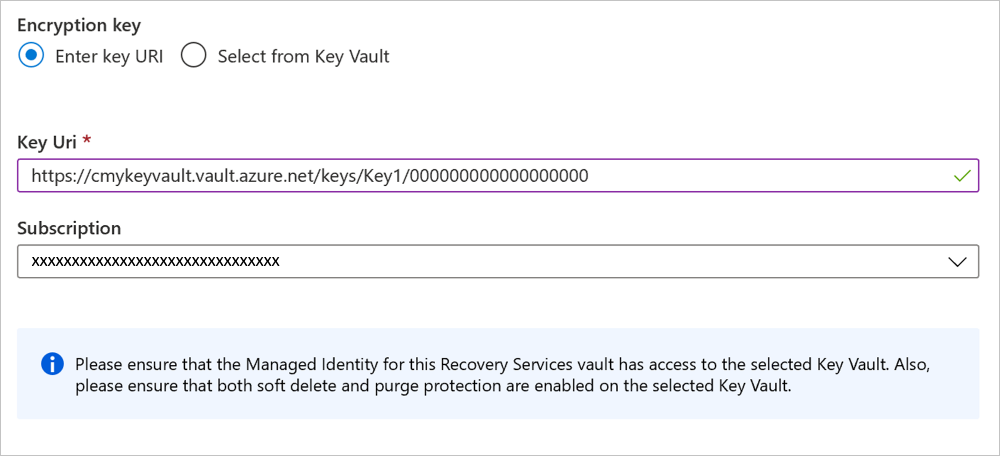

[暗号化の設定] ペインで、[独自のキーを使用する] を選択し、次のいずれかのオプションを使用してキーを指定します。 必ず有効な状態の RSA キーを使ってください。

[キー URI を入力] を選びます。 [キー URI] ボックスに、この Recovery Services コンテナーのデータを暗号化するために使用するキーの URI を入力します。 このキー URI は、お使いのキー コンテナー内の対応するキーから取得することもできます。 [サブスクリプション] ボックスで、このキーを含むキー コンテナーのサブスクリプションを指定します。

キー URI は必ず正確にコピーしてください。 キー識別子と共に表示される [クリップボードにコピー] ボタンを使うことをお勧めします。

バージョン コンポーネントを含む完全なキー URI を使って暗号化キーを指定している場合、キーは自動ローテーションされません。 必要に応じて新しいキーまたはバージョンを指定して、キーを手動で更新する必要があります。 または、キー URI のバージョン コンポーネントを削除して、自動ローテーションを使用します。

[キー コンテナーから選択する] を選びます。 [キーの選択] ペインで、キー コンテナーのキーを参照して選びます。

[キーの選択] ペインを使って暗号化キーを指定すると、キーの新しいバージョンが有効になるたびにキーが自動ローテーションされます。 暗号化キーの自動ローテーションを有効にする方法については、こちらを参照してください。

[保存] を選択します。

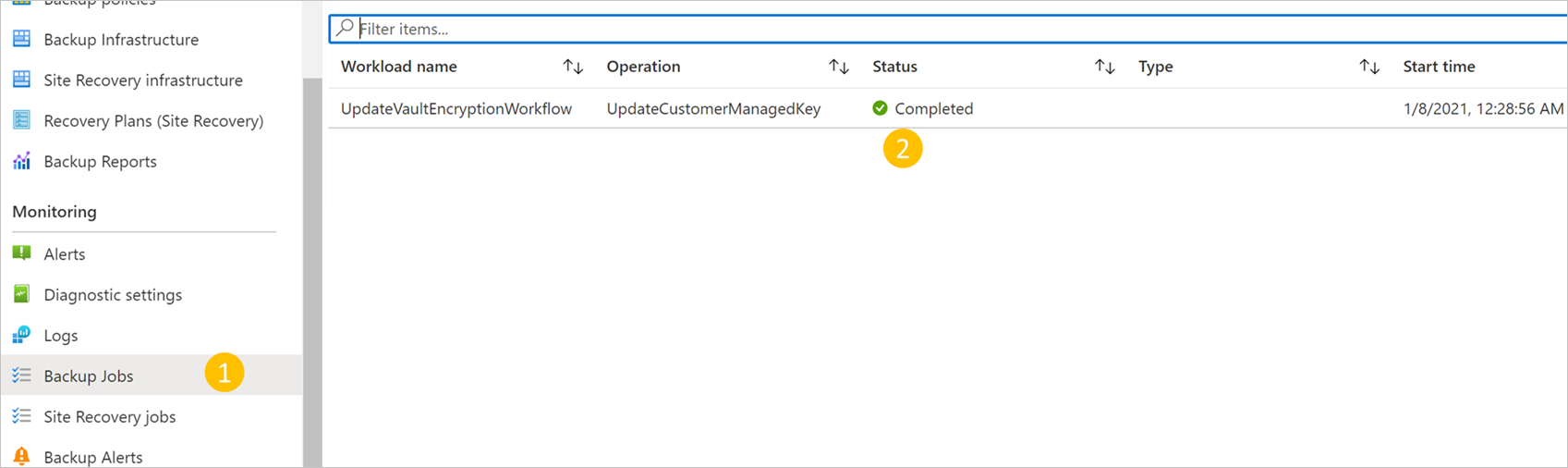

左のメニューにある [バックアップ ジョブ] ビューを使用して、暗号化キーの割り当ての進行状況と状態を追跡します。 少し時間が経過すると状態が [完了] に変わります。 指定したキーを KEK として使用して、コンテナーですべてのデータが暗号化されます。

暗号化キーの更新は、コンテナーのアクティビティ ログにも記録されます。

カスタマー マネージド キーで暗号化されたコンテナーにデータをバックアップする

バックアップ保護を構成する前に、次の操作が正常に完了したことを確認します。

- Recovery Services コンテナーを作成しました。

- Recovery Services コンテナーのシステム割り当てマネージド ID を有効にした。または、ユーザー割り当てマネージド ID をコンテナーに割り当てた。

- キー コンテナーから暗号化キーにアクセスするために、Recovery Services コンテナー (またはユーザー割り当てマネージド ID) にアクセス許可を割り当てた。

- キー コンテナーで論理的な削除と消去保護を有効にした。

- Recovery Services コンテナーに有効な暗号化キーを割り当てた。

このチェックリストは重要です。なぜなら、項目を CMK で暗号化されていないコンテナーにバックアップするように構成 (または構成しようと) した後、それに対して CMK 暗号化を有効にすることはできないからです。 PMK が引き続き使用されます。

CMK で暗号化された Recovery Services コンテナーへのバックアップを構成して実行するプロセスは、PMK を使用するコンテナーへのバックアップを構成して実行するプロセスと同じです。 エクスペリエンスに違いはありません。 この説明は、Azure VM のバックアップおよび VM 内で実行されるワークロード (SAP HANA、SQL Server データベースなど) のバックアップにも当てはまります。

バックアップからデータを復元する

VM バックアップからデータを復元する

Recovery Services コンテナーの格納データは、こちらの記事で説明されている手順に従って復元できます。 CMK で暗号化された Recovery Services コンテナーから復元する場合は、復元されたデータを、ディスク暗号化セット (DES) を使用して暗号化することを選択できます。

このセクションで説明するエクスペリエンスは、CMK で暗号化されたコンテナーからデータを復元する場合にのみ適用されます。 CMK 暗号化を使用していないコンテナーからデータを復元すると、復元されたデータは PMK で暗号化されます。 インスタント リカバリー スナップショットから復元する場合、復元されたデータは、ソース ディスクの暗号化に使用したメカニズムによって暗号化されます。

ディスクまたは VM を復元する

ディスクまたは VM を [スナップショット] 復旧ポイントから復旧すると、復元されたデータは、ソース VM のディスクを暗号化するために使用した DES で暗号化されます。

[回復の種類] に [コンテナー] を指定して復旧ポイントからディスクまたは VM を復元すると、指定した DES を使用して、復元データを暗号化することを選択できます。 または、DES を指定せずにデータの復元を続けることができます。 その場合、VM の暗号化設定が適用されます。

リージョンをまたがる復元では、CMK が有効な Azure VM (CMK が有効な Recovery Services コンテナーにバックアップされていない) は、CMK が有効でない VM としてセカンダリ リージョン内に復元されます。

復元が完了したら、復元を開始した際に行った選択に関係なく、復元されたディスクまたは VM を暗号化できます。

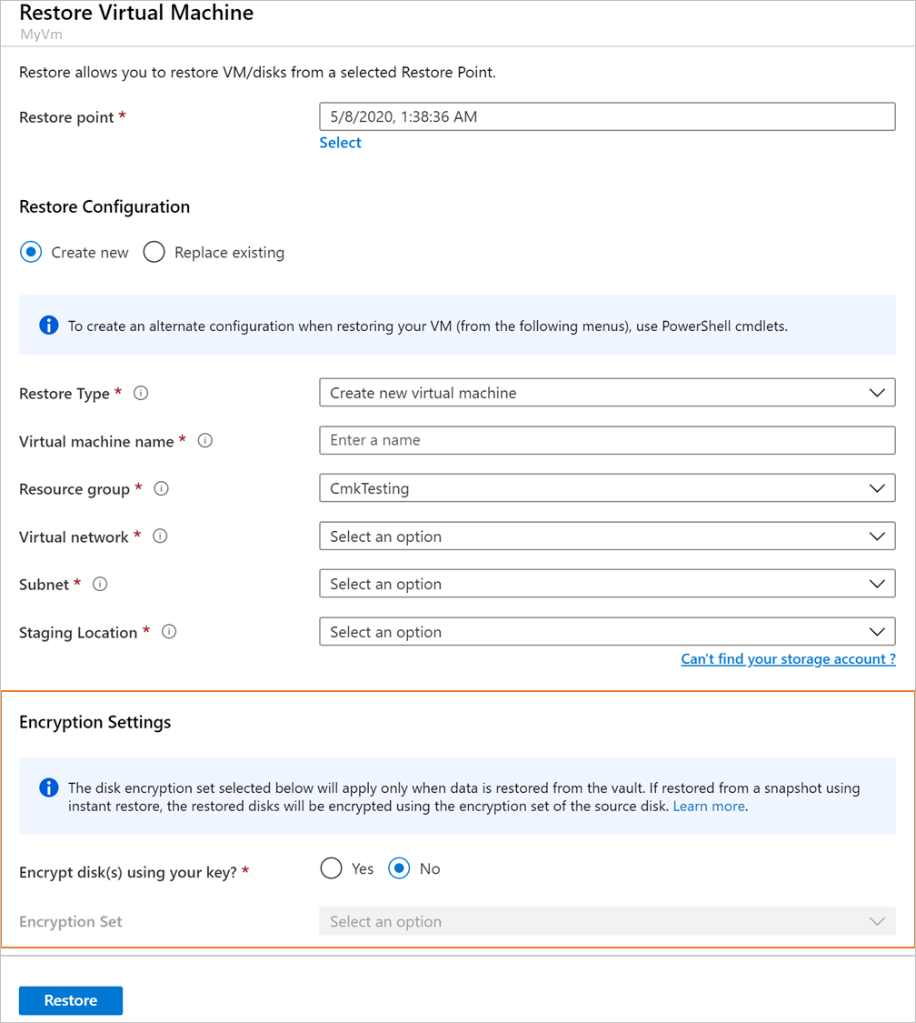

コンテナーの復旧ポイントからの復元中にディスク暗号化セットを選択する

クライアントを選択する:

復元ペインの [暗号化設定] で DES を指定するには、次の手順に従います。

[キーを使用してディスクを暗号化する] で、[はい] を選択します。

[暗号化セット] ドロップダウン リストで、復元されたディスクに対して使用する DES を選択します。 DES にアクセスできることを確認してください。

Note

リージョン間の復元を実行している場合は、復元中に DES を選択する機能がサポートされています。 ただし、Azure Disk Encryption を使用する VM を復元する場合、この機能は現在サポートされていません。

ファイルを復元する

ファイルの復元を実行すると、復元されたデータは、ターゲットの場所を暗号化するために使用したキーで暗号化されます。

Azure VM 内で SAP HANA/SQL データベースを復元する

Azure VM で実行されているバックアップされた SAP HANA または SQL Server データベースから復元すると、復元されたデータは、ターゲット ストレージの場所で使用した暗号化キーを使用して暗号化されます。 それは VM のディスクの暗号化に使用される CMK または PMK のいずれかです。

関連トピック

コンテナーの作成時にカスタマー マネージド キーを使用して暗号化を有効にする (プレビュー)

カスタマー マネージド キーを使用してコンテナー作成時に暗号化を有効にすることは、限定パブリック プレビュー段階であり、サブスクリプションを許可リストに登録する必要があります。 プレビューにサインアップするには、フォームに記入し、AskAzureBackupTeam@microsoft.com までご連絡ください。

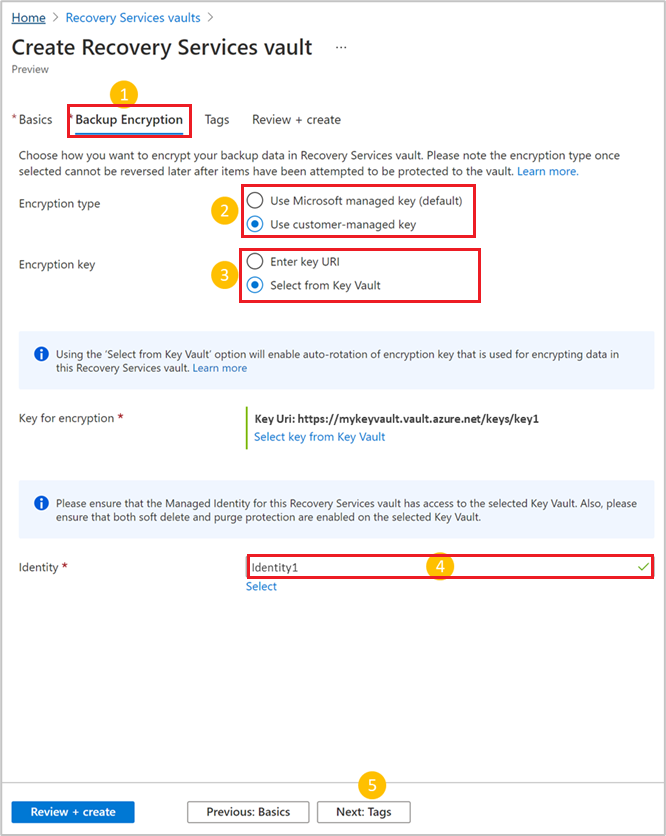

サブスクリプションが許可リストに登録されている場合は、[バックアップの暗号化] タブが表示されます。 このタブを使用して、新しい Recovery Services コンテナーの作成時に CMK を使用してバックアップの暗号化を有効にします。

暗号化を有効にするには、次の手順に従います。

[バックアップの暗号化] タブで、暗号化に使用する暗号化キーと ID を指定します。 設定は Backup にのみ適用され、省略可能です。

[暗号化の種類] として [カスタマー マネージド キーの使用] を選びます。

暗号化に使用するキーを指定するには、[暗号化キー] で適切なオプションを選択します。 暗号化キーの URI を指定することも、キーを参照して選択することもできます。

[キー コンテナーから選択する] オプションを使用してキーを指定すると、暗号化キーの自動ローテーションが自動的に有効になります。 自動ローテーションの詳細については、こちらを参照してください。

[ID] には、CMK を使用して暗号化を管理するために、ユーザー割り当てマネージド ID を指定します。 [選択] を選び、必要な ID を参照して選択します。

タグを追加し (省略可能)、コンテナーの作成を続けます。

暗号化キーの自動ローテーションを有効にする

バックアップを暗号化するための CMK を指定するには、次のいずれかのオプションを使用します。

- キー URI を入力する

- キー コンテナーから選ぶ

[キー コンテナーから選択する] オプションを使用すると、選択したキーの自動ローテーションが有効になります。 このオプションを使用すると、次のバージョンに手動で更新する手間を省くことができます。 ただし、このオプションを使用する場合、次のようになります。

- キー バージョンの更新が有効になるまでに最大で 1 時間かかる場合があります。

- キーの更新が有効になった後、少なくとも 1 回の後続バックアップ ジョブまで、古いバージョンも (有効な状態で) 使用可能になります。

完全なキー URI を使用して暗号化キーを指定すると、キーは自動ローテーションされません。 必要に応じて、新しいキーを指定してキーの更新を手動で行う必要があります。 自動ローテーションを有効にするには、キー URI のバージョン コンポーネントを削除します。

Azure Policy を使用してカスタマー マネージド キーでの暗号化を監査および適用する (プレビュー段階)

Azure Backup では、Azure Policy を使用して、CMK を使用した Recovery Services コンテナー内のデータの暗号化を監査および適用できます。 監査ポリシーを使用して、2021 年 4 月 1 日以降に有効になった CMK を使用して暗号化されたコンテナーを監査できます。

2021 年 4 月 1 日より前に CMK 暗号化が有効になったコンテナーの場合、ポリシーが適用されないか、表示される結果に検知漏れがある可能性があります。 つまり、これらのコンテナーは、CMK 暗号化が有効になっているにもかかわらず、非準拠として報告される可能性があります。

2021 年 4 月 1 日より前に CMK 暗号化が有効になったコンテナーを監査するために監査ポリシーを使用するには、Azure portal を使用して暗号化キーを更新します。 このアプローチは、新しいモデルにアップグレードするのに役立ちます。 暗号化キーを変更しない場合は、キー URI またはキー選択オプションを使用して、同じキーを再度指定します。

警告

Backup 用の暗号化キーを管理するために PowerShell を使用している場合は、ポータルから暗号化キーを更新しないことをお勧めします。 ポータルからキーを更新すると、新しいモデルをサポートする PowerShell 更新プログラムが利用可能になるまで、PowerShell を使用して暗号化キーを更新できなくなります。 ただし、引き続きポータルからキーを更新することはできます。

よく寄せられる質問

カスタマー マネージド キーを使用して既存の Backup ボールトを暗号化することはできますか?

いいえ。 CMK による暗号化は、新しいコンテナーに対してのみ有効にすることができます。 コンテナー内に項目が保護されていたことがない必要があります。 実際、CMK を使用して暗号化を有効にする前に、コンテナーに項目を保護しないでください。

コンテナーに項目を保護しようとしましたが失敗したため、コンテナーに保護された項目はまだ含まれていません。 このコンテナーに対して CMK 暗号化を有効にすることはできますか。

いいえ。 コンテナーに項目を保護しようとしたことが過去にあってはなりません。

CMK 暗号化を使用しているコンテナーがあります。 バックアップ項目がコンテナー内に保護されている場合でも、後で PMK 暗号化に戻すことができますか?

いいえ。 CMK 暗号化を有効にした後は、PMK を使用するように戻すことはできません。 キーは実際の要件に応じて変更できます。

Azure Backup の CMK 暗号化は、Azure Site Recovery にも適用されますか。

いいえ。 この記事では、バックアップ データの暗号化についてのみ説明しています。 Azure Site Recovery では、このサービスから使用できるように別途プロパティを設定する必要があります。

この記事にある手順の 1 つを実行しないまま続行し、データ ソースを保護しました。 引き続き CMK 暗号化を使用できますか。

記事の手順に従わずに項目の保護に進んだ場合、コンテナーで CMK 暗号化を使用できない可能性があります。 項目を保護する前に、このチェックリストを使用することをお勧めします。

CMK 暗号化を使用すると、バックアップのコストは増えますか?

バックアップに CMK 暗号化を使用しても、追加のコストは発生しません。 しかし、キーが格納されているキー コンテナーの使用には、引き続きコストが発生する可能性があります。