Azure Backup のマルチユーザー承認 (MUA) を使用して、Recovery Services コンテナーと Backup コンテナーに対する重要な操作に保護レイヤーを追加できます。 MUA の場合、Azure Backup は Resource Guard と呼ばれる別の Azure リソースを使用して、重要な操作が該当する承認でのみ実行されるようにします。

Backup コンテナーに対して Resource Guard を使用したマルチユーザー承認が一般公開されました。

Azure Backup の MUA のアクセス許可

Azure Backup は、Recovery Services コンテナーまたは Backup コンテナーの追加の承認メカニズムとして Resource Guard を使用します。 重要な操作 (次のセクションで説明) を正常に実行するには、Resource Guard に対する十分なアクセス許可が必要です。

MUA が意図したとおりに機能する場合:

- 別のユーザーが Resource Guard インスタンスを所有している必要があります。

- コンテナー管理者は、Resource Guard に対する共同作成者、バックアップ MUA 管理者、またはバックアップ MUA オペレーターのアクセス許可を持つ必要はありません。

保護を強化するには、コンテナーを含むサブスクリプションまたはテナントとは異なるサブスクリプションまたはテナントに Resource Guard をできます。

重要な操作

次の表に、クリティカルとして定義され、Resource Guard が保護に役立つ操作を示します。 コンテナーを関連付けするときに、Resource Guard を使用して特定の操作を保護から除外することができます。

Note

[必須] として示されている操作は、関連付けられているコンテナーの Resource Guard を使用して保護される対象から除外できません。 また、除外された重要な操作は、Resource Guard に関連付けられているすべてのコンテナーに適用されます。

| 操作 | 必須/省略可能 | 説明 |

|---|---|---|

| 論理的な削除機能またはセキュリティ機能を無効にする | Mandatory | コンテナーの論理的な削除設定を無効にします。 |

| MUA 保護を解除する | Mandatory | コンテナーの MUA 保護を無効にします。 |

| 保護を削除する | 省略可能 | バックアップを停止してデータを削除することで、保護を削除します。 |

| 保護を変更する | 省略可能 | リテンション期間が短縮された新しいバックアップ ポリシーを追加するか、ポリシーの頻度を変更して 目標復旧ポイント (RPO) を増やします。 |

| ポリシーを変更する | 省略可能 | バックアップ ポリシーを変更してリテンション期間を短縮するか、ポリシーの頻度を変更して RPO を増やします。 |

| バックアップ セキュリティ PIN を取得する | 省略可能 | Microsoft Azure Recovery Services (MARS) セキュリティ PIN を変更します。 |

| バックアップを停止してデータを保持する | 省略可能 | バックアップを停止し、データを永続的に保持するか、ポリシーに従ってデータを保持することで、保護を削除します。 |

| 不変性を無効にする | 省略可能 | コンテナーの不変性設定を無効にします。 |

概念とプロセス

このセクションでは、Azure Backup に MUA を使用するときに必要な概念とプロセスについて説明します。

プロセスと責任を明確に理解するために、次の 2 つのペルソナを検討してください。 これらのペルソナは、この記事全体で参照されています。

バックアップ管理者: コンテナーに対して管理操作を実行する Recovery Services コンテナーまたは Backup コンテナーの所有者。 最初に、バックアップ管理者は Resource Guard に対するアクセス許可を持つ必要はありません。 バックアップ管理者は、Recovery Services コンテナーでバックアップ オペレーターまたはバックアップ共同作成者のロールベースのアクセス制御 (RBAC) ロールを持つことができます。

セキュリティ管理者: Resource Guard インスタンスの所有者であり、コンテナーに対する重要な操作のゲートキーパーとして機能します。 セキュリティ管理者は、ボールトに対して重要な操作を実行するためにバックアップ管理者が必要とするアクセス許可を制御します。 セキュリティ管理者は、Resource Guard のバックアップ MUA 管理者 RBAC ロールを持つことができます。

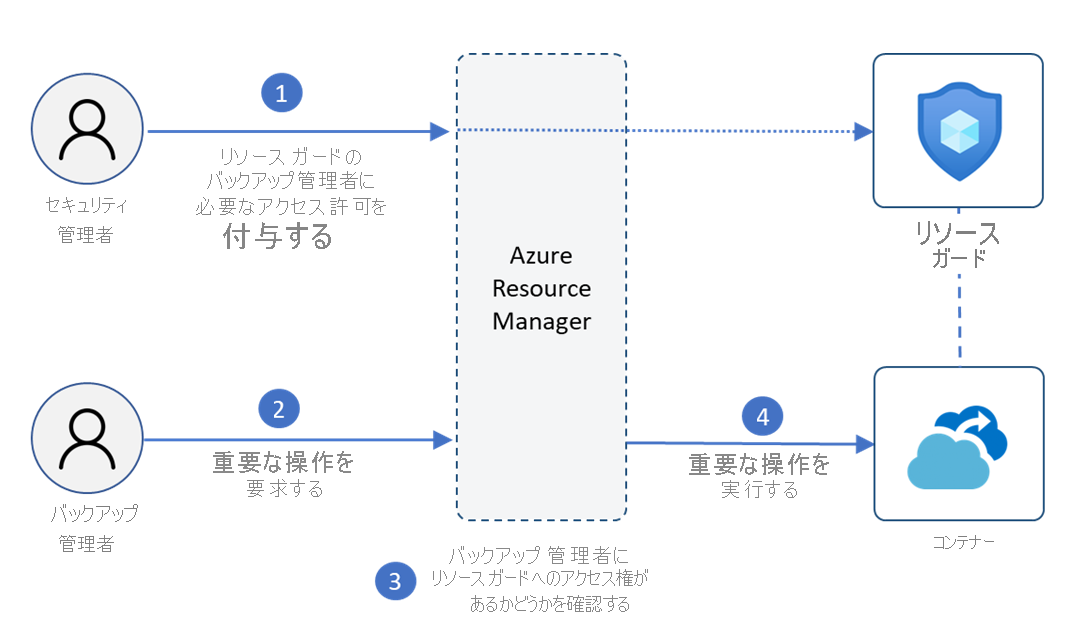

次の図は、Resource Guard を使用して MUA が構成されているボールトに対して重要な操作を実行する手順を示しています。

一般的なシナリオでのイベントのフローを次に示します。

バックアップ管理者は、Recovery Services コンテナーまたは Backup コンテナーを作成します。

セキュリティ管理者が Resource Guard インスタンスを作成します。

Resource Guard インスタンスは、コンテナーとは異なるサブスクリプションまたは異なるテナントに格納できます。 バックアップ管理者が Resource Guard に対する共同作成者、バックアップ MUA 管理者、またはバックアップ MUA オペレーターのアクセス許可を持っていないことを確認します。

セキュリティ管理者は、Resource Guard (または関連するスコープ) のバックアップ管理者に閲覧者ロールを付与します。 バックアップ管理者は、ボルトで MUA を有効にするためにリーダーロールが必要です。

バックアップ管理者は、Resource Guard を使用してボールトを保護するために、MUA を構成します。

バックアップ管理者またはコンテナーへの書き込みアクセス権を持つユーザーが、コンテナー上の Resource Guard で保護されている重要な操作を実行する場合は、Resource Guard へのアクセスを要求する必要があります。

バックアップ管理者は、セキュリティ管理者に連絡して、そのような操作を実行するためのアクセス権を取得する方法の詳細を確認できます。 これを行うには、特権 ID 管理 (PIM) または組織が要求する他のプロセスを使用します。

バックアップ管理者は、バックアップ MUA オペレーター RBAC ロールを要求できます。 このロールを使用すると、ユーザーは Resource Guard が保護する重要な操作のみを実行できます。 Resource Guard インスタンスの削除は許可されません。

セキュリティ管理者は、重要な操作を実行するために、Resource Guard のバックアップ MUA オペレーター ロールをバックアップ管理者に一時的に付与します。

バックアップ管理者が重要な操作を開始します。

Azure Resource Manager は、バックアップ管理者が十分なアクセス許可を持っているかどうかを確認します。 バックアップ管理者は Resource Guard のバックアップ MUA オペレーター ロールを持つようになったため、要求は完了です。 バックアップ管理者に必要なアクセス許可またはロールがない場合、要求は失敗します。

セキュリティ管理者は、承認されたアクションが実行された後、または定義された期間が経過した後に、重要な操作を実行する権限を取り消します。 Microsoft Entra Privileged Identity Management の Just-In-Time (JIT) ツールを使用して、特権を取り消すことができます。

Note

- Resource Guard の共同作成者またはバックアップ MUA 管理者ロールに一時的にバックアップ管理者へのアクセス権を付与した場合、そのアクセスは Resource Guard に対する削除アクセス許可も提供します。 バックアップ MUA オペレーターのアクセス許可のみを指定することをお勧めします。

- MUA は、コンテナー化されたバックアップに対してのみ実行された、前述の操作に対する保護を提供します。 データ ソース (つまり、保護されている Azure リソースまたはワークロード) に対して直接実行されるすべての操作は、Resource Guard の範囲外です。

使用シナリオ

次の表に、Resource Guard インスタンスとコンテナー (Recovery Services コンテナーとバックアップ コンテナー) を作成するシナリオと、各コンテナーが提供する相対的な保護を示します。

重要

バックアップ管理者は、任意のシナリオで Resource Guard の共同作成者、バックアップ MUA 管理者、またはバックアップ MUA オペレーターのアクセス許可を持つ必要はありません。 これらのアクセス許可は、コンテナーの MUA 保護をオーバーライドします。

| 使用シナリオ | MUA による保護 | 実装の容易さ | 注記 |

|---|---|---|---|

| コンテナーと Resource Guard は 同じサブスクリプションに存在します。 バックアップ管理者は Resource Guard にアクセスできません。 |

バックアップ管理者とセキュリティ管理者の間の分離を最小限にしてください。 | 必要なサブスクリプションは 1 つだけであるため、比較的簡単に実装できます。 | リソース レベルのアクセス許可とロールを正しく割り当てる必要があります。 |

| Vault と Resource Guard は 異なるサブスクリプションに存在しますが、テナントは同じです。 バックアップ管理者は、Resource Guard または対応するサブスクリプションにアクセスできません。 |

バックアップ管理者とセキュリティ管理者の間の中程度の分離。 | 2 つのサブスクリプション (ただし、1 つのテナント) が必要であるため、実装が中程度の容易さです。 | リソースまたはサブスクリプションに対してアクセス許可とロールが正しく割り当てられていることを確認します。 |

| ボールトと Resource Guard は 異なるテナントにあります。

バックアップ管理者は、Resource Guard、対応するサブスクリプション、または対応するテナントにアクセスできません。 |

バックアップ管理者とセキュリティ管理者の間の最大分離。これによって、最大のセキュリティが提供されます。 | テストには 2 つのテナントまたはディレクトリが必要なため、比較的テストが困難です。 | リソース、サブスクリプション、またはディレクトリに対してアクセス許可とロールが正しく割り当てられていることを確認します。 |