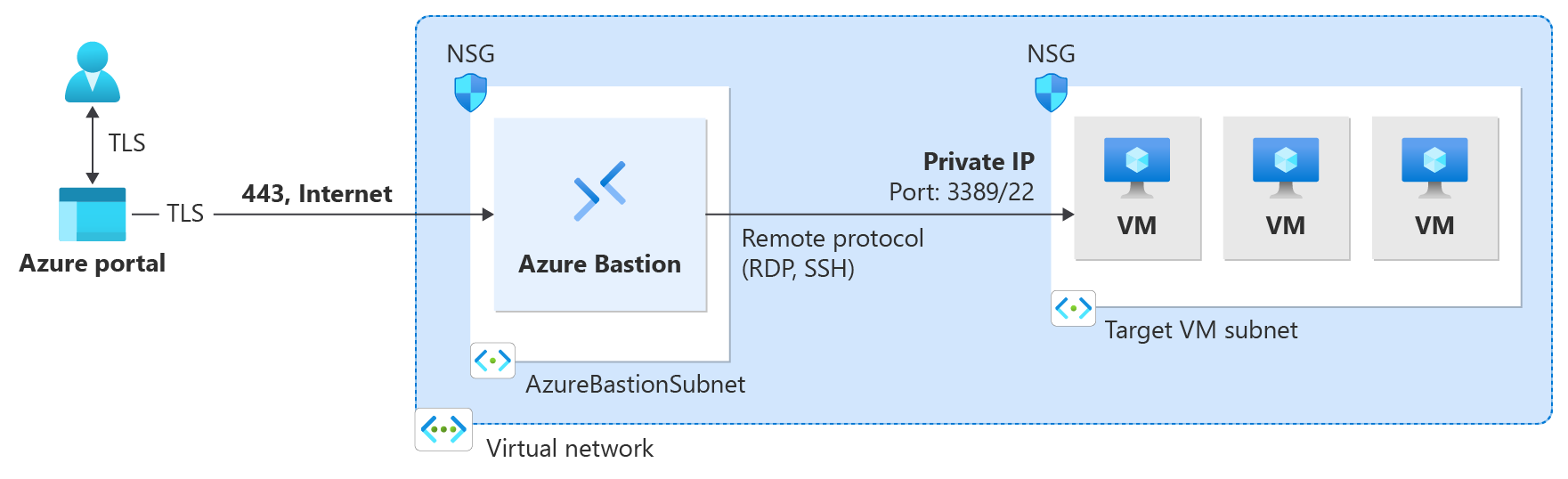

この記事では、CLI を使用して Azure Bastion をデプロイする方法について示します。 Azure Bastion は、お客様に代わって保守管理が行われる PaaS サービスであり、お客様が VM にご自分でインストールして保守管理する bastion ホストではありません。 Azure Bastion デプロイは、サブスクリプション/アカウントや仮想マシン単位ではなく、仮想ネットワーク単位です。 Azure Bastion の詳細については、「Azure Bastion とは」を参照してください。

Bastion を仮想ネットワークにデプロイすると、プライベート IP アドレスを使用して VM に接続できるようになります。 このシームレスな RDP/SSH エクスペリエンスは、同じ仮想ネットワーク内のすべての VM で使用できます。 VM のパブリック IP アドレスは、他の用途に必要でなければ削除してかまいません。

この記事では、CLI を使用して Azure Bastion をデプロイして VM に接続します。仮想ネットワークがまだない場合は作成します。 次の他の方法を使用して Bastion をデプロイすることもできます。

Note

Azure プライベート DNS ゾーンでは、Azure Bastion の使用がサポートされています。 ただし、制限があります。 詳細については、Azure Bastion の FAQ に関する記事を参照してください。

作業を開始する前に

Azure サブスクリプション

Azure サブスクリプションを持っていることを確認します。 Azure サブスクリプションをまだお持ちでない場合は、MSDN サブスクライバーの特典を有効にするか、無料アカウントにサインアップしてください。

Azure CLI

この記事では Azure CLI を使用します。 コマンドを実行するには、Azure Cloud Shell を使用できます。 Azure Cloud Shell は無料のインタラクティブ シェルです。この記事の手順は、Azure Cloud Shell を使って実行することができます。 一般的な Azure ツールが事前にインストールされており、アカウントで使用できるように構成されています。

Cloud Shell を開くには、コード ブロックの右上隅にある [使ってみる] を選択します。 また、https://shell.azure.com に移動して別のブラウザー タブで Cloud Shell を起動し、左上隅のドロップダウンを切り替えて Bash または PowerShell を反映することもできます。 [コピー] を選択してコードのブロックをコピーし、Cloud Shell に貼り付けてから、Enter キーを押して実行します。

Bastion をデプロイする

このセクションでは、Azure CLI を使用して Azure Bastion をデプロイする方法について説明します。

重要

時間単位の料金は、送信データの使用量に関係なく、Bastion がデプロイされた時点から発生します。 詳しくは、「価格」および「SKU」を参照してください。 チュートリアルまたはテストの一環で Bastion をデプロイする場合は、使用終了後に該当のリソースを削除することをお勧めします。

仮想ネットワークがまだない場合は、az group create と az network vnet create を使用して、リソース グループと仮想ネットワークを作成します。

az group create --name TestRG1 --location eastusaz network vnet create --resource-group TestRG1 --name VNet1 --address-prefix 10.1.0.0/16 --subnet-name default --subnet-prefix 10.1.0.0/24az network vnet subnet create を使用して、Bastion のデプロイ先となるサブネットを作成します。 作成するサブネットの名前は「AzureBastionSubnet」としてください。 このサブネットは、Azure Bastion リソース専用に予約されています。 サブネットに付けた名前の値が AzureBastionSubnet になっていないと、Bastion がデプロイされません。

- 作成できる最小のサブネット AzureBastionSubnet サイズは /26 です。 ホストのスケーリングに対応するために、/26 以上のサイズを作成することをお勧めします。

- スケーリングの詳細については、ホスト スケーリングの構成設定に関する記事を参照してください。

- 設定の詳細については、AzureBastionSubnet の構成設定に関する記事を参照してください。

- ルート テーブルまたは委任なしで AzureBastionSubnet を作成します。

- AzureBastionSubnet でネットワーク セキュリティ グループを使用する場合、NSG の使用に関する記事を参照してください。

az network vnet subnet create --name AzureBastionSubnet --resource-group TestRG1 --vnet-name VNet1 --address-prefix 10.1.1.0/26- 作成できる最小のサブネット AzureBastionSubnet サイズは /26 です。 ホストのスケーリングに対応するために、/26 以上のサイズを作成することをお勧めします。

Azure Bastion のパブリック IP アドレスを作成します。 このパブリック IP は (ポート 443 経由で) RDP/SSH がアクセスされる Bastion リソースのパブリック IP アドレスです。 パブリック IP アドレスは、作成している Bastion リソースと同じリージョン内にある必要があります。 このため、指定する

--location値には特に注意してください。az network public-ip create --resource-group TestRG1 --name VNet1-ip --sku Standard --location eastusaz network bastion create を使用して、仮想ネットワーク用の新しい Azure Bastion リソースを作成します。 Bastion リソースを作成してデプロイするには、約 10 分かかります。

次の例では、Basic SKU レベルを使用して Bastion をデプロイします。 他の SKU を使用してデプロイすることもできます。 Bastion のデプロイでサポートされる機能は、SKU によって決まります。 コマンドで SKU を指定しなかった場合の SKU の既定値は Standard になります。 詳細については、Bastion SKU に関する記事を参照してください。

az network bastion create --name VNet1-bastion --public-ip-address VNet1-ip --resource-group TestRG1 --vnet-name VNet1 --location eastus --sku Basic

VM への接続

仮想ネットワークに VM がまだない場合は、Windows VM の作成に関するクイックスタートまたは Linux VM の作成に関するクイックスタートを使用して VM を作成してください。

次の記事または次のセクションの手順のいずれかを使用すると、VM への接続に役立ちます。 一部の接続の種類では、Bastion の Standard 以上の SKU が必要です。

- Windows VM に接続する

- Linux VM に接続する

- スケール セットへの接続

- IP アドレスを使用して接続する

- ネイティブ クライアントから接続する

ポータルを使用して接続する

次の手順では、Azure portal を使用した接続の一種について説明します。

Azure portal で、接続先の仮想マシンに移動します。

ペインの上部で、[接続]>[Bastion] を選び、[Bastion] ペインに移動します。 左側のメニューを使って、[Bastion] ペインに移動することもできます。

[Bastion] ペインで使用できるオプションは、Bastion SKU によって異なります。

Basic SKU を使用している場合は、RDP とポート 3389 を使って Windows コンピューターに接続します。 また、Basic SKU の場合、SSH とポート 22 を使って Linux コンピューターに接続します。 ポート番号やプロトコルを変更するオプションはありません。 ただし、RDP のキーボード言語は、このペインの [接続設定] を展開することで変更できます。

Standard SKU を使っている場合は、さらに多くの接続プロトコルとポートのオプションを使用できます。 [接続設定] を展開すると、それらのオプションが表示されます。 通常、VM に対して異なる設定を構成しない限り、RDP とポート 3389 を使って Windows コンピューターに接続します。 SSH とポート 22 を使って、Linux コンピューターに接続します。

[認証の種類] には、ドロップダウン リストから認証の種類を選びます。 プロトコルによって、利用できる認証の種類が決まります。 必要な認証の値を指定します。

新しいブラウザー タブで VM セッションを開くには、[新しいブラウザー タブで開く] を選択したままにします。

[接続] を選択して VM に接続します。

ポート 443 と Bastion サービスを使って、(HTML5 を介して) Azure portal で仮想マシンへの接続が直接開かれることを確認します。

VM に接続しているときにキーボード ショートカット キーを使うと、ローカル コンピューターのショートカット キーとは同じ動作にならないことがあります。 たとえば、Windows クライアントから Windows VM に接続している場合、Ctrl + Alt + End は、ローカル コンピューターの Ctrl + Alt + Delete のキーボード ショートカットになります。 Windows VM に接続しているときに Mac からこれを行うためのキーボード ショートカットは fn+control+option+delete になります。

オーディオ出力を有効にするには

VM のリモートオーディオ出力を有効にすることができます。 この設定が自動的に有効になる VM もありますが、オーディオ設定を手動で有効にすることが必要なものもあります。 設定は VM 自体で変更されます。 Bastion のデプロイでは、リモート オーディオ出力を有効にするための特別な構成設定は必要ありません。 現時点では、オーディオ入力はサポートされていません。

Note

オーディオ出力には、インターネット接続の帯域幅が使用されます。

Windows VM でリモート オーディオ出力を有効にするには:

- VM に接続すると、ツール バーの右下隅に [オーディオ] ボタンが表示されます。 [オーディオ] ボタンを右クリックし、[サウンド] を選びます。

- Windows オーディオ サービスを有効にするかどうかを確認するポップアップ メッセージが表示されます。 [はい] を選択します。 [サウンド] 設定で、より多くのオーディオ オプションを構成できます。

- サウンド出力を確認するには、ツールバーの [オーディオ] ボタンの上にカーソルを合わせます。

VM のパブリック IP アドレスを削除する

Azure Bastion では、クライアント VM への接続にパブリック IP アドレスは使用されません。 VM ではパブリック IP アドレスを他のことで必要としない場合、削除してかまいません。 「パブリック IP アドレスの関連付けを Azure VM から解除する」を参照してください。

次のステップ

- Azure Bastion サブネットでネットワーク セキュリティ グループを使用する方法については、NSG の使用に関するページを参照してください。

- VNet ピアリングの詳細については、「VNet ピアリングと Azure Bastion」を参照してください。