Azure ランディング ゾーンと複数の Microsoft Entra テナント

複数の Microsoft Entra テナントを持つ Azure ランディング ゾーン

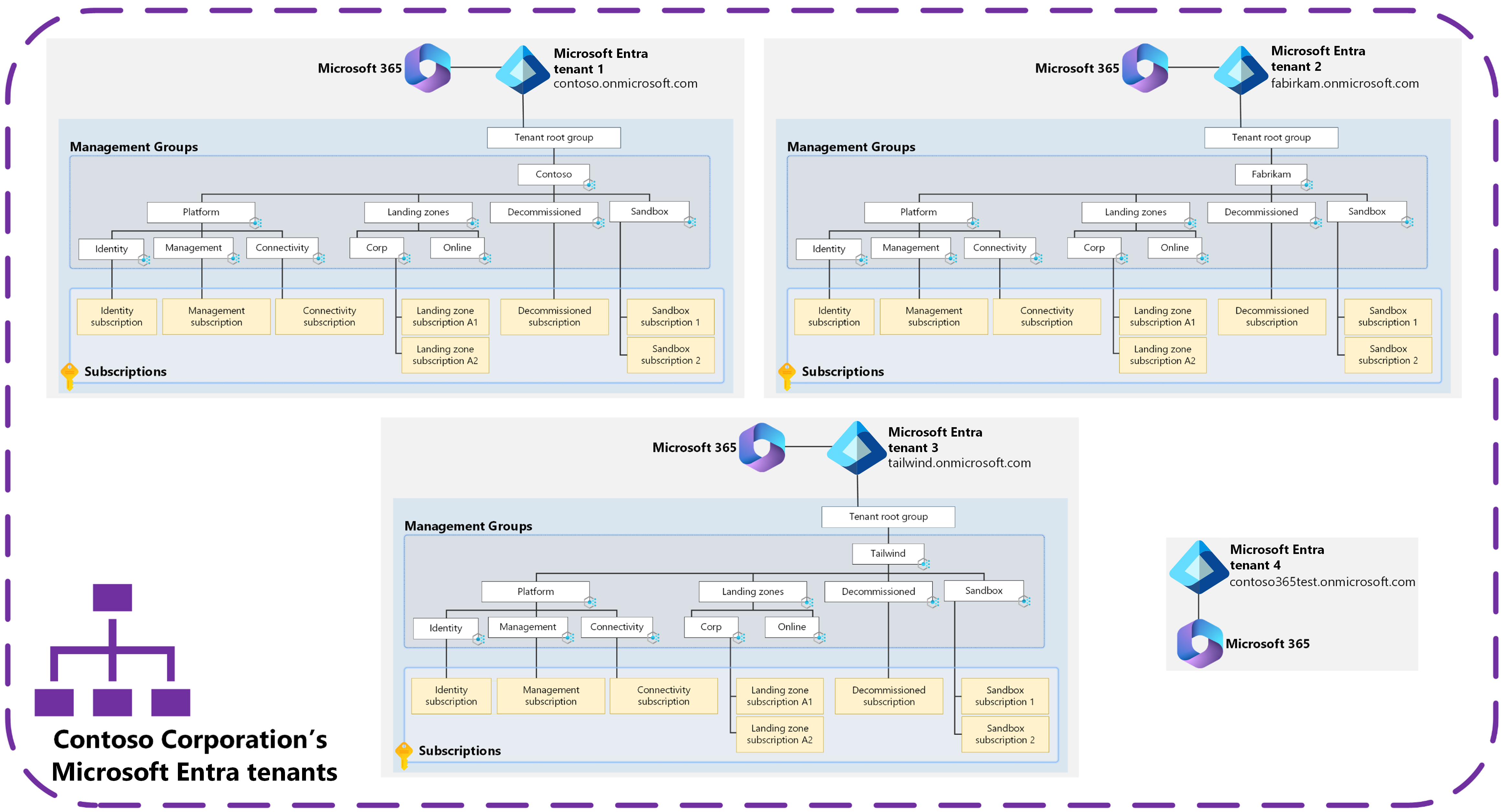

前の図は、Contoso Corporation の例を示しています。Contoso Corporation は、企業が時間の経過と同時に成長し、合併と買収により 4 つの Microsoft Entra テナントを持っています。

Microsoft Entra テナント *.onmicrosoft.com ドメイン |

使用注意事項 |

|---|---|

contoso.onmicrosoft.com |

Contoso Corporation が利用する主要な Microsoft Entra テナント。 このテナントでは、Azure サービスと Microsoft 365 サービスが使用されます。 |

fabrikam.onmicrosoft.com |

Fabrikam によって使用されるプライマリ Microsoft Entra テナント。 このテナントでは、Azure サービスと Microsoft 365 サービスが使用されます。 このテナントは、Contoso Corporation による買収以降も分離されたままです。 |

tailwind.onmicrosoft.com |

Tailwind によって使用されるプライマリ Microsoft Entra テナント。 このテナントでは、Azure サービスと Microsoft 365 サービスが使用されます。 このテナントは、Contoso Corporation による買収以降も分離されたままです。 |

contoso365test.onmicrosoft.com |

Microsoft Entra ID と Microsoft 365 サービスと構成をテストするために Contoso Corporation によって使用される Microsoft Entra テナント だけです。 すべての Azure 環境は、contoso.onmicrosoft.com Microsoft Entra テナント内に配置されます。 |

Contoso Corporation は、contoso.onmicrosoft.comの 1 つの Microsoft Entra テナントから始まりました。 時間の経過と同時に、彼らは他の企業を複数買収し、これらの企業を Contoso Corporation に持ち込みました。

Fabrikam (fabrikam.onmicrosoft.com) と Tailwind (tailwind.onmicrosoft.com) の買収により、Microsoft 365 (Exchange Online、SharePoint、OneDrive) および Azure サービスが使用されている既存の Microsoft Entra テナントも引き継がれました。 Contoso Corporation とその会社の一部が将来的に販売される可能性があるため、これらの会社および関連する Microsoft Entra テナントは分離された状態で保持されます。

Contoso Corporation には、Microsoft Entra ID と Microsoft 365 のサービスと機能をテストする目的でのみ、個別の Microsoft Entra テナントがあります。 ただし、この個別の Microsoft Entra テナントでは、Azure サービスはテストされません。 これらは、contoso.onmicrosoft.com Microsoft Entra テナントでテストされます。

ヒント

Azure ランディング ゾーンと Azure ランディング ゾーン環境内の Azure ワークロードとリソースのテストの詳細については、次を参照してください。

手記

Azure ランディング ゾーンは、単一の Microsoft Entra テナント内にデプロイされます。 Azure リソースをデプロイする Microsoft Entra テナントが複数あり、Azure ランディング ゾーンを使用してそれらを制御、管理、監視する場合は、各テナント内に Azure ランディング ゾーンを個別にデプロイする必要があります。

マルチテナント シナリオでの Azure ランディング ゾーンに関する考慮事項と推奨事項

このセクションでは、Azure ランディング ゾーンと Microsoft Entra マルチテナント のシナリオと使用方法に関する主な考慮事項と推奨事項について説明します。

考慮 事項

- Microsoft Entra テナント設計に対するシングル テナント アプローチから始めます。

- 通常、シングル テナントは、ユーザーの ID が存在し、Microsoft 365 などのサービスが実行されている組織の Microsoft Entra テナントです。

- 企業の Microsoft Entra テナントを使用して満たされない要件がある場合にのみ、より多くの Microsoft Entra テナントを作成します。

- Microsoft Entra ID 管理単位 を使用して、1 つの Microsoft Entra テナント内のユーザー、グループ、デバイス (たとえば、異なるチーム) の分離と分離を管理することを検討してください。 複数の Microsoft Entra テナントを作成する代わりに、このリソースを使用します。

- 最初のアプリケーション ワークロードの開発と調査には、サンドボックス サブスクリプションの使用を検討してください。 詳細については、「Azure ランディング ゾーン アーキテクチャで "開発/テスト/運用" ワークロード ランディング ゾーンを処理する方法」を参照してください。

- Microsoft Entra テナント間での Azure サブスクリプションの移行は複雑であり、移行を有効にするには、移行前と移行後のアクティビティを完了する必要があります。 詳細については、「別の Microsoft Entra ディレクトリに Azure サブスクリプションを転送する」を参照してください。 移行先テナントの新しい Azure サブスクリプションでアプリケーション ワークロードを再構築する方が簡単です。 移行をより詳細に制御できます。

- 複数の Microsoft Entra テナントの管理、運営、構成、監視、セキュリティ保護の複雑さを考慮してください。 単一の Microsoft Entra テナントは、管理、管理、セキュリティ保護が簡単です。

- JML(入社者、配置転換者、離職者)のプロセス、ワークフロー、ツールを考慮する。 これらのリソースが複数の Microsoft Entra テナントをサポートして処理できることを確認します。

- エンド ユーザーが自分で複数の ID を管理、管理、セキュリティで保護する際に、エンド ユーザーに与える影響を考慮します。

- 複数の Microsoft Entra テナントを選択する場合は、特にエンド ユーザーの観点から、テナント間のコラボレーションへの影響を考慮してください。 1 つの Microsoft Entra テナント内のユーザー間の Microsoft 365 コラボレーション エクスペリエンスとサポートが最適です。

- アプローチを選択する前に、複数の Microsoft Entra テナントの監査と規制コンプライアンスチェックへの影響を検討してください。

- 複数の Microsoft Entra テナントを使用する場合は、ライセンス コストの増加を検討してください。 Microsoft Entra ID P1 や P2、Microsoft 365 サービスなどの製品のライセンスは、Microsoft Entra テナントにまたがりません。

- 1 つの Enterprise Agreement 登録では、職場および学校アカウントのクロステナントに登録の認証レベルを設定することで、複数の Microsoft Entra テナントをサポートし、サブスクリプションを提供できます。 詳細については、Azure EA ポータルの管理

に関するページを参照してください。 - 1 つの Microsoft 顧客契約で、複数の Microsoft Entra テナントをサポートし、サブスクリプションを提供できます。 詳細については、「Microsoft 顧客契約の課金アカウントのテナントの管理」を参照してください。

- Microsoft Entra マルチテナント アーキテクチャを選択する場合は、アプリケーション チームと開発者に発生する可能性がある制限事項を考慮してください。 Azure Virtual Desktop、Azure Files、Azure SQL などの Azure 製品とサービスの Microsoft Entra 統合の制限事項に注意してください。 詳細については、この記事の「Azure 製品およびサービス Microsoft Entra 統合」セクションを参照してください。

- Microsoft Entra B2B

使用して、組織に複数の Microsoft Entra テナントがある場合に、ユーザー エクスペリエンスと管理を簡素化および強化することを検討してください。 - 開発者が 1 つの Azure サブスクリプションと 1 つのテナント内でアプリケーションを作成できるように、B2B および B2C 機能を備えた Microsoft Entra ID を使用した Microsoft ID プラットフォームの使用を検討してください。 このメソッドは、多くの ID ソースのユーザーをサポートします。 詳細については、「 Azure でのマルチテナント ソリューションの設計」を参照してください。

- マルチテナント組織で使用できる機能の使用を検討してください。 詳細については、「Microsoft Entra IDのマルチテナント組織とは」を参照してください。

- Azure ランディング ゾーンを最新の状態に保つことを検討してください。

Azure 製品とサービス Microsoft Entra の統合

多くの Azure 製品とサービスでは、ネイティブの Microsoft Entra 統合の一部として Microsoft Entra B2B がサポートされていません。 Microsoft Entra 統合の一部として、Microsoft Entra B2B 認証をサポートするサービスはごくわずかです。 サービスの既定では、Microsoft Entra 統合の一部として Microsoft Entra B2B をサポートしない方が安全です。

Azure Storage、Azure SQL、Azure Files、Azure Virtual Desktop など、Microsoft Entra ID とのネイティブ統合を提供するサービスでは、"ワンクリック" または "クリックなし" スタイルのアプローチを使用して統合します。 サービスの一部として、認証と承認 シナリオが必要です。 通常、このアプローチは "ホーム テナント" に対してサポートされており、一部のサービスでは Microsoft Entra B2B/B2C シナリオのサポートが有効になる場合があります。 Azure サブスクリプションと Microsoft Entra ID の関係の詳細については、「関連付けるか、Microsoft Entra テナントに Azure サブスクリプションを追加する」を参照してください。

Azure サブスクリプションが関連付けられている Microsoft Entra テナントを慎重に検討することが重要です。 この関係により、ID をサポートする必要があるアプリケーションまたはワークロード チームが使用する製品とサービスとその機能、および ID の元のテナントが決まります。 通常、ID は企業の Microsoft Entra テナントにあります。

すべての Azure サブスクリプションをホストするために複数の Microsoft Entra テナントが使用されている場合、アプリケーション ワークロード チームは、一部の Azure 製品とサービスの Microsoft Entra 統合を利用できません。 アプリケーション ワークロード チームがこれらの制限事項に関するアプリケーションを開発する必要がある場合、認証と承認のプロセスはより複雑になり、安全性が低下します。

すべての Azure サブスクリプションのホームとして 1 つの Microsoft Entra テナントを使用して、この問題を回避します。 シングル テナントは、アプリケーションまたはサービスの認証と承認に最適なアプローチです。 このシンプルなアーキテクチャにより、アプリケーション ワークロード チームの管理、管理、制御が減り、潜在的な制約が排除されます。

詳細については、「1 つのテナントでのリソースの分離」を参照してください。

推奨 事項

- 1 つの Microsoft Entra テナント (通常は企業の Microsoft Entra テナント) を使用します。 企業の Microsoft Entra テナントを使用して満たされない要件がある場合にのみ、より多くの Microsoft Entra テナントを作成します。

- サンドボックス サブスクリプションを使用して、同じ単一の Microsoft Entra テナント内でアプリケーション チームに安全、制御、分離された開発環境を提供します。 詳細については、「Azure ランディング ゾーン アーキテクチャで "開発/テスト/運用" ワークロード ランディング ゾーンを処理する方法」を参照してください。

- ServiceNow などの運用ツールから統合を作成し、複数の Microsoft Entra テナントに接続する場合は、Microsoft Entra マルチテナント アプリケーションを使用します。 詳細については、「すべての分離アーキテクチャのベスト プラクティス」を参照してください。

- ISV の場合は、Azure ランディング ゾーン

独立系ソフトウェア ベンダー (ISV) に関する考慮事項を参照してください。 - Azure Lighthouse を使用して、テナント間の管理エクスペリエンスを簡略化します。 詳細については、「Azure ランディング ゾーンのマルチテナント シナリオでの Azure Lighthouse の使用」を参照してください。

- 移行先の Microsoft Entra テナントに属している Enterprise Agreement 加入契約または Microsoft 顧客契約で、アカウント所有者、請求書セクション所有者、サブスクリプション作成者を作成します。 作成したサブスクリプションに所有者と作成者を割り当てて、Azure サブスクリプションのディレクトリを 変更する必要がないようにします。 詳細については、「別の Microsoft Entra テナント からアカウントを追加する」および「Microsoft 顧客契約の課金アカウントのテナントを管理する」を参照してください。

- Microsoft Entra セキュリティ運用ガイド

を参照してください。 - グローバル管理者アカウントの数を最小限に抑え、5 未満にすることをお勧めします。

- すべての管理者アカウントに対して Privileged Identity Management (PIM) を有効にして、永続的な特権が存在しないようにし、JIT アクセスを提供します。

- グローバル管理者ロールなどの重要なロールをアクティブ化するには、PIM での承認が必要です。 グローバル管理者の使用を承認するには、複数のチームから承認者を作成することを検討してください。

- グローバル管理者ロールのアクティブ化について、必要なすべての関係者に対して監視と通知を有効にします。

- グローバル管理者の [Access management for Azure resources]\(Azure リソースのアクセス管理\) 設定が[不要な場合は なし]に設定されていることを確認します。

重要

アクセス許可が最も少ないロールを使用することをお勧めします。 これにより、組織のセキュリティが向上します。 グローバル管理者は高い特権を持つロールであり、既存のロールを使用できない場合の緊急シナリオに限定する必要があります。

- 組織内の管理とユーザーのマルチテナント エクスペリエンスを簡素化するために、次の Microsoft Entra サービスと機能を有効にして構成します。

- Microsoft Azure Commercial Cloud、Microsoft Azure China 21Vianet、Microsoft Azure Government など、複数の Microsoft クラウドに Microsoft Entra テナントを持つ組織の場合は、テナント間での共同作業時にユーザーのエクスペリエンスを簡略化するために、B2B コラボレーション 用に Microsoft クラウド設定

構成します。 - アプリケーション チームと開発者は、マルチテナント用のアプリケーションとサービスを構築するときに、次のリソースを確認する必要があります。

- azure でマルチテナント ソリューションを設計する

- azure でマルチテナント ソリューションを設計する